2009年计算机等级考试考试二级Access考试大纲

◆ 基本要求 1. 具有数据库系统的基础知识。 2. 基本了解面向对象的概念。 3. 掌握关系数据库的基本原理。 4. 掌握数据库程序设计方法。 5. 能使用Access建立一个小型数据库应用系统。 ◆ 考试 内容 一、数据库基础知识 1. 基本概念: 数据库,数据模型,数

◆ 基本要求

1. 具有数据库系统的基础知识。

2. 基本了解面向对象的概念。

3. 掌握关系数据库的基本原理。

4. 掌握数据库程序设计方法。

5. 能使用Access建立一个小型数据库应用系统。

◆ 考试内容

一、数据库基础知识

1. 基本概念:

数据库,数据模型,数据库管理系统,类和对象,事件。

2. 关系数据库基本概念:

关系模型(实体的完整性,参照的完整性,用户定义的完整性),关系模式,关系,元组,属性,字段,域,值,主关键字等。

3. 关系运算基本概念:

选择运算,投影运算,连接运算。

4. SQL基本命令:

查询命令,操作命令。

5. Access系统简介:

(1) Access系统的基本特点。

(2) 基本对象:表,查询,窗体,报表,页,宏,模块。

二、数据库和表的基本操作

1. 创建数据库:

(1) 创建空数据库。

(2) 使用向导创建数据库。

2. 表的建立:

(1) 建立表结构:使用向导,使用表设计器,使用数据表。

(2) 设置字段属性。

(3) 输入数据:直接输入数据,获取外部数据。

3. 表间关系的建立与修改:

(1) 表间关系的概念:一对一,一对多。

(2) 建立表间关系。

(3) 设置参照完整性。

4. 表的维护:

(1) 修改表结构:添加字段,修改字段,删除字段,重新设置主关键字。

(2) 编辑表内容:添加记录,修改记录,删除记录,复制记录。

(3) 调整表外观。

5. 表的其他操作:

(1) 查找数据。

(2) 替换数据。

(3) 排序记录。

(4) 筛选记录。

三、查询的基本操作

1. 查询分类:

(1) 选择查询。

(2) 参数查询。

(3) 交*表查询。

(4) 操作查询。

(5) SQL查询。

2. 查询准则:

(1) 运算符。

(2) 函数。

(3) 表达式。

3. 创建查询:

(1) 使用向导创建查询。

(2) 使用设计器创建查询。

(3) 在查询中计算。

4. 操作已创建的查询:

(1) 运行已创建的查询。

(2) 编辑查询中的字段。

(3) 编辑查询中的数据源。

(4) 排序查询的结果。

[1] [2] 下一页

四、窗体的基本操作

1. 窗体分类:

(1) 纵栏式窗体。

(2) 表格式窗体。

(3) 主/子窗体。

(4) 数据表窗体。

(5) 图表窗体。

(6) 数据透视表窗体。

2. 创建窗体:

(1) 使用向导创建窗体。

(2) 使用设计器创建窗体:控件的含义及种类,在窗体中添加和修改控件,设置控件的常见属性。

五、报表的基本操作

1. 报表分类:

(1) 纵栏式报表;

(2) 表格式报表。

(3) 图表报表。

(4) 标签报表。

2. 使用向导创建报表。

3. 使用设计器编辑报表。

4. 在报表中计算和汇总。

六、页的基本操作

1. 数据访问页的概念。

2. 创建数据访问页:

(1) 自动创建数据访问页。

(2) 使用向导数据访问页。

七、宏

1. 宏的基本概念。

2. 宏的基本操作:

(1) 创建宏:创建一个宏,创建宏组。

(2) 运行宏。

(3) 在宏中使用条件。

(4) 设置宏操作参数。

(5) 常用的宏操作。

八、模块

1. 模块的基本概念:

(1) 类模块。

(2) 标准模块。

(3) 将宏转换为模块。

2. 创建模块:

(1) 创建VBA模块:在模块中加入过程,在模块中执行宏。

(2) 编写事件过程:键盘事件,鼠标事件,窗口事件,操作事件和其他事件。

3. 调用和参数传递。

4. VBA程序设计基础:

(1) 面向对象程序设计的基本概念。

(2) VBA编程环境:进入VBE,VBE界面。

(3) VBA编程基础:常量,变量,表达式。

(4) VBA程序流程控制:顺序控制,选择控制,循环控制。

(5) VBA程序的调试:设置断点,单步跟踪,设置监视点。

◆ 考试方式

1. 笔试:90分钟,满分100分,其中含公共基础知识部分的30分。

2. 上机操作:90分钟,满分100分。

上机操作包括:

(1) 基本操作。

(2) 简单应用。

(3) 综合应用

上一页 [1] [2]

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

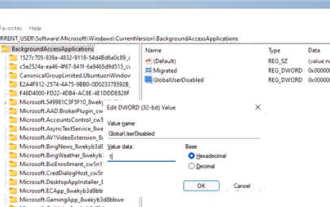

So deaktivieren Sie Hintergrundanwendungen in Windows 11_Windows 11-Tutorial zum Deaktivieren von Hintergrundanwendungen

May 07, 2024 pm 04:20 PM

So deaktivieren Sie Hintergrundanwendungen in Windows 11_Windows 11-Tutorial zum Deaktivieren von Hintergrundanwendungen

May 07, 2024 pm 04:20 PM

1. Öffnen Sie die Einstellungen in Windows 11. Sie können die Tastenkombination Win+I oder eine andere Methode verwenden. 2. Gehen Sie zum Abschnitt „Apps“ und klicken Sie auf „Apps & Funktionen“. 3. Suchen Sie die Anwendung, deren Ausführung im Hintergrund verhindert werden soll. Klicken Sie auf die Schaltfläche mit den drei Punkten und wählen Sie Erweiterte Optionen. 4. Suchen Sie den Abschnitt [Hintergrundanwendungsberechtigungen] und wählen Sie den gewünschten Wert aus. Standardmäßig stellt Windows 11 den Energieoptimierungsmodus ein. Damit kann Windows verwalten, wie Anwendungen im Hintergrund funktionieren. Wenn Sie beispielsweise den Energiesparmodus aktivieren, um den Akku zu schonen, schließt das System automatisch alle Apps. 5. Wählen Sie [Nie], um zu verhindern, dass die Anwendung im Hintergrund ausgeführt wird. Bitte beachten Sie, dass Sie dies tun können, wenn Sie feststellen, dass das Programm Ihnen keine Benachrichtigungen sendet, Daten nicht aktualisiert usw

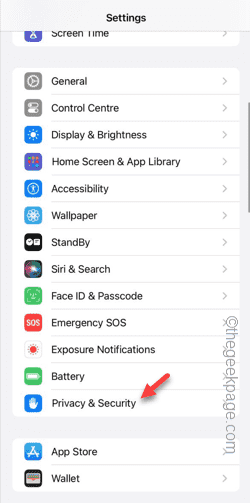

Der Zugriff auf Kamera und Mikrofon im iPhone kann nicht zugelassen werden

Apr 23, 2024 am 11:13 AM

Der Zugriff auf Kamera und Mikrofon im iPhone kann nicht zugelassen werden

Apr 23, 2024 am 11:13 AM

Erhalten Sie die Meldung „Zugriff auf Kamera und Mikrofon konnte nicht zugelassen werden“, wenn Sie versuchen, die App zu verwenden? Normalerweise erteilen Sie Kamera- und Mikrofonberechtigungen bestimmten Personen nach Bedarf. Wenn Sie jedoch die Erlaubnis verweigern, funktionieren die Kamera und das Mikrofon nicht und es wird stattdessen diese Fehlermeldung angezeigt. Die Lösung dieses Problems ist sehr einfach und in ein oder zwei Minuten erledigt. Fix 1 – Kamera- und Mikrofonberechtigungen bereitstellen Sie können die erforderlichen Kamera- und Mikrofonberechtigungen direkt in den Einstellungen bereitstellen. Schritt 1 – Gehen Sie zur Registerkarte „Einstellungen“. Schritt 2 – Öffnen Sie das Fenster „Datenschutz und Sicherheit“. Schritt 3 – Aktivieren Sie dort die Berechtigung „Kamera“. Schritt 4 – Darin finden Sie eine Liste der Apps, die eine Erlaubnis für die Kamera Ihres Telefons angefordert haben. Schritt 5 – Öffnen Sie die „Kamera“ der angegebenen App

Wie man Deepseek PDF umwandelt

Feb 19, 2025 pm 05:24 PM

Wie man Deepseek PDF umwandelt

Feb 19, 2025 pm 05:24 PM

Deepseek kann Dateien nicht direkt in PDF konvertieren. Abhängig vom Dateityp können Sie verschiedene Methoden verwenden: gemeinsame Dokumente (Word, Excel, PowerPoint): Verwenden Sie Microsoft Office, LibreOffice und andere Software, um als PDF zu exportieren. Bild: Speichern Sie als PDF mithilfe von Image Viewer oder Bildverarbeitungssoftware. Webseiten: Verwenden Sie die Funktion des Browsers "Into PDF" oder die dedizierte Webseite zum PDF -Tool. Ungewöhnliche Formate: Finden Sie den richtigen Konverter und konvertieren Sie ihn in PDF. Es ist wichtig, die richtigen Tools auszuwählen und einen Plan zu entwickeln, der auf der tatsächlichen Situation basiert.

Was bedeutet Feld in Java?

Apr 25, 2024 pm 10:18 PM

Was bedeutet Feld in Java?

Apr 25, 2024 pm 10:18 PM

In Java ist ein „Feld“ ein Datenelement in einer Klasse oder Schnittstelle, das zum Speichern von Daten oder Zuständen verwendet wird. Zu den Eigenschaften des Felds gehören: Typ (kann ein beliebiger Java-Datentyp sein), Zugriffsrechte, statisch (gehört zu einer Klasse und nicht zu einer Instanz), endgültig (unveränderlich) und vorübergehend (nicht serialisiert). Das Feld wird zum Speichern von Statusinformationen einer Klasse oder Schnittstelle verwendet, z. B. zum Speichern von Objektdaten und zum Verwalten des Objektstatus.

So lesen Sie eine DBF-Datei in Oracle

May 10, 2024 am 01:27 AM

So lesen Sie eine DBF-Datei in Oracle

May 10, 2024 am 01:27 AM

Oracle kann DBF-Dateien durch die folgenden Schritte lesen: Erstellen Sie eine externe Tabelle und verweisen Sie auf die DBF-Datei.

Wie verändert der Java-Reflexionsmechanismus das Verhalten einer Klasse?

May 03, 2024 pm 06:15 PM

Wie verändert der Java-Reflexionsmechanismus das Verhalten einer Klasse?

May 03, 2024 pm 06:15 PM

Der Java-Reflexionsmechanismus ermöglicht es Programmen, das Verhalten von Klassen dynamisch zu ändern, ohne den Quellcode zu ändern. Durch Betreiben des Class-Objekts können Sie über newInstance() Instanzen erstellen, private Feldwerte ändern, private Methoden aufrufen usw. Reflection sollte jedoch mit Vorsicht verwendet werden, da es zu unerwartetem Verhalten und Sicherheitsproblemen führen kann und einen Leistungsaufwand mit sich bringt.

Wie sieht ein Memory Stick aus?

Apr 21, 2024 pm 01:01 PM

Wie sieht ein Memory Stick aus?

Apr 21, 2024 pm 01:01 PM

Wie sieht ein Computerspeichermodul aus? Dies ist eine Übersicht über die Grafikkarte und das Speichermodul im Computer. Die unabhängige Grafikkarte des Computers wird mit einem Lüfter in den Grafikkartensteckplatz eingesetzt, und das Speichermodul befindet sich im Speichermodulsteckplatz auf der Hauptplatine des Computers und hat die Form eines grünen rechteckigen Parallelepipeds. Laptop-Speichermodule unterscheiden sich von Desktop-Speichermodulen und können nicht austauschbar verwendet werden. Aussehensunterschied 1: Der Desktop-Speicher ist schlank und hat eine Länge von 13–14 cm. 2: Der Notebook-Speicher ist kürzer, etwa fünf Zentimeter. Der Speicher ist die Brücke im Computer und verantwortlich für den Datenaustausch zwischen Prozessor und Hardware wie Festplatte, Motherboard und Grafikkarte. Der rote Kreis auf dem Weg ist der Memory Stick, der neben dem CPU-Lüfter liegt und in den Memory Stick eingesteckt ist. Schauen Sie, ein Computer-Speicherstick sieht so aus. Öffnen Sie mit einem Schraubenzieher die Abdeckung des Desktop-Computers. Der rote Kreis in der Mitte ist das Speichermodul. Was ist ein Memory Stick?

Häufige Ausnahmetypen und ihre Reparaturmaßnahmen in der Java-Funktionsentwicklung

May 03, 2024 pm 02:09 PM

Häufige Ausnahmetypen und ihre Reparaturmaßnahmen in der Java-Funktionsentwicklung

May 03, 2024 pm 02:09 PM

Häufige Ausnahmetypen und ihre Reparaturmaßnahmen bei der Entwicklung von Java-Funktionen Während der Entwicklung von Java-Funktionen können verschiedene Ausnahmen auftreten, die die korrekte Ausführung der Funktion beeinträchtigen. Im Folgenden sind häufige Ausnahmetypen und ihre Reparaturmaßnahmen aufgeführt: 1. NullPointerException Beschreibung: Wird beim Zugriff auf ein Objekt ausgelöst, das nicht initialisiert wurde. Fix: Stellen Sie sicher, dass Sie das Objekt auf Nicht-Null-Werte überprüfen, bevor Sie es verwenden. Beispielcode: try{Stringname=null;System.out.println(name.length());}catch(NullPointerExceptione){