11203RAC(asm)恢复一例

前天某客户的11203 rac(asm)出现掉电,导致数据库无法启动,注意数据库是归档模式。可见是多么倒霉。据同事说开始是由于发redo和undo损坏导致无法启动,部分信息如下:? 1 2 3 4 5 6 7 8 9 Thu May 08 20:51:07 2014 Dumping diagnostic data in directory=[c

前天某客户的11203 rac(asm)出现掉电,导致数据库无法启动,注意数据库是归档模式。可见是多么倒霉。据同事说开始是由于发redo和undo损坏导致无法启动,部分信息如下: ?| 1 2 3 4 5 6 7 8 9 | Thu May 08 20:51:07 2014 <code class="php spaces"><code class="php plain">Dumping diagnostic data in directory=[cdmp_20140508205107], requested by (instance=1, osid=13828272), summary=[incident=77085]. <code class="php spaces"><code class="php plain">Abort recovery <code class="php keyword">for <code class="php plain">domain 0 <code class="php spaces"><code class="php plain">Aborting crash recovery due to error 354 <code class="php spaces"><code class="php plain">Errors in file /oracle/db/diag/rdbms/hiatmpdb/hiatmpdb1/trace/hiatmpdb1_ora_13828272.trc: <code class="php spaces"><code class="php plain">ORA-00354: corrupt redo log block header <code class="php spaces"><code class="php plain">ORA-00353: log corruption near block 67856 change 13820540000932 time 05/08/2014 13:12:44 <code class="php spaces"><code class="php plain">ORA-00312: online log 3 thread 2: <code class="php string">'+DATA/hiatmpdb/onlinelog/group_3.269.830653613' <code class="php spaces"><code class="php plain">ORA-00312: online log 3 thread 2: <code class="php string">'+DATA/hiatmpdb/onlinelog/group_3.268.830653613' |

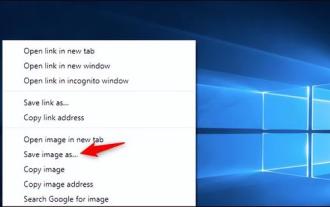

他做了一些recover database until cancel操作。甚至还使用了隐含参数,但是仍然无法open数据库,如下: SQL> alter system set “_allow_resetlogs_corruption”=true scope=spfile ; SQL> alter system set “_allow_error_simulation”=true scope=spfile ; open数据库时报undo存坏块,如下:  可以看到,在使用隐含参数进行open都仍然报undo存在坏块。本来我想进行不完全恢复,发现后面执行recover database using backup controlfile until cancel 居然报ora-16433错误,很明显,同事之前做过resetlogs了,解决这个错误只能重建undo,本想通过如下方式来重建controlfile的,发现居然不行: oradebug setmypid alter database backup controlfile to trace; 居然错误我记不住了。既然是报undo错误,那么首先的想法就是吧该undo坏块涉及的回滚段进行屏蔽。通过10046 event可以定位到问题回滚段,但是,11g的回滚段格式发生了变化,仅仅是这样还不够的,如下是 10046 event的跟踪信息: ?

可以看到,在使用隐含参数进行open都仍然报undo存在坏块。本来我想进行不完全恢复,发现后面执行recover database using backup controlfile until cancel 居然报ora-16433错误,很明显,同事之前做过resetlogs了,解决这个错误只能重建undo,本想通过如下方式来重建controlfile的,发现居然不行: oradebug setmypid alter database backup controlfile to trace; 居然错误我记不住了。既然是报undo错误,那么首先的想法就是吧该undo坏块涉及的回滚段进行屏蔽。通过10046 event可以定位到问题回滚段,但是,11g的回滚段格式发生了变化,仅仅是这样还不够的,如下是 10046 event的跟踪信息: ?

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 | ===================== <code class="plain spaces"><code class="plain plain">PARSING IN CURSOR #4574130432 len=142 dep=1 uid=0 oct=3 lid=0 tim=237352129855 hv=361892850 ad='700000160cd5178' sqlid='7bd391hat42zk' <code class="plain spaces"><code class="plain plain">select /*+ rule */ name,file#,block#,status$,user#,undosqn,xactsqn,scnbas,scnwrp,DECODE(inst#,0,NULL,inst#),ts#,spare1 from undo$ where us#=:1 <code class="plain spaces"><code class="plain plain">END OF STMT <code class="plain spaces"><code class="plain plain">PARSE #4574130432:c=9,e=14,p=0,cr=0,cu=0,mis=0,r=0,dep=1,og=3,plh=4258302260,tim=237352129854 <code class="plain spaces"><code class="plain plain">BINDS #4574130432: <code class="plain spaces"><code class="plain plain">Bind#0 <code class="plain spaces"><code class="plain plain">oacdty=02 mxl=22(22) mxlc=00 mal=00 scl=00 pre=00 <code class="plain spaces"><code class="plain plain">oacflg=08 fl2=0001 frm=00 csi=00 siz=24 off=0 <code class="plain spaces"><code class="plain plain">kxsbbbfp=110a3acb8 bln=22 avl=02 flg=05 <code class="plain spaces"><code class="plain plain">value=3 <code class="plain spaces"><code class="plain plain">EXEC #4574130432:c=47,e=88,p=0,cr=0,cu=0,mis=0,r=0,dep=1,og=3,plh=4258302260,tim=237352130029 <code class="plain spaces"><code class="plain plain">FETCH #4574130432:c=8,e=13,p=0,cr=2,cu=0,mis=0,r=1,dep=1,og=3,plh=4258302260,tim=237352130065 <code class="plain spaces"><code class="plain plain">STAT #4574130432 id=1 cnt=1 pid=0 pos=1 obj=15 op='TABLE ACCESS BY INDEX ROWID UNDO$ (cr=2 pr=0 pw=0 time=10 us)' <code class="plain spaces"><code class="plain plain">STAT #4574130432 id=2 cnt=1 pid=1 pos=1 obj=34 op='INDEX UNIQUE SCAN I_UNDO1 (cr=1 pr=0 pw=0 time=5 us)' <code class="plain spaces"><code class="plain plain">CLOSE #4574130432:c=3,e=5,dep=1,type=1,tim=237352130125 <code class="plain spaces"><code class="plain plain">PARSE #4574130432:c=5,e=9,p=0,cr=0,cu=0,mis=0,r=0,dep=1,og=3,plh=4258302260,tim=237352130158 <code class="plain spaces"><code class="plain plain">BINDS #4574130432: <code class="plain spaces"><code class="plain plain">Bind#0 <code class="plain spaces"><code class="plain plain">oacdty=02 mxl=22(22) mxlc=00 mal=00 scl=00 pre=00 <code class="plain spaces"><code class="plain plain">oacflg=08 fl2=0001 frm=00 csi=00 siz=24 off=0 <code class="plain spaces"><code class="plain plain">kxsbbbfp=110a3ab88 bln=22 avl=02 flg=05 <code class="plain spaces"><code class="plain plain">value=4 <code class="plain spaces"><code class="plain plain">EXEC #4574130432:c=44,e=71,p=0,cr=0,cu=0,mis=0,r=0,dep=1,og=3,plh=4258302260,tim=237352130278 <code class="plain spaces"><code class="plain plain">FETCH #4574130432:c=7,e=12,p=0,cr=2,cu=0,mis=0,r=1,dep=1,og=3,plh=4258302260,tim=237352130308 <code class="plain spaces"><code class="plain plain">CLOSE #4574130432:c=2,e=3,dep=1,type=3,tim=237352130335 <code class="plain spaces"><code class="plain plain">WAIT #4573319128: nam='db file sequential read' ela= 6947 file#=3 block#=176 blocks=1 obj#=0 tim=237352137334 <code class="plain spaces"><code class="plain plain">DDE rules only execution for: ORA 1110 <code class="plain spaces"><code class="plain plain">----- START Event Driven Actions Dump ---- <code class="plain spaces"><code class="plain plain">---- END Event Driven Actions Dump ---- <code class="plain spaces"><code class="plain plain">----- START DDE Actions Dump ----- <code class="plain spaces"><code class="plain plain">Executing SYNC actions <code class="plain spaces"><code class="plain plain">----- START DDE Action: 'DB_STRUCTURE_INTEGRITY_CHECK' (Async) ----- <code class="plain spaces"><code class="plain plain">Successfully dispatched <code class="plain spaces"><code class="plain plain">----- END DDE Action: 'DB_STRUCTURE_INTEGRITY_CHECK' (SUCCESS, 0 csec) ----- <code class="plain spaces"><code class="plain plain">Executing ASYNC actions <code class="plain spaces"><code class="plain plain">----- END DDE Actions Dump (total 0 csec) ----- <code class="plain spaces"><code class="plain plain">WAIT #4573319128: nam='control file sequential read' ela= 258 file#=0 block#=1 blocks=1 obj#=0 tim=237352138057 <code class="plain spaces"><code class="plain plain">WAIT #4573319128: nam='control file sequential read' ela= 205 file#=1 block#=1 blocks=1 obj#=0 tim=237352138319 <code class="plain spaces"><code class="plain plain">WAIT #4573319128: nam='control file sequential read' ela= 190 file#=0 block#=40 blocks=1 obj#=0 tim=237352138539 <code class="plain spaces"><code class="plain plain">WAIT #4573319128: nam='control file sequential read' ela= 251 file#=0 block#=42 blocks=1 obj#=0 tim=237352138818 <code class="plain spaces"><code class="plain plain">WAIT #4573319128: nam='control file sequential read' ela= 192 file#=0 block#=48 blocks=1 obj#=0 tim=237352139044 <code class="plain spaces"><code class="plain plain">WAIT #4573319128: nam='control file sequential read' ela= 255 file#=0 block#=113 blocks=1 obj#=0 tim=237352139328 <code class="plain spaces"><code class="plain plain">WAIT #4573319128: nam='KSV master wait' ela= 1 p1=0 p2=0 p3=0 obj#=0 tim=237352139400 <code class="plain spaces"><code class="plain plain">Byte offset to file# 3 block# 176 is unknown <code class="plain spaces"><code class="plain plain">Incident 115456 created, dump file: /oracle/db/diag/rdbms/hiatmpdb/hiatmpdb1/incident/incdir_115456/hiatmpdb1_ora_12583082_i115456.trc <code class="plain spaces"><code class="plain plain">ORA-01578: ORACLE data block corrupted (file # 3, block # 176) <code class="plain spaces"><code class="plain plain">ORA-01110: data file 3: '+DATA/hiatmpdb/datafile/undotbs1.264.830644315' <code class="plain plain">ORA-01578: ORACLE data block corrupted (file # 3, block # 176) <code class="plain spaces"><code class="plain plain">ORA-01110: data file 3: '+DATA/hiatmpdb/datafile/undotbs1.264.830644315' <code class="plain spaces"><code class="plain plain">ORA-01578: ORACLE data block corrupted (file # 3, block # 176) <code class="plain spaces"><code class="plain plain">ORA-01110: data file 3: '+DATA/hiatmpdb/datafile/undotbs1.264.830644315' |

| 1 2 3 4 5 | alter session set <code class="php string">"_smu_debug_mode" <code class="php plain">= 4; <code class="php spaces"><code class="php plain">alter rollback segment <code class="php string">"_SYSSMU3_83481414$" <code class="php plain">offline; <code class="php spaces"><code class="php plain">drop rollback segment <code class="php string">"_SYSSMU3_83481414$" <code class="php plain">; <code class="php spaces"><code class="php plain">alter rollback segment <code class="php string">"_SYSSMU4_2115859630$" <code class="php plain">offline; <code class="php spaces"><code class="php plain">drop rollback segment <code class="php string">"_SYSSMU4_2115859630$" <code class="php plain">; |

| 1 2 3 4 5 6 7 8 9 10 11 | continued from file: /oracle/db/diag/rdbms/hiatmpdb/hiatmpdb2/trace/hiatmpdb2_ora_13959382.trc <code class="plain spaces"><code class="plain plain">ORA-01578: ORACLE 数据块损坏 (文件号 97, 块号 373505) <code class="plain spaces"><code class="plain plain">ORA-01110: 数据文件 97: '+DATA/hiatmpdb/datafile/hiatmpts_in06.dbf' <code class="plain plain">========= Dump for incident 197185 (ORA 1578) ======== <code class="plain plain">*** 2014-05-11 16:38:55.665 <code class="plain spaces"><code class="plain plain">dbkedDefDump(): Starting incident default dumps (flags=0x2, level=3, mask=0x0) <code class="plain spaces"><code class="plain plain">----- Current SQL Statement for this session (sql_id=47bt6vfv19g6z) ----- <code class="plain spaces"><code class="plain plain">select t.nid ,t.cpic1path,t.cpic2path from HIATMP.DETECT_SPEED_DATA_EHL_EXTEND t where t.cdevicecode like '%44900100000001%' and row <code class="plain spaces"><code class="plain plain">num |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 | ** 2014-05-11 18:51:21.074 <code class="plain spaces"><code class="plain plain">Start dump data blocks tsn: 6 file#:97 minblk 373505 maxblk 373505 <code class="plain spaces"><code class="plain plain">Block dump from cache: <code class="plain spaces"><code class="plain plain">Dump of buffer cache at level 4 for tsn=6 rdba=407220993 <code class="plain spaces"><code class="plain plain">BH (0x70000012ef08528) file#: 97 rdba: 0x1845b301 (97/373505) class: 8 ba: 0x70000012e5fe000 <code class="plain spaces"><code class="plain plain">set: 33 pool: 3 bsz: 8192 bsi: 0 sflg: 2 pwc: 1575,18 <code class="plain spaces"><code class="plain plain">dbwrid: 0 obj: 90762 objn: 90762 tsn: 6 afn: 97 hint: f <code class="plain spaces"><code class="plain plain">hash: [0x700000157972b00,0x700000157972b00] lru: [0x70000012ef09348,0x70000012ef091d0] <code class="plain spaces"><code class="plain plain">ckptq: [NULL] fileq: [NULL] objq: [0x70000012ef087b0,0x70000014153f8a0] objaq: [0x70000012ef087c0,0x70000014153f890] <code class="plain spaces"><code class="plain plain">st: SCURRENT md: NULL fpin: 'ktspfwh13: ktspGetNextL1ForScan' tch: 4 le: 0x700000043fd8780 <code class="plain spaces"><code class="plain plain">flags: auto_bmr_tried <code class="plain spaces"><code class="plain plain">LRBA: [0x0.0.0] LSCN: [0x0.0] HSCN: [0xffff.ffffffff] HSUB: [65535] <code class="plain spaces"><code class="plain plain">Block dump from disk: <code class="plain spaces"><code class="plain plain">buffer tsn: 6 rdba: 0x1845b301 (97/373505) <code class="plain spaces"><code class="plain plain">scn: 0x0c91.d8604ed8 seq: 0xff flg: 0x04 tail: 0x4ed845ff <code class="plain spaces"><code class="plain plain">frmt: 0x02 chkval: 0xcafb type: 0x45=NGLOB: Lob Extent Header <code class="plain spaces"><code class="plain plain">Hex dump of block: st=0, typ_found=1 <code class="plain spaces"><code class="plain plain">Dump of memory from 0x0000000110AEA800 to 0x0000000110AEC800 <code class="plain spaces"><code class="plain plain">110AEA800 45A20000 1845B301 D8604ED8 0C91FF04 [E....E...`N.....] <code class="plain spaces"><code class="plain plain">110AEA810 CAFB0000 B9138F29 9DC40000 05B6CCDA [.......)........] |

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1369

1369

52

52

Wie kann man abgelaufene WeChat-Dateien wiederherstellen? Können abgelaufene WeChat-Dateien wiederhergestellt werden?

Feb 22, 2024 pm 02:46 PM

Wie kann man abgelaufene WeChat-Dateien wiederherstellen? Können abgelaufene WeChat-Dateien wiederhergestellt werden?

Feb 22, 2024 pm 02:46 PM

Öffnen Sie WeChat, wählen Sie „Einstellungen“ in „Ich“, wählen Sie „Allgemein“ und dann „Speicherplatz“, wählen Sie „Verwaltung“ unter „Speicherplatz“, wählen Sie die Konversation aus, in der Sie Dateien wiederherstellen möchten, und wählen Sie das Ausrufezeichen-Symbol aus. Tutorial Anwendbares Modell: iPhone13 System: iOS15.3 Version: WeChat 8.0.24 Analyse 1 Öffnen Sie zunächst WeChat und klicken Sie auf der Seite „Mein“ auf die Option „Einstellungen“. 2 Suchen Sie dann auf der Einstellungsseite nach „Allgemeine Optionen“ und klicken Sie darauf. 3Klicken Sie dann auf der allgemeinen Seite auf Speicherplatz. 4 Klicken Sie anschließend auf der Seite „Speicherplatz“ auf „Verwalten“. 5Wählen Sie abschließend die Konversation aus, in der Sie Dateien wiederherstellen möchten, und klicken Sie rechts auf das Ausrufezeichen-Symbol. Ergänzung: WeChat-Dateien verfallen in der Regel nach einigen Tagen. Wenn die von WeChat empfangene Datei nicht angeklickt wurde, löscht das WeChat-System sie nach 72 Stunden.

So beheben Sie das Problem, dass die Tastatur von Windows 11 nicht tippt

Dec 28, 2023 pm 05:59 PM

So beheben Sie das Problem, dass die Tastatur von Windows 11 nicht tippt

Dec 28, 2023 pm 05:59 PM

Kürzlich sind einige Freunde auf das Problem großer Zeichen auf der Win11-Tastatur gestoßen. Sie wissen nicht, welche Taste sie drücken sollen, um sie wiederherzustellen. Dies kann tatsächlich daran liegen, dass unsere Tastatur gesperrt ist und wir sie nur entsperren müssen. Welche Taste muss ich zum Wiederherstellen drücken, wenn ich auf der Win11-Tastatur nicht tippen kann? 1. Zuerst drücken wir die Tastenkombination „Linke Umschalttaste + Linke Alt-Taste + Numlock“ auf der Tastatur. 2. Klicken Sie dann nach dem Öffnen des unten gezeigten Menüs auf die Schaltfläche „Ja“, um die Maustasten zu aktivieren. 3. Klicken Sie anschließend auf das Symbol „Startmenü“ oder „Suchen“, um die Taskleiste zu öffnen. 4. Geben Sie anschließend „osk“ in das Suchfeld oben ein, um die Bildschirmtastaturanwendung zu öffnen. 5. Klicken Sie abschließend auf die „Numlock“-Taste in der unteren rechten Ecke der Bildschirmtastatur. Ps: Wenn Sie einen Laptop verwenden, dann

So stellen Sie den Browserverlauf im Inkognito-Modus wieder her

Feb 19, 2024 pm 04:22 PM

So stellen Sie den Browserverlauf im Inkognito-Modus wieder her

Feb 19, 2024 pm 04:22 PM

Privates Surfen ist eine sehr bequeme Möglichkeit, beim Surfen im Internet auf Ihrem Computer oder Mobilgerät zu surfen und Ihre Privatsphäre zu schützen. Der private Browsermodus verhindert normalerweise, dass der Browser Ihren Besuchsverlauf aufzeichnet, Cookies und Cache-Dateien speichert und verhindert, dass die von Ihnen besuchte Website Spuren im Browser hinterlässt. In einigen Sonderfällen müssen wir jedoch möglicherweise den Browserverlauf des privaten Surfens wiederherstellen. Zunächst müssen wir klarstellen: Der Zweck des privaten Browsermodus besteht darin, die Privatsphäre zu schützen und zu verhindern, dass andere den Online-Verlauf des Benutzers vom Browser abrufen. Daher Inkognito-Surfen

So stellen Sie den Chat-Funken auf TikTok wieder her

Mar 16, 2024 pm 01:25 PM

So stellen Sie den Chat-Funken auf TikTok wieder her

Mar 16, 2024 pm 01:25 PM

Auf Douyin, einer Kurzvideoplattform voller Kreativität und Vitalität, können wir nicht nur eine Vielzahl spannender Inhalte genießen, sondern auch intensiv mit gleichgesinnten Freunden kommunizieren. Unter anderem sind Chat-Funken ein wichtiger Indikator für die Intensität der Interaktion zwischen den beiden Parteien und entfachen oft ungewollt die emotionale Bindung zwischen uns und unseren Freunden. Aus bestimmten Gründen kann es jedoch vorkommen, dass der Chat-Funken unterbrochen wird. Was sollten wir also tun, wenn wir den Chat-Funken wiederherstellen möchten, in der Hoffnung, dass er allen hilft? Wie kann man den Funken des Douyin-Chats wiederherstellen? 1. Öffnen Sie die Douyin-Nachrichtenseite und wählen Sie einen Freund zum Chatten aus. 2. Senden Sie Nachrichten und chatten Sie miteinander. 3. Wenn Sie 3 Tage lang ununterbrochen Nachrichten senden, können Sie das Spark-Logo erhalten. Schicken Sie sich alle drei Tage gegenseitig Bilder oder Videos

So stellen Sie das Xiaomi Cloud-Fotoalbum lokal wieder her

Feb 24, 2024 pm 03:28 PM

So stellen Sie das Xiaomi Cloud-Fotoalbum lokal wieder her

Feb 24, 2024 pm 03:28 PM

Wie kann man Xiaomi Cloud Photo Album lokal wiederherstellen? Die meisten Freunde wissen nicht, wie man Xiaomi Cloud Photo Album lokal wiederherstellt. Lokale Methoden-Grafik-Tutorials, interessierte Benutzer kommen vorbei und schauen sich um! So stellen Sie das Xiaomi-Cloud-Fotoalbum lokal wieder her 1. Öffnen Sie zunächst die Einstellungsfunktion im Xiaomi-Telefon und wählen Sie [Persönlicher Avatar] auf der Hauptoberfläche. 2. Rufen Sie dann die Xiaomi-Kontooberfläche auf und klicken Sie auf die Funktion [Cloud-Dienst]. Springen Sie zu Xiaomi. Wählen Sie für die Funktion des Cloud-Dienstes [Cloud-Backup] aus. 4. Klicken Sie abschließend in der unten gezeigten Benutzeroberfläche auf [Cloud-Album], um das Album lokal wiederherzustellen.

So stellen Sie das Standardhintergrundbild in Win10 wieder her

Feb 10, 2024 pm 10:51 PM

So stellen Sie das Standardhintergrundbild in Win10 wieder her

Feb 10, 2024 pm 10:51 PM

Das Windows 10-Update vom Mai 2019 bietet einen neuen, helleren Standard-Desktop-Hintergrund. Es sieht toll aus – mit dem neuen Lichtthema. Wenn Sie das dunkle Design von Windows 10 verwenden, möchten Sie möglicherweise einen dunkleren Hintergrund. Seltsamerweise wurde der ursprüngliche Windows 10-Desktophintergrund aus der neuesten Version von Windows 10 entfernt. Sie müssen es aus dem Internet herunterladen oder seine Dateien von einem alten Windows 10-PC kopieren. Obwohl wir dieses Hintergrundbild nicht auf der offiziellen Website von Microsoft finden konnten, können Sie es von anderen Quellen herunterladen. Wir haben auf Imgur eine Kopie des Original-Desktophintergrunds von Windows 10 in 4K-Auflösung gefunden. Darüber hinaus gibt es andere Größen und mehr Standardwände

Tutorial zum Wiederherstellen des Win11-Standard-Avatars

Jan 02, 2024 pm 12:43 PM

Tutorial zum Wiederherstellen des Win11-Standard-Avatars

Jan 02, 2024 pm 12:43 PM

Wenn wir den Avatar unseres Systemkontos ändern, ihn aber nicht mehr benötigen, können wir nicht finden, wie wir den Standard-Avatar in Win11 ändern können. Tatsächlich müssen wir nur den Ordner des Standard-Avatars finden, um ihn wiederherzustellen. Stellen Sie den Standard-Avatar in Win11 wieder her. 1. Klicken Sie zuerst auf das „Windows-Logo“ in der unteren Taskleiste. 2. Suchen und öffnen Sie dann „Einstellungen“. 3. Geben Sie dann „Konto“ in der linken Spalte ein. 4. Klicken Sie dann auf „Kontoinformationen“. 5. Klicken Sie nach dem Öffnen im ausgewählten Foto auf „Dateien durchsuchen“. 6. Geben Sie abschließend den Pfad „C:\ProgramData\Microsoft\UserAccountPictures“ ein, um das Standard-Avatarbild des Systems zu finden.

Wie kann ich die Einstellungen für Win10-Tastaturkürzel wiederherstellen?

Dec 28, 2023 pm 11:49 PM

Wie kann ich die Einstellungen für Win10-Tastaturkürzel wiederherstellen?

Dec 28, 2023 pm 11:49 PM

Wenn wir die Tastatur täglich benutzen, stoßen wir immer auf verschiedene Tastaturprobleme, insbesondere nach der Aktualisierung des Win10-Systems. Was sollten wir tun, wenn die Tastatur zu einer Tastenkombination geworden ist? Werfen wir einen Blick auf die spezifischen Lösungen unten. Die Win10-Tastatur wurde in Wiederherstellungsmethode 1 für die Tastenkombination umgewandelt. Möglicherweise ist die Tastenkombination + aktiviert. 2. Die Schließmethode ist + (kann nicht vor- und zurückgedrückt werden). 3. Eine andere Möglichkeit besteht darin, zur Benutzeroberfläche des Sperrbildschirms zurückzukehren, um sich anzumelden. 4. Eine andere Möglichkeit besteht darin, die Tastatur zu sperren. Drücken Sie +, um es zu versuchen. 5. Wenn das nicht funktioniert, drücken Sie einfach ++ und dann Abbrechen. Das Obige ist die Wiederherstellungsmethode zum Konvertieren der Win10-Tastatur in Tastenkombinationen, nach der Sie auf dieser Website gefragt haben. Ich hoffe, dass sie Ihre Verwirrung lösen kann. Wenn Sie weitere Fragen haben möchten, setzen Sie bitte ein Lesezeichen auf diese Seite. Willkommen