MySQL管理之用户权限

MySQL用户管理mysql授权级别·全局级别·数据库级别(能否删除创建库·表级别·字段级别·储存过程、存储函数级别需要了解的三种权限类型·管理类·数据库访问类

|

+------------------------------------------------------------------------------------------------------+

| GRANT USAGE ON *.* TO 'test1'@'%' IDENTIFIED BY PASSWORD'*6BB4837EB74329105EE4568DDA7DC67ED2CA2AD9' |

| GRANT CREATE ON `wpdb`.* TO'test1'@'%' |

| GRANT CREATE ON `abc`.* TO'test1'@'%' |

| GRANT SELECT, INSERT, CREATE ON `test1`.* TO'test1'@'%' |

| GRANT CREATE ON `mysql`.`wpdb` TO 'test1'@'%' |

+------------------------------------------------------------------------------------------------------+

5 rows in set (0.00 sec)

|

| GRANT CREATE ON `abc`.* TO'test1'@'%' |

| GRANT SELECT, INSERT, CREATE, ALTER ON `test1`.* TO'test1'@'%' |

| GRANT UPDATE (age) ON `test1`.`testtb` TO'test1'@'%' |

| GRANT CREATE ON `mysql`.`wpdb` TO'test1'@'%' |

+------------------------------------------------------------------------------------------------------+

6 rows in set (0.00 sec)

mysql> showgrants for test1@'%';

+------------------------------------------------------------------------------------------------------+

| Grants for test1@% |

+------------------------------------------------------------------------------------------------------+

| GRANT USAGE ON *.* TO 'test1'@'%' IDENTIFIED BY PASSWORD '*6BB4837EB74329105EE4568DDA7DC67ED2CA2AD9' |

| GRANT CREATE ON `wpdb`.* TO'test1'@'%' |

| GRANT CREATE ON `abc`.* TO 'test1'@'%' |

| GRANT INSERT, CREATE, ALTER ON `test1`.* TO 'test1'@'%' |

| GRANT UPDATE (age) ON `test1`.`testtb` TO'test1'@'%' |

| GRANT CREATE ON `mysql`.`wpdb` TO'test1'@'%' |

+------------------------------------------------------------------------------------------------------+

6 rows in set (0.00 sec)

一般来讲select都是读权限,一般可以赋予,,其他权限则都为写权限需要慎重考虑授权

本文出自 “心情依旧” 博客,请务必保留此出处

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

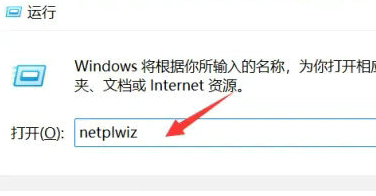

Tutorial zum Festlegen von Win11-Benutzerberechtigungen: So konfigurieren Sie Win11-Benutzerberechtigungen

Jan 29, 2024 pm 08:33 PM

Tutorial zum Festlegen von Win11-Benutzerberechtigungen: So konfigurieren Sie Win11-Benutzerberechtigungen

Jan 29, 2024 pm 08:33 PM

Einige Benutzer erstellen bei der Verwendung von Computern mehrere Konten, aber die Konten einiger Benutzer verfügen nicht über Berechtigungen, was bedeutet, dass einige Vorgänge nicht direkt ausgeführt werden können? Wie lege ich Benutzerberechtigungen in Win11 fest? Benutzer, die sich nicht sicher sind, können diese Website besuchen, um sich entsprechende Strategien anzusehen. So legen Sie Benutzerberechtigungen in Win11 fest: 1. Erstellen Sie die Ausführungsfunktion direkt über die Tastenkombination [win+R], geben Sie dann [netplwiz] in das Suchfeld ein und klicken Sie auf OK. 3. Klicken Sie im sich öffnenden Eigenschaftenfenster in der oberen Menüleiste auf Gruppenmitglieder. 5. Es erscheint eine Fensteraufforderung, um sich abzumelden und das Konto neu zu starten, um die Einstellungen abzuschließen.

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP?

Jun 29, 2023 pm 02:28 PM

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP?

Jun 29, 2023 pm 02:28 PM

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP? Bei der Entwicklung von Webanwendungen gehören die Benutzeranmeldung und die Berechtigungskontrolle zu den sehr wichtigen Funktionen. Durch die Benutzeranmeldung können wir den Benutzer authentifizieren und eine Reihe von Betriebskontrollen basierend auf den Berechtigungen des Benutzers durchführen. In diesem Artikel wird erläutert, wie Sie mit PHP Benutzeranmeldungs- und Berechtigungskontrollfunktionen implementieren. 1. Benutzeranmeldefunktion Die Implementierung der Benutzeranmeldefunktion ist der erste Schritt der Benutzerüberprüfung. Nur Benutzer, die die Überprüfung bestanden haben, können weitere Vorgänge durchführen. Im Folgenden finden Sie einen grundlegenden Implementierungsprozess für die Benutzeranmeldung: Erstellen

Node.js-Entwicklung: So implementieren Sie Benutzerrechteverwaltungsfunktionen

Nov 08, 2023 am 09:17 AM

Node.js-Entwicklung: So implementieren Sie Benutzerrechteverwaltungsfunktionen

Nov 08, 2023 am 09:17 AM

Titel: Node.js-Entwicklung: Implementierung der Benutzerrechteverwaltungsfunktion und Codebeispiele Zusammenfassung: Da die Komplexität von Webanwendungen und -systemen weiter zunimmt, ist die Benutzerrechteverwaltung zu einer wichtigen Funktion geworden, die nicht ignoriert werden kann. In diesem Artikel wird erläutert, wie Benutzerrechteverwaltungsfunktionen in der Node.js-Entwicklung implementiert werden, und es werden spezifische Codebeispiele gegeben. Einführung: Als effiziente und leichte Entwicklungsplattform verfügt Node.js über ein breites Spektrum an Anwendungsszenarien. Bei der Entwicklung vieler Node.js-Anwendungen ist die Benutzerrechteverwaltung oft eine wesentliche Funktion.

Gründe für die Ausnahme „Linux-Berechtigung verweigert'.

Feb 20, 2024 am 10:43 AM

Gründe für die Ausnahme „Linux-Berechtigung verweigert'.

Feb 20, 2024 am 10:43 AM

Das Linux-Betriebssystem ist ein Open-Source-Betriebssystem, das auf verschiedenen Geräten wie Servern und Personalcomputern weit verbreitet ist. Bei der Verwendung von Linux kommt es häufig zu „PermissionDenied“-Ausnahmen. In diesem Artikel werden die Ursachen dieser Ausnahme untersucht und spezifische Codebeispiele aufgeführt. Jede Datei und jedes Verzeichnis in Linux verfügt über entsprechende Berechtigungseinstellungen, um die Lese-, Schreib- und Ausführungsberechtigungen des Benutzers zu steuern. Berechtigungen sind in drei Ebenen unterteilt: Benutzerberechtigungen, Gruppenberechtigungen und andere Benutzerberechtigungen. Wenn benutzt

Der Standardbenutzer von Windows 10 Home Edition wurde zum Administrator geändert

Feb 14, 2024 pm 09:12 PM

Der Standardbenutzer von Windows 10 Home Edition wurde zum Administrator geändert

Feb 14, 2024 pm 09:12 PM

Ich habe vor einiger Zeit aus Versehen den Administrator auf einen Standardbenutzer geändert. Ich habe festgestellt, dass ich viele Softwareprogramme nicht öffnen, keine Spiele spielen und keine mit dem Administrator verbundenen Vorgänge ausführen konnte Dann habe ich endlich einen Weg gefunden. Ändern Sie den Standardbenutzer von Windows 10 Home Edition in einen Administrator. 1. Öffnen Sie zunächst die neue Benachrichtigung in der unteren rechten Ecke des Desktops und klicken Sie auf „Alle Einstellungen“. 2. Klicken Sie nach dem Öffnen auf „Update und Wartung“. 3. Klicken Sie auf „Wiederherstellung“ und dann unter „Erweitert“ auf „Jetzt neu starten“. Start 4. Rufen Sie nach dem Neustart diese Schnittstelle auf und wählen Sie dann „Fehlerbehebung“ aus. 5. Klicken Sie auf „Erweiterte Optionen“, um die Schnittstelle zu öffnen. Unter der Schnittstelle befindet sich eine Schaltfläche „Neustart“. 8. Klicken Sie auf , um den abgesicherten Modus zu starten. Anschließend wird das System neu gestartet.

So konfigurieren Sie ein CentOS-System, um den Benutzerzugriff auf Systemprozesse einzuschränken

Jul 08, 2023 pm 01:05 PM

So konfigurieren Sie ein CentOS-System, um den Benutzerzugriff auf Systemprozesse einzuschränken

Jul 08, 2023 pm 01:05 PM

So konfigurieren Sie das CentOS-System, um den Benutzerzugriff auf Systemprozesse einzuschränken. In einem Linux-System können Benutzer über die Befehlszeile oder andere Methoden auf Systemprozesse zugreifen und diese steuern. Manchmal müssen wir jedoch den Zugriff bestimmter Benutzer auf Systemprozesse einschränken, um die Systemsicherheit zu erhöhen und böswilliges Verhalten zu verhindern. In diesem Artikel wird erläutert, wie Sie auf CentOS-Systemen konfigurieren, um den Benutzerzugriff auf Systemprozesse einzuschränken. Verwenden Sie die PAM-Konfiguration, um PAM einzuschränken, nämlich PluggableAuthentication

PHP-Datenfilterung: Überprüfung der Benutzerberechtigungen

Jul 28, 2023 pm 01:24 PM

PHP-Datenfilterung: Überprüfung der Benutzerberechtigungen

Jul 28, 2023 pm 01:24 PM

PHP-Datenfilterung: Handhabung der Benutzerberechtigungsüberprüfung Die Benutzerberechtigungsüberprüfung ist ein wichtiges Sicherheitsproblem bei der Entwicklung von Webanwendungen. Das Filtern von Benutzereingabedaten ist einer der wichtigsten Schritte zur Gewährleistung der Datensicherheit Ihrer Anwendung. PHP bietet einige integrierte Funktionen und Filter, die uns helfen können, Benutzereingabedaten effektiv zu filtern und zu validieren. Überprüfen von Benutzerberechtigungen Bei der Überprüfung von Benutzerberechtigungen müssen wir sicherstellen, dass der Benutzer authentifiziert wurde, bevor bestimmte vertrauliche Vorgänge ausgeführt werden. Wenn ein Benutzer beispielsweise einen Administratorvorgang ausführt, müssen wir möglicherweise eine Überprüfung durchführen

Berechtigungskontrolle im Yii-Framework: Steuerung der Benutzerzugriffsberechtigungen

Jun 21, 2023 pm 06:54 PM

Berechtigungskontrolle im Yii-Framework: Steuerung der Benutzerzugriffsberechtigungen

Jun 21, 2023 pm 06:54 PM

Bei Webanwendungen ist Sicherheit von entscheidender Bedeutung. Um die Vertraulichkeit von Benutzerdaten und Anwendungen zu schützen, ist eine Zugriffskontrolle erforderlich. In vielen Fällen haben Benutzer nur Zugriff auf die Ressourcen oder Informationen, die sie benötigen. Die Berechtigungsverwaltungskomponente des Yii-Frameworks bietet eine einfache und effektive Möglichkeit, dies zu erreichen. Die RBAC-Lösung (Role-BasedAccessControl) des Yii-Frameworks zielt darauf ab, die Zugriffskontrolle als Berechtigungen zu definieren, die sowohl klar als auch flexibel sind. Der Kern des RBAC-Programms liegt in der Anwendung