Containerisierung von .NET – Teilüberlegungen

Dies ist Teil 2 der Serie „Containerisieren von Containerisierung von .NET – Teilüberlegungen“. Die Artikelserie können Sie hier lesen:

- Containerisierung von Containerisierung von .NET – Teilüberlegungen: Teil 1 – Ein Leitfaden zur Containerisierung von Containerisierung von .NET – Teilüberlegungen-Anwendungen

- Containerisierung von Containerisierung von .NET – Teilüberlegungen: Teil 2 – Überlegungen

Überlegungen

Willkommen zum zweiten Teil unserer Serie über die Containerisierung von Containerisierung von .NET – Teilüberlegungen-Anwendungen. Aufbauend auf der Grundlage unseres ersten Artikels – in dem wir Dockerfiles und den Dotnet-Publish-Befehl vorgestellt haben – befasst sich dieser Artikel mit zentralen Überlegungen für die Umstellung von Containerisierung von .NET – Teilüberlegungen-Anwendungen in Container. Da Container zu einem Eckpfeiler des Ökosystems werden, ist das Verständnis dieser Faktoren für Entwickler, die die Anwendungsbereitstellung in Containerumgebungen verbessern möchten, von entscheidender Bedeutung.

Architektonische Ausrichtung und Sicherheit

Architektonische Überlegungen bei der Containerisierung

Wenn wir uns mit der Containerisierung von Containerisierung von .NET – Teilüberlegungen-Anwendungen befassen, ist es wichtig zu erkennen, dass der Architekturstil – ob Sie mit einem Microservices-Muster oder einem monolithischen Design arbeiten – eine entscheidende Rolle bei der Gestaltung der Containerisierungsstrategie spielt. Unabhängig von der gewählten Architektur gibt es jedoch mehrere wichtige Überlegungen, die sich allgemein auf den Übergang zu einer Containerumgebung auswirken.

CI/CD und Bereitstellungsstrategien

Der Wechsel zu Containern erfordert eine Neubewertung Ihrer Continuous Integration/Continuous Deployment (CI/CD)-Pipelines und Bereitstellungsstrategien. Container bieten den Vorteil unveränderlicher Bereitstellungsartefakte, die den CI/CD-Prozess rationalisieren können, indem sie Konsistenz über verschiedene Umgebungen hinweg gewährleisten. Dies bedeutet jedoch auch, dass Sie Ihre Pipelines an die Erstellung, Speicherung und Bereitstellung von Container-Images anpassen müssen, was möglicherweise neue Tools und Vorgehensweisen erfordert. Ich werde in einem zukünftigen Artikel näher darauf eingehen.

Bedenken hinsichtlich der Skalierbarkeit

Skalierbares Design sicherstellen

Ihre Anwendung muss so konzipiert sein, dass sie die horizontale Skalierung unterstützt und das Hinzufügen oder Entfernen von Containerinstanzen je nach Bedarf ermöglicht. Diese Skalierbarkeit ist entscheidend für die Optimierung der Ressourcennutzung und die Aufrechterhaltung der Leistung bei unterschiedlichen Lasten.

Sitzungsstatusverwaltung

In Containerarchitekturen ist Zustandslosigkeit von größter Bedeutung. Container, die kurzlebig sind, sollten intern keine Sitzungszustände aufrechterhalten, da dies die Skalierbarkeit beeinträchtigen kann. Entscheiden Sie sich für externe Speicherlösungen wie Redis, SQL-Datenbanken oder verteilte Caches, um Sitzungszustände zu verwalten und sicherzustellen, dass Ihre Anwendung skalierbar bleibt und auf Laständerungen reagiert.

Abhängigkeitsmanagementstrategien

Linux-Kompatibilität

Die Migration zu Containerumgebungen erfordert häufig den Übergang von Windows- zu Linux-basierten Containern. Stellen Sie sicher, dass die Abhängigkeiten und Bibliotheken Ihrer Anwendung mit Linux kompatibel sind und dass Ihre Dockerfile- und Containerumgebung entsprechend konfiguriert sind.

Umgang mit internen Abhängigkeiten

Stellen Sie sicher, dass alle erforderlichen Bibliotheken und Komponenten entweder im Container gebündelt sind oder über Netzwerkendpunkte zugänglich sind, damit Ihre Anwendung in ihrer Containerform nahtlos funktionieren kann.

Integration mit externen Diensten

Containerisierung erfordert einen dynamischen Ansatz für die Verbindung mit externen Diensten wie Datenbanken und Messaging-Systemen. Implementieren Sie Konfigurationen, die eine flexible Diensterkennung und Verbindungen über Umgebungsvariablen oder spezielle Erkennungstools ermöglichen.

Datei- und Netzwerkzugriff

Überlegungen zum Dateizugriff

Das in Containern gekapselte Dateisystem erfordert einen strategischen Ansatz für den Dateizugriff. Im Gegensatz zu herkömmlichen Bereitstellungen, bei denen Anwendungen möglicherweise direkt auf lokale Dateipfade zugreifen, sollten Containeranwendungen im Hinblick auf Portabilität und Flexibilität konzipiert werden. Hier sind einige Strategien, die Sie in Betracht ziehen sollten:

- Volume Mounts: Verwenden Sie Docker-Volumes oder persistente Kubernetes-Volumes, um Daten außerhalb von Containern beizubehalten und so die Zustandspersistenz über Container-Neustarts und -Bereitstellungen hinweg zu ermöglichen. Dieser Ansatz ist besonders nützlich für Datenbanken, Protokolle oder alle Daten, die über den Lebenszyklus des Containers hinaus überleben müssen.

- Cloud-Speicherdienste: Für Anwendungen, die Zugriff auf große Datenmengen benötigen oder Daten über mehrere Instanzen hinweg teilen müssen, bietet die Integration mit Cloud-Speicherdiensten (wie Azure Blob Storage, Amazon S3 oder Google Cloud Storage) eine Möglichkeit skalierbare und sichere Lösung. Dadurch wird Ihre Anwendung nicht nur von der zugrunde liegenden Infrastruktur entkoppelt, sondern auch die Skalierbarkeit verbessert, indem das globale Netzwerk des Cloud-Anbieters genutzt wird.

- Dateiberechtigungen und Sicherheit: Verwalten Sie die Dateiberechtigungen im Container sorgfältig, um unbefugten Zugriff zu verhindern. Stellen Sie sicher, dass Ihre Anwendung mit den geringsten Berechtigungen ausgeführt wird, die erforderlich sind, um nur auf die benötigten Dateien zuzugreifen, und erhöhen Sie so die Sicherheit in der Containerumgebung.

Netzwerkkonfiguration und Diensterkennung

Container werden häufig in orchestrierten Umgebungen ausgeführt, in denen das Netzwerk dynamisch verwaltet wird und Dienste sich gegenseitig über Diensterkennungsmechanismen und nicht über statische IP-Adressen oder Hostnamen erkennen. Berücksichtigen Sie diese Aspekte, um robuste Netzwerkkonfigurationen sicherzustellen:

- Diensterkennung: Nutzen Sie Diensterkennungstools, die von Container-Orchestrierungsplattformen (wie Kubernetes DNS oder dem eingebetteten DNS von Docker Swarm) bereitgestellt werden, um andere Dienste innerhalb des Clusters dynamisch zu erkennen und mit ihnen zu kommunizieren.

- Container-Netzwerkmodelle: Machen Sie sich mit den Container-Netzwerkmodellen (z. B. Bridge-, Overlay- oder Host-Netzwerke) vertraut und wählen Sie das geeignete Modell basierend auf den Anforderungen Ihrer Anwendung aus. Overlay-Netzwerke erleichtern beispielsweise die Kommunikation zwischen Containern über verschiedene Hosts in einem Cluster.

- Portkonfiguration und -bereitstellung: Definieren und verwalten Sie explizit, welche Ports von Ihrem Container verfügbar gemacht werden und wie sie dem Hostsystem zugeordnet werden. Dies ist entscheidend, um sicherzustellen, dass die Dienste Ihrer Anwendung wie vorgesehen zugänglich sind und gleichzeitig die Kontrolle über die Netzwerksicherheit behalten.

Identitäts- und Authentifizierungsanpassungen

In Containerumgebungen sind herkömmliche Methoden zur Verwaltung von Identität und Authentifizierung möglicherweise nicht direkt anwendbar. Hier sind Möglichkeiten zur Anpassung:

- Verwaltete Identitäten für Azure-Ressourcen: Azure bietet verwaltete Identitäten, die automatisch die Verwaltung von Anmeldeinformationen für den Zugriff auf Azure-Dienste übernehmen. Dadurch entfällt die Notwendigkeit, vertrauliche Anmeldeinformationen in Ihrem Anwendungscode oder Ihrer Konfiguration zu speichern.

- OAuth und OpenID Connect: Implementieren Sie die Protokolle OAuth 2.0 und OpenID Connect, um Benutzeridentitäten zu verwalten und sich bei Identitätsanbietern zu authentifizieren. Dieser Ansatz ist effektiv für Anwendungen, die eine Benutzerauthentifizierung erfordern, und kann in die meisten Identitätsanbieter integriert werden.

- Geheimnisverwaltung: Verwenden Sie ein Geheimnisverwaltungstool (wie Azure Key Vault, AWS Secrets Manager oder HashiCorp Vault), um API-Schlüssel, Datenbankverbindungszeichenfolgen und andere vertrauliche Informationen sicher zu speichern und darauf zuzugreifen. Moderne Container-Orchestrierungsplattformen wie Kubernetes bieten native Funktionen zur Verwaltung von Geheimnissen, sodass Sie Geheimnisse zur Laufzeit sicher in Container einschleusen können.

- Rollenbasierte Zugriffskontrolle (RBAC): Implementieren Sie RBAC in Ihrer Anwendung und Infrastruktur, um sicherzustellen, dass nur autorisierte Benutzer und Dienste bestimmte Aktionen ausführen können. Dies ist besonders wichtig in Microservices-Architekturen, in denen verschiedene Dienste unterschiedliche Zugriffsanforderungen haben können.

Konfigurationsmanagement

Effizientes Konfigurationsmanagement erweist sich als entscheidende Komponente bei der Containerisierung von Containerisierung von .NET – Teilüberlegungen-Anwendungen. Die dynamische Natur von Containerumgebungen erfordert einen flexiblen und sicheren Ansatz zur Konfiguration von Anwendungen, um sicherzustellen, dass sie sich an unterschiedliche Umgebungen anpassen können, ohne dass Änderungen an den Container-Images selbst erforderlich sind.

Das Containerisierung von .NET – Teilüberlegungen-Ökosystem bietet verschiedene Strategien für die effektive Verwaltung von Konfigurationen, abgestimmt auf Cloud-native Best Practices. Es gibt Konfigurationsanbieter zum Lesen von Einstellungen aus Umgebungsvariablen, JSON-Dateien und anderen Quellen, sodass sich Anwendungen nahtlos an verschiedene Umgebungen anpassen können. Hier sind einige Strategien, die Sie in Betracht ziehen sollten:

Umgebungsvariablen

- Dynamische Konfiguration: Nutzen Sie Umgebungsvariablen, um Konfigurationseinstellungen zu externalisieren, sodass sich Anwendungen nahtlos an verschiedene Umgebungen (Entwicklung, Staging, Produktion) anpassen können.

- Best Practices: Definieren Sie Umgebungsvariablen in Container-Orchestrierungskonfigurationen, wie Kubernetes-Manifesten oder Docker Compose-Dateien, um Einstellungen zur Laufzeit einzufügen.

Konfigurationsdateien

- Externalisierte Einstellungen: Speichern Sie Konfigurationseinstellungen in externen Dateien (z. B. appsettings.json für Containerisierung von .NET – Teilüberlegungen-Anwendungen), die zur Laufzeit in Container eingebunden werden können.

- Volume-Mounts: Verwenden Sie Docker-Volumes oder Kubernetes ConfigMaps und Secrets, um Konfigurationsdateien in Containern bereitzustellen und sicherzustellen, dass vertrauliche Informationen sicher verwaltet werden.

Zentralisierte Konfigurationsdienste

- Cloud-Dienste: Nutzen Sie cloudbasierte Konfigurationsdienste wie Azure App Configuration oder AWS Parameter Store, um Anwendungseinstellungen zu zentralisieren und zu verwalten.

- Diensterkennung: Integrieren Sie Diensterkennungsmechanismen, um Dienste und Ressourcen dynamisch zu lokalisieren und so den Bedarf an hartcodierten Konfigurationen zu reduzieren.

Geheimnismanagement

- Sicherer Speicher: Nutzen Sie dedizierte Geheimnisse-Management-Tools (z. B. Azure Key Vault, HashiCorp Vault), um sensible Konfigurationsdaten wie Passwörter, Token und Verbindungszeichenfolgen sicher zu speichern und zu verwalten.

- Laufzeitinjektion: Automatisieren Sie die Injektion von Geheimnissen in Container zur Laufzeit mithilfe von Plattformen wie Kubernetes Secrets, CSI Secret Store oder bestimmten Cloud-Anbieter-Integrationen.

Unveränderliche Konfigurationen

- Unveränderliche Infrastruktur: Nehmen Sie eine unveränderliche Infrastruktur-Denkweise an, bei der Konfigurationsänderungen eine erneute Bereitstellung von Containern erfordern, anstatt laufende Container zu modifizieren. Dieser Ansatz verbessert die Konsistenz, Zuverlässigkeit und Überprüfbarkeit in allen Umgebungen.

Verhinderung von Konfigurationsabweichungen

- Versionskontrolle: Behalten Sie Konfigurationsdateien und Definitionen unter Versionskontrolle, um Änderungen zu verfolgen und Konfigurationsabweichungen zu verhindern.

- Kontinuierliche Integration: Integrieren Sie das Konfigurationsmanagement in die CI/CD-Pipeline und stellen Sie sicher, dass Konfigurationen vor der Bereitstellung getestet und validiert werden.

Die Integration dieser Konfigurationsmanagementstrategien in den Containerisierungsprozess für Containerisierung von .NET – Teilüberlegungen-Anwendungen erhöht nicht nur die Flexibilität und Skalierbarkeit, sondern stärkt auch die Sicherheit und Compliance und stimmt mit Best Practices für die cloudnative Entwicklung überein.

Sicherheit und Compliance

Im Bereich der Containerisierung wird die Einhaltung strenger Sicherheits- und Compliance-Frameworks von größter Bedeutung. Die gekapselte Natur von Containern bringt besondere Sicherheitsaspekte mit sich:

- Schwachstellen-Scanning: Durch die Implementierung automatisierter Tools zum Scannen von Container-Images auf bekannte Schwachstellen in jeder Phase der CI/CD-Pipeline wird sichergestellt, dass nur sichere Images bereitgestellt werden.

- Nicht-Root-Berechtigungen: Das Ausführen von Containern als Nicht-Root-Benutzer minimiert das Risiko von Privilegienausweitungen, wenn ein Container kompromittiert wird. Diese Vorgehensweise ist wichtig, um die Angriffsfläche zu begrenzen und das zugrunde liegende Hostsystem zu schützen.

- Geheimnisverwaltung: Der sichere Umgang mit Geheimnissen erfordert die Abkehr von der Einbettung vertraulicher Informationen in Containerbilder oder Umgebungsvariablen. Die Verwendung dedizierter Secrets-Management-Tools oder -Dienste wie Kubernetes Secrets, HashiCorp Vault oder Azure Key Vault ermöglicht die dynamische, sichere Injektion von Anmeldeinformationen und Schlüsseln zur Laufzeit.

- Netzwerkrichtlinien und Firewall-Regeln: Die Durchsetzung strenger Netzwerkrichtlinien und Firewall-Regeln zur Kontrolle des ein- und ausgehenden Datenverkehrs zu Containern kann unbefugten Zugriff verhindern und potenzielle Angriffe abschwächen.

- Schreibgeschützte Dateisysteme: Gegebenenfalls kann die Konfiguration von Containern mit schreibgeschützten Dateisystemen böswillige Versuche, die Laufzeitumgebung zu verändern, verhindern und so die Sicherheitslage weiter verbessern.

- Kontinuierliche Überwachung und Protokollierung: Implementierung von Echtzeit-Überwachungs- und Protokollierungsmechanismen, um ungewöhnliche Aktivitäten und potenzielle Sicherheitsverletzungen zu erkennen. Tools wie Prometheus, Grafana und ELK-Stack spielen eine entscheidende Rolle bei der Beobachtung des Containerverhaltens und der Gewährleistung der Betriebsintegrität.

Tools, Frameworks und Ökosysteme

Verteilte Anwendungslaufzeit (DAPR)

DAPR (Distributed Application Runtime) hat sich zu einem transformativen Tool entwickelt, das die Entwicklung verteilter Anwendungen vereinfacht. DAPR abstrahiert komplexe Aufgaben wie Zustandsverwaltung, Serviceerkennung und Messaging in unkomplizierte, konsistente APIs, sodass sich Entwickler auf die Geschäftslogik statt auf Infrastrukturprobleme konzentrieren können. Diese Abstraktion ist besonders in einer Containerumgebung von Vorteil, in der Anwendungen flexibel, skalierbar und auf verschiedenen Plattformen lauffähig sein müssen.

Das Cloud-agnostische Design von DAPR gewährleistet eine nahtlose Integration mit verschiedenen Cloud-Diensten, einschließlich Azure, ohne Entwickler an ein bestimmtes Ökosystem zu binden. Es unterstützt die dynamische Konfiguration und erleichtert die lokale Entwicklung, indem es Cloud-Umgebungen auf den Rechnern der Entwickler spiegelt. Durch die Entkopplung der Anwendungslogik von den Feinheiten der Infrastruktur verbessert DAPR die Portabilität und erleichtert den Übergang von Containerisierung von .NET – Teilüberlegungen-Anwendungen in die Cloud-native-Landschaft, was es zu einem unverzichtbaren Werkzeug für Entwickler macht, die sich in den Komplexitäten der modernen Anwendungsentwicklung zurechtfinden.

Azure Developer-CLI

Die Azure Developer CLI (azd) rationalisiert die Containerisierung und Bereitstellung von Containerisierung von .NET – Teilüberlegungen-Anwendungen in der Cloud erheblich. Eine zentrale Funktion, azd init, automatisiert den Gerüstprozess und generiert Dockerfiles und Azure-Ressourcendefinitionen, die auf die Anforderungen Ihres Projekts zugeschnitten sind. Dieser Befehl ist für Entwickler von entscheidender Bedeutung, die ihre Anwendungen schnell für Azure vorbereiten möchten, um eine optimierte Einrichtung für Azure Container Apps (ACA) oder Azure Kubernetes Service (AKS) sicherzustellen. Durch die Abstraktion der Komplexität von Docker und Kubernetes ermöglicht azd Entwicklern, sich auf die Entwicklung ihrer Anwendungen zu konzentrieren und sich gleichzeitig mühelos in die robuste Cloud-Infrastruktur von Azure zu integrieren.

Containerisierung von .NET – Teilüberlegungen Aspire

Containerisierung von .NET – Teilüberlegungen Aspire stattet Entwickler mit einem eigenwilligen Framework aus, das auf die Erstellung beobachtbarer, verteilter Containerisierung von .NET – Teilüberlegungen-Anwendungen zugeschnitten ist, die für Cloud-Umgebungen geeignet sind. Es vereinfacht den Entwicklungsprozess, indem es eine kuratierte Sammlung von NuGet-Paketen anbietet, die sich jeweils mit spezifischen Herausforderungen cloudnativer Anwendungen wie Dienstintegration, Statusverwaltung und Messaging befassen. Containerisierung von .NET – Teilüberlegungen Aspire zeichnet sich dadurch aus, dass es die Erstellung von Microservices und verteilten Anwendungen erleichtert, nahtlose Serviceverbindungen ermöglicht und Best Practices für die Architektur fördert. Dieses Framework beschleunigt nicht nur die Entwicklung cloudfähiger Containerisierung von .NET – Teilüberlegungen-Anwendungen, sondern stellt auch sicher, dass sie skalierbar, belastbar und wartbar sind und den Prinzipien der modernen, cloudnativen Entwicklung entsprechen.

Abschluss

Der Weg zur Containerisierung von Containerisierung von .NET – Teilüberlegungen-Anwendungen ist mit Überlegungen gepflastert, die Architektur, Sicherheit, Leistung und mehr umfassen. Durch die sorgfältige Auseinandersetzung mit diesen Aspekten können Entwickler das volle Potenzial der Containerisierung ausschöpfen und sicherstellen, dass ihre Containerisierung von .NET – Teilüberlegungen-Anwendungen effizient, sicher und für die Cloud-native Zukunft gerüstet sind. Seien Sie gespannt auf die folgenden Artikel, in denen wir Strategien und Tools zur Bewältigung dieser Überlegungen untersuchen und Ihren Containerisierung von .NET – Teilüberlegungen-Anwendungen ermöglichen, in einer Containerlandschaft hervorragende Leistungen zu erbringen.

Das obige ist der detaillierte Inhalt vonContainerisierung von .NET – Teilüberlegungen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

C Sprachdatenstruktur: Datenrepräsentation und Betrieb von Bäumen und Grafiken

Apr 04, 2025 am 11:18 AM

C Sprachdatenstruktur: Datenrepräsentation und Betrieb von Bäumen und Grafiken

Apr 04, 2025 am 11:18 AM

C Sprachdatenstruktur: Die Datenrepräsentation des Baumes und des Diagramms ist eine hierarchische Datenstruktur, die aus Knoten besteht. Jeder Knoten enthält ein Datenelement und einen Zeiger auf seine untergeordneten Knoten. Der binäre Baum ist eine besondere Art von Baum. Jeder Knoten hat höchstens zwei Kinderknoten. Die Daten repräsentieren structTreenode {intdata; structTreenode*links; structTreenode*rechts;}; Die Operation erstellt einen Baumtraversalbaum (Vorbereitung, in Ordnung und späterer Reihenfolge) Suchbauminsertion-Knoten Lösches Knotendiagramm ist eine Sammlung von Datenstrukturen, wobei Elemente Scheitelpunkte sind, und sie können durch Kanten mit richtigen oder ungerechten Daten miteinander verbunden werden, die Nachbarn darstellen.

Die Wahrheit hinter dem Problem der C -Sprachdatei

Apr 04, 2025 am 11:24 AM

Die Wahrheit hinter dem Problem der C -Sprachdatei

Apr 04, 2025 am 11:24 AM

Die Wahrheit über Probleme mit der Dateibetrieb: Dateiöffnung fehlgeschlagen: unzureichende Berechtigungen, falsche Pfade und Datei besetzt. Das Schreiben von Daten fehlgeschlagen: Der Puffer ist voll, die Datei ist nicht beschreibbar und der Speicherplatz ist nicht ausreichend. Andere FAQs: Langsame Dateitraversal, falsche Textdateicodierung und Binärdatei -Leser -Fehler.

Was sind die grundlegenden Anforderungen für C -Sprachfunktionen?

Apr 03, 2025 pm 10:06 PM

Was sind die grundlegenden Anforderungen für C -Sprachfunktionen?

Apr 03, 2025 pm 10:06 PM

C -Sprachfunktionen sind die Grundlage für die Code -Modularisierung und das Programmaufbau. Sie bestehen aus Deklarationen (Funktionsüberschriften) und Definitionen (Funktionskörper). C Sprache verwendet standardmäßig Werte, um Parameter zu übergeben, aber externe Variablen können auch mit dem Adresspass geändert werden. Funktionen können oder haben keinen Rückgabewert, und der Rückgabewerttyp muss mit der Deklaration übereinstimmen. Die Benennung von Funktionen sollte klar und leicht zu verstehen sein und mit Kamel oder Unterstrich die Nomenklatur. Befolgen Sie das Prinzip der einzelnen Verantwortung und behalten Sie die Funktion ein, um die Wartbarkeit und die Lesbarkeit zu verbessern.

Funktionsname -Definition in C -Sprache

Apr 03, 2025 pm 10:03 PM

Funktionsname -Definition in C -Sprache

Apr 03, 2025 pm 10:03 PM

Die Definition des C -Sprachfunktionsname enthält: Rückgabewerttyp, Funktionsname, Parameterliste und Funktionsbehörde. Funktionsnamen sollten klar, präzise und einheitlich sein, um Konflikte mit Schlüsselwörtern zu vermeiden. Funktionsnamen haben Bereiche und können nach der Deklaration verwendet werden. Funktionszeiger ermöglichen es, Funktionen zu übergeben oder als Argumente zugeordnet zu werden. Zu den häufigen Fehlern gehören die Benennung von Konflikten, die Nichtübereinstimmung von Parametertypen und nicht deklarierte Funktionen. Die Leistungsoptimierung konzentriert sich auf das Funktionsdesign und die Implementierung, während ein klarer und einfach zu lesender Code von entscheidender Bedeutung ist.

Berechnung des C-Subscript 3-Index 5 C-Subscript 3-Index 5-Algorithmus-Tutorial

Apr 03, 2025 pm 10:33 PM

Berechnung des C-Subscript 3-Index 5 C-Subscript 3-Index 5-Algorithmus-Tutorial

Apr 03, 2025 pm 10:33 PM

Die Berechnung von C35 ist im Wesentlichen kombinatorische Mathematik, die die Anzahl der aus 3 von 5 Elementen ausgewählten Kombinationen darstellt. Die Berechnungsformel lautet C53 = 5! / (3! * 2!), Was direkt durch Schleifen berechnet werden kann, um die Effizienz zu verbessern und Überlauf zu vermeiden. Darüber hinaus ist das Verständnis der Art von Kombinationen und Beherrschen effizienter Berechnungsmethoden von entscheidender Bedeutung, um viele Probleme in den Bereichen Wahrscheinlichkeitsstatistik, Kryptographie, Algorithmus -Design usw. zu lösen.

Konzept der C -Sprachfunktion

Apr 03, 2025 pm 10:09 PM

Konzept der C -Sprachfunktion

Apr 03, 2025 pm 10:09 PM

C -Sprachfunktionen sind wiederverwendbare Codeblöcke. Sie erhalten Input, führen Vorgänge und Rückgabergebnisse aus, die modular die Wiederverwendbarkeit verbessert und die Komplexität verringert. Der interne Mechanismus der Funktion umfasst Parameterübergabe-, Funktionsausführung und Rückgabeteile. Der gesamte Prozess beinhaltet eine Optimierung wie die Funktion inline. Eine gute Funktion wird nach dem Prinzip der einzigen Verantwortung, der geringen Anzahl von Parametern, den Benennungsspezifikationen und der Fehlerbehandlung geschrieben. Zeiger in Kombination mit Funktionen können leistungsstärkere Funktionen erzielen, z. B. die Änderung der externen Variablenwerte. Funktionszeiger übergeben Funktionen als Parameter oder speichern Adressen und werden verwendet, um dynamische Aufrufe zu Funktionen zu implementieren. Das Verständnis von Funktionsmerkmalen und Techniken ist der Schlüssel zum Schreiben effizienter, wartbarer und leicht verständlicher C -Programme.

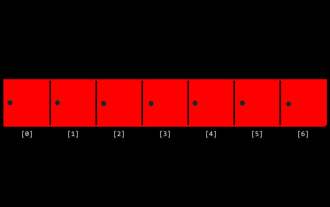

CS-Woche 3

Apr 04, 2025 am 06:06 AM

CS-Woche 3

Apr 04, 2025 am 06:06 AM

Algorithmen sind die Anweisungen zur Lösung von Problemen, und ihre Ausführungsgeschwindigkeit und Speicherverwendung variieren. Bei der Programmierung basieren viele Algorithmen auf der Datensuche und Sortierung. In diesem Artikel werden mehrere Datenabruf- und Sortieralgorithmen eingeführt. Die lineare Suche geht davon aus, dass es ein Array gibt [20.500,10,5,100, 1,50] und die Nummer 50 ermitteln muss. Der lineare Suchalgorithmus prüft jedes Element im Array Eins nach eins nach dem anderen, bis der Zielwert gefunden oder das vollständige Array durchquert wird. Der Algorithmus-Flussdiagramm lautet wie folgt: Der Pseudo-Code für die lineare Suche lautet wie folgt: Überprüfen Sie jedes Element: Wenn der Zielwert gefunden wird: Return Return Falsch C-Sprache Implementierung: #includeIntmain (void) {i

C Sprach -Multithread -Programmierung: Ein Anfängerleitfaden und Fehlerbehebung

Apr 04, 2025 am 10:15 AM

C Sprach -Multithread -Programmierung: Ein Anfängerleitfaden und Fehlerbehebung

Apr 04, 2025 am 10:15 AM

C Sprachmultithreading -Programmierhandbuch: Erstellen von Threads: Verwenden Sie die Funktion pThread_create (), um Thread -ID, Eigenschaften und Threadfunktionen anzugeben. Threadsynchronisation: Verhindern Sie den Datenwettbewerb durch Mutexes, Semaphoren und bedingte Variablen. Praktischer Fall: Verwenden Sie Multi-Threading, um die Fibonacci-Nummer zu berechnen, mehrere Threads Aufgaben zuzuweisen und die Ergebnisse zu synchronisieren. Fehlerbehebung: Lösen Sie Probleme wie Programmabstürze, Thread -Stop -Antworten und Leistungs Engpässe.