web3.0

web3.0

Eine ausführliche Interpretation von Privasea: Facial Data Casting NFT, eine interessante Innovation?

Eine ausführliche Interpretation von Privasea: Facial Data Casting NFT, eine interessante Innovation?

Eine ausführliche Interpretation von Privasea: Facial Data Casting NFT, eine interessante Innovation?

1. Einführung

Kürzlich erfreute sich ein von Privasea initiiertes Face-NFT-Casting-Projekt großer Beliebtheit!

Auf den ersten Blick scheint es sehr einfach zu sein, dass Benutzer ihre Gesichter in die mobile Anwendung IMHUMAN (Ich bin ein Mensch) eingeben und ihre Gesichtsdaten in eine NFT umwandeln können, bei der es sich lediglich um die Kombination aus Kette + handelt NFT hat es dem Projekt ermöglicht, seit seinem Start Ende April ein NFT-Casting-Volumen von mehr als 20 W zu erzielen, und die Popularität ist offensichtlich.

Ich bin auch sehr verwirrt, warum? Können Gesichtsdaten in die Blockchain hochgeladen werden, auch wenn diese groß sind? Werden meine Gesichtsinformationen gestohlen? Was macht Privasea?

Warten Sie, lassen Sie uns weiter über das Projekt selbst und die Projektpartei Privasea recherchieren, um das herauszufinden.

Stichwörter: NFT, AI, FHE (Fully Homomorphic Encryption), DePIN

2. Von Web2 zu Web3 – die Konfrontation zwischen Mensch und Computer hört nie auf

Erklären wir zunächst den Zweck des Face-NFT-Casting-Projekts selbst Wenn Sie glauben, dass es bei diesem Projekt lediglich darum geht, Gesichtsdaten in NFT zu übertragen, liegen Sie völlig falsch.

Der Name der App IMHUMAN (Ich bin ein Mensch) für das oben erwähnte Projekt hat dieses Problem bereits sehr gut erklärt: Tatsächlich zielt das Projekt darauf ab, mithilfe der Gesichtserkennung festzustellen, ob Sie eine echte Person vor dem Bildschirm sind .

Zuallererst: Warum brauchen wir eine Mensch-Maschine-Erkennung?

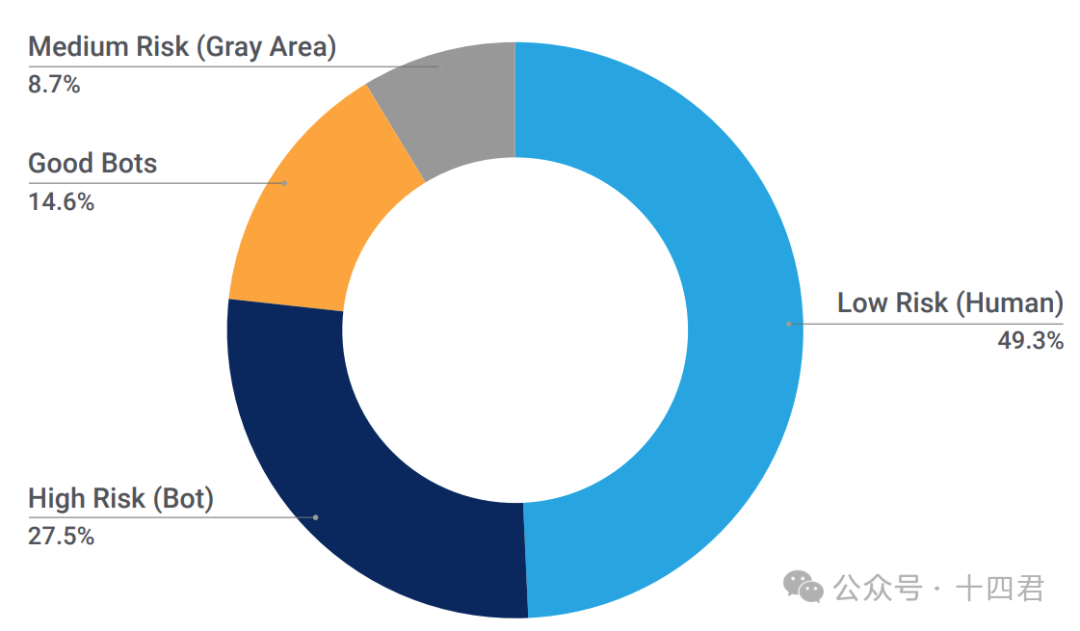

Laut dem 2024Q1-Bericht von Akamai (siehe Anhang) sind Bots (ein automatisiertes Programm, das Menschen simulieren kann, die HTTP-Anfragen und andere Vorgänge senden) für erstaunliche 42,1 % des Internetverkehrs verantwortlich, wobei böswilliger Verkehr 27,5 % ausmacht der gesamte Internetverkehr %.

Bösartige Bots können katastrophale Folgen wie verzögerte Reaktionen oder sogar Ausfallzeiten bei zentralen Dienstanbietern haben und das Erlebnis echter Benutzer beeinträchtigen.

Nehmen wir das Ticket-Grab-Szenario als Beispiel. Durch die Erstellung mehrerer virtueller Konten zum Ticket-Graben können Betrüger die Wahrscheinlichkeit eines erfolgreichen Ticket-Grabbers sogar direkt im Computerraum des Dienstanbieters erhöhen Dadurch kann der Ticketkauf nahezu ohne Verzögerung erfolgen.

Gewöhnliche Benutzer haben gegen diese High-Tech-Benutzer fast keine Chance zu gewinnen.

Dienstleister haben diesbezüglich auch einige Anstrengungen unternommen. Auf der Clientseite werden im Web2-Szenario Echtnamenauthentifizierung, Verhaltensüberprüfungscodes und andere Methoden eingeführt, um auf der Serverseite Funktionsfilterung und Das Abfangen erfolgt durch WAF-Richtlinien und andere Mittel.

Wird dieses Problem gelöst?

Offensichtlich nicht, denn die Vorteile von Betrug sind enorm.

Gleichzeitig ist die Konfrontation zwischen Mensch und Maschine andauernd und sowohl Betrüger als auch Tester verbessern ständig ihre Arsenale.

Nehmen Sie Betrüger als Beispiel: Aufgrund der rasanten Entwicklung der KI in den letzten Jahren wurde der Verhaltensüberprüfungscode des Kunden durch verschiedene visuelle Modelle sogar schneller und genauer erkannt als Menschen. Dies zwingt die Verifizierer zu einem passiven Upgrade und einem schrittweisen Übergang von der frühen Erkennung von Benutzerverhaltensmerkmalen (Bildverifizierungscode) zur Erkennung biometrischer Merkmale (Wahrnehmungsverifizierung: z. B. Überwachung der Clientumgebung, Gerätefingerabdrücke usw.). Einige Vorgänge mit hohem Risiko erfordern möglicherweise ein Upgrade bis hin zur Erkennung biologischer Merkmale (Fingerabdrücke, Gesichtserkennung).

Für Web3 ist auch die Mensch-Maschine-Erkennung stark gefragt.

Bei einigen Projekt-Airdrops können Betrüger mehrere gefälschte Konten erstellen, um Hexenangriffe zu starten. Zu diesem Zeitpunkt müssen wir die echte Person identifizieren.

Aufgrund der finanziellen Eigenschaften von Web3 muss bei einigen risikoreichen Vorgängen wie Kontoanmeldung, Währungsabhebung, Transaktionen, Überweisungen usw. nicht nur die reale Person den Benutzer verifizieren, sondern auch das Konto Besitzer, daher ist die Gesichtserkennung die beste Wahl.

Der Bedarf ist sicher, aber die Frage ist, wie kann man ihn erreichen?

Wie wir alle wissen, ist Dezentralisierung die ursprüngliche Absicht von Web3. Wenn wir diskutieren, wie man Gesichtserkennung in Web3 implementiert, ist die tiefere Frage, wie sich Web3 an KI-Szenarien anpassen soll:

- Wie sollten wir es bauen? Lernendes Computernetzwerk?

- Wie kann sichergestellt werden, dass die Privatsphäre der Benutzerdaten nicht verloren geht?

- Wie kann der Betrieb des Netzwerks usw. aufrechterhalten werden? 3. Privasea AI NetWork – Erforschung von Privacy Computing + AI das Privacy-Computing-Problem von KI-Szenarien auf Web3.

Durch seine mehrschichtige Struktur bietet Privasea spezifischere und maßgeschneiderte Lösungen, um den individuellen Bedürfnissen jedes Benutzers gerecht zu werden.

Privaseas optimierte Verpackung konzentriert sich hauptsächlich auf die Anwendungsschicht und die Optimierungsschicht. Im Vergleich zu Basislösungen in anderen homomorphen Bibliotheken können diese benutzerdefinierten Berechnungen eine mehr als tausendfache Beschleunigung ermöglichen.

Es gibt insgesamt 4 Rollen in seinem Netzwerk: Dateneigentümer, Privanetix-Knoten, Entschlüsseler und Ergebnisempfänger.

- Dateneigentümer: Wird verwendet, um Aufgaben und Daten sicher über die Privasea-API zu übermitteln.

- Privanetix-Knoten: Er ist der Kern des gesamten Netzwerks. Er ist mit einer fortschrittlichen HESea-Bibliothek ausgestattet und integriert einen Blockchain-basierten Anreizmechanismus, um sichere und effiziente Berechnungen durchzuführen und gleichzeitig die Privatsphäre der zugrunde liegenden Daten zu schützen und deren Integrität und Vertraulichkeit zu gewährleisten Berechnungen.

- Decryptor: Erhalten Sie das entschlüsselte Ergebnis über die Privasea-API und überprüfen Sie das Ergebnis.

- Ergebnisempfänger: Das Aufgabenergebnis wird an die vom Dateneigentümer und Aufgabenersteller benannte Person zurückgegeben.

3.2 Kern-Workflow von Privasea AI NetWork

Das Folgende ist das allgemeine Workflow-Diagramm von Privasea AI NetWork:

- SCHRITT 1: Benutzerregistrierung: Der Dateneigentümer registriert sich in Privacy, indem er die erforderlichen Authentifizierungs- und Autorisierungsdaten bereitstellt Starten Sie den Registrierungsprozess im AI-Netzwerk. Dieser Schritt stellt sicher, dass nur autorisierte Benutzer auf das System zugreifen und an Netzwerkaktivitäten teilnehmen können.

- SCHRITT 2: Aufgabenübergabe: Übermitteln Sie die Berechnungsaufgabe und die Eingabedaten. Die Daten werden von der HEsea-Bibliothek verschlüsselt. Gleichzeitig legt der Dateneigentümer auch autorisierte Entschlüsseler und Ergebnisempfänger fest, die auf die Endergebnisse zugreifen können.

- SCHRITT 3: Aufgabenzuweisung: Blockchain-basierte Smart Contracts, die im Netzwerk bereitgestellt werden, weisen Rechenaufgaben basierend auf Verfügbarkeit und Fähigkeiten den entsprechenden Privanetix-Knoten zu. Dieser dynamische Zuteilungsprozess gewährleistet eine effiziente Ressourcenzuteilung und Verteilung von Rechenaufgaben.

- SCHRITT 4: Verschlüsselte Berechnung: Der angegebene Privanetix-Knoten empfängt die verschlüsselten Daten und verwendet die HESea-Bibliothek, um Berechnungen durchzuführen. Diese Berechnungen können ohne Entschlüsselung sensibler Daten durchgeführt werden, wodurch deren Vertraulichkeit gewahrt bleibt. Um die Integrität der Berechnungen weiter zu überprüfen, generieren Privanetix-Knoten wissensfreie Beweise für diese Schritte.

- SCHRITT 5: Schlüsselwechsel: Nach Abschluss der Berechnung verwendet der designierte Privanetix-Knoten die Schlüsselwechseltechnologie, um sicherzustellen, dass das Endergebnis autorisiert und nur für den designierten Entschlüsseler zugänglich ist.

- SCHRITT 6: Ergebnisüberprüfung: Nach Abschluss der Berechnung überträgt der Privanetix-Knoten das verschlüsselte Ergebnis und den entsprechenden wissensfreien Nachweis zurück an den Blockchain-basierten Smart Contract zur zukünftigen Überprüfung.

- SCHRITT 7: Anreizmechanismus: Verfolgen Sie den Beitrag von Privanetix-Knoten und verteilen Sie Belohnungen.

- SCHRITT 8: Ergebnisabruf: Der Entschlüsseler nutzt die Privasea-API, um auf die verschlüsselten Ergebnisse zuzugreifen. Ihre erste Priorität besteht darin, die Integrität der Berechnung zu überprüfen und sicherzustellen, dass der Privanetix-Knoten die Berechnung wie vom Dateneigentümer beabsichtigt durchgeführt hat.

- SCHRITT 9: Ergebnisübermittlung: Teilen Sie die entschlüsselten Ergebnisse mit den vom Dateneigentümer festgelegten Ergebnisempfängern.

Im Kernworkflow von Privasea AI NetWork steht den Benutzern eine offene API zur Verfügung, die es Benutzern ermöglicht, nur auf die Eingabeparameter und entsprechenden Ergebnisse zu achten, ohne die komplexen Vorgänge innerhalb des Netzwerks selbst verstehen zu müssen nicht zu viel sein Große psychische Belastung. Gleichzeitig verhindert die Ende-zu-Ende-Verschlüsselung, dass die Daten selbst nach außen dringen, ohne die Datenverarbeitung zu beeinträchtigen.

Überlagerung dualer Mechanismen von PoW und PoS

Privaseas kürzlich eingeführte WorkHeart NFT und StarFuel NFT nutzen die dualen Mechanismen von PoW und PoS, um Netzwerkknoten zu verwalten und Belohnungen auszugeben. Durch den Kauf von WorkHeart NFT qualifizieren Sie sich als Privanetix-Knoten, um am Netzwerk-Computing teilzunehmen und Token-Einnahmen auf der Grundlage des PoW-Mechanismus zu erzielen. StarFuel NFT ist ein Node-Gainer (limitiert auf 5.000), der mit WorkHeart kombiniert werden kann. Ähnlich wie bei PoS ist der Umsatzmultiplikator des WorkHeart-Knotens umso größer, je mehr Token verpfändet werden.

Warum also PoW und PoS?

Tatsächlich ist diese Frage einfacher zu beantworten.

Der Kern von PoW besteht darin, die Node-Bösartigkeitsrate zu reduzieren und die Stabilität des Netzwerks durch den Zeitaufwand der Berechnung aufrechtzuerhalten. Anders als bei der großen Anzahl ungültiger Berechnungen bei der Zufallszahlenüberprüfung von BTC kann die tatsächliche Arbeitsleistung (Operation) dieses privaten Computernetzwerkknotens direkt mit dem Workload-Mechanismus verknüpft werden, was natürlich für PoW geeignet ist.

Und PoS erleichtert den Ausgleich wirtschaftlicher Ressourcen.

Auf diese Weise erzielt WorkHeart NFT Einnahmen durch den PoW-Mechanismus, während StarFuel NFT das Einkommensmultiplikator durch den PoS-Mechanismus erhöht und so einen mehrstufigen und diversifizierten Anreizmechanismus bildet, der es Benutzern ermöglicht, geeignete Beteiligungsmethoden basierend auf ihren eigenen Ressourcen auszuwählen Strategien. Die Kombination der beiden Mechanismen kann die Umsatzverteilungsstruktur optimieren und die Bedeutung von Rechenressourcen und wirtschaftlichen Ressourcen im Netzwerk ausgleichen.

3.3 Zusammenfassung

Es ist ersichtlich, dass Privatosea AI NetWork eine verschlüsselte Version des maschinellen Lernsystems basierend auf FHE erstellt hat. Dank der Eigenschaften von FHE Privacy Computing werden die Rechenaufgaben an verschiedene Rechenknoten (Privanetix) in einer verteilten Umgebung vergeben, die Gültigkeit der Ergebnisse wird durch ZKP überprüft und die dualen Mechanismen von PoW und PoS werden verwendet, um Rechenergebnisse bereitzustellen . Knoten belohnen oder bestrafen, um den Betrieb des Netzwerks aufrechtzuerhalten.

Man kann sagen, dass das Design von Privasea AI NetWork den Weg für datenschutzschonende KI-Anwendungen in verschiedenen Bereichen ebnet.

4. Homomorphe FHE-Verschlüsselung – der neue heilige Gral der Kryptographie?

Im letzten Kapitel können wir sehen, dass die Sicherheit von Privatosea AI NetWork auf dem zugrunde liegenden FHE beruht. Aufgrund der kontinuierlichen technologischen Durchbrüche von ZAMA, dem Marktführer im FHE-Bereich, wurde FHE von Investoren sogar als der neue Heilige Gral der Kryptographie bezeichnet Vergleichen wir den Titel mit ZKP und verwandten Lösungen.

Durch den Vergleich ist ersichtlich, dass sich die anwendbaren Szenarien von ZKP und FHE stark auf die Datenschutzberechnung konzentrieren, während sich ZKP auf die Datenschutzüberprüfung konzentriert.

SMC scheint eine größere Überschneidung mit FHE zu haben. Das Konzept von SMC ist sicheres gemeinsames Rechnen, das das Datenschutzproblem einzelner Computer löst, die gemeinsame Berechnungen durchführen.

5. Einschränkungen von FHE

FHE erreicht die Trennung von Datenverarbeitungsrechten und Dateneigentum und verhindert so Datenlecks, ohne die Berechnungen zu beeinträchtigen. Aber gleichzeitig geht es auch um die Rechengeschwindigkeit.

Verschlüsselung ist wie ein zweischneidiges Schwert. Sie erhöht zwar die Sicherheit, verringert aber auch die Rechengeschwindigkeit erheblich.

In den letzten Jahren wurden verschiedene Arten von Lösungen zur FHE-Leistungsverbesserung vorgeschlagen, von denen einige auf Algorithmusoptimierung basieren und andere auf Hardwarebeschleunigung basieren.

- In Bezug auf die Algorithmusoptimierung reduzieren neue FHE-Lösungen wie CKKS und optimierte Bootstrap-Methoden das Rauschwachstum und den Rechenaufwand erheblich.

- In Bezug auf die Hardwarebeschleunigung verbessern angepasste GPU, FPGA und andere Hardware die Leistung von Polynomoperationen erheblich.

Darüber hinaus wird auch die Anwendung hybrider Verschlüsselungsschemata untersucht. Durch die Kombination von teilweise homomorpher Verschlüsselung (PHE) und Suchverschlüsselung (SE) kann die Effizienz in bestimmten Szenarien verbessert werden.

Trotzdem weist FHE immer noch eine große Leistungslücke gegenüber Klartextberechnungen auf.

6. Zusammenfassung

Privasea bietet Benutzern nicht nur eine hochsichere Datenverarbeitungsumgebung durch seine einzigartige Architektur und relativ effiziente Datenschutz-Computing-Technologie, sondern eröffnet auch ein neues Kapitel in der tiefen Integration von Web3 und KI. Obwohl der FHE, auf den er sich im Grunde verlässt, einen natürlichen Nachteil in der Rechengeschwindigkeit hat, hat Privasea kürzlich eine Kooperation mit ZAMA geschlossen, um das Problem des Privacy Computing gemeinsam zu lösen. Es wird erwartet, dass Privasea in Zukunft mit kontinuierlichen technologischen Durchbrüchen sein Potenzial in weiteren Bereichen entfalten und zu einem Entdecker von Datenschutz-Computing und KI-Anwendungen werden wird.

Das obige ist der detaillierte Inhalt vonEine ausführliche Interpretation von Privasea: Facial Data Casting NFT, eine interessante Innovation?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1672

1672

14

14

1428

1428

52

52

1332

1332

25

25

1277

1277

29

29

1256

1256

24

24

Metaplanet erweitert seine Bitcoin Treasury Holdings um weitere 319 BTC

Apr 15, 2025 am 11:20 AM

Metaplanet erweitert seine Bitcoin Treasury Holdings um weitere 319 BTC

Apr 15, 2025 am 11:20 AM

In einer heute früheren Ankündigung gab die japanische Firma Metaplanet bekannt, dass es ein weiteres 319 Bitcoin (BTC) erworben hat und seine gesamten Unternehmensbestände über 4.500 BTC überschritten hat.

Bitwise kündigt die Auflistung von vier seiner Krypto -ETPs an der London Stock Exchange (LSE) an.

Apr 18, 2025 am 11:24 AM

Bitwise kündigt die Auflistung von vier seiner Krypto -ETPs an der London Stock Exchange (LSE) an.

Apr 18, 2025 am 11:24 AM

Bitwise, ein führender digitaler Vermögensverwalter, hat die Auflistung von vier seiner Crypto Exchange-Produkte (ETPs) an der London Stock Exchange (LSE) angekündigt.

Wenn Binance Coin (BNB) zu einem Breakout von 1.000 US

Apr 15, 2025 am 09:50 AM

Wenn Binance Coin (BNB) zu einem Breakout von 1.000 US

Apr 15, 2025 am 09:50 AM

Als Binance Coin (BNB) gewinnt eine Dynamik zu einem Ausbruch von 1.000 US -Dollar

Zentralbanken auf der ganzen Welt erhöhen ihre Goldkäufe

Apr 15, 2025 am 11:00 AM

Zentralbanken auf der ganzen Welt erhöhen ihre Goldkäufe

Apr 15, 2025 am 11:00 AM

Laut einem Bericht des Koobeissi -Briefes über X, in dem Daten von IMS IFS und des Global Gold Council erwähnt wurden, haben die Nationen im Februar 24 Tonnen Gold angesammelt

Bitcoin (BTC) driftet nach oben, während sich der breitere Markt positiv an handelsbezogene Nachrichten anpasst

Apr 15, 2025 am 11:14 AM

Bitcoin (BTC) driftet nach oben, während sich der breitere Markt positiv an handelsbezogene Nachrichten anpasst

Apr 15, 2025 am 11:14 AM

Die größte Kryptowährung stieg in den letzten 24 Stunden um 1,6% und handelt nun nur knapp von 85.000 USD. Ether (ETH) stieg inzwischen um 2,7% an

![Eine Kapitalwelle fließt aus Ethereum [ETH] in Tron [TRX]](https://img.php.cn/upload/article/001/246/273/174477326297054.jpg?x-oss-process=image/resize,m_fill,h_207,w_330) Eine Kapitalwelle fließt aus Ethereum [ETH] in Tron [TRX]

Apr 16, 2025 am 11:14 AM

Eine Kapitalwelle fließt aus Ethereum [ETH] in Tron [TRX]

Apr 16, 2025 am 11:14 AM

Mit 1,52 Milliarden US-Dollar in Stablecoins, die zu Tron wandern, scheinen die Anleger tiefere Ketten zu bevorzugen und sich über die traditionellen USD-unterstützten Vermögenswerte hinaus zu diversifizieren.

Movement Labs und die Movement Network Foundation haben eine unabhängige Untersuchung zu jüngsten marktempfindlichen Unregelmäßigkeiten im Zusammenhang mit dem Move-Token eingeleitet.

Apr 16, 2025 am 11:16 AM

Movement Labs und die Movement Network Foundation haben eine unabhängige Untersuchung zu jüngsten marktempfindlichen Unregelmäßigkeiten im Zusammenhang mit dem Move-Token eingeleitet.

Apr 16, 2025 am 11:16 AM

NT Labs und die Movement Network Foundation starten unabhängige Untersuchungen in Move Token Market-Making-Unregelmäßigkeiten

Der PI -Netzwerk -Token -Preis hat in der vergangenen Woche um mehr als 14% gestiegen.

Apr 16, 2025 am 11:22 AM

Der PI -Netzwerk -Token -Preis hat in der vergangenen Woche um mehr als 14% gestiegen.

Apr 16, 2025 am 11:22 AM

Zum Zeitpunkt des Drucks wird PI nach seiner Integration mit ChainLink am 12. April bei 0,6711 USD gehandelt. Die Ankündigung verursachte einen Anstieg des PI -Preispreises