Web-Frontend

Web-Frontend

js-Tutorial

js-Tutorial

Schritte zur Verhinderung von Prototype-Pollution-Angriffen in JavaScript

Schritte zur Verhinderung von Prototype-Pollution-Angriffen in JavaScript

Schritte zur Verhinderung von Prototype-Pollution-Angriffen in JavaScript

Jul 19, 2024 pm 02:43 PM

In der Welt der Web-Sicherheit ist die Prototypenverschmutzung eine subtile, aber potenziell verheerende Schwachstelle, die schwerwiegende Folgen haben kann, wenn sie nicht richtig angegangen wird. In diesem Blog werden wir untersuchen, was Prototypverschmutzung ist, wie sie auftritt und vor allem, wie man sie verhindern kann. Lasst uns eintauchen!

Was ist Prototypenverschmutzung?

Prototypenverschmutzung ist eine Art von Schwachstelle, die JavaScript-Anwendungen betrifft. Dies geschieht, wenn es einem Angreifer gelingt, Eigenschaften in den Prototyp eines Objekts einzufügen, die sich dann auf alle Objekte übertragen können, die von diesem Prototyp erben. Dies kann zu unerwartetem Verhalten führen, einschließlich der Möglichkeit, vorhandene Methoden und Eigenschaften zu überschreiben, was letztendlich die Sicherheit und Funktionalität der Anwendung beeinträchtigt.

Wie es zu Prototypenverschmutzung kommt

Um zu verstehen, wie es zu Prototypenverschmutzung kommt, müssen wir uns JavaScript-Objekte und Prototypen genauer ansehen. In JavaScript verfügt jedes Objekt über einen Prototyp, bei dem es sich um ein weiteres Objekt handelt, von dem das erste Objekt Eigenschaften und Methoden erbt. Diese Prototypenverkettung ermöglicht eine effiziente Suche nach Eigenschaften, öffnet aber auch die Tür für potenzielle Angriffe, wenn sie nicht richtig gehandhabt wird.

Hier ist ein einfaches Beispiel dafür, wie Prototypenverschmutzung auftreten kann:

let obj = {};

console.log(obj.constructor); // function Object() { [native code] }

obj.__proto__.polluted = true;

console.log({}.polluted); // true

In diesem Beispiel wirken wir uns durch die Änderung der Eigenschaft proto von obj unbeabsichtigt auf alle Objekte aus, die denselben Prototyp teilen, was zeigt, wie leicht es ist, die Prototypenkette zu verunreinigen.

Reales Beispiel für Prototypenverschmutzung

Stellen Sie sich ein Szenario vor, in dem Benutzereingaben zum Erweitern oder Zusammenführen von Objekten ohne ordnungsgemäße Validierung verwendet werden. Ein häufiger Anwendungsfall ist das Zusammenführen von Abfrageparametern in einem Konfigurationsobjekt.

const merge = require('lodash/merge');

let config = {};

let query = JSON.parse('{"__proto__":{"admin":true}}');

merge(config, query);

console.log(config.admin); // undefined

console.log({}.admin); // true

In diesem Beispiel wird die Merge-Funktion aus der Lodash-Bibliothek verwendet, um Konfiguration und Abfrage zu kombinieren. Das vom Angreifer kontrollierte Abfrageobjekt enthält jedoch eine proto-Eigenschaft, die den globalen Objektprototyp verunreinigt und admin für alle Objekte auf „true“ setzt.

Vermeidung von Prototypenverschmutzung

Um Ihre Anwendungen vor Prototypenverschmutzung zu schützen, sollten Sie die folgenden Maßnahmen in Betracht ziehen:

1. Vermeiden Sie die Erweiterung nativer Prototypen:

Erweitern Sie native Prototypen (z. B. Object.prototype) nicht direkt, da dies zu Konflikten und Sicherheitslücken führen kann.

Beispiel: Vermeiden Sie die Erweiterung nativer Prototypen

Vermeiden Sie Folgendes:

Object.prototype.polluted = true; // Extending native prototype

let obj = {};

console.log(obj.polluted); // true

Erstellen Sie stattdessen Dienstprogrammmethoden in Ihrem eigenen Namensraum:

const myUtils = {

polluted: function() {

// Your method implementation

}

};

let obj = {};

console.log(obj.polluted); // undefined

2. Benutzereingabe validieren:

Überprüfen und bereinigen Sie Benutzereingaben immer, bevor Sie sie zum Erstellen oder Ändern von Objekten verwenden. Verwenden Sie Bibliotheken wie Joi oder Validator, um strenge Eingabevalidierungsregeln durchzusetzen.

Beispiel: Benutzereingaben mit Joi validieren

const Joi = require('joi');

const schema = Joi.object({

admin: Joi.boolean().required()

});

const input = JSON.parse('{"admin":true}');

const { error, value } = schema.validate(input);

if (error) {

console.error('Invalid input:', error.details);

} else {

console.log('Valid input:', value);

}

3. Verwenden Sie sichere Objektmethoden:

Verwenden Sie vorzugsweise sichere Objektmethoden, die die Prototypenkette nicht durchlaufen, wie z. B. Object.create(null), um einfache Objekte ohne Prototyp zu erstellen.

Beispiel: Sichere Objektmethoden verwenden

let safeObj = Object.create(null); safeObj.admin = false; console.log(safeObj.constructor); // undefined console.log(safeObj.admin); // false

4. Den Prototyp einfrieren:

Frieren Sie den Object.prototype ein, um Änderungen an der Prototypenkette zu verhindern. Dies kann mit Object.freeze() erfolgen.

Beispiel: Einfrieren des Prototyps

Object.freeze(Object.prototype);

let obj = {};

try {

obj.__proto__.polluted = true;

} catch (e) {

console.error('Attempt to modify prototype failed:', e);

}

console.log({}.polluted); // undefined

5. Abhängigkeiten aktualisieren:

Aktualisieren Sie regelmäßig Ihre Abhängigkeiten, um sicherzustellen, dass Sie die neuesten Versionen verwenden, die Sicherheitspatches enthalten. Schwachstellen in Bibliotheken von Drittanbietern werden häufig für Prototyp-Verschmutzungsangriffe ausgenutzt.

Beispiel: Abhängigkeiten mit npm aktualisieren

npm update

Führen Sie diesen Befehl regelmäßig aus, um sicherzustellen, dass alle Ihre Pakete auf dem neuesten Stand sind.

6. Überwachen und testen:

Implementieren Sie Überwachung und automatisierte Tests, um Schwachstellen bei Prototypenverschmutzung zu erkennen und zu mindern. Tools wie npm audit können dabei helfen, anfällige Pakete in Ihrem Projekt zu identifizieren.

Beispiel: Überwachung und Tests mit npm audit

npm audit

Führen Sie diesen Befehl aus, um Ihr Projekt auf Schwachstellen zu scannen. Es stellt einen Bericht über gefundene Probleme bereit und schlägt Abhilfemaßnahmen vor.

Abschluss

Prototypenverschmutzung ist eine kritische Schwachstelle, die weitreichende Folgen haben kann, wenn sie nicht kontrolliert wird. Indem Sie verstehen, wie es auftritt, und Best Practices zu seiner Verhinderung implementieren, können Sie die Sicherheit Ihrer JavaScript-Anwendungen erheblich verbessern. Bleiben Sie wachsam, halten Sie Ihre Abhängigkeiten auf dem neuesten Stand und validieren Sie stets Benutzereingaben, um sich vor diesem heimtückischen Angriffsvektor zu schützen.

Wenn Sie diesen Blog hilfreich fanden, teilen Sie ihn unbedingt mit Ihren Entwicklerkollegen und Sicherheitsbegeisterten. Der Schlüssel zur Aufrechterhaltung einer robusten Web-Sicherheit ist, informiert und proaktiv zu bleiben. Viel Spaß beim Codieren!

Das obige ist der detaillierte Inhalt vonSchritte zur Verhinderung von Prototype-Pollution-Angriffen in JavaScript. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heißer Artikel

Hot-Tools-Tags

Heißer Artikel

Heiße Artikel -Tags

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

Ersetzen Sie Stringzeichen in JavaScript

Mar 11, 2025 am 12:07 AM

Ersetzen Sie Stringzeichen in JavaScript

Mar 11, 2025 am 12:07 AM

Ersetzen Sie Stringzeichen in JavaScript

Benutzerdefinierte Google -Search -API -Setup -Tutorial

Mar 04, 2025 am 01:06 AM

Benutzerdefinierte Google -Search -API -Setup -Tutorial

Mar 04, 2025 am 01:06 AM

Benutzerdefinierte Google -Search -API -Setup -Tutorial

8 atemberaubende JQuery -Seiten -Layout -Plugins

Mar 06, 2025 am 12:48 AM

8 atemberaubende JQuery -Seiten -Layout -Plugins

Mar 06, 2025 am 12:48 AM

8 atemberaubende JQuery -Seiten -Layout -Plugins

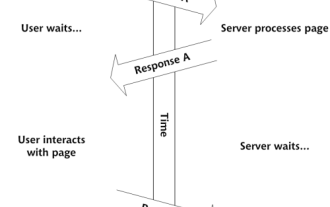

Erstellen Sie Ihre eigenen AJAX -Webanwendungen

Mar 09, 2025 am 12:11 AM

Erstellen Sie Ihre eigenen AJAX -Webanwendungen

Mar 09, 2025 am 12:11 AM

Erstellen Sie Ihre eigenen AJAX -Webanwendungen

10 JavaScript & JQuery MVC -Tutorials

Mar 02, 2025 am 01:16 AM

10 JavaScript & JQuery MVC -Tutorials

Mar 02, 2025 am 01:16 AM

10 JavaScript & JQuery MVC -Tutorials