Web-Frontend

Web-Frontend

js-Tutorial

js-Tutorial

Wie schützt die Content Security Policy (CSP) vor Cross-Site-Scripting-Angriffen (XSS)?

Wie schützt die Content Security Policy (CSP) vor Cross-Site-Scripting-Angriffen (XSS)?

Wie schützt die Content Security Policy (CSP) vor Cross-Site-Scripting-Angriffen (XSS)?

Nov 08, 2024 pm 10:33 PM

Wie Content Security Policy (CSP) funktioniert

Als Reaktion auf die Fülle an CSP-bezogenen Fehlern, auf die Sie gestoßen sind, zielt dieser Artikel darauf ab um die Funktionsweise der Inhaltssicherheitsrichtlinie zu erläutern und praktische Anleitungen für deren effektive Nutzung bereitzustellen.

Was ist? CSP?

Content Security Policy (CSP) dient als browserseitige Sicherheitsfunktion, die das Risiko von Cross-Site-Scripting-Angriffen (XSS) mindern soll. Mit dieser Richtlinie können Sie autorisierte Quellen zum Laden von Ressourcen wie Skripten, Stylesheets und Bildern definieren und so verhindern, dass Browser Daten von nicht autorisierten Standorten abrufen.

Verwendung des Content-Security-Policy-HTTP-Headers

Um CSP auf Ihrer Website zu implementieren, können Sie den Content-Security-Policy-HTTP-Header nutzen, der einen enthält Meta-Tag, das die Parameter der Richtlinie konfiguriert. Dieses Meta-Tag enthält die Content-Eigenschaft, die die Richtlinien und Quellautorisierungsregeln der Richtlinie definiert.

Beantwortung Ihrer Fragen

Lassen Sie uns die von Ihnen aufgeworfenen Fragen genauer untersuchen:

1. Mehrere Quellen:

Um Ressourcen aus mehreren Quellen zuzulassen, listen Sie sie einfach als durch Leerzeichen getrennte Werte nach der Anweisung auf:

content="default-src 'self' https://example.com/js/"

2. Verschiedene Anweisungen:

Zu den allgemeinen Anweisungen gehören:

- default-src: Standardrichtlinie zum Laden verschiedener Ressourcen

- script-src: Gültige Quellen für JavaScript-Dateien

- style-src: Gültige Quellen für CSS Dateien

- img-src: Gültige Quellen für Bilder

3. Mehrere Anweisungen:

Kombinieren Sie Anweisungen innerhalb eines einzigen Meta-Tags, indem Sie Semikolons als Trennzeichen verwenden:

content="default-src 'self' https://example.com/js/; style-src 'self'"

4. Portverwaltung:

Autorisieren Sie andere als die Standardports explizit, indem Sie die Portnummer oder ein Sternchen hinzufügen:

content="default-src 'self' https://ajax.googleapis.com http://example.com:123/free/stuff/"

5. Protokollbehandlung:

Nicht standardmäßige Protokolle explizit zulassen:

content="default-src 'self'; connect-src ws:; style-src 'self'"

6. file://-Protokoll:

Erlauben Sie das file://-Protokoll mit dem Dateisystemparameter:

content="default-src filesystem"

7. Inline-Stile und Skripte:

Um Inline-Stile, Skripte und Tags zu aktivieren, verwenden Sie den Parameter „unsafe-inline“:

content="script-src 'unsafe-inline'; style-src 'unsafe-inline'"

8. eval()-Aufruf:

Eval() durch Verwendung des Parameters „unsafe-eval“ zulassen:

content="script-src 'unsafe-eval'"

9. „Selbst“-Interpretation:

„Selbst“ bezeichnet Ressourcen, die dasselbe Protokoll, denselben Host und denselben Port wie die Datei nutzen, in der die Inhaltsrichtlinie definiert ist:

content="default-src https://example.com"

Bitte beachten Sie dies „self“ erlaubt keine unsicheren Protokolle wie http oder lokale Dateien.

Zusätzliche Tipps:

- Vermeiden Sie die Verwendung von content="default-src *", da dies Inlining und Auswertungen ermöglicht und Sicherheitslücken schafft.

- Es ist ratsam, sowohl sichere (https) als auch unsichere (http) Quellen für die Rückwärtsrichtung anzugeben Kompatibilität.

- Verwenden Sie Content-Security-Policy-Report-Only, um die CSP-Implementierung ohne Durchsetzung zu testen es zunächst.

- Überwachen Sie Browser-Fehlerprotokolle, um Richtlinienverstöße zu erkennen.

Das obige ist der detaillierte Inhalt vonWie schützt die Content Security Policy (CSP) vor Cross-Site-Scripting-Angriffen (XSS)?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heißer Artikel

Hot-Tools-Tags

Heißer Artikel

Heiße Artikel -Tags

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

Ersetzen Sie Stringzeichen in JavaScript

Mar 11, 2025 am 12:07 AM

Ersetzen Sie Stringzeichen in JavaScript

Mar 11, 2025 am 12:07 AM

Ersetzen Sie Stringzeichen in JavaScript

Benutzerdefinierte Google -Search -API -Setup -Tutorial

Mar 04, 2025 am 01:06 AM

Benutzerdefinierte Google -Search -API -Setup -Tutorial

Mar 04, 2025 am 01:06 AM

Benutzerdefinierte Google -Search -API -Setup -Tutorial

8 atemberaubende JQuery -Seiten -Layout -Plugins

Mar 06, 2025 am 12:48 AM

8 atemberaubende JQuery -Seiten -Layout -Plugins

Mar 06, 2025 am 12:48 AM

8 atemberaubende JQuery -Seiten -Layout -Plugins

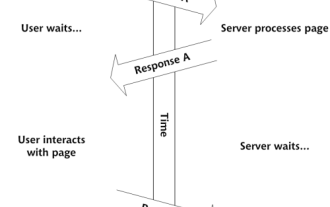

Erstellen Sie Ihre eigenen AJAX -Webanwendungen

Mar 09, 2025 am 12:11 AM

Erstellen Sie Ihre eigenen AJAX -Webanwendungen

Mar 09, 2025 am 12:11 AM

Erstellen Sie Ihre eigenen AJAX -Webanwendungen

10 JavaScript & JQuery MVC -Tutorials

Mar 02, 2025 am 01:16 AM

10 JavaScript & JQuery MVC -Tutorials

Mar 02, 2025 am 01:16 AM

10 JavaScript & JQuery MVC -Tutorials