Backend-Entwicklung

Backend-Entwicklung

C++

C++

Warum ist strncpy unsicher und wie können seine Risiken gemindert werden?

Warum ist strncpy unsicher und wie können seine Risiken gemindert werden?

Warum ist strncpy unsicher und wie können seine Risiken gemindert werden?

Die Unsicherheit von strncpy

Trotz ihrer weit verbreiteten Verwendung ist die strncpy-Funktion von Natur aus unsicher und birgt erhebliche Risiken für Softwareanwendungen. Dieser Artikel untersucht die Gründe für die Schwachstellen von strncpy und bietet ein umfassendes Verständnis seiner potenziellen Gefahren.

Das Problem: NUL-Beendigung

Im Gegensatz zu seinem Gegenstück strcpy, das eine erwartet NUL-terminierte Zeichenfolge als Eingabe, strncpy erzwingt diese Anforderung nicht. Dieses Versäumnis öffnet die Tür zu einer Vielzahl von Exploits, die die Softwareintegrität gefährden können.

Exploit-Fallstudie

Bedenken Sie den folgenden Codeausschnitt:

char buffer[10]; strncpy(buffer, "This is a string", 10);

Während die Absicht darin besteht, die gesamte Zeichenfolge in den Puffer zu kopieren, bleiben die verbleibenden Bytes im Puffer aufgrund der fehlenden NUL-Terminierung nicht initialisiert. Dies kann zu Heap-Überläufen oder undefiniertem Verhalten führen, wenn anschließend auf den Puffer zugegriffen wird.

Dokumentation und Schadensbegrenzung

Der bereitgestellte Link bietet eine detaillierte Erklärung der mit strncpy verbundenen Schwachstellen , einschließlich einer umfassenden Liste von Beispielen und potenziellen Exploits. Um diese Risiken zu mindern, sollten Sie alternative Funktionen wie strncpy_s verwenden, die die NUL-Terminierung erzwingen, oder manuell die ordnungsgemäße NUL-Terminierung sicherstellen, wenn Sie strncpy verwenden.

Das obige ist der detaillierte Inhalt vonWarum ist strncpy unsicher und wie können seine Risiken gemindert werden?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

C Sprachdatenstruktur: Datenrepräsentation und Betrieb von Bäumen und Grafiken

Apr 04, 2025 am 11:18 AM

C Sprachdatenstruktur: Datenrepräsentation und Betrieb von Bäumen und Grafiken

Apr 04, 2025 am 11:18 AM

C Sprachdatenstruktur: Die Datenrepräsentation des Baumes und des Diagramms ist eine hierarchische Datenstruktur, die aus Knoten besteht. Jeder Knoten enthält ein Datenelement und einen Zeiger auf seine untergeordneten Knoten. Der binäre Baum ist eine besondere Art von Baum. Jeder Knoten hat höchstens zwei Kinderknoten. Die Daten repräsentieren structTreenode {intdata; structTreenode*links; structTreenode*rechts;}; Die Operation erstellt einen Baumtraversalbaum (Vorbereitung, in Ordnung und späterer Reihenfolge) Suchbauminsertion-Knoten Lösches Knotendiagramm ist eine Sammlung von Datenstrukturen, wobei Elemente Scheitelpunkte sind, und sie können durch Kanten mit richtigen oder ungerechten Daten miteinander verbunden werden, die Nachbarn darstellen.

Die Wahrheit hinter dem Problem der C -Sprachdatei

Apr 04, 2025 am 11:24 AM

Die Wahrheit hinter dem Problem der C -Sprachdatei

Apr 04, 2025 am 11:24 AM

Die Wahrheit über Probleme mit der Dateibetrieb: Dateiöffnung fehlgeschlagen: unzureichende Berechtigungen, falsche Pfade und Datei besetzt. Das Schreiben von Daten fehlgeschlagen: Der Puffer ist voll, die Datei ist nicht beschreibbar und der Speicherplatz ist nicht ausreichend. Andere FAQs: Langsame Dateitraversal, falsche Textdateicodierung und Binärdatei -Leser -Fehler.

Was sind die grundlegenden Anforderungen für C -Sprachfunktionen?

Apr 03, 2025 pm 10:06 PM

Was sind die grundlegenden Anforderungen für C -Sprachfunktionen?

Apr 03, 2025 pm 10:06 PM

C -Sprachfunktionen sind die Grundlage für die Code -Modularisierung und das Programmaufbau. Sie bestehen aus Deklarationen (Funktionsüberschriften) und Definitionen (Funktionskörper). C Sprache verwendet standardmäßig Werte, um Parameter zu übergeben, aber externe Variablen können auch mit dem Adresspass geändert werden. Funktionen können oder haben keinen Rückgabewert, und der Rückgabewerttyp muss mit der Deklaration übereinstimmen. Die Benennung von Funktionen sollte klar und leicht zu verstehen sein und mit Kamel oder Unterstrich die Nomenklatur. Befolgen Sie das Prinzip der einzelnen Verantwortung und behalten Sie die Funktion ein, um die Wartbarkeit und die Lesbarkeit zu verbessern.

Funktionsname -Definition in C -Sprache

Apr 03, 2025 pm 10:03 PM

Funktionsname -Definition in C -Sprache

Apr 03, 2025 pm 10:03 PM

Die Definition des C -Sprachfunktionsname enthält: Rückgabewerttyp, Funktionsname, Parameterliste und Funktionsbehörde. Funktionsnamen sollten klar, präzise und einheitlich sein, um Konflikte mit Schlüsselwörtern zu vermeiden. Funktionsnamen haben Bereiche und können nach der Deklaration verwendet werden. Funktionszeiger ermöglichen es, Funktionen zu übergeben oder als Argumente zugeordnet zu werden. Zu den häufigen Fehlern gehören die Benennung von Konflikten, die Nichtübereinstimmung von Parametertypen und nicht deklarierte Funktionen. Die Leistungsoptimierung konzentriert sich auf das Funktionsdesign und die Implementierung, während ein klarer und einfach zu lesender Code von entscheidender Bedeutung ist.

Konzept der C -Sprachfunktion

Apr 03, 2025 pm 10:09 PM

Konzept der C -Sprachfunktion

Apr 03, 2025 pm 10:09 PM

C -Sprachfunktionen sind wiederverwendbare Codeblöcke. Sie erhalten Input, führen Vorgänge und Rückgabergebnisse aus, die modular die Wiederverwendbarkeit verbessert und die Komplexität verringert. Der interne Mechanismus der Funktion umfasst Parameterübergabe-, Funktionsausführung und Rückgabeteile. Der gesamte Prozess beinhaltet eine Optimierung wie die Funktion inline. Eine gute Funktion wird nach dem Prinzip der einzigen Verantwortung, der geringen Anzahl von Parametern, den Benennungsspezifikationen und der Fehlerbehandlung geschrieben. Zeiger in Kombination mit Funktionen können leistungsstärkere Funktionen erzielen, z. B. die Änderung der externen Variablenwerte. Funktionszeiger übergeben Funktionen als Parameter oder speichern Adressen und werden verwendet, um dynamische Aufrufe zu Funktionen zu implementieren. Das Verständnis von Funktionsmerkmalen und Techniken ist der Schlüssel zum Schreiben effizienter, wartbarer und leicht verständlicher C -Programme.

Berechnung des C-Subscript 3-Index 5 C-Subscript 3-Index 5-Algorithmus-Tutorial

Apr 03, 2025 pm 10:33 PM

Berechnung des C-Subscript 3-Index 5 C-Subscript 3-Index 5-Algorithmus-Tutorial

Apr 03, 2025 pm 10:33 PM

Die Berechnung von C35 ist im Wesentlichen kombinatorische Mathematik, die die Anzahl der aus 3 von 5 Elementen ausgewählten Kombinationen darstellt. Die Berechnungsformel lautet C53 = 5! / (3! * 2!), Was direkt durch Schleifen berechnet werden kann, um die Effizienz zu verbessern und Überlauf zu vermeiden. Darüber hinaus ist das Verständnis der Art von Kombinationen und Beherrschen effizienter Berechnungsmethoden von entscheidender Bedeutung, um viele Probleme in den Bereichen Wahrscheinlichkeitsstatistik, Kryptographie, Algorithmus -Design usw. zu lösen.

CS-Woche 3

Apr 04, 2025 am 06:06 AM

CS-Woche 3

Apr 04, 2025 am 06:06 AM

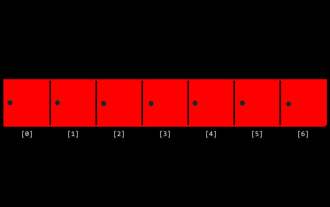

Algorithmen sind die Anweisungen zur Lösung von Problemen, und ihre Ausführungsgeschwindigkeit und Speicherverwendung variieren. Bei der Programmierung basieren viele Algorithmen auf der Datensuche und Sortierung. In diesem Artikel werden mehrere Datenabruf- und Sortieralgorithmen eingeführt. Die lineare Suche geht davon aus, dass es ein Array gibt [20.500,10,5,100, 1,50] und die Nummer 50 ermitteln muss. Der lineare Suchalgorithmus prüft jedes Element im Array Eins nach eins nach dem anderen, bis der Zielwert gefunden oder das vollständige Array durchquert wird. Der Algorithmus-Flussdiagramm lautet wie folgt: Der Pseudo-Code für die lineare Suche lautet wie folgt: Überprüfen Sie jedes Element: Wenn der Zielwert gefunden wird: Return Return Falsch C-Sprache Implementierung: #includeIntmain (void) {i

C# gegen C: Geschichte, Evolution und Zukunftsaussichten

Apr 19, 2025 am 12:07 AM

C# gegen C: Geschichte, Evolution und Zukunftsaussichten

Apr 19, 2025 am 12:07 AM

Die Geschichte und Entwicklung von C# und C sind einzigartig, und auch die Zukunftsaussichten sind unterschiedlich. 1.C wurde 1983 von Bjarnestrustrup erfunden, um eine objektorientierte Programmierung in die C-Sprache einzuführen. Sein Evolutionsprozess umfasst mehrere Standardisierungen, z. B. C 11 Einführung von Auto-Keywords und Lambda-Ausdrücken, C 20 Einführung von Konzepten und Coroutinen und sich in Zukunft auf Leistung und Programme auf Systemebene konzentrieren. 2.C# wurde von Microsoft im Jahr 2000 veröffentlicht. Durch die Kombination der Vorteile von C und Java konzentriert sich seine Entwicklung auf Einfachheit und Produktivität. Zum Beispiel führte C#2.0 Generics und C#5.0 ein, die eine asynchrone Programmierung eingeführt haben, die sich in Zukunft auf die Produktivität und das Cloud -Computing der Entwickler konzentrieren.