Datenbank

Datenbank

MySQL-Tutorial

MySQL-Tutorial

Wie können Parameter SQL-Injection in VB.NET-Datenbankaktualisierungen verhindern?

Wie können Parameter SQL-Injection in VB.NET-Datenbankaktualisierungen verhindern?

Wie können Parameter SQL-Injection in VB.NET-Datenbankaktualisierungen verhindern?

Verwendung von Parametern zum Schutz von SQL-Abfragen in VB

In VB ist es wichtig, Parameter beim Aktualisieren von SQL-Datenbanken zu verwenden, um SQL-Injection-Angriffe zu verhindern . Betrachten Sie den folgenden Code, der auf die Aktualisierung einer Datenbanktabelle abzielt:

dbConn = New SqlConnection("server=.\SQLEXPRESS;Integrated Security=SSPI; database=FATP")

dbConn.Open()

MyCommand = New SqlCommand("UPDATE SeansMessage SET Message = '" & TicBoxText.Text & _

"'WHERE Number = 1", dbConn)

MyDataReader = MyCommand.ExecuteReader()

MyDataReader.Close()

dbConn.Close()Wenn Sie mit Eingaben konfrontiert werden, die Sonderzeichen wie einfache oder doppelte Anführungszeichen enthalten, kann dieser Code abstürzen. Um dieses Problem zu beheben, müssen Sie Parameter verwenden, insbesondere benannte Parameter, die Variablen in Programmiersprachen ähneln.

MyCommand = New SqlCommand("UPDATE SeansMessage SET Message = @TicBoxText WHERE Number = 1", dbConn)

MyCommand.Parameters.AddWithValue("@TicBoxText", TicBoxText.Text)In diesem Code wird „@TicBoxText“ als Parametername verwendet und der Wert wird über „ AddWithValue.“ Der Befehl wird effektiv in sich geschlossen und ist so vor Benutzermanipulation geschützt. Die Methode „ExecuteReader“ kann dann sicher und störungsfrei ausgeführt werden.

Das obige ist der detaillierte Inhalt vonWie können Parameter SQL-Injection in VB.NET-Datenbankaktualisierungen verhindern?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

Wann könnte ein vollständiger Tabellen -Scan schneller sein als einen Index in MySQL?

Apr 09, 2025 am 12:05 AM

Wann könnte ein vollständiger Tabellen -Scan schneller sein als einen Index in MySQL?

Apr 09, 2025 am 12:05 AM

Die volle Tabellenscannung kann in MySQL schneller sein als die Verwendung von Indizes. Zu den spezifischen Fällen gehören: 1) das Datenvolumen ist gering; 2) Wenn die Abfrage eine große Datenmenge zurückgibt; 3) wenn die Indexspalte nicht sehr selektiv ist; 4) Wenn die komplexe Abfrage. Durch Analyse von Abfrageplänen, Optimierung von Indizes, Vermeidung von Überindex und regelmäßiger Wartung von Tabellen können Sie in praktischen Anwendungen die besten Auswahlmöglichkeiten treffen.

Kann ich MySQL unter Windows 7 installieren?

Apr 08, 2025 pm 03:21 PM

Kann ich MySQL unter Windows 7 installieren?

Apr 08, 2025 pm 03:21 PM

Ja, MySQL kann unter Windows 7 installiert werden, und obwohl Microsoft Windows 7 nicht mehr unterstützt hat, ist MySQL dennoch kompatibel damit. Während des Installationsprozesses sollten jedoch folgende Punkte festgestellt werden: Laden Sie das MySQL -Installationsprogramm für Windows herunter. Wählen Sie die entsprechende Version von MySQL (Community oder Enterprise) aus. Wählen Sie während des Installationsprozesses das entsprechende Installationsverzeichnis und das Zeichen fest. Stellen Sie das Stammbenutzerkennwort ein und behalten Sie es ordnungsgemäß. Stellen Sie zum Testen eine Verbindung zur Datenbank her. Beachten Sie die Kompatibilitäts- und Sicherheitsprobleme unter Windows 7, und es wird empfohlen, auf ein unterstütztes Betriebssystem zu aktualisieren.

Erläutern Sie InnoDB Volltext-Suchfunktionen.

Apr 02, 2025 pm 06:09 PM

Erläutern Sie InnoDB Volltext-Suchfunktionen.

Apr 02, 2025 pm 06:09 PM

Die Volltext-Suchfunktionen von InnoDB sind sehr leistungsfähig, was die Effizienz der Datenbankabfrage und die Fähigkeit, große Mengen von Textdaten zu verarbeiten, erheblich verbessern kann. 1) InnoDB implementiert die Volltext-Suche durch invertierte Indexierung und unterstützt grundlegende und erweiterte Suchabfragen. 2) Verwenden Sie die Übereinstimmung und gegen Schlüsselwörter, um den Booleschen Modus und die Phrasesuche zu unterstützen. 3) Die Optimierungsmethoden umfassen die Verwendung der Word -Segmentierungstechnologie, die regelmäßige Wiederaufbauung von Indizes und die Anpassung der Cache -Größe, um die Leistung und Genauigkeit zu verbessern.

MySQL: Einfache Konzepte für einfaches Lernen

Apr 10, 2025 am 09:29 AM

MySQL: Einfache Konzepte für einfaches Lernen

Apr 10, 2025 am 09:29 AM

MySQL ist ein Open Source Relational Database Management System. 1) Datenbank und Tabellen erstellen: Verwenden Sie die Befehle erstellte und creatEtable. 2) Grundlegende Vorgänge: Einfügen, aktualisieren, löschen und auswählen. 3) Fortgeschrittene Operationen: Join-, Unterabfrage- und Transaktionsverarbeitung. 4) Debugging -Fähigkeiten: Syntax, Datentyp und Berechtigungen überprüfen. 5) Optimierungsvorschläge: Verwenden Sie Indizes, vermeiden Sie ausgewählt* und verwenden Sie Transaktionen.

Differenz zwischen Clustered Index und nicht klusterer Index (Sekundärindex) in InnoDB.

Apr 02, 2025 pm 06:25 PM

Differenz zwischen Clustered Index und nicht klusterer Index (Sekundärindex) in InnoDB.

Apr 02, 2025 pm 06:25 PM

Der Unterschied zwischen Clustered Index und nicht klusterer Index ist: 1. Clustered Index speichert Datenzeilen in der Indexstruktur, die für die Abfrage nach Primärschlüssel und Reichweite geeignet ist. 2. Der nicht klusterierte Index speichert Indexschlüsselwerte und -zeiger auf Datenzeilen und ist für nicht-primäre Schlüsselspaltenabfragen geeignet.

Kann MySQL und Mariadb koexistieren?

Apr 08, 2025 pm 02:27 PM

Kann MySQL und Mariadb koexistieren?

Apr 08, 2025 pm 02:27 PM

MySQL und Mariadb können koexistieren, müssen jedoch mit Vorsicht konfiguriert werden. Der Schlüssel besteht darin, jeder Datenbank verschiedene Portnummern und Datenverzeichnisse zuzuordnen und Parameter wie Speicherzuweisung und Cache -Größe anzupassen. Verbindungspooling, Anwendungskonfiguration und Versionsunterschiede müssen ebenfalls berücksichtigt und sorgfältig getestet und geplant werden, um Fallstricke zu vermeiden. Das gleichzeitige Ausführen von zwei Datenbanken kann in Situationen, in denen die Ressourcen begrenzt sind, zu Leistungsproblemen führen.

Die Beziehung zwischen MySQL -Benutzer und Datenbank

Apr 08, 2025 pm 07:15 PM

Die Beziehung zwischen MySQL -Benutzer und Datenbank

Apr 08, 2025 pm 07:15 PM

In der MySQL -Datenbank wird die Beziehung zwischen dem Benutzer und der Datenbank durch Berechtigungen und Tabellen definiert. Der Benutzer verfügt über einen Benutzernamen und ein Passwort, um auf die Datenbank zuzugreifen. Die Berechtigungen werden über den Zuschussbefehl erteilt, während die Tabelle durch den Befehl create table erstellt wird. Um eine Beziehung zwischen einem Benutzer und einer Datenbank herzustellen, müssen Sie eine Datenbank erstellen, einen Benutzer erstellen und dann Berechtigungen erfüllen.

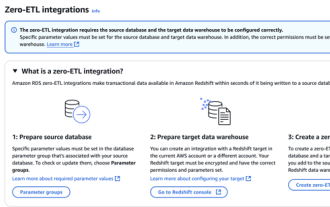

RDS MySQL -Integration mit RedShift Zero ETL

Apr 08, 2025 pm 07:06 PM

RDS MySQL -Integration mit RedShift Zero ETL

Apr 08, 2025 pm 07:06 PM

Vereinfachung der Datenintegration: AmazonRDSMYSQL und Redshifts Null ETL-Integration Die effiziente Datenintegration steht im Mittelpunkt einer datengesteuerten Organisation. Herkömmliche ETL-Prozesse (Extrakt, Konvertierung, Last) sind komplex und zeitaufwändig, insbesondere bei der Integration von Datenbanken (wie AmazonRDSMysQL) in Data Warehouses (wie Rotverschiebung). AWS bietet jedoch keine ETL-Integrationslösungen, die diese Situation vollständig verändert haben und eine vereinfachte Lösung für die Datenmigration von RDSMysQL zu Rotverschiebung bietet. Dieser Artikel wird in die Integration von RDSMYSQL Null ETL mit RedShift eintauchen und erklärt, wie es funktioniert und welche Vorteile es Dateningenieuren und Entwicklern bringt.