Host-Header-Injektion in Laravel: Risiken und Prävention

Detaillierte Erklärung und Abwehrstrategien der Schwachstelle Host-Header-Injection in Laravel

Dieser Artikel befasst sich mit Host Header Injection dieser schwerwiegenden Sicherheitslücke in Webanwendungen, einschließlich Anwendungen, die auf dem Laravel-Framework basieren. Diese Schwachstelle ermöglicht es Angreifern, den Host-Header in HTTP-Anfragen zu manipulieren, was zu Sicherheitsrisiken wie Cache-Poisoning, Passwort-Reset-Angriffen und offenen Weiterleitungen führt. Wir werden die Risiken im Detail analysieren, Beispiele nennen und entsprechende Verteidigungsstrategien bereitstellen.

Was ist Host-Header-Injection?

Host-Header-Injection tritt auf, wenn eine Webanwendung dem in der HTTP-Anfrage bereitgestellten Host-Header blind vertraut. Diese Sicherheitslücke könnte zu den folgenden böswilligen Aktionen führen:

- Benutzer auf bösartige Websites umleiten.

- Manipulation des Passwort-Reset-Links.

- Kontrollieren Sie das Serververhalten.

Nutzung der Host-Header-Injection in Laravel

Es besteht ein Sicherheitsrisiko, wenn sich eine Laravel-Anwendung bei wichtigen Entscheidungen auf den Host-Header verlässt, ohne ihn zu validieren. Schauen wir uns ein Beispiel an.

Beispiele für gefährdeten Code:

<code>// routes/web.php

use Illuminate\Support\Facades\Mail;

Route::get('/send-reset-link', function () {

$user = User::where('email', 'example@example.com')->first();

if ($user) {

$resetLink = 'http://' . $_SERVER['HTTP_HOST'] . '/reset-password?token=' . $user->reset_token;

// 发送重置链接

Mail::to($user->email)->send(new \App\Mail\ResetPassword($resetLink));

return "密码重置链接已发送。";

}

return "用户未找到。";

});</code>In diesem Beispiel verwendet die Anwendung den Host-Header direkt, um den Link zum Zurücksetzen des Passworts zu generieren. Ein Angreifer könnte diese Sicherheitslücke ausnutzen, indem er eine böswillige Anfrage erstellt:

<code>GET /send-reset-link HTTP/1.1 Host: malicious.com</code>

Der generierte Link zum Zurücksetzen verweist auf bösartig.com, was möglicherweise die Benutzersicherheit gefährdet.

Verteidigung gegen Host-Header-Injection in Laravel

-

Host-Header überprüfen: Laravel stellt eine

APP_URLUmgebungsvariable bereit, die verwendet werden kann, um die Gültigkeit des Host-Headers sicherzustellen:

<code>// routes/web.php

Route::get('/send-reset-link', function () {

$user = User::where('email', 'example@example.com')->first();

if ($user) {

$resetLink = config('app.url') . '/reset-password?token=' . $user->reset_token;

// 发送重置链接

Mail::to($user->email)->send(new \App\Mail\ResetPassword($resetLink));

return "密码重置链接已发送。";

}

return "用户未找到。";

});</code>-

Vertrauenswürdige Hosts einschränken: Verwenden Sie die

trustedproxiesMiddleware von Laravel, um Anfragen an vertrauenswürdige Hosts zu beschränken. Aktualisieren Sie Ihreconfig/trustedproxy.php-Datei:

<code>return [

'proxies' => '*',

'headers' => [

Request::HEADER_X_FORWARDED_ALL,

Request::HEADER_FORWARDED,

],

'host' => ['example.com'], // 添加可信主机

];</code>-

Sicherheitskonfiguration: Stellen Sie sicher, dass die

.env-Einstellungen in IhrerAPP_URL-Datei korrekt sind:

<code>APP_URL=https://yourdomain.com</code>

Testen Sie mit kostenlosen Tools auf Schwachstellen

Sie können unseren kostenlosen Website-Sicherheitsscanner verwenden, um auf Schwachstellen durch Host-Header-Injection zu testen.

Screenshot der kostenlosen Tool-Webseite, auf der Sie auf das Sicherheitsbewertungstool zugreifen können

Screenshot der kostenlosen Tool-Webseite, auf der Sie auf das Sicherheitsbewertungstool zugreifen können

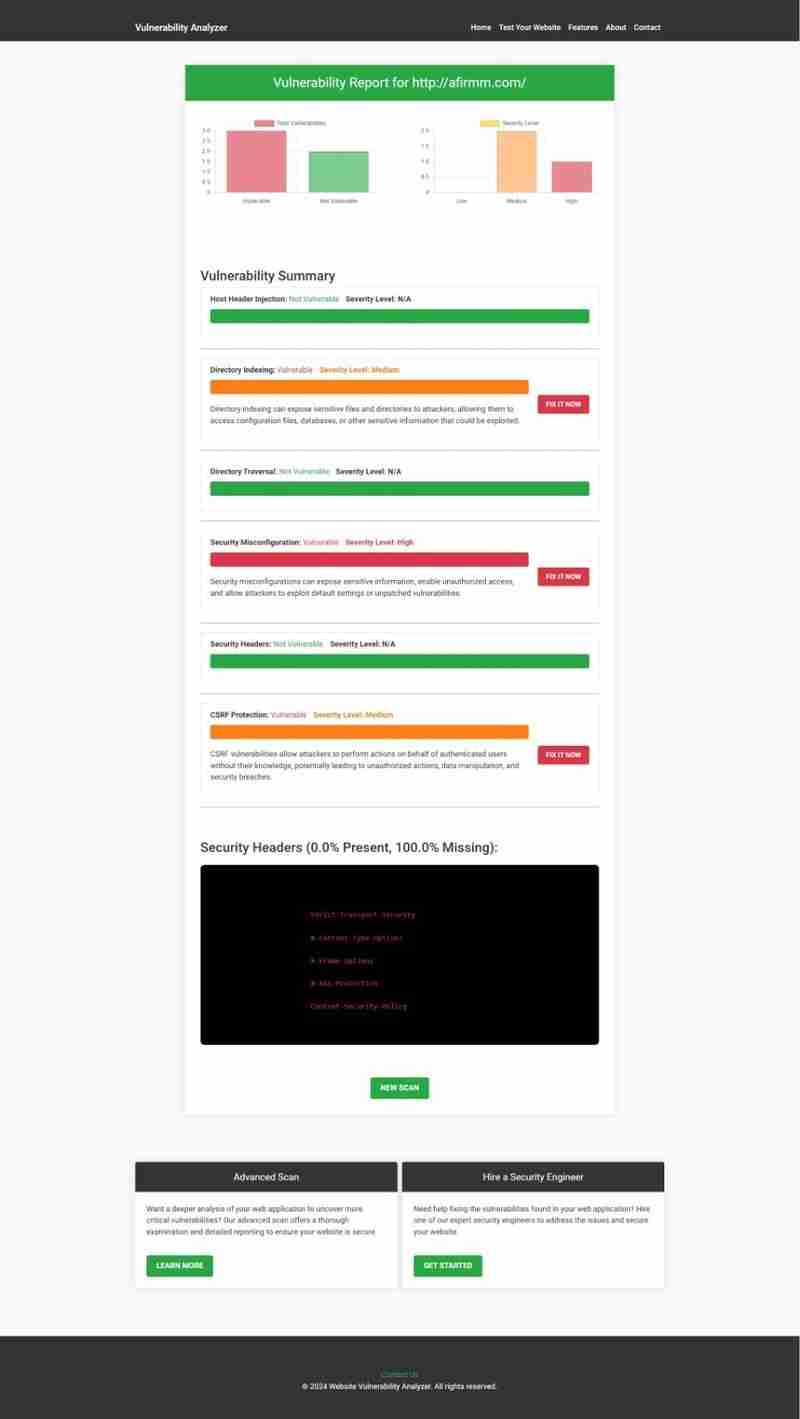

Darüber hinaus können Sie nach der Durchführung einer Schwachstellenbewertung zur Überprüfung auf Website-Schwachstellen mit unserem Tool einen detaillierten Bericht erstellen, um den Sicherheitsstatus Ihrer Anwendung zu verstehen.

Ein Beispielbericht zur Schwachstellenbewertung, der mit unserem kostenlosen Tool erstellt wurde und Einblicke in mögliche Schwachstellen bietet

Ein Beispielbericht zur Schwachstellenbewertung, der mit unserem kostenlosen Tool erstellt wurde und Einblicke in mögliche Schwachstellen bietet

Fazit

Host-Header-Injection ist eine kritische Schwachstelle, die die Sicherheit von Laravel-Anwendungen gefährden kann. Sie können Ihre Anwendung schützen, indem Sie Eingaben validieren, vertrauenswürdige Hosts einschränken und die richtige Konfiguration verwenden.

Testen Sie Ihre Website noch heute mit unserem Website Security Checker und machen Sie den ersten Schritt, um online sicher zu bleiben.

Das obige ist der detaillierte Inhalt vonHost-Header-Injektion in Laravel: Risiken und Prävention. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1668

1668

14

14

1426

1426

52

52

1328

1328

25

25

1273

1273

29

29

1256

1256

24

24

Erklären Sie sicheres Kennwort -Hashing in PHP (z. B. password_hash, password_verify). Warum nicht MD5 oder SHA1 verwenden?

Apr 17, 2025 am 12:06 AM

Erklären Sie sicheres Kennwort -Hashing in PHP (z. B. password_hash, password_verify). Warum nicht MD5 oder SHA1 verwenden?

Apr 17, 2025 am 12:06 AM

In PHP sollten die Funktionen für Passwort_Hash und passwart_verify verwendet werden, um sicheres Passwort -Hashing zu implementieren, und MD5 oder SHA1 sollte nicht verwendet werden. 1) Passwort_hash generiert einen Hash, der Salzwerte enthält, um die Sicherheit zu verbessern. 2) Passwort_Verify prüfen Sie das Passwort und sicherstellen Sie die Sicherheit, indem Sie die Hash -Werte vergleichen. 3) MD5 und SHA1 sind anfällig und fehlen Salzwerte und sind nicht für die Sicherheit der modernen Passwort geeignet.

PHP: Eine Schlüsselsprache für die Webentwicklung

Apr 13, 2025 am 12:08 AM

PHP: Eine Schlüsselsprache für die Webentwicklung

Apr 13, 2025 am 12:08 AM

PHP ist eine Skriptsprache, die auf der Serverseite weit verbreitet ist und insbesondere für die Webentwicklung geeignet ist. 1.PHP kann HTML einbetten, HTTP -Anforderungen und Antworten verarbeiten und eine Vielzahl von Datenbanken unterstützt. 2.PHP wird verwendet, um dynamische Webinhalte, Prozessformdaten, Zugriffsdatenbanken usw. mit starker Community -Unterstützung und Open -Source -Ressourcen zu generieren. 3. PHP ist eine interpretierte Sprache, und der Ausführungsprozess umfasst lexikalische Analyse, grammatikalische Analyse, Zusammenstellung und Ausführung. 4.PHP kann mit MySQL für erweiterte Anwendungen wie Benutzerregistrierungssysteme kombiniert werden. 5. Beim Debuggen von PHP können Sie Funktionen wie error_reporting () und var_dump () verwenden. 6. Optimieren Sie den PHP-Code, um Caching-Mechanismen zu verwenden, Datenbankabfragen zu optimieren und integrierte Funktionen zu verwenden. 7

PHP und Python: Vergleich von zwei beliebten Programmiersprachen

Apr 14, 2025 am 12:13 AM

PHP und Python: Vergleich von zwei beliebten Programmiersprachen

Apr 14, 2025 am 12:13 AM

PHP und Python haben jeweils ihre eigenen Vorteile und wählen nach den Projektanforderungen. 1.PHP ist für die Webentwicklung geeignet, insbesondere für die schnelle Entwicklung und Wartung von Websites. 2. Python eignet sich für Datenwissenschaft, maschinelles Lernen und künstliche Intelligenz mit prägnanter Syntax und für Anfänger.

PHP in Aktion: Beispiele und Anwendungen in realer Welt

Apr 14, 2025 am 12:19 AM

PHP in Aktion: Beispiele und Anwendungen in realer Welt

Apr 14, 2025 am 12:19 AM

PHP wird in E-Commerce, Content Management Systems und API-Entwicklung häufig verwendet. 1) E-Commerce: Wird für die Einkaufswagenfunktion und Zahlungsabwicklung verwendet. 2) Content -Management -System: Wird für die Erzeugung der dynamischen Inhalte und die Benutzerverwaltung verwendet. 3) API -Entwicklung: Wird für die erholsame API -Entwicklung und die API -Sicherheit verwendet. Durch Leistungsoptimierung und Best Practices werden die Effizienz und Wartbarkeit von PHP -Anwendungen verbessert.

Wie funktioniert der Php -Typ -Hinweis, einschließlich Skalartypen, Rückgabetypen, Gewerkschaftstypen und nullbaren Typen?

Apr 17, 2025 am 12:25 AM

Wie funktioniert der Php -Typ -Hinweis, einschließlich Skalartypen, Rückgabetypen, Gewerkschaftstypen und nullbaren Typen?

Apr 17, 2025 am 12:25 AM

PHP -Typ -Eingabeaufforderungen zur Verbesserung der Codequalität und der Lesbarkeit. 1) Tipps zum Skalartyp: Da Php7.0 in den Funktionsparametern wie int, float usw. angegeben werden dürfen. 3) Eingabeaufforderung für Gewerkschaftstyp: Da Php8.0 in Funktionsparametern oder Rückgabetypen angegeben werden dürfen. 4) Nullierstyp Eingabeaufforderung: Ermöglicht die Einbeziehung von Nullwerten und Handlungsfunktionen, die Nullwerte zurückgeben können.

Die dauerhafte Relevanz von PHP: Ist es noch am Leben?

Apr 14, 2025 am 12:12 AM

Die dauerhafte Relevanz von PHP: Ist es noch am Leben?

Apr 14, 2025 am 12:12 AM

PHP ist immer noch dynamisch und nimmt immer noch eine wichtige Position im Bereich der modernen Programmierung ein. 1) Einfachheit und leistungsstarke Unterstützung von PHP machen es in der Webentwicklung weit verbreitet. 2) Seine Flexibilität und Stabilität machen es ausstehend bei der Behandlung von Webformularen, Datenbankoperationen und Dateiverarbeitung; 3) PHP entwickelt sich ständig weiter und optimiert, geeignet für Anfänger und erfahrene Entwickler.

Php gegen andere Sprachen: Ein Vergleich

Apr 13, 2025 am 12:19 AM

Php gegen andere Sprachen: Ein Vergleich

Apr 13, 2025 am 12:19 AM

PHP eignet sich für die Webentwicklung, insbesondere für die schnelle Entwicklung und Verarbeitung dynamischer Inhalte, ist jedoch nicht gut in Anwendungen auf Datenwissenschaft und Unternehmensebene. Im Vergleich zu Python hat PHP mehr Vorteile in der Webentwicklung, ist aber nicht so gut wie Python im Bereich der Datenwissenschaft. Im Vergleich zu Java wird PHP in Anwendungen auf Unternehmensebene schlechter, ist jedoch flexibler in der Webentwicklung. Im Vergleich zu JavaScript ist PHP in der Back-End-Entwicklung präziser, ist jedoch in der Front-End-Entwicklung nicht so gut wie JavaScript.

PHP und Python: Verschiedene Paradigmen erklärt

Apr 18, 2025 am 12:26 AM

PHP und Python: Verschiedene Paradigmen erklärt

Apr 18, 2025 am 12:26 AM

PHP ist hauptsächlich prozedurale Programmierung, unterstützt aber auch die objektorientierte Programmierung (OOP). Python unterstützt eine Vielzahl von Paradigmen, einschließlich OOP, funktionaler und prozeduraler Programmierung. PHP ist für die Webentwicklung geeignet, und Python eignet sich für eine Vielzahl von Anwendungen wie Datenanalyse und maschinelles Lernen.