So beheben Sie eine schwache TLS/SSL-Konfiguration in Laravel

Stärkung der TLS/SSL-Konfiguration von Laravel: Ein umfassender Leitfaden

Der Schutz Ihrer Laravel-Anwendung vor Schwachstellen aufgrund schwacher TLS/SSL-Konfigurationen ist für den Schutz sensibler Daten und die Einhaltung moderner Best Practices für die Sicherheit von entscheidender Bedeutung. In diesem Leitfaden wird detailliert beschrieben, was schwache TLS/SSL-Konfigurationen ausmacht, welche Risiken damit verbunden sind und wie Sie diese in Ihrem Laravel-Projekt beheben können. Es wird ein Codebeispiel für die Implementierung robuster Protokolle bereitgestellt, zusammen mit Anweisungen zur Verwendung eines kostenlosen Sicherheitsprüftools zur Bewertung des Sicherheitsstatus Ihrer Website.

Grundlegendes zu schwachen TLS/SSL-Konfigurationen

TLS/SSL (Transport Layer Security/Secure Sockets Layer) ist für die Verschlüsselung der Kommunikation zwischen Client und Server von größter Bedeutung. Allerdings machen schwache Konfigurationen, wie die Verwendung veralteter Protokolle (wie SSL 2.0 oder SSL 3.0) oder schwache Verschlüsselungen, Ihre Anwendung anfällig für Angriffe wie:

- Man-in-the-Middle (MITM)-Angriffe

- BEAST-, POODLE- und Heartbleed-Schwachstellen

- Abfangen und Manipulieren von Daten

Identifizierung schwacher TLS/SSL-Konfigurationen

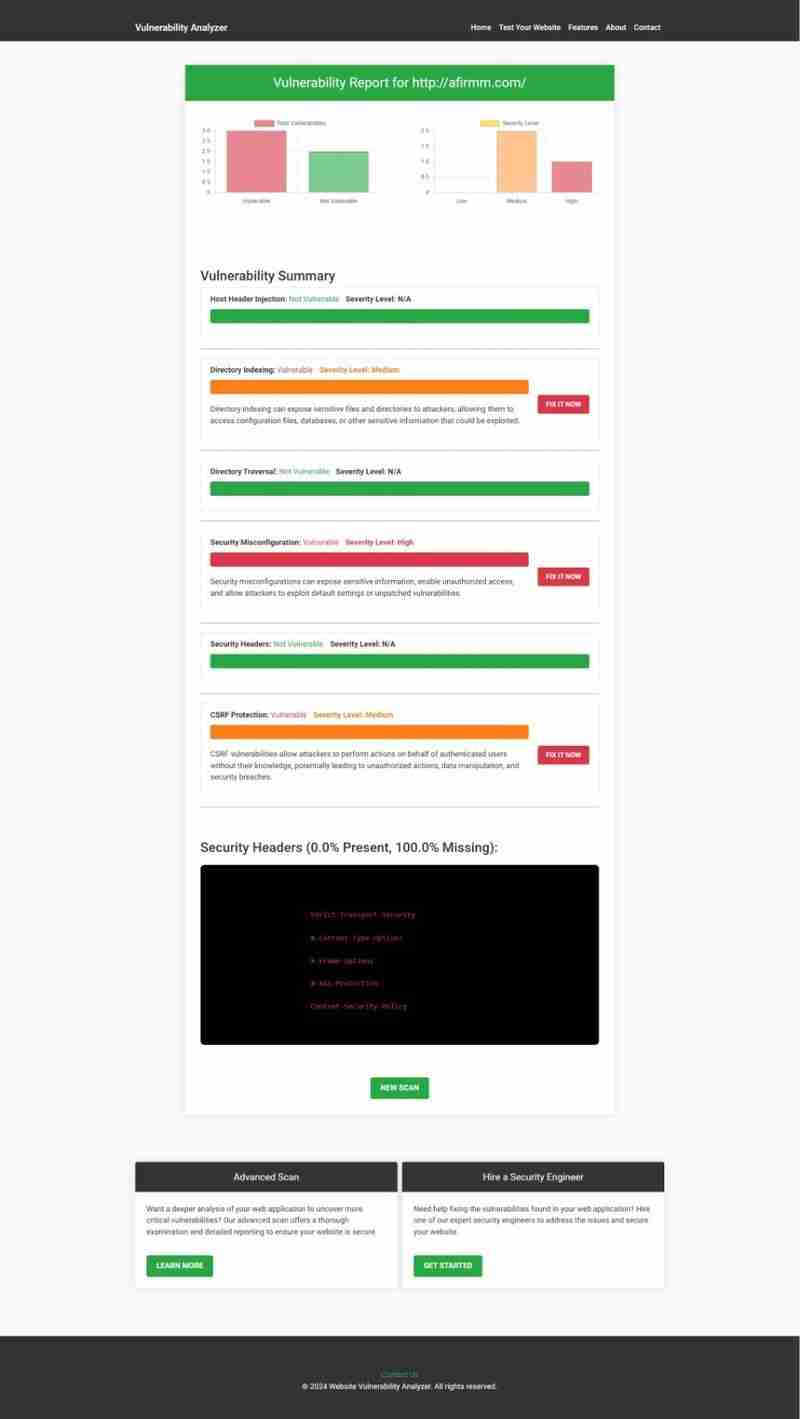

Unser kostenloser Website-Sicherheitsscanner erkennt problemlos TLS/SSL-Schwachstellen. Es erstellt einen detaillierten Bericht, der Schwachstellen wie unsichere Protokolle, schwache Verschlüsselungen oder fehlende HSTS-Header aufzeigt.

Ein Screenshot der Benutzeroberfläche des Tools wird unten angezeigt, um die Verwendung zu erleichtern:

Screenshot der Webseite mit kostenlosen Tools, der den Zugriff auf Sicherheitsbewertungstools zeigt.

Screenshot der Webseite mit kostenlosen Tools, der den Zugriff auf Sicherheitsbewertungstools zeigt.

Schrittweise Behebung von schwachem TLS/SSL in Laravel

1. Implementierung moderner TLS-Protokolle

Sichere Protokolle werden durch die Aktualisierung Ihrer Webserverkonfiguration erzwungen. Nachfolgend finden Sie Beispiele für Apache und Nginx:

Apache:

<code><virtualhost>

SSLEngine on

SSLProtocol -All +TLSv1.2 +TLSv1.3

SSLCipherSuite HIGH:!aNULL:!MD5:!3DES

SSLHonorCipherOrder On

Header always set Strict-Transport-Security "max-age=63072000; includeSubDomains; preload"

</virtualhost></code>Nginx:

<code>server {

listen 443 ssl;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers HIGH:!aNULL:!MD5:!3DES;

ssl_prefer_server_ciphers on;

add_header Strict-Transport-Security "max-age=63072000; includeSubDomains; preload" always;

}</code>2. Nutzung der Laravel-Middleware

Verwenden Sie die Laravel-Middleware, um HTTPS durchzusetzen und Sicherheitsheader zu integrieren.

<?php namespace App\Http\Middleware;

use Closure;

class SecureHeaders

{

public function handle($request, Closure $next)

{

$response = $next($request);

$response->headers->set('Strict-Transport-Security', 'max-age=63072000; includeSubDomains; preload');

$response->headers->set('X-Content-Type-Options', 'nosniff');

$response->headers->set('X-Frame-Options', 'DENY');

return $response;

}

}Registrieren Sie diese Middleware in app/Http/Kernel.php.

protected $middleware = [

// Other middleware

\App\Http\Middleware\SecureHeaders::class,

];3. Validierung Ihrer TLS/SSL-Konfiguration

Testen Sie nach diesen Änderungen die TLS/SSL-Stärke Ihrer Website erneut mit dem kostenlosen Tool. Es wird ein umfassender Bericht mit detaillierten Angaben zum Sicherheitsstatus Ihrer Website erstellt.

Ein Beispielbericht zur Schwachstellenbewertung finden Sie unten:

Beispiel für einen Schwachstellenbewertungsbericht, der potenzielle Schwachstellen hervorhebt.

Beispiel für einen Schwachstellenbewertungsbericht, der potenzielle Schwachstellen hervorhebt.

Zusätzliche Sicherheitsmaßnahmen

- Deaktivieren nicht verwendeter Ports: Minimieren Sie Ihre Angriffsfläche, indem Sie unnötige Ports schließen.

- HSTS aktivieren: Stellen Sie sicher, dass alle zukünftigen Website-Anfragen HTTPS verwenden.

- Regelmäßige Zertifikatsüberwachung: Setzen Sie Tools ein, um die Gültigkeit von SSL-Zertifikaten zu überprüfen und den Ablauf zu verhindern.

Vorteile der Verwendung unseres kostenlosen Website-Sicherheitscheckers

Unser Tool bietet:

- Schwachstellenerkennung in Echtzeit.

- Klare und prägnante Sicherheitsberichte.

- Umsetzbare Anleitung zur Lösung identifizierter Probleme.

Klicken Sie hier, um jetzt eine Website-Schwachstellenprüfung durchzuführen!

Fazit

Schwache TLS/SSL-Konfigurationen stellen erhebliche Risiken für Ihre Laravel-Anwendung dar. Durch die Implementierung sicherer Protokolle, die effektive Konfiguration der Laravel-Middleware und den Einsatz von Tools wie unserem kostenlosen Website-Sicherheitschecker können Sie die Sicherheit Ihrer Website erheblich verbessern.

Sind Sie bereit, Ihre Website zu sichern? Testen Sie es jetzt!

Das obige ist der detaillierte Inhalt vonSo beheben Sie eine schwache TLS/SSL-Konfiguration in Laravel. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

Alipay PHP SDK -Übertragungsfehler: Wie kann das Problem von 'Class Signdata nicht deklarieren' gelöst werden?

Apr 01, 2025 am 07:21 AM

Alipay PHP SDK -Übertragungsfehler: Wie kann das Problem von 'Class Signdata nicht deklarieren' gelöst werden?

Apr 01, 2025 am 07:21 AM

Alipay PHP ...

Erklären Sie JSON Web Tokens (JWT) und ihren Anwendungsfall in PHP -APIs.

Apr 05, 2025 am 12:04 AM

Erklären Sie JSON Web Tokens (JWT) und ihren Anwendungsfall in PHP -APIs.

Apr 05, 2025 am 12:04 AM

JWT ist ein offener Standard, der auf JSON basiert und zur sicheren Übertragung von Informationen zwischen Parteien verwendet wird, hauptsächlich für die Identitätsauthentifizierung und den Informationsaustausch. 1. JWT besteht aus drei Teilen: Header, Nutzlast und Signatur. 2. Das Arbeitsprinzip von JWT enthält drei Schritte: Generierung von JWT, Überprüfung von JWT und Parsingnayload. 3. Bei Verwendung von JWT zur Authentifizierung in PHP kann JWT generiert und überprüft werden, und die Funktionen und Berechtigungsinformationen der Benutzer können in die erweiterte Verwendung aufgenommen werden. 4. Häufige Fehler sind Signaturüberprüfungsfehler, Token -Ablauf und übergroße Nutzlast. Zu Debugging -Fähigkeiten gehört die Verwendung von Debugging -Tools und Protokollierung. 5. Leistungsoptimierung und Best Practices umfassen die Verwendung geeigneter Signaturalgorithmen, das Einstellen von Gültigkeitsperioden angemessen.

Wie funktioniert die Session -Entführung und wie können Sie es in PHP mildern?

Apr 06, 2025 am 12:02 AM

Wie funktioniert die Session -Entführung und wie können Sie es in PHP mildern?

Apr 06, 2025 am 12:02 AM

Die Hijacking der Sitzung kann in den folgenden Schritten erreicht werden: 1. Erhalten Sie die Sitzungs -ID, 2. Verwenden Sie die Sitzungs -ID, 3. Halten Sie die Sitzung aktiv. Zu den Methoden zur Verhinderung der Sitzung der Sitzung in PHP gehören: 1. Verwenden Sie die Funktion Session_regenerate_id (), um die Sitzungs -ID zu regenerieren. 2. Store -Sitzungsdaten über die Datenbank, 3. Stellen Sie sicher, dass alle Sitzungsdaten über HTTPS übertragen werden.

Was sind Aufzählungen (Enums) in PHP 8.1?

Apr 03, 2025 am 12:05 AM

Was sind Aufzählungen (Enums) in PHP 8.1?

Apr 03, 2025 am 12:05 AM

Die Aufzählungsfunktion in Php8.1 verbessert die Klarheit und Type des Codes, indem benannte Konstanten definiert werden. 1) Aufzählungen können Ganzzahlen, Zeichenfolgen oder Objekte sein, die die Lesbarkeit der Code und die Type der Type verbessern. 2) Die Aufzählung basiert auf der Klasse und unterstützt objektorientierte Merkmale wie Traversal und Reflexion. 3) Die Aufzählung kann zum Vergleich und zur Zuordnung verwendet werden, um die Sicherheit der Typ zu gewährleisten. 4) Aufzählung unterstützt das Hinzufügen von Methoden zur Implementierung einer komplexen Logik. 5) Strenge Typ Überprüfung und Fehlerbehandlung können häufig auftretende Fehler vermeiden. 6) Die Aufzählung verringert den magischen Wert und verbessert die Wartbarkeit, achten Sie jedoch auf die Leistungsoptimierung.

Beschreiben Sie die soliden Prinzipien und wie sie sich für die PHP -Entwicklung anwenden.

Apr 03, 2025 am 12:04 AM

Beschreiben Sie die soliden Prinzipien und wie sie sich für die PHP -Entwicklung anwenden.

Apr 03, 2025 am 12:04 AM

Die Anwendung des soliden Prinzips in der PHP -Entwicklung umfasst: 1. Prinzip der Einzelverantwortung (SRP): Jede Klasse ist nur für eine Funktion verantwortlich. 2. Open and Close Principle (OCP): Änderungen werden eher durch Erweiterung als durch Modifikation erreicht. 3.. Lischs Substitutionsprinzip (LSP): Unterklassen können Basisklassen ersetzen, ohne die Programmgenauigkeit zu beeinträchtigen. 4. Schnittstellen-Isolationsprinzip (ISP): Verwenden Sie feinkörnige Schnittstellen, um Abhängigkeiten und nicht verwendete Methoden zu vermeiden. 5. Abhängigkeitsinversionsprinzip (DIP): Hoch- und niedrige Module beruhen auf der Abstraktion und werden durch Abhängigkeitsinjektion implementiert.

Wie debugge ich den CLI -Modus in PhpStorm?

Apr 01, 2025 pm 02:57 PM

Wie debugge ich den CLI -Modus in PhpStorm?

Apr 01, 2025 pm 02:57 PM

Wie debugge ich den CLI -Modus in PhpStorm? Bei der Entwicklung mit PHPSTORM müssen wir manchmal den PHP im CLI -Modus (COMS -Zeilenschnittstellen) debuggen ...

Wie sende ich eine Postanforderung mit JSON -Daten mithilfe der Curl -Bibliothek von PHP?

Apr 01, 2025 pm 03:12 PM

Wie sende ich eine Postanforderung mit JSON -Daten mithilfe der Curl -Bibliothek von PHP?

Apr 01, 2025 pm 03:12 PM

Senden von JSON -Daten mithilfe der Curl -Bibliothek von PHP in der PHP -Entwicklung müssen häufig mit externen APIs interagieren. Eine der gängigen Möglichkeiten besteht darin, die Curl Library zu verwenden, um Post � ...

Erklären Sie die späte statische Bindung in PHP (statisch: :).

Apr 03, 2025 am 12:04 AM

Erklären Sie die späte statische Bindung in PHP (statisch: :).

Apr 03, 2025 am 12:04 AM

Statische Bindung (statisch: :) implementiert die späte statische Bindung (LSB) in PHP, sodass das Aufrufen von Klassen in statischen Kontexten anstatt Klassen zu definieren. 1) Der Analyseprozess wird zur Laufzeit durchgeführt.