Backend-Entwicklung

Backend-Entwicklung

C++

C++

Ist Newtonsoft JSONs TypenameHandling sicher für die Deserialisierung externer JSON -Daten?

Ist Newtonsoft JSONs TypenameHandling sicher für die Deserialisierung externer JSON -Daten?

Ist Newtonsoft JSONs TypenameHandling sicher für die Deserialisierung externer JSON -Daten?

Newtonsoft JSONs TypeNameHandling: Eine Sicherheitsüberlegung für externe JSON

TypeNameHandling zum Deserialisieren von JSON -enthaltenden Typinformationen. Wenn Sie dies jedoch mit nicht vertrauenswürdigen externen JSON -Quellen verwenden, ist dies erhebliche Sicherheitsrisiken.

Sicherheitsrisiken der Deserialisierung externer JSON mit TypeNameHandling.All

ohne ein SerializationBinder, TypeNameHandling.All ermöglicht es dem Deserializer, Instanzen aller in der JSON -Metadaten angegebenen Typen zu erstellen. Dies eröffnet eine Anfälligkeit für böswillige Akteure, die schädliche Typen in Ihrer Anwendung oder im .NET -Framework senden könnten.

Beispiel Verwundbarkeit:

Betrachten Sie eine einfache Car Klasse:

public class Car

{

public string Maker { get; set; }

public string Model { get; set; }

}Eine scheinbar harmlose JSON -Nutzlast:

{

"$type": "Car",

"Maker": "Ford",

"Model": "Explorer"

} ... würde sich richtig deserialisieren. Ein böswilliger Schauspieler könnte jedoch eine Nutzlast herstellen, die auf eine Systemklasse wie System.CodeDom.Compiler.TempFileCollection:

{

"$type": "System.CodeDom.Compiler.TempFileCollection",

"BasePath": "%SYSTEMDRIVE%",

"KeepFiles": "False",

"TempDir": "%SYSTEMROOT%"

} TempFileCollection, eine serialisierbare Klasse, die temporäre Dateien verwaltet, verfügt über einen Finalizer, der Dateien nach der Müllsammlung löscht. Eine böswillige Nutzlast könnte diesen Finalizer auf willkürliche Dateien im System des Opfers verweisen, was zu einer unbeabsichtigten Löschung der Datei ohne Benutzerinteraktion führt. Dies ist nur ein Beispiel; Viele andere Systemklassen könnten auf ähnliche Weise ausgenutzt werden.

Verwenden Sie daher immer ein SerializationBinder, wenn JSON von externen Quellen des Deserialisierens von externen Quellen mit TypeNameHandling ermöglicht wird, diese Risiken zu mildern. Erlauben Sie nur die Deserialisierung von Typen, denen Sie ausdrücklich vertrauen und kontrollieren.

Das obige ist der detaillierte Inhalt vonIst Newtonsoft JSONs TypenameHandling sicher für die Deserialisierung externer JSON -Daten?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

C Sprachdatenstruktur: Datenrepräsentation und Betrieb von Bäumen und Grafiken

Apr 04, 2025 am 11:18 AM

C Sprachdatenstruktur: Datenrepräsentation und Betrieb von Bäumen und Grafiken

Apr 04, 2025 am 11:18 AM

C Sprachdatenstruktur: Die Datenrepräsentation des Baumes und des Diagramms ist eine hierarchische Datenstruktur, die aus Knoten besteht. Jeder Knoten enthält ein Datenelement und einen Zeiger auf seine untergeordneten Knoten. Der binäre Baum ist eine besondere Art von Baum. Jeder Knoten hat höchstens zwei Kinderknoten. Die Daten repräsentieren structTreenode {intdata; structTreenode*links; structTreenode*rechts;}; Die Operation erstellt einen Baumtraversalbaum (Vorbereitung, in Ordnung und späterer Reihenfolge) Suchbauminsertion-Knoten Lösches Knotendiagramm ist eine Sammlung von Datenstrukturen, wobei Elemente Scheitelpunkte sind, und sie können durch Kanten mit richtigen oder ungerechten Daten miteinander verbunden werden, die Nachbarn darstellen.

Die Wahrheit hinter dem Problem der C -Sprachdatei

Apr 04, 2025 am 11:24 AM

Die Wahrheit hinter dem Problem der C -Sprachdatei

Apr 04, 2025 am 11:24 AM

Die Wahrheit über Probleme mit der Dateibetrieb: Dateiöffnung fehlgeschlagen: unzureichende Berechtigungen, falsche Pfade und Datei besetzt. Das Schreiben von Daten fehlgeschlagen: Der Puffer ist voll, die Datei ist nicht beschreibbar und der Speicherplatz ist nicht ausreichend. Andere FAQs: Langsame Dateitraversal, falsche Textdateicodierung und Binärdatei -Leser -Fehler.

Was sind die grundlegenden Anforderungen für C -Sprachfunktionen?

Apr 03, 2025 pm 10:06 PM

Was sind die grundlegenden Anforderungen für C -Sprachfunktionen?

Apr 03, 2025 pm 10:06 PM

C -Sprachfunktionen sind die Grundlage für die Code -Modularisierung und das Programmaufbau. Sie bestehen aus Deklarationen (Funktionsüberschriften) und Definitionen (Funktionskörper). C Sprache verwendet standardmäßig Werte, um Parameter zu übergeben, aber externe Variablen können auch mit dem Adresspass geändert werden. Funktionen können oder haben keinen Rückgabewert, und der Rückgabewerttyp muss mit der Deklaration übereinstimmen. Die Benennung von Funktionen sollte klar und leicht zu verstehen sein und mit Kamel oder Unterstrich die Nomenklatur. Befolgen Sie das Prinzip der einzelnen Verantwortung und behalten Sie die Funktion ein, um die Wartbarkeit und die Lesbarkeit zu verbessern.

Funktionsname -Definition in C -Sprache

Apr 03, 2025 pm 10:03 PM

Funktionsname -Definition in C -Sprache

Apr 03, 2025 pm 10:03 PM

Die Definition des C -Sprachfunktionsname enthält: Rückgabewerttyp, Funktionsname, Parameterliste und Funktionsbehörde. Funktionsnamen sollten klar, präzise und einheitlich sein, um Konflikte mit Schlüsselwörtern zu vermeiden. Funktionsnamen haben Bereiche und können nach der Deklaration verwendet werden. Funktionszeiger ermöglichen es, Funktionen zu übergeben oder als Argumente zugeordnet zu werden. Zu den häufigen Fehlern gehören die Benennung von Konflikten, die Nichtübereinstimmung von Parametertypen und nicht deklarierte Funktionen. Die Leistungsoptimierung konzentriert sich auf das Funktionsdesign und die Implementierung, während ein klarer und einfach zu lesender Code von entscheidender Bedeutung ist.

Berechnung des C-Subscript 3-Index 5 C-Subscript 3-Index 5-Algorithmus-Tutorial

Apr 03, 2025 pm 10:33 PM

Berechnung des C-Subscript 3-Index 5 C-Subscript 3-Index 5-Algorithmus-Tutorial

Apr 03, 2025 pm 10:33 PM

Die Berechnung von C35 ist im Wesentlichen kombinatorische Mathematik, die die Anzahl der aus 3 von 5 Elementen ausgewählten Kombinationen darstellt. Die Berechnungsformel lautet C53 = 5! / (3! * 2!), Was direkt durch Schleifen berechnet werden kann, um die Effizienz zu verbessern und Überlauf zu vermeiden. Darüber hinaus ist das Verständnis der Art von Kombinationen und Beherrschen effizienter Berechnungsmethoden von entscheidender Bedeutung, um viele Probleme in den Bereichen Wahrscheinlichkeitsstatistik, Kryptographie, Algorithmus -Design usw. zu lösen.

Konzept der C -Sprachfunktion

Apr 03, 2025 pm 10:09 PM

Konzept der C -Sprachfunktion

Apr 03, 2025 pm 10:09 PM

C -Sprachfunktionen sind wiederverwendbare Codeblöcke. Sie erhalten Input, führen Vorgänge und Rückgabergebnisse aus, die modular die Wiederverwendbarkeit verbessert und die Komplexität verringert. Der interne Mechanismus der Funktion umfasst Parameterübergabe-, Funktionsausführung und Rückgabeteile. Der gesamte Prozess beinhaltet eine Optimierung wie die Funktion inline. Eine gute Funktion wird nach dem Prinzip der einzigen Verantwortung, der geringen Anzahl von Parametern, den Benennungsspezifikationen und der Fehlerbehandlung geschrieben. Zeiger in Kombination mit Funktionen können leistungsstärkere Funktionen erzielen, z. B. die Änderung der externen Variablenwerte. Funktionszeiger übergeben Funktionen als Parameter oder speichern Adressen und werden verwendet, um dynamische Aufrufe zu Funktionen zu implementieren. Das Verständnis von Funktionsmerkmalen und Techniken ist der Schlüssel zum Schreiben effizienter, wartbarer und leicht verständlicher C -Programme.

CS-Woche 3

Apr 04, 2025 am 06:06 AM

CS-Woche 3

Apr 04, 2025 am 06:06 AM

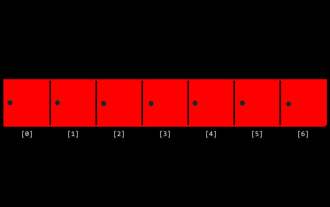

Algorithmen sind die Anweisungen zur Lösung von Problemen, und ihre Ausführungsgeschwindigkeit und Speicherverwendung variieren. Bei der Programmierung basieren viele Algorithmen auf der Datensuche und Sortierung. In diesem Artikel werden mehrere Datenabruf- und Sortieralgorithmen eingeführt. Die lineare Suche geht davon aus, dass es ein Array gibt [20.500,10,5,100, 1,50] und die Nummer 50 ermitteln muss. Der lineare Suchalgorithmus prüft jedes Element im Array Eins nach eins nach dem anderen, bis der Zielwert gefunden oder das vollständige Array durchquert wird. Der Algorithmus-Flussdiagramm lautet wie folgt: Der Pseudo-Code für die lineare Suche lautet wie folgt: Überprüfen Sie jedes Element: Wenn der Zielwert gefunden wird: Return Return Falsch C-Sprache Implementierung: #includeIntmain (void) {i

C Sprach -Multithread -Programmierung: Ein Anfängerleitfaden und Fehlerbehebung

Apr 04, 2025 am 10:15 AM

C Sprach -Multithread -Programmierung: Ein Anfängerleitfaden und Fehlerbehebung

Apr 04, 2025 am 10:15 AM

C Sprachmultithreading -Programmierhandbuch: Erstellen von Threads: Verwenden Sie die Funktion pThread_create (), um Thread -ID, Eigenschaften und Threadfunktionen anzugeben. Threadsynchronisation: Verhindern Sie den Datenwettbewerb durch Mutexes, Semaphoren und bedingte Variablen. Praktischer Fall: Verwenden Sie Multi-Threading, um die Fibonacci-Nummer zu berechnen, mehrere Threads Aufgaben zuzuweisen und die Ergebnisse zu synchronisieren. Fehlerbehebung: Lösen Sie Probleme wie Programmabstürze, Thread -Stop -Antworten und Leistungs Engpässe.