Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

IT Industrie

IT Industrie

Die 4 besten Linux -Distributionen, um Ihnen zu helfen, anonym zu bleiben

Die 4 besten Linux -Distributionen, um Ihnen zu helfen, anonym zu bleiben

Die 4 besten Linux -Distributionen, um Ihnen zu helfen, anonym zu bleiben

In diesem Artikel werden vier Linux -Verteilungen untersucht, die Ihre Online -Anonymität verbessern sollen. Linux bietet robuste Datenschutzfunktionen und macht es zu einer Top -Wahl für Benutzer, die Online -Sicherheit priorisieren.

Schlüsselhighlights:

- verschiedene Anonymitätsebenen: Schwänze, Papagei OS, Whonix und Qubes liefern unterschiedliche Anonymitätsgrade, jeweils einzigartige Stärken.

- TOR -Integration: Alle verwenden TOR für eine verbesserte Anonymität; Tails und Whonix integrieren TOR für den gesamten Internetverkehr, während das Papagei OS Anonsurf verwendet.

- Flexible Verwendung: Installationsoptionen umfassen Live -USBs, virtuelle Maschinen oder direkte Installation. Die "Amnesic" -Feature von Tails ist für den spürfreien Betrieb bemerkenswert.

- robuste Sicherheit: Jede Distribution bietet spezifische Sicherheitstools und Konfigurationen. Qubes verwendet beispielsweise XEN-basierte Virtualisierung für die Anwendungsisolierung, und das Papageien-Betriebssystem enthält Sicherheitsprüfungswerkzeuge und FireJail für die Anwendungssandboxing.

- Kompromisse: Während der Steigerung der Privatsphäre können diese Distributionen mit gemeinsamen Anwendungen Kompatibilitätsbeschränkungen aufweisen und höhere Systemressourcen erfordern (insbesondere Qubes und Whonix).

Die Privatsphäre Herausforderung:

Die Online -Anonymität ist immer schwieriger. Durch das Durchsuchen, selbst wenn Sie mit Internet verbundene Programme verwenden, werden Sie nachverfolgt. Die Telemetrie in Betriebssystemen wie Windows oder Anwendungen wie VS -Code trägt weiter dazu bei. Während die Datenerfassung häufig die Software verbessert, benötigen anonymitätsorientierte Benutzer stärkere Alternativen. Linux -Verteilungen bieten verbesserte Datenschutzeigenschaften, aber Anonymität hat inhärente Einschränkungen.

(Haftungsausschluss: Dieser Artikel zeigt Optionen für Datenschutzverbesserungen; er unterstützt keine Aktivitäten, die gegen die Gesetze Ihres Landes verstoßen.)

Anonymität verstehen:

Anonymitäts Bedeutung variiert. Bestimmen Sie wem Sie verstecken sich und Welche Tools maskieren Ihre Identität. Bedrohungsmodellierung (Vier-Schritte-Prozess von NIST: Identifizieren von System/Daten, Identifizierung von Angriffsvektoren, charakterisieren Sicherheitskontrollen, analysieren Sie das Bedrohungsmodell) hilft, Risiken zu bewerten. Ein Journalist beispielsweise kann die Anonymität priorisieren, um Diskriminierung zu vermeiden.

Vorteile der Anonymität:

- Redefreiheit

- reduziertes Tracking

- persönliche Sicherheit

- erweiterte Datensicherheit

Bereitstellungsmethoden für Linux -Distributionen:

Linux bietet im Allgemeinen überlegene Sicherheit und Privatsphäre im Vergleich zu proprietären Systemen. Betrachten Sie diese Bereitstellungsmethoden:

- Virtuelle Maschinen (VMs): isolierte virtuelle Computerumgebungen (z. B. mit VirtualBox), die auf Ihrer physischen Maschine ausgeführt werden. Ermöglicht den gleichzeitigen Gebrauch mit Ihrem Hauptbetrieb.

- Live-Start USB: führt das Betriebssystem aus einem USB-Laufwerk ohne Installation aus und bietet eine vorübergehende, spurfreie Umgebung. Live -Umgebung von Papagrot OS veranschaulicht dies.

- Bare Metall -Installation: Die direkte Installation auf der Festplatte Ihres Systems ist aufgrund von anhaltenden Datenspuren weniger sicher. Live -USBs oder VMs sind für die Aufrechterhaltung der Anonymität vorzuziehen.

Einführung tor:

Tor (The Onion Router) maskiert Ihre IP -Adresse, indem Sie den Internetverkehr über mehrere Relais weiterleiten, sodass es schwierig ist, Ihre Online -Aktivitäten zu verfolgen. Vermeiden Sie unsichere (Non-HTTPS) -Websites bei der Verwendung von Tor.

sichere Torpraktiken:

- Handy -Authentifizierung vermeiden.

- Verwenden Sie keine persönlichen Social -Media -Konten.

- Teilen Sie keine persönlichen Informationen.

- Verwenden Sie eine aktuelle TOR-Version.

- Duckduckgo anstelle von Google verwenden.

- Nur HTTPS -Websites durchsuchen.

Distro -tiefe Tauchgänge:

- Schwänze: Eine debianbasierte Distribution, die die Anonymität betont und keine Spur hinterlässt ("Amnesie"). Verwendet TOR für den gesamten Internetzugang. Beinhaltet Thunderbird, Torbrowser (mit Ublock Origin und Duckduckgo), Libreoffice und Grafikredakteuren. Ideal für die sichere Verwendung des Computers eines anderen.

-

Papageien-Betriebssystem: Eine Debian-basierte Distribution für ethisches Hacken und Sicherheit mit Tor, Torbrowser und Onionshare. Anonsurf Routes alle Verkehr über Tor, ähnlich wie bei Tails. Verwendet FireJail für Anwendungssandboxen. Bietet eine "Home Edition" für den täglichen Gebrauch, blätter jedoch im Gegensatz zu Schwänzen. Ein gutes Gleichgewicht zwischen Sicherheit und Benutzerfreundlichkeit.

-

Whonix: Ein zweiteiliges System (Gateway und Workstation VMs), das ein Host-Betriebssystem und eine Virtualbox erfordert. Das Gateway fungiert als Tor -Tor, und die Workstation verbindet sich damit. Hochsicher, aber ressourcenintensiv.

- Qubes: Ein sicherheitsorientiertes OS, das die Xen-Virtualisierung verwendet, um isolierte "Qubes" für verschiedene Anwendungen zu erstellen. Erfordert direkte Installation und erhebliche Systemressourcen. Bietet die Whonix -Integration für das Tor -Routing. Extrem sicher, aber komplex.

Schlussfolgerung:

Diese Distribos verbessern die Online-Anonymität über Tor, aber jeder hat Kompromisse. Wählen Sie basierend auf Ihren Bedürfnissen und technischen Fähigkeiten. Qubes oder Whonix eignen sich für Benutzer mit sensiblen Daten, während das Parrot OS ein Gleichgewicht zwischen Sicherheit und Benutzerfreundlichkeit bietet. Tails ist ideal für die sichere Verwendung auf den Computern anderer Personen. Die Niveau der Anonymität, die Sie benötigen, sollte Ihre Auswahl leiten. Denken Sie daran, dass Linux im Allgemeinen eine stärkere Sicherheit und Privatsphäre bietet als Windows oder MacOS.

FAQs: (Die bereitgestellten FAQs sind bereits umfassend und gut geschrieben. Es sind keine Änderungen erforderlich.)

Das obige ist der detaillierte Inhalt vonDie 4 besten Linux -Distributionen, um Ihnen zu helfen, anonym zu bleiben. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

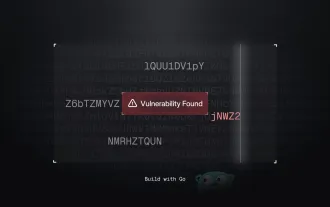

Erstellen eines Netzwerksanfälligkeitsscanners mit Go

Apr 01, 2025 am 08:27 AM

Erstellen eines Netzwerksanfälligkeitsscanners mit Go

Apr 01, 2025 am 08:27 AM

Dieser GO-basierte Netzwerkanfälligkeitsscanner identifiziert potenzielle Sicherheitsschwächen effizient. Es nutzt die Parallelitätsfunktionen von GO und beinhaltet die Erkennung und Anfälligkeitserkennung. Erforschen wir seine Fähigkeiten und ethisch

CNCF ARM64 Pilot: Impact and Insights

Apr 15, 2025 am 08:27 AM

CNCF ARM64 Pilot: Impact and Insights

Apr 15, 2025 am 08:27 AM

Dieses Pilotprogramm, eine Zusammenarbeit zwischen CNCF (Cloud Native Computing Foundation), Ampere Computing, Equinix Metal und betätigten, rationalisiert ARM64 CI/CD für CNCF -Github -Projekte. Die Initiative befasst sich mit Sicherheitsbedenken und Leistung

Serverlose Bildverarbeitungspipeline mit AWS ECS und Lambda

Apr 18, 2025 am 08:28 AM

Serverlose Bildverarbeitungspipeline mit AWS ECS und Lambda

Apr 18, 2025 am 08:28 AM

Dieses Tutorial führt Sie durch das Erstellen einer serverlosen Bildverarbeitungspipeline mit AWS -Diensten. Wir werden ein Next.JS -Frontend erstellen, der in einem ECS -Fargate -Cluster eingesetzt wird und mit einem API -Gateway, Lambda -Funktionen, S3 -Eimer und DynamoDB interagiert. Th

Top 21 Entwickler -Newsletter, die sich 2025 abonnieren können

Apr 24, 2025 am 08:28 AM

Top 21 Entwickler -Newsletter, die sich 2025 abonnieren können

Apr 24, 2025 am 08:28 AM

Bleiben Sie über die neuesten technischen Trends mit diesen Top -Entwickler -Newsletters informiert! Diese kuratierte Liste bietet für jeden etwas, von KI -Enthusiasten bis hin zu erfahrenen Backend- und Frontend -Entwicklern. Wählen Sie Ihre Favoriten und sparen Sie Zeit, um nach REL zu suchen