Lehre für technische Analyse: Richter Preisverhalten durch k-line

Katalog

-

Einführung

-

(i) Lernpfad

-

(ii) Schlüsselelemente vom Typ Handel

-

1.

- (i) Grundkonzepte

- (ii) Analyse -Tool

- 2.

- Vorteile

- Nachteile

-

-

-

-

-

Trenddefinition -

-

-

-

- 5. K-Line-Stütz- und Druckpegel

-

Schlüsselpreisidentifikation -

-

- Schlussfolgerung

-

herkömmliche Typanalyse, auch als herkömmliche Diagrammanalyse bezeichnet, ist eine technische Analysemethode, die auf K-Line-Preisverhalten basiert. Durch die Zusammenfassung bestimmter Preismuster und nachfolgender Trends in historischen Märkten, identifizieren spezifische Muster, um Handelsmöglichkeiten schnell zu überprüfen und Markttrends vorherzusagen. In diesem Artikel wird vermieden, zu viele professionelle Begriffe zu verwenden, und bemüht sich, den Lesern zu helfen, ein technisches Analysesystem auf der Grundlage von Grundprinzipien zu erstellen.

herkömmliche Typanalyse, auch als herkömmliche Diagrammanalyse bezeichnet, ist eine technische Analysemethode, die auf K-Line-Preisverhalten basiert. Durch die Zusammenfassung bestimmter Preismuster und nachfolgender Trends in historischen Märkten, identifizieren spezifische Muster, um Handelsmöglichkeiten schnell zu überprüfen und Markttrends vorherzusagen. In diesem Artikel wird vermieden, zu viele professionelle Begriffe zu verwenden, und bemüht sich, den Lesern zu helfen, ein technisches Analysesystem auf der Grundlage von Grundprinzipien zu erstellen.

(i) Lernpfad

Preisanalyse: K-Line-Stärke → Trend → Druckdruck → Muster;

- Modellanalyse: Modelleinführung → Identifizierungs- und Eingangsstrategie → Modellhandelsverstärkung.

- (ii) Schlüsselelemente vom Typ Handel

- Denken Sie daran, dass das Muster aus dem Preis stammt.

- Die Form und Wirksamkeit verschiedener Zeitzonen sind unterschiedlich.

- Konsens ist entscheidend, und die Auswirkung der Überlagerung der Morphologie oder der Kombination mehrerer technischer Indikatoren ist besser als die einer einzelnen Morphologie. Vielleicht fällt es Ihnen immer noch schwierig, die im Artikel genannten Punkte vollständig zu verstehen, aber bitte denken Sie an sie und erleben Sie sie in Zukunft sorgfältig.

- 1.

Preisverhalten ist der Kern der traditionellen Musteranalyse, aber nicht der einzige Schwerpunkt dieses Artikels. Im Folgenden werden die Konzepte, Instrumente und Vor- und Nachteile der Preisverhaltensanalyse aufgeführt.

(i) Grundkonzepte

Preisaktionsanalyse (PA) ist eine technische Analysemethode, die Änderungen der Marktpreise und des Handelsvolumens direkt beobachtet, um zukünftige Trends vorherzusagen. Preisschwankungen werden aus dem Verhalten der Marktteilnehmer abgeleitet, die sich durch Preismuster und Handelsvolumen widerspiegeln.

(ii) Analyse -Tool

-

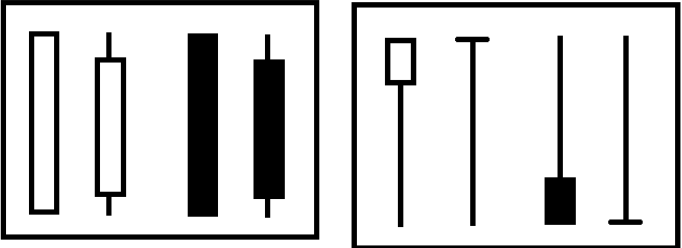

k-line (Candlesticks): Jede K-Linie spiegelt den Eröffnungspreis, den Schließungspreis, den höchsten Preis und den niedrigsten Preis über einen bestimmten Zeitraum wider. Durch die Beobachtung der k-line-Anordnung können wir die Stärke und das Muster des Trends über einen bestimmten Zeitraum beurteilen.

-

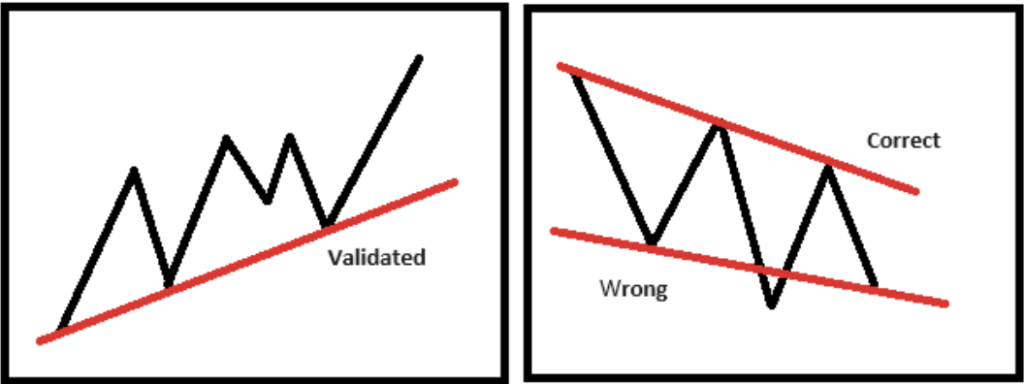

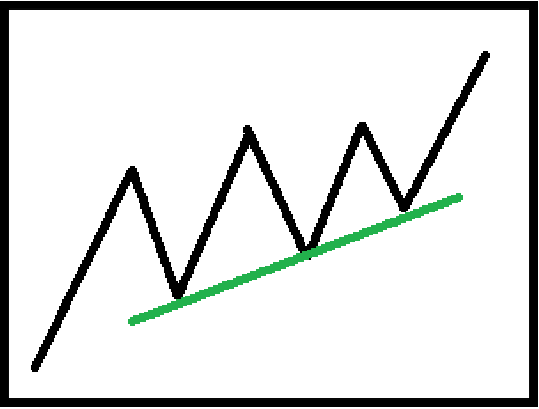

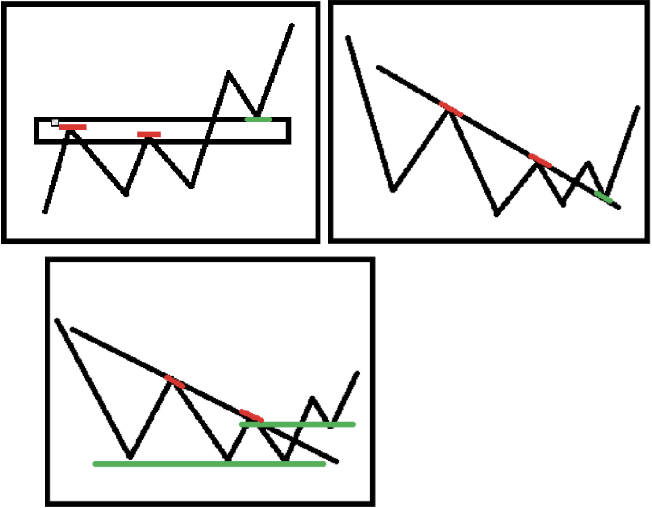

Trendlinie: Eine Linie, die die hohen oder Tiefpunkte des Preises verbindet, um die Konvergenz, Expansion oder Schwingung des Preises sowie die relative Stärke der hohen und niedrigen Trends zu identifizieren.

-

Unterstützung und Widerstand: Die Unterstützung ist die Position, in der der Preis beim Fallen unterstützt wird, und Druck ist die Position, in der der Preis beim Aufstieg blockiert wird. Interpretieren Sie den Markt, indem Sie die Preisstärke beobachten, wenn diese Preise berührt oder durchgebrochen sind.

-

Muster: Der Schwerpunkt dieses Artikels liegt auf der Kombination der oben genannten Tools, um spezifische Preismuster zu identifizieren, um zukünftige Trends vorherzusagen. Gemeinsame Formen und Anwendungen werden später eingeführt.

2.

1Einfacher Einstieg: Es ist keine komplexe theoretische Grundlage erforderlich. Beginnen Sie einfach von K-Line und Preis und wählen Sie eine starke Richtung, um nach Festigkeit und Schwäche einzugreifen.

- hohe Zuverlässigkeit: Das Preisverhalten basiert auf der kollektiven Auswahl der Marktteilnehmer und des Kapitals, und Kapitalvortager dominieren häufig den Trend.

- hohe erwartete Renditen: Verstehen Sie die Marktstartposition und befolgen Sie den Trend des Kapitalvorteils, und die erwarteten Renditen (erwarteter Wert, EV) sind höher.

- 2

Hauptmanipulation: Die Hauptkraft versteht auch das Trendprinzip und kann die Manipulation des Stoppverlusts verwenden, um einen Preisvorteil zu erzielen.

- schwer zu beherrschen: Eine einzelne Analysemethode kann zu einem langsamen Urteilsvermögen führen, viel Erfahrung ansammeln und mehrere Filtermethoden verwenden, um mit Marktfallen umzugehen.

- 3. 1.

Folgendes sind nur wenige offensichtliche Beispiele, und die tatsächlichen Urteile müssen mit nachfolgenden Trends und allgemeinen Trends kombiniert werden.

2.

Starke K-Linien sind normalerweise voll oder voller fester und haben sehr kurze Schatten (oben) oder haben starke Schlusseigenschaften, wie lange untere Schatten in Aufwärtstrends und langen oberen Schatten in Abwärtstrends (oben).

Starke K-Linien sind normalerweise voll oder voller fester und haben sehr kurze Schatten (oben) oder haben starke Schlusseigenschaften, wie lange untere Schatten in Aufwärtstrends und langen oberen Schatten in Abwärtstrends (oben).

3

Der lange obere Schatten erscheint im Bandhöhe (oben), der lang untere Schatten erscheint im Band Tiefpunkt (oben), oder das offensichtliche pherophytische Muster erscheint (Stoppen Sie nach dem Rückgang und ist vollständig durch eine stärkere k-Linie bedeckt, wie in der Abbildung unten gezeigt) usw., was möglicherweise ein Umkehrsignal sein kann.

4.

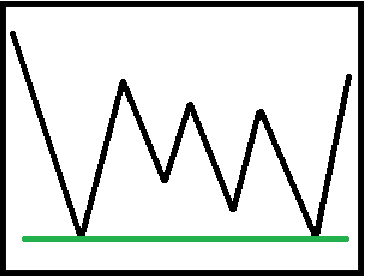

1Trend bezieht sich auf die Preise Richtung über einen bestimmten Zeitraum, der durch die Konkurrenz von Angebots- und Nachfragekräften bestimmt wird, und kann in den Aufwärts-, Abwärts- oder horizontalen Trends unterteilt werden.

Angriffstrend: Die Preise steigen weiter, normalerweise dominiert vom Käufer.

Abwärtstrend: Die Preise fallen weiter, normalerweise dominiert vom Verkäufer.

Abwärtstrend: Die Preise fallen weiter, normalerweise dominiert vom Verkäufer.

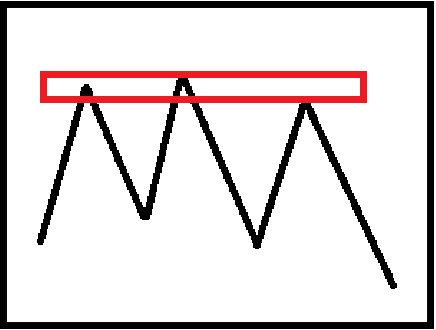

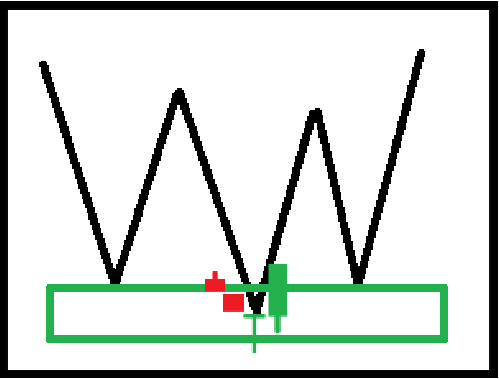

Horizontaler Trend: Die Preise werden in einem bestimmten Bereich gehalten, der normalerweise durch das Gleichgewicht der Langen und der Kurzkräfte verursacht wird.

Horizontaler Trend: Die Preise werden in einem bestimmten Bereich gehalten, der normalerweise durch das Gleichgewicht der Langen und der Kurzkräfte verursacht wird.

2.

2.

3.

Entitätsbrettung: Es wird normalerweise als Trendleitungsversagen oder Trendniveau/Amplitude -Expansion angesehen.

- 4.

- Alle analytischen Tools und Methoden sollen bei der Identifizierung von Trends und Handel beitragen. Auf unterschiedlichen Ebenen können unterschiedliche Trends bestehen, und kleine Trends sind Teil des großen Trends. Es wird empfohlen, den Trend auf großer Ebene zu befolgen, den gleichen Trend auf kleinem Handel zu finden und beim Handel gegen den Trend vorsichtig zu sein.

Stütz- und Druckniveaus sind Positionen, die sich während eines Aufwärts- oder Rückgangs einer Preiserhöhung oder Rücknahme blockiert oder umgekehrt werden. Es ist kein genauer Preis, sondern eine Reichweite. Bei der Auswahl des Support -Druckniveaus sollten wir auf Konsens und Effektivität achten:

1

Konstante hoch/gleiche Tiefpunkt

Angebots- und Nachfragebereich

Trendline

- Ganzer-Schließpreis/Eröffnungspreis

- Preis Integer Level

- Die obere/unten der langen K-Linie mit Sprengvolumen ist mehr als die von

- 2.

- Der Stützdruckpegel kann durch mehrere Tests bestätigt werden. Der Druckstufe -Swap bedeutet, dass der Stützpegel nach dem Zerbrochenen zu einem Druckniveau wird, oder der Druckniveau wird nach dem Zerbrochenen zu einem Stützpegel.

Schlussfolgerung

Preisaktionsanalyse ist eine technische Analysemethode, die auf Preisänderungen basiert. Marktpreisschwankungen werden aus dem Verhalten der Marktteilnehmer abgeleitet, die sich in den Preismustern und dem Handelsvolumen widerspiegeln. Sein Vorteil ist, dass es einfach ist, loszulegen, aber es erfordert die Akkumulation von Erfahrung und die Verwendung mehrerer Methoden, um mit Marktrisiken umzugehen.

Das obige ist der detaillierte Inhalt vonLehre für technische Analyse: Richter Preisverhalten durch k-line. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1381

1381

52

52

Wie Debian die Hadoop -Datenverarbeitungsgeschwindigkeit verbessert

Apr 13, 2025 am 11:54 AM

Wie Debian die Hadoop -Datenverarbeitungsgeschwindigkeit verbessert

Apr 13, 2025 am 11:54 AM

In diesem Artikel wird erläutert, wie die Effizienz der Hadoop -Datenverarbeitung auf Debian -Systemen verbessert werden kann. Optimierungsstrategien decken Hardware -Upgrades, Parameteranpassungen des Betriebssystems, Änderungen der Hadoop -Konfiguration und die Verwendung effizienter Algorithmen und Tools ab. 1. Hardware -Ressourcenverstärkung stellt sicher, dass alle Knoten konsistente Hardwarekonfigurationen aufweisen, insbesondere die Aufmerksamkeit auf die Leistung von CPU-, Speicher- und Netzwerkgeräten. Die Auswahl von Hochleistungs-Hardwarekomponenten ist wichtig, um die Gesamtverarbeitungsgeschwindigkeit zu verbessern. 2. Betriebssystem -Tunes -Dateideskriptoren und Netzwerkverbindungen: Ändern Sie die Datei /etc/security/limits.conf, um die Obergrenze der Dateideskriptoren und Netzwerkverbindungen zu erhöhen, die gleichzeitig vom System geöffnet werden dürfen. JVM-Parameteranpassung: Einstellen in der Hadoop-env.sh-Datei einstellen

Debian Mail Server SSL -Zertifikat -Installationsmethode

Apr 13, 2025 am 11:39 AM

Debian Mail Server SSL -Zertifikat -Installationsmethode

Apr 13, 2025 am 11:39 AM

Die Schritte zur Installation eines SSL -Zertifikats auf dem Debian Mail -Server sind wie folgt: 1. Installieren Sie zuerst das OpenSSL -Toolkit und stellen Sie sicher, dass das OpenSSL -Toolkit bereits in Ihrem System installiert ist. Wenn nicht installiert, können Sie den folgenden Befehl installieren: sudoapt-getupdatesudoapt-getinstallopenssl2. Generieren Sie den privaten Schlüssel und die Zertifikatanforderung als nächst

So upgraden Sie die Zookeeper -Version auf Debian auf

Apr 13, 2025 am 10:42 AM

So upgraden Sie die Zookeeper -Version auf Debian auf

Apr 13, 2025 am 10:42 AM

Das Upgrade der Zookeeper -Version auf Debian -System kann die folgenden Schritte ausführen: 1. Wenn Sie die vorhandenen Konfiguration und Daten vor einem Upgrade unterstützen, wird dringend empfohlen, die vorhandenen Zookeeper -Konfigurationsdateien und Datenverzeichnisse zu sichern. sudocp-r/var/lib/zookeeper/var/lib/zookeper_backupsudocp/etc/zookeper/conf/zoo.cfg/etc/zookeeper/conf/zookeeper/z

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

In Debian Systems ist OpenSSL eine wichtige Bibliothek für Verschlüsselung, Entschlüsselung und Zertifikatverwaltung. Um einen Mann-in-the-Middle-Angriff (MITM) zu verhindern, können folgende Maßnahmen ergriffen werden: Verwenden Sie HTTPS: Stellen Sie sicher, dass alle Netzwerkanforderungen das HTTPS-Protokoll anstelle von HTTP verwenden. HTTPS verwendet TLS (Transport Layer Security Protocol), um Kommunikationsdaten zu verschlüsseln, um sicherzustellen, dass die Daten während der Übertragung nicht gestohlen oder manipuliert werden. Überprüfen Sie das Serverzertifikat: Überprüfen Sie das Serverzertifikat im Client manuell, um sicherzustellen, dass es vertrauenswürdig ist. Der Server kann manuell durch die Delegate -Methode der URLSession überprüft werden

Wie man Debian Hadoop Log Management macht

Apr 13, 2025 am 10:45 AM

Wie man Debian Hadoop Log Management macht

Apr 13, 2025 am 10:45 AM

Wenn Sie Hadoop-Protokolle auf Debian verwalten, können Sie die folgenden Schritte und Best Practices befolgen: Protokollaggregation Aktivieren Sie die Protokollaggregation: Set Garn.log-Aggregation-Enable in true in der Datei marn-site.xml, um die Protokollaggregation zu aktivieren. Konfigurieren von Protokoll-Retentionsrichtlinien: Setzen Sie Garn.log-Aggregation.Retain-Sekunden, um die Retentionszeit des Protokolls zu definieren, z. B. 172800 Sekunden (2 Tage). Log Speicherpfad angeben: über Garn.n

Wie man in CentOS einen Zookeeper -Cluster baut

Apr 14, 2025 pm 02:09 PM

Wie man in CentOS einen Zookeeper -Cluster baut

Apr 14, 2025 pm 02:09 PM

Die Bereitstellung eines Zookeeper-Clusters in einem CentOS-System erfordert die folgenden Schritte: Die Umgebung ist bereit, die Java-Laufzeitumgebung zu installieren: Verwenden Sie den folgenden Befehl, um das Java 8-Entwicklungs-Kit zu installieren: Sudoyumininstalljava-1.8.0-openjdk-Devel-Download Zookeeper: Download für Centos (wie z. Verwenden Sie den Befehl wGet, um Zookeeper-3.8.x durch die tatsächliche Versionsnummer herunterzuladen und zu ersetzen: Wgethttps: //downloads.apache.or

So verbessern Sie die Debian Hadoop -Datenlokalisierung

Apr 13, 2025 am 10:51 AM

So verbessern Sie die Debian Hadoop -Datenlokalisierung

Apr 13, 2025 am 10:51 AM

Verbesserung der Hadoop -Datenlokalisierung auf Debian kann durch folgende Methoden erreicht werden: ausgewogene Hardware -Ressourcen: Stellen Sie sicher, dass die Hardware -Ressourcen (wie CPU, Speicher, Speicherkapazität usw.) jedes Datanode -Knotens im HDFS -Cluster zueinander ähneln, um offensichtliche Leistungsengpässe zu vermeiden. Optimieren Sie die Strategie zum Datenschreiben: Konfigurieren Sie die HDFS -Datenschreibstrategie vernünftigerweise, z. Verwenden von Balancer -Tools: HD nutzen

So lösen Sie CentOS -Systemausfall

Apr 14, 2025 pm 01:57 PM

So lösen Sie CentOS -Systemausfall

Apr 14, 2025 pm 01:57 PM

Es gibt viele Möglichkeiten, CentOS -Systemfehler zu lösen. Hier sind einige gängige Schritte und Techniken: 1. Überprüfen Sie die Protokolldatei/VAR/Protokoll/Meldungen: Systemprotokoll, das verschiedene Systemereignisse enthält. /var/log/sichern: Sicherheitsbezogene Protokolle wie SSH-Anmeldeversuche. /var/log/httpd/error_log: Wenn Sie den Apache -Server verwenden, gibt es hier eine Fehlermeldung. 2. Verwenden Sie das diagnostische Tool DMESG: Zeigen Sie den Inhalt des Kernel -Ringpuffer an, wodurch die Hardware- und Treiberfragen versteht