System-Tutorial

System-Tutorial

LINUX

LINUX

Hacking einfach gemacht: Ein Anfänger -Leitfaden für Penetrationstests mit Kali Linux

Hacking einfach gemacht: Ein Anfänger -Leitfaden für Penetrationstests mit Kali Linux

Hacking einfach gemacht: Ein Anfänger -Leitfaden für Penetrationstests mit Kali Linux

Einführung

Pensionstest, die allgemein als Penetrationstest bezeichnet werden, ist eine entscheidende Praxis im Bereich der Cybersicherheit. Es simuliert Cyber -Angriffe auf Systeme, Netzwerke oder Webanwendungen, um Schwachstellen zu identifizieren, die böswillige Akteure ausnutzen können. Dieser proaktive Ansatz ermöglicht es einer Organisation, ihre Verteidigung zu stärken, bevor ein tatsächlicher Angriff auftritt. Bei effektiven Penetrationstests verlassen sich Sicherheitsprofis auf dedizierte Tools und Plattformen, die für diesen Zweck entwickelt wurden. Kali Linux ist eine der bekanntesten Plattformen auf diesem Gebiet und eine auf Debian basierende Verteilung für Penetrationstests und Sicherheitsaudits.

Was ist Kali Linux?

Kali Linux ist eine Open-Source-Debian-basierte Linux-Verteilung, die von offensiver Sicherheit entwickelt und gewartet wird. Es ist für digitale Forensik- und Penetrationstests ausgelegt und ist mit einer großen Anzahl von Sicherheitstools vorinstalliert. Kali Linux wurde ursprünglich im März 2013 veröffentlicht und hat sich von seinem Vorgänger Backtrack entwickelt und ist zum operativen System der Wahl für Cybersicherheitsprofis auf der ganzen Welt geworden.

Hauptmerkmale und Vorteile - Ein reichhaltiges Werkzeugsatz: Kali Linux enthält Hunderte vorinstallierter Tools, die alle Aspekte des Penetrationstests abdecken, vom Netzwerk-Scannen bis hin zu Passwortrissen.

- Anpassung: Benutzer können Kali Linux entsprechend ihren spezifischen Anforderungen anpassen, Tools hinzufügen oder löschen und die Umgebung nach Bedarf konfigurieren.

- Portabilität: Kali Linux kann als Echtzeit-USB ausgeführt, auf einer Festplatte installiert oder in einer virtuellen Maschine verwendet werden, die für verschiedene Anwendungsfälle Flexibilität bietet.

- Community -Unterstützung: Als Open -Source -Projekt profitiert Kali Linux von einer starken und aktiven Community, die zu seiner Entwicklung beiträgt und es durch Foren und Dokumentation unterstützt.

Installation und Setup

Verstehen Sie unbedingt den Installations- und Setup -Prozess, bevor Sie Kali Linux für Penetrationstests verwenden.

Systemanforderungen Um Kali Linux zu installieren, stellen Sie sicher, dass Ihr System die folgenden Mindestanforderungen erfüllt:

- 64-Bit-Prozessor

- 2 GB RAM (4 GB empfohlen)

- 20 GB Speicherplatz für die Installation

- bootfähiges CD-DVD-Laufwerk oder USB-Flash-Laufwerk

Installationsmethode Es gibt verschiedene Möglichkeiten, Kali Linux zu installieren und auszuführen:

- Hauptbetriebssystem Installation: Diese Methode beinhaltet die Installation von Kali Linux als primäres Betriebssystem auf Ihrem Computer. Diese Methode bietet optimale Leistung und Zugriff auf Hardware -Ressourcen.

- Installation von Virtual Machine: Verwenden Sie Software wie VMware oder VirtualBox, um Kali in einem Virtual Machine (VM) zu installieren, mit dem Sie Kali neben dem vorhandenen Betriebssystem ausführen können. Diese Methode ist für Test- und Entwicklungszwecke bequem.

- Echtzeit-Start: Kali Linux kann direkt von einem USB-Flash-Laufwerk ausgeführt werden, ohne es zu installieren. Diese Methode ist sehr nützlich für die schnelle Bewertung und die vorübergehende Verwendung.

Erste Konfiguration und Aktualisierung Nach der Installation von Kali Linux folgen Sie diese Schritte, um Ihr System zu konfigurieren und zu aktualisieren:

-

Aktualisieren Sie die Paketliste: Öffnen Sie das Terminal und führen Sie den folgenden Befehl aus:

sudo apt updatesudo apt upgrade -

Installieren anderer Tools: Abhängig von Ihren Anforderungen müssen Sie möglicherweise zusätzliche Tools installieren, die standardmäßig nicht enthalten sind. Verwenden Sie den APT -Paket -Manager, um diese Tools zu installieren.

-

Einrichten von Nicht-Root-Benutzern: Aus Sicherheitsgründen wird empfohlen, ein Nicht-Root-Benutzerkonto für tägliche Aktivitäten zu erstellen. Verwenden Sie den folgenden Befehl:

sudo adduser <用户名>

Wichtige Werkzeuge in Kali Linux

Kali Linux ist bekannt für seine umfangreiche Sammlung von Involationstestwerkstools. Diese Tools werden nach ihren Fähigkeiten klassifiziert und decken den gesamten Umfang der Cybersicherheitsoperationen ab.

Informationssammlung 1. Es kann offene Anschlüsse, laufende Dienste und Betriebssysteme identifizieren.

<code>`nmap -sV <目标IP>`</code>

- whois:

Ein Befehlszeilen -Tool, mit dem die Registrierungsinformationen der Domänennamen befragt werden.

whois <域名> - dnsenum:

Ein DNS -Aufzählungsinstrument zum Sammeln von DNS -Informationen über die Zieldomäne.

<code> dnsenum <域名></code>

Nach dem Login kopierenNach dem Login kopierenNach dem Login kopieren

1. Es kann einen umfassenden Scan durchführen und detaillierte Berichte über Schwachstellen erstellen.

<code>`openvas-setup` `openvas-start`</code>

- Ein Webserverscanner zum Testen verschiedener Schwachstellen wie veralteter Software und Missverständnisse.

-

WPSCAN:nikto -h <目标IP> Ein WordPress -Schwachstellenscanner, um Sicherheitsprobleme in der WordPress -Installation zu identifizieren. -

Nutzungstoolswpscan --url <目标URL> 1.

<code>`nmap -sV <目标IP>`</code>

-

Rindfleisch (Browser -Nutzungs -Framework): Ein Involationstest -Tool, das sich auf die Nutzung von Webbrowsern konzentriert. Es ermöglicht Sicherheitsexperten, den Sicherheitsstatus von Webanwendungen und Browsern zu bewerten.

beef-xss -

SQLMAP: Ein Open -Source -Tool zum Automatisieren des Erkennung und Nutzung von SQL -Injektionsanfälligkeiten in Webanwendungen.

sqlmap -u <目标URL>

Passwortangriff 1. Es wird verwendet, um Wörterbuchangriffe und Brute-Force-Angriffe auf Passwort-Hashs durchzuführen.

<code> dnsenum <域名></code>

- hydra:

Ein Netzwerk -Login -Cracker unterstützt viele Protokolle, einschließlich FTP, HTTP und SSH. Es führt einen wörterbuchbasierten Angriff auf den Authentifizierungsdienst durch.

hydra -l <用户名> -P <密码列表> <目标IP> <服务> - Hashcat:

Ein leistungsstarkes Tool zur Wiederherstellung von Kennwortwiederherstellungen, das verschiedene Hash -Typen unterstützt. Es verwendet die Rechenleistung der GPU, um schnelles Passwort -Crack durchzuführen.

hashcat -m <哈希类型> <哈希文件> <词表>

1. Es enthält Dienstprogramme zum Aufnehmen von Paketen, dem nicht authentifizierenden Kunden sowie zum Cracking WEP- und WPA/WPA2 -Schlüssel.

<code>`openvas-setup` `openvas-start`</code>

- Ein Werkzeug zur Durchführung von Brute-Force-Angriffen auf Wi-Fi-Schutzeinstellungen (WPS), um WPA/WPA2-Passwörter wiederherzustellen.

-

Farn WiFi Cracker:reaver -i <接口> -b <bssid> -vv</bssid> Eine grafische Anwendung zum Riss und Wiederherstellen von WEP/WPA/WPS -Schlüssel. Es automatisiert viele der Aufgaben, die an drahtlosen Penetrationstests beteiligt sind. -

Forensic Tool 1.

Vorbild:

Ein Befehlszeilenprogramm zum Wiederherstellen von Dateien basierend auf der Titels, Fußzeile und internen Datenstruktur.<code>`msfconsole`</code>

-

Volatilität:

Ein erweiterter Speicher -Forensik -Framework zur Analyse von volatilen Speichermüllhallen, um Artefakte im Zusammenhang mit böswilligen Aktivitäten zu entdecken.<code>`john <哈希文件>`</code>

Nach dem Login kopieren -

Einstellungen und Verwendungswerkzeugevolatility -f <内存转储> --profile=<配置文件><插件>Verständnis, wie diese Tools effektiv verwendet werden können, ist für erfolgreiche Penetrationstests von wesentlicher Bedeutung. Hier sind einige praktische Beispiele, die ihre Verwendung veranschaulichen:

nMAP ist ein wichtiges Tool für das Scannen und Aufklären von Netzwerk. Verwenden Sie den folgenden Befehl:

nmap -sV <目标IP>

Dieser Befehl scannt die Ziel -IP -Adresse und gibt Informationen zu den Diensten an, die auf dem offenen Port ausgeführt werden.

Verwenden Sie Schwachstellen mit Metasploit Metasploit ist ein multifunktionales Rahmen für die Nutzung bekannter Schwachstellen. Um Schwachstellen im Zielsystem auszunutzen, befolgen Sie die folgenden Schritte:

-

metasploit starten:

<code>`nmap -sV <目标IP>`</code>

Nach dem Login kopierenNach dem Login kopierenNach dem Login kopieren -

Suche Exploit:

<code> dnsenum <域名></code>

Nach dem Login kopierenNach dem Login kopierenNach dem Login kopieren -

Wählen und konfigurieren Sie Exploit:

use <exploit></exploit>set RHOST <目标IP>set PAYLOAD <有效负载名称>set LHOST <本地IP> -

Exploit ausführen:

exploit

Crack -Passwörter mit John the Ripper John the Ripper ist ein leistungsstarkes Kennwort -Cracking -Tool. Befolgen Sie die folgenden Schritte, um den Passwort -Hash zu knacken:

-

Erstellen Sie eine Textdatei mit Kennwort -Hash:

hashfile.txt -

Rennen Sie John the Ripper:

john hashfile.txt

John wird versuchen, den Hash mit seinem eingebauten Wortschatz zu knacken, und wenn er erfolgreich ist, wird das wiederhergestellte Passwort angezeigt.

fortschrittliche Penetrationstestetechnologie

Für diejenigen, die über die grundlegende Nutzung hinausgehen möchten, unterstützt Kali Linux erweiterte Penetrationstesttechnologien, einschließlich Toolanpassung, Skripten und Integration mit anderen Open -Source -Tools.

Anpassen von Tools entsprechend den spezifischen Anforderungen Viele Tools in Kali Linux können basierend auf spezifischen Testszenarien angepasst werden. Mit NMAP können Benutzer beispielsweise benutzerdefinierte Skripte mithilfe der NMAP Scripting Engine (NSE) schreiben, um verschiedene Aufgaben zu automatisieren.

Skript- und Automatisierung Automatisierung ist ein wichtiger Aspekt der effizienten Penetrationstests. Kali Linux unterstützt Skriptsprachen wie Python und Bash, sodass Benutzer sich wiederholende Aufgaben automatisieren und ihren Workflow vereinfachen können. Hier ist ein einfaches Bash -Skript -Beispiel für die Automatisierung des NMAP -Scans:

#!/bin/bash

for ip in $(cat ips.txt); do nmap -sV $ip >> scan_results.txt done

Integrieren Sie andere Open -Source -Tools Kali Linux können in andere Open -Source -Tools integriert werden, um seine Funktionalität zu verbessern. Beispielsweise kann die Verwendung von Kali Linux mit Tools wie Burp Suite (für Webanwendungen) oder Elk -Stack (Elasticsearch, Logstash, Kibana) (für die Protokollanalyse) eine umfassende Sicherheitsbewertung liefern.

Best Practice und moralische Überlegungen

Penose -Tests müssen auf ethische Weise und im Rahmen des Gesetzes durchgeführt werden. Hier sind einige Best Practices und ethische Richtlinien, die folgt:

Recht und Ethikkodex - Erhalten Sie eine angemessene Autorisierung: Erhalten Sie immer eine schriftliche Genehmigung vom Systembesitzer, bevor Sie alle Penetrationstests durchführen.

- Umfangsdefinition: definieren Sie den Testbereich klar, um versehentliche Schäden oder Unterbrechungen zu vermeiden.

- Datenempfindlichkeit: Verarbeiten sensible Daten mit Vorsicht und stellen Sie sicher, dass sie während und nach dem Testen sicher sind.

Verantwortliche Offenlegung Wenn Sie während der Penetrationstests eine Sicherheitsanfälligkeit finden, befolgen Sie einen verantwortungsvollen Offenlegungsprozess. Benachrichtigen Sie betroffene Organisationen und stellen Sie ihnen detaillierte Informationen zur Verfügung, um das Problem zu beheben. Vermeiden Sie Schwachstellen der öffentlichen Offenlegung, ohne der Organisation genügend Zeit zu geben, um das Problem zu lösen.

Community und Support

Kali Linux profitiert von einer starken und aktiven Gemeinschaft. Hier sind einige Ressourcen, um zu unterstützen und zu lernen:

Offizielle Dokumente und Ressourcen - Kali Linux Offizielle Website: Die offizielle Website bietet Dokumentation, Tutorials und Updates.

- Kali Linux Forum: Ein aktives Community -Forum, in dem Benutzer Hilfe suchen und Wissen teilen können.

Online -Foren und Community - reddit: r/Kalilinux und R/Netsec sind ausgezeichnete Orte, um mit anderen Cybersicherheitsfachleuten zu interagieren.

- Stack -Überlauf: Eine wertvolle Ressource für die Fehlerbehebung und das Abrufen von Antworten auf technische Fragen.

Professionelle Organisation und Zertifizierung - Offensive Sicherheitszertifizierte professionelle (OSCP): Eine Zertifizierung, die Ihre Fähigkeiten zum Penetrationstest und Ihre Kenntnisse des Kali-Linux überprüft.

- Zertifizierter ethischer Hacker (CEH): Eine Zertifizierung, die alle Aspekte des ethischen Hacking- und Penetrationstests abdeckt.

Schlussfolgerung

Kali Linux sticht als leistungsstarke und vielseitige Penetrationstest- und Sicherheitsprüfungsplattform aus. Mit seinem umfangreichen Toolssatz und der Anpassbarkeit ermöglicht es Sicherheitsexperten, umfassende Bewertungen durchzuführen und Schwachstellen effektiv zu identifizieren.

Das obige ist der detaillierte Inhalt vonHacking einfach gemacht: Ein Anfänger -Leitfaden für Penetrationstests mit Kali Linux. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

Mastering Textmanipulation mit dem SED -Befehl

Mar 16, 2025 am 09:48 AM

Mastering Textmanipulation mit dem SED -Befehl

Mar 16, 2025 am 09:48 AM

Die Linux -Befehlszeilenschnittstelle bietet eine Fülle von Textverarbeitungswerkzeugen, eines der leistungsstärksten Tools ist der SED -Befehl. SED ist die Abkürzung von Stream Editor, einem multifunktionalen Tool, das eine komplexe Verarbeitung von Textdateien und Streams ermöglicht. Was ist SED? SED ist ein nicht interaktiver Texteditor, der auf Pipeline-Eingaben oder Textdateien arbeitet. Durch die Bereitstellung von Anweisungen können Sie Text in einer Datei oder einem Stream ändern und verarbeiten. Zu den häufigsten Anwendungsfällen von SED gehört das Auswahl von Text, das Ersetzen von Text, das Ändern von Originaldateien, das Hinzufügen von Zeilen zum Text oder das Entfernen von Zeilen aus Text. Es kann aus der Befehlszeile in Bash und anderen Befehlszeilenschalen verwendet werden. SED -Befehlssyntax sed

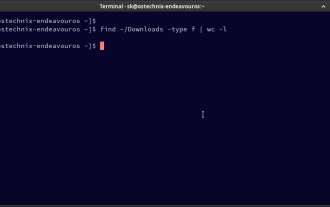

So zählen Sie Dateien und Verzeichnisse unter Linux: Ein Anfängerhandbuch

Mar 19, 2025 am 10:48 AM

So zählen Sie Dateien und Verzeichnisse unter Linux: Ein Anfängerhandbuch

Mar 19, 2025 am 10:48 AM

Effizientes Zählen von Dateien und Ordnern unter Linux: Eine umfassende Anleitung Zu wissen, wie Sie Dateien und Verzeichnisse in Linux schnell zählen, ist für Systemadministratoren und alle, die große Datensätze verwalten, von entscheidender Bedeutung. Diese Anleitung zeigt die Verwendung von Simple Command-L

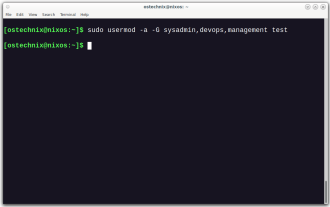

So fügen Sie einen Benutzer zu mehreren Gruppen unter Linux hinzu

Mar 18, 2025 am 11:44 AM

So fügen Sie einen Benutzer zu mehreren Gruppen unter Linux hinzu

Mar 18, 2025 am 11:44 AM

Effizientes Verwalten von Benutzerkonten und Gruppenmitgliedschaften ist für die Linux/UNIX -Systemverwaltung von entscheidender Bedeutung. Dadurch wird die richtige Ressourcen- und Datenzugriffskontrolle gewährleistet. In diesem Tutorial wird beschrieben, wie Sie einen Benutzer zu mehreren Gruppen in Linux- und UNIX -Systemen hinzufügen. Wir

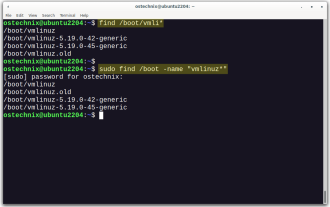

So listen oder überprüfen Sie alle installierten Linux -Kernel von Commandline

Mar 23, 2025 am 10:43 AM

So listen oder überprüfen Sie alle installierten Linux -Kernel von Commandline

Mar 23, 2025 am 10:43 AM

Linux -Kernel ist die Kernkomponente eines GNU/Linux -Betriebssystems. Es wurde 1991 von Linus Torvalds entwickelt und ist ein freier, offener, monolithischer, modularer und Multitasking-Unix-ähnlicher Kernel. In Linux ist es möglich, mehrere Kernel auf einem Gesang zu installieren

Lokalisierung von Leviathan -Dateien unter Linux

Mar 13, 2025 pm 12:11 PM

Lokalisierung von Leviathan -Dateien unter Linux

Mar 13, 2025 pm 12:11 PM

Einführung Im Bereich von Linux, wo die Befehlszeile häufig der Kompass ist, durch den wir navigieren, ist die effiziente Verwaltung des Scheibenraums von entscheidender Bedeutung. Egal, ob Sie durch persönliche Projekte segeln oder das Schiff steuern O.

Wie tippt man indisches Rupie -Symbol in Ubuntu Linux ein

Mar 22, 2025 am 10:39 AM

Wie tippt man indisches Rupie -Symbol in Ubuntu Linux ein

Mar 22, 2025 am 10:39 AM

In diesem kurzen Leitfaden wird erläutert, wie das indische Rupie -Symbol in Linux -Betriebssystemen eingeben. Neulich wollte ich in einem Word -Dokument "indisches Rupie -Symbol (£) eingeben. Meine Tastatur enthält ein Rupie -Symbol, aber ich weiß nicht, wie ich es eingeben soll. Nach

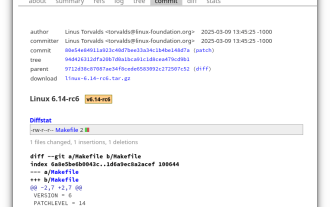

Linux Kernel 6.14 RC6 veröffentlicht

Mar 24, 2025 am 10:21 AM

Linux Kernel 6.14 RC6 veröffentlicht

Mar 24, 2025 am 10:21 AM

Linus Torvalds hat Linux Kernel 6.14 Release -Kandidat 6 (RC6) veröffentlicht, wobei keine wesentlichen Probleme gemeldet und die Veröffentlichung auf dem Laufenden gehalten werden. Die bemerkenswerteste Änderung in diesem Update befasst sich mit einem AMD -Microcode -Signierproblem, während der Rest der Updates

Die 8 besten SSH -Clients für Linux

Mar 15, 2025 am 11:06 AM

Die 8 besten SSH -Clients für Linux

Mar 15, 2025 am 11:06 AM

Empfohlen 8 beste SSH -Clients für Linux -System SSH (Secure Shell Protocol) ist ein verschlüsseltes Netzwerkprotokoll, mit dem Netzwerkdienste in einem unsicheren Netzwerk sicher ausgeführt werden. Es ist ein wichtiger Bestandteil der modernen Serververwaltung und bietet sicheren Remote -Zugriff auf das System. SSH -Clients (Anwendungen, die das SSH -Protokoll nutzen) sind ein unverzichtbares Instrument für Systemadministratoren, Entwickler und IT -Fachkräfte. Remote Server Management ist in der Linux -Welt üblich, und die Auswahl des richtigen SSH -Clients ist entscheidend. In diesem Artikel werden 8 beste SSH -Clients für Linux erörtert. Auswahlkriterien Bei der Auswahl des besten SSH -Clients für Linux müssen die folgenden Faktoren berücksichtigt werden: Leistung: Geschwindigkeit und Effizienz von SSH -Kunden