Best Practices für die Sicherheit von Ubuntu Server Sicherheit

Unterstützung der Ubuntu Serversicherheit: eine umfassende Anleitung

Ubuntu Server, ein weltweit beliebtes Open-Source-Betriebssystem, führt unzählige Infrastrukturen. Seine Effizienz und Benutzerfreundlichkeit machen es zu einem Favoriten, aber wie jedes System ist es anfällig für Sicherheitsbedrohungen. Dieser Leitfaden beschreibt wesentliche Best Practices, um Ihren Ubuntu -Server gegen gemeinsame Angriffe zu stärken und die Datenintegrität aufrechtzuerhalten.

1. Robuster Benutzerverwaltung:

- Dedizierter Administrator Benutzer: Erstellen Sie ein separates administratives Konto für die Systemverwaltung, wodurch Root -Benutzerrisiken minimiert werden.

- Starke Kennwortrichtlinien: Durchsetzen komplexer Passwortanforderungen, um Erraten von Angriffen zu vereiteln.

- SSH -Schlüsselauthentifizierung: Implementieren Sie die SSH -Schlüsselauthentifizierung für sichere, kennwortlose Anmeldungen, Verbesserung der Sicherheit und die Staffelung des Zugriffs.

2. Proaktive Systemaktualisierungen und Patch -Management: Patch Management:

- Regelmäßige Updates: Anwenden Sie regelmäßig Sicherheitspatches und Updates an.

- Automatisierte Updates: Automatische Updates für kontinuierliche Sicherheit ohne manuelle Intervention konfigurieren.

- Unbeaufsichtigte Upgrades: Nutzen Sie Tools wie

unattended-upgradesfür die automatisierte Installation von Sicherheitsaktualisierungen.

3. Tadellose Netzwerksicherheit:

- Firewall -Konfiguration: Verwenden Sie eine Firewall (UFW oder Iptables), um den Netzwerkverkehr zu steuern.

- Deaktivieren Sie unbenutzte Dienste: Deaktivieren Sie unnötige Netzwerkdienste, um Angriffsvektoren zu reduzieren.

- FAIL2BAN-Implementierung: Stellen Sie Fail2ban zur Erkennung und Blockierung von Brute-Force-Anmeldeversuchen ein.

4. Secure Dateisystemverwaltung:

- Richtige Dateiberechtigungen: Verwalten Sie genaue Dateiberechtigungen und Eigentümer, um den nicht autorisierten Zugriff zu verhindern.

- Access Control Lists (ACLS): Verwenden Sie ACLs für Granulardatei- und Verzeichniszugriffskontrolle.

- Dateisystemüberwachung: Implementieren Sie Tools wie AIDE, um nicht autorisierte Dateisystemänderungen zu überwachen.

5. umfassende Überwachung und Prüfung:

- Systemüberwachung: Verwenden Sie Tools wie Nagios für die proaktive Systemüberwachung und eine frühzeitige Problemerkennung.

- Protokollprüfung: Verwenden Sie Logwatch oder ähnliche Tools, um Systemprotokolle für verdächtige Aktivitäten zu analysieren.

- Benutzeraktivitätsüberwachung: Verwenden Sie Auditd, um Benutzeraktionen zu verfolgen und ein nicht autorisiertes Verhalten zu identifizieren.

6. Sicheres Systemhärten:

- Stammanmeldung deaktivieren: Deaktivieren Sie die direkte Stammanmeldung, um die Sicherheit zu verbessern.

- GRUB -Bootloader -Sicherheit: Sicherstellen Sie den Grub -Bootloader, um nicht autorisierte Startänderungen zu verhindern.

- Selinux/Apparmor: Implementieren Sie Selinux oder Apparmor für eine robuste Zugriffskontrolle und die erweiterte Sicherheit.

7. Datenverschlüsselung und Schutz:

- Daten zur Ruheverschlüsselung: Verwenden Sie Luks für die Festplattenverschlüsselung, um Daten vor nicht autorisierten Zugriff zu schützen.

- Daten in der Transitverschlüsselung: SSL/TLS verwenden, um Daten während der Übertragung zu verschlüsseln.

- Regelmäßige Sicherungen: Implementieren Sie regelmäßige Backups mit Tools wie Bacula zur Datenwiederherstellung und Katastrophenvorsorge.

8. Laufende Sicherheitsbewertungen:

- Sicherheitsbewertungen: Verwenden Sie OpenVAs oder ähnliche Tools für regelmäßige Sicherheitslücken.

- Sicherheitsaudits: Führen Sie regelmäßige Sicherheitsaudits durch, um Ihre Sicherheitshaltung zu bewerten.

- Bleiben Sie auf dem Laufenden: Halten Sie sich über aufstrebende Sicherheitsbedrohungen und Best Practices auf dem Laufenden.

Abschluss:

Die Aufrechterhaltung einer robusten Sicherheitsstelle für Ihren Ubuntu -Server erfordert eine fortlaufende Wachsamkeit. Durch die Implementierung dieser Best Practices und auf dem Laufenden über die Entwicklung von Bedrohungen können Sie eine widerstandsfähige und sichere Serverinfrastruktur erstellen. Ein proaktiver, sicherlich zuerst anfänglicher Ansatz ist in der heutigen dynamischen Bedrohungslandschaft von entscheidender Bedeutung.

Das obige ist der detaillierte Inhalt vonBest Practices für die Sicherheit von Ubuntu Server Sicherheit. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1382

1382

52

52

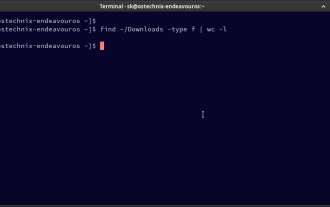

So zählen Sie Dateien und Verzeichnisse unter Linux: Ein Anfängerhandbuch

Mar 19, 2025 am 10:48 AM

So zählen Sie Dateien und Verzeichnisse unter Linux: Ein Anfängerhandbuch

Mar 19, 2025 am 10:48 AM

Effizientes Zählen von Dateien und Ordnern unter Linux: Eine umfassende Anleitung Zu wissen, wie Sie Dateien und Verzeichnisse in Linux schnell zählen, ist für Systemadministratoren und alle, die große Datensätze verwalten, von entscheidender Bedeutung. Diese Anleitung zeigt die Verwendung von Simple Command-L

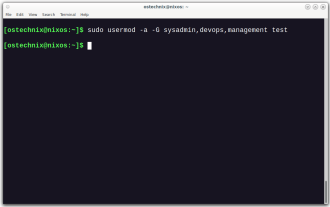

So fügen Sie einen Benutzer zu mehreren Gruppen unter Linux hinzu

Mar 18, 2025 am 11:44 AM

So fügen Sie einen Benutzer zu mehreren Gruppen unter Linux hinzu

Mar 18, 2025 am 11:44 AM

Effizientes Verwalten von Benutzerkonten und Gruppenmitgliedschaften ist für die Linux/UNIX -Systemverwaltung von entscheidender Bedeutung. Dadurch wird die richtige Ressourcen- und Datenzugriffskontrolle gewährleistet. In diesem Tutorial wird beschrieben, wie Sie einen Benutzer zu mehreren Gruppen in Linux- und UNIX -Systemen hinzufügen. Wir

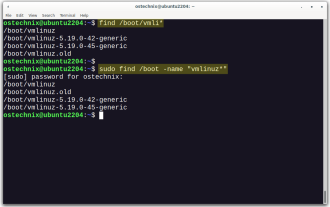

So listen oder überprüfen Sie alle installierten Linux -Kernel von Commandline

Mar 23, 2025 am 10:43 AM

So listen oder überprüfen Sie alle installierten Linux -Kernel von Commandline

Mar 23, 2025 am 10:43 AM

Linux -Kernel ist die Kernkomponente eines GNU/Linux -Betriebssystems. Es wurde 1991 von Linus Torvalds entwickelt und ist ein freier, offener, monolithischer, modularer und Multitasking-Unix-ähnlicher Kernel. In Linux ist es möglich, mehrere Kernel auf einem Gesang zu installieren

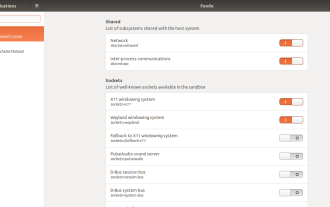

So konfigurieren Sie die Berechtigungen von Flatpak Apps einfach mit FlatSeal

Mar 22, 2025 am 09:21 AM

So konfigurieren Sie die Berechtigungen von Flatpak Apps einfach mit FlatSeal

Mar 22, 2025 am 09:21 AM

Tool zur Begründung des Flatpak -Anwendungsberechtigungsmanagements: FlatSeal -Benutzerhandbuch Flatpak ist ein Tool, das die Verteilung der Linux -Software vereinfacht und die Anwendungen sicher in einer virtuellen Sandbox verkauft werden, sodass Benutzer Anwendungen ohne Stammberechtigungen ausführen können, ohne die Systemsicherheit zu beeinträchtigen. Da sich Flatpak-Anwendungen in dieser Sandbox-Umgebung befinden, müssen sie Berechtigungen anfordern, um auf andere Teile des Betriebssystems, Hardware-Geräte (wie Bluetooth, Netzwerk usw.) und Sockets (wie Pulsaudio, SSH-Auth, Cups usw.) zugreifen zu können. Mit dieser Anleitung können Sie Flatpak einfach mit FlatSeal unter Linux konfigurieren

Wie tippt man indisches Rupie -Symbol in Ubuntu Linux ein

Mar 22, 2025 am 10:39 AM

Wie tippt man indisches Rupie -Symbol in Ubuntu Linux ein

Mar 22, 2025 am 10:39 AM

In diesem kurzen Leitfaden wird erläutert, wie das indische Rupie -Symbol in Linux -Betriebssystemen eingeben. Neulich wollte ich in einem Word -Dokument "indisches Rupie -Symbol (£) eingeben. Meine Tastatur enthält ein Rupie -Symbol, aber ich weiß nicht, wie ich es eingeben soll. Nach

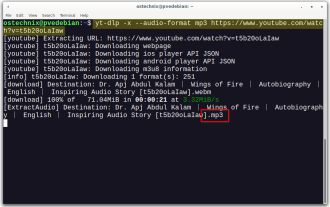

YT-DLP-Befehle: Das vollständige Tutorial für Anfänger (2025)

Mar 21, 2025 am 11:00 AM

YT-DLP-Befehle: Das vollständige Tutorial für Anfänger (2025)

Mar 21, 2025 am 11:00 AM

Wollten Sie schon immer Ihre Lieblingsvideos aus dem Internet retten? Egal, ob es sich um ein lustiges Katzenvideo oder ein Tutorial handelt, das Sie später sehen möchten, YT-DLP ist hier, um zu helfen! In diesem umfassenden YT-DLP-Tutorial erklären wir, was YT-DLP ist, wie man i installiert

Wofür wird der Linux am besten verwendet?

Apr 03, 2025 am 12:11 AM

Wofür wird der Linux am besten verwendet?

Apr 03, 2025 am 12:11 AM

Linux wird am besten als Serververwaltung, eingebettete Systeme und Desktop -Umgebungen verwendet. 1) In der Serververwaltung wird Linux verwendet, um Websites, Datenbanken und Anwendungen zu hosten und Stabilität und Zuverlässigkeit bereitzustellen. 2) In eingebetteten Systemen wird Linux aufgrund seiner Flexibilität und Stabilität in Smart Home und Automotive Electronic Systems häufig verwendet. 3) In der Desktop -Umgebung bietet Linux reichhaltige Anwendungen und eine effiziente Leistung.

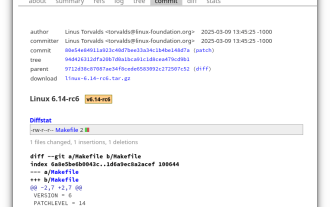

Linux Kernel 6.14 RC6 veröffentlicht

Mar 24, 2025 am 10:21 AM

Linux Kernel 6.14 RC6 veröffentlicht

Mar 24, 2025 am 10:21 AM

Linus Torvalds hat Linux Kernel 6.14 Release -Kandidat 6 (RC6) veröffentlicht, wobei keine wesentlichen Probleme gemeldet und die Veröffentlichung auf dem Laufenden gehalten werden. Die bemerkenswerteste Änderung in diesem Update befasst sich mit einem AMD -Microcode -Signierproblem, während der Rest der Updates