Betrieb und Instandhaltung

Betrieb und Instandhaltung

CentOS

CentOS

CentOS Server Management: Benutzerkonten, Berechtigungen und Dienste

CentOS Server Management: Benutzerkonten, Berechtigungen und Dienste

CentOS Server Management: Benutzerkonten, Berechtigungen und Dienste

Wie man in CentOS Benutzerkonten, Berechtigungen und Dienste verwaltet? 1. Verwenden Sie den Befehl userAdd, um einen Benutzer zu erstellen. 2. Verwenden Sie die Befehle usermod und gruppMod, um Benutzerberechtigungen zu verwalten. Durch diese Schritte können CentOS -Server effizient verwaltet werden, um ihren sicheren und effizienten Betrieb zu gewährleisten.

Einführung

Das Verwalten eines CentOS -Servers ist wie das Navigieren eines Schiffes im Ozean der Information. Sie müssen jedes Detail, von Benutzerkonten bis hin zu Berechtigungseinstellungen und dann bis zur Serviceverwaltung, genau steuern, um sicherzustellen, dass das Schiff reibungslos an seinem Ziel ankommt. Dieser Artikel wird Sie in das tiefe Verständnis der effizienten Verwaltung dieser Schlüsselelemente in einer CentOS -Umgebung aufnehmen. Durch das Lesen dieses Artikels beherrschen Sie die Grundlagen für erweiterte Serververwaltung, lernen Sie, wie Sie gemeinsame Probleme vermeiden und die Serverleistung optimieren.

Überprüfung des Grundwissens

In CentOS sind Benutzerkonten die Grundlage für die Systemsicherheit und die Zugriffskontrolle. Jeder Benutzer verfügt über seine eigene UID (Benutzer -ID), die die Berechtigungsstufe des Benutzers im System bestimmt. Gleichzeitig verwendet CentOS Gruppen, um Benutzerberechtigungen zu verwalten, und Gruppen können den Prozessverwaltungsprozess vereinfachen. Darüber hinaus ist das Service Management der Kern des Serverbetriebs und der Wartung, und CentOS verwendet systemd, um Dienste zu starten, zu stoppen und zu verwalten.

Wenn Sie beispielsweise einen neuen Benutzer auf CentOS erstellen möchten, können Sie den Befehl useradd verwenden. Dies ist nicht nur ein einfacher Befehl, sondern der erste Schritt in der Systemverwaltung, der die Identität und Berechtigung des Benutzers im System bestimmt.

# Erstellen Sie einen neuen Benutzer sudo userAdd -m -s /bin /bash Newuser

In diesem Befehl erstellt die Option -m das Home -Verzeichnis des Benutzers, und die Option -s gibt die Standard -Shell -Umgebung an.

Kernkonzept oder Funktionsanalyse

Benutzerkonto und Berechtigungsverwaltung

In CentOS geht es bei der Verwaltung von Benutzerkonten nicht nur darum, Benutzer zu erstellen und zu löschen. Es umfasst, wie die Sicherheit und Effizienz des Systems vernünftigerweise Berechtigungen zugewiesen werden. Die Berechtigungen des Benutzerkontos können erreicht werden, indem die Dateien /etc/passwd und /etc/group geändert werden. Es ist jedoch häufiger, usermod und groupmod zu verwenden.

# Benutzer zu einer Gruppe sudo usermod -Ag GroupName Benutzername hinzufügen

Das Schöne an diesem Befehl ist die Option -a , mit der Sie einen Benutzer einer Gruppe hinzufügen können, ohne diesen Benutzer aus anderen Gruppen zu entfernen. Der Kern des Berechtigungsmanagements besteht darin, die Nuancen jedes Befehls zu verstehen und wie sie die allgemeine Sicherheit des Systems beeinflussen.

Service Management

CentOS verwendet Systemd, um Dienste zu verwalten, ein leistungsstarkes Tool, mit dem Sie jeden Aspekt Ihres Systems problemlos steuern können. SYSTEMD Vom Start bis zum Überprüfen des Dienststatus bietet systemd umfassende Verwaltungsfunktionen.

# Starten Sie einen Service sudo systemctl starten serviceName # Service Status Sudo SystemCtl Status Servicename überprüfen

Was Systemd leistungsfähig macht, ist seine Flexibilität und Skalierbarkeit. Sie können benutzerdefinierte Servicedateien schreiben, um bestimmte Anforderungen zu erfüllen, was besonders wichtig für die Verwaltung komplexer Serverumgebungen ist.

Beispiel für die Nutzung

Grundnutzung

In CentOS sind die grundlegenden Vorgänge der Verwaltung von Benutzerkonten und Diensten sehr intuitiv. Erstellen Sie beispielsweise einen neuen Benutzer und setzen Sie sein Passwort:

# Benutzer erstellen und das Kennwort sudo userAdd -m -s /bin /bash -neuer festlegen Sudo Passwd Newuser

Dieser Prozess ist einfach, aber effektiv, um sicherzustellen, dass neue Benutzer sicher auf das System zugreifen können.

Erweiterte Verwendung

Für komplexere Szenarien müssen Sie möglicherweise Sudo -Berechtigungen festlegen, damit der Benutzer bestimmte Befehle ausführen kann. Dies kann durch Bearbeiten der Datei /etc/sudoers erfolgen:

# Sudoers Datei sudo visudo bearbeiten # Fügen Sie die folgende Zeile zur Datei -Benutzername All = (alle) Nopasswd: /sbin /Shutdown hinzu

Diese Einstellung ermöglicht es username , den Befehl shutdown ohne Passwort auszuführen, was in einigen Fällen sehr nützlich ist, muss jedoch auch mit Vorsicht behandelt werden, um zu vermeiden, dass ein Sicherheitsrisiko dargestellt wird.

Häufige Fehler und Debugging -Tipps

Häufige Fehler beim Verwalten von CentOS -Servern umfassen das Vergessen, die Standardhülle des Benutzers festzulegen oder die Startparameter des Dienstes falsch zu konfigurieren. Diese Probleme können durch Doppelüberprüfungsbefehle und Konfigurationsdateien vermieden werden.

Wenn ein Dienst beispielsweise nicht startet, können Sie seine Protokolldateien anzeigen:

# Service Log Sudo Journalctl -U Servicename anzeigen

Dieser Befehl kann Ihnen helfen, schnell Probleme zu finden und sie entsprechend zu debuggen.

Leistungsoptimierung und Best Practices

In praktischen Anwendungen müssen mehrere Aspekte in Betracht gezogen werden, um die Leistung von CentOS -Servern zu optimieren. Beispielsweise kann die rationale Zuordnung von Benutzerberechtigungen die Sicherheitsrisiken des Systems verringern und gleichzeitig die Startparameter des Dienstes die Reaktionsgeschwindigkeit des Systems verbessern.

Beim Vergleich der Leistungsunterschiede zwischen verschiedenen Methoden können Sie time verwenden, um die Ausführungszeit des Befehls zu messen:

#Measure -Befehlsausführungszeit sudo systemctl starten serviceName

Auf diese Weise finden Sie die optimale Konfiguration, um den effizienten Betrieb des Servers zu gewährleisten.

Darüber hinaus sind auch Programmiergewohnheiten und Best Practices sehr wichtig. Die Aufrechterhaltung der Lesbarkeit und Wartung des Codes kann die künftige Managementarbeit erheblich vereinfachen. Wenn Sie beispielsweise aussagekräftige Variablennamen und Kommentare verwenden, können Sie Ihre Konfigurationsdatei klarer und einfacher verstehen.

Kurz gesagt, das Verwalten eines CentOS -Servers ist ein komplexer, aber unterhaltsamer Job. Durch das Beherrschen von Benutzerkonten, Berechtigungen und Serviceverwaltungsfähigkeiten können Sie Ihren Server besser steuern und sicherstellen, dass er sicher und effizient ausgeführt wird. Hoffentlich bietet Ihnen dieser Artikel wertvolle Erkenntnisse und praktische Ratschläge.

Das obige ist der detaillierte Inhalt vonCentOS Server Management: Benutzerkonten, Berechtigungen und Dienste. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1665

1665

14

14

1423

1423

52

52

1321

1321

25

25

1269

1269

29

29

1249

1249

24

24

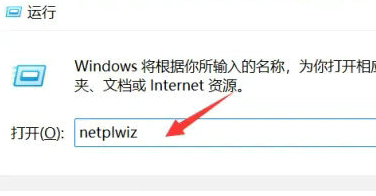

Tutorial zum Festlegen von Win11-Benutzerberechtigungen: So konfigurieren Sie Win11-Benutzerberechtigungen

Jan 29, 2024 pm 08:33 PM

Tutorial zum Festlegen von Win11-Benutzerberechtigungen: So konfigurieren Sie Win11-Benutzerberechtigungen

Jan 29, 2024 pm 08:33 PM

Einige Benutzer erstellen bei der Verwendung von Computern mehrere Konten, aber die Konten einiger Benutzer verfügen nicht über Berechtigungen, was bedeutet, dass einige Vorgänge nicht direkt ausgeführt werden können? Wie lege ich Benutzerberechtigungen in Win11 fest? Benutzer, die sich nicht sicher sind, können diese Website besuchen, um sich entsprechende Strategien anzusehen. So legen Sie Benutzerberechtigungen in Win11 fest: 1. Erstellen Sie die Ausführungsfunktion direkt über die Tastenkombination [win+R], geben Sie dann [netplwiz] in das Suchfeld ein und klicken Sie auf OK. 3. Klicken Sie im sich öffnenden Eigenschaftenfenster in der oberen Menüleiste auf Gruppenmitglieder. 5. Es erscheint eine Fensteraufforderung, um sich abzumelden und das Konto neu zu starten, um die Einstellungen abzuschließen.

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP?

Jun 29, 2023 pm 02:28 PM

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP?

Jun 29, 2023 pm 02:28 PM

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP? Bei der Entwicklung von Webanwendungen gehören die Benutzeranmeldung und die Berechtigungskontrolle zu den sehr wichtigen Funktionen. Durch die Benutzeranmeldung können wir den Benutzer authentifizieren und eine Reihe von Betriebskontrollen basierend auf den Berechtigungen des Benutzers durchführen. In diesem Artikel wird erläutert, wie Sie mit PHP Benutzeranmeldungs- und Berechtigungskontrollfunktionen implementieren. 1. Benutzeranmeldefunktion Die Implementierung der Benutzeranmeldefunktion ist der erste Schritt der Benutzerüberprüfung. Nur Benutzer, die die Überprüfung bestanden haben, können weitere Vorgänge durchführen. Im Folgenden finden Sie einen grundlegenden Implementierungsprozess für die Benutzeranmeldung: Erstellen

Node.js-Entwicklung: So implementieren Sie Benutzerrechteverwaltungsfunktionen

Nov 08, 2023 am 09:17 AM

Node.js-Entwicklung: So implementieren Sie Benutzerrechteverwaltungsfunktionen

Nov 08, 2023 am 09:17 AM

Titel: Node.js-Entwicklung: Implementierung der Benutzerrechteverwaltungsfunktion und Codebeispiele Zusammenfassung: Da die Komplexität von Webanwendungen und -systemen weiter zunimmt, ist die Benutzerrechteverwaltung zu einer wichtigen Funktion geworden, die nicht ignoriert werden kann. In diesem Artikel wird erläutert, wie Benutzerrechteverwaltungsfunktionen in der Node.js-Entwicklung implementiert werden, und es werden spezifische Codebeispiele gegeben. Einführung: Als effiziente und leichte Entwicklungsplattform verfügt Node.js über ein breites Spektrum an Anwendungsszenarien. Bei der Entwicklung vieler Node.js-Anwendungen ist die Benutzerrechteverwaltung oft eine wesentliche Funktion.

Gründe für die Ausnahme „Linux-Berechtigung verweigert'.

Feb 20, 2024 am 10:43 AM

Gründe für die Ausnahme „Linux-Berechtigung verweigert'.

Feb 20, 2024 am 10:43 AM

Das Linux-Betriebssystem ist ein Open-Source-Betriebssystem, das auf verschiedenen Geräten wie Servern und Personalcomputern weit verbreitet ist. Bei der Verwendung von Linux kommt es häufig zu „PermissionDenied“-Ausnahmen. In diesem Artikel werden die Ursachen dieser Ausnahme untersucht und spezifische Codebeispiele aufgeführt. Jede Datei und jedes Verzeichnis in Linux verfügt über entsprechende Berechtigungseinstellungen, um die Lese-, Schreib- und Ausführungsberechtigungen des Benutzers zu steuern. Berechtigungen sind in drei Ebenen unterteilt: Benutzerberechtigungen, Gruppenberechtigungen und andere Benutzerberechtigungen. Wenn benutzt

Der Standardbenutzer von Windows 10 Home Edition wurde zum Administrator geändert

Feb 14, 2024 pm 09:12 PM

Der Standardbenutzer von Windows 10 Home Edition wurde zum Administrator geändert

Feb 14, 2024 pm 09:12 PM

Ich habe vor einiger Zeit aus Versehen den Administrator auf einen Standardbenutzer geändert. Ich habe festgestellt, dass ich viele Softwareprogramme nicht öffnen, keine Spiele spielen und keine mit dem Administrator verbundenen Vorgänge ausführen konnte Dann habe ich endlich einen Weg gefunden. Ändern Sie den Standardbenutzer von Windows 10 Home Edition in einen Administrator. 1. Öffnen Sie zunächst die neue Benachrichtigung in der unteren rechten Ecke des Desktops und klicken Sie auf „Alle Einstellungen“. 2. Klicken Sie nach dem Öffnen auf „Update und Wartung“. 3. Klicken Sie auf „Wiederherstellung“ und dann unter „Erweitert“ auf „Jetzt neu starten“. Start 4. Rufen Sie nach dem Neustart diese Schnittstelle auf und wählen Sie dann „Fehlerbehebung“ aus. 5. Klicken Sie auf „Erweiterte Optionen“, um die Schnittstelle zu öffnen. Unter der Schnittstelle befindet sich eine Schaltfläche „Neustart“. 8. Klicken Sie auf , um den abgesicherten Modus zu starten. Anschließend wird das System neu gestartet.

MACOS -Systemverwaltung: Verwalten von Benutzern, Berechtigungen und Diensten

Mar 31, 2025 pm 04:13 PM

MACOS -Systemverwaltung: Verwalten von Benutzern, Berechtigungen und Diensten

Mar 31, 2025 pm 04:13 PM

Die MACOS -Systemverwaltung umfasst Benutzer, Berechtigungen und Serviceverwaltung. 1. Benutzerverwaltung: Erstellen, Ändern und Löschen von Benutzern über SystemPreferences oder DSCL -Befehle. 2. Berechtigungsverwaltung: Verwenden Sie den Befehl chmod, um Datei- und Verzeichnisberechtigungen festzulegen, um die Systemsicherheit zu gewährleisten. 3. Serviceverwaltung: Verwenden Sie den Befehl starten, um die Systemleistung zu starten, zu stoppen und zu überwachen.

So konfigurieren Sie ein CentOS-System, um den Benutzerzugriff auf Systemprozesse einzuschränken

Jul 08, 2023 pm 01:05 PM

So konfigurieren Sie ein CentOS-System, um den Benutzerzugriff auf Systemprozesse einzuschränken

Jul 08, 2023 pm 01:05 PM

So konfigurieren Sie das CentOS-System, um den Benutzerzugriff auf Systemprozesse einzuschränken. In einem Linux-System können Benutzer über die Befehlszeile oder andere Methoden auf Systemprozesse zugreifen und diese steuern. Manchmal müssen wir jedoch den Zugriff bestimmter Benutzer auf Systemprozesse einschränken, um die Systemsicherheit zu erhöhen und böswilliges Verhalten zu verhindern. In diesem Artikel wird erläutert, wie Sie auf CentOS-Systemen konfigurieren, um den Benutzerzugriff auf Systemprozesse einzuschränken. Verwenden Sie die PAM-Konfiguration, um PAM einzuschränken, nämlich PluggableAuthentication

Berechtigungskontrolle im Yii-Framework: Steuerung der Benutzerzugriffsberechtigungen

Jun 21, 2023 pm 06:54 PM

Berechtigungskontrolle im Yii-Framework: Steuerung der Benutzerzugriffsberechtigungen

Jun 21, 2023 pm 06:54 PM

Bei Webanwendungen ist Sicherheit von entscheidender Bedeutung. Um die Vertraulichkeit von Benutzerdaten und Anwendungen zu schützen, ist eine Zugriffskontrolle erforderlich. In vielen Fällen haben Benutzer nur Zugriff auf die Ressourcen oder Informationen, die sie benötigen. Die Berechtigungsverwaltungskomponente des Yii-Frameworks bietet eine einfache und effektive Möglichkeit, dies zu erreichen. Die RBAC-Lösung (Role-BasedAccessControl) des Yii-Frameworks zielt darauf ab, die Zugriffskontrolle als Berechtigungen zu definieren, die sowohl klar als auch flexibel sind. Der Kern des RBAC-Programms liegt in der Anwendung