System-Tutorial

System-Tutorial

LINUX

LINUX

Wesentliche Tools und Frameworks für das Beherrschen ethischer Hacking unter Linux

Wesentliche Tools und Frameworks für das Beherrschen ethischer Hacking unter Linux

Wesentliche Tools und Frameworks für das Beherrschen ethischer Hacking unter Linux

Einführung: Sicherung der digitalen Grenze mit Linux-basierten ethischen Hacking

In unserer zunehmend miteinander verbundenen Welt ist die Cybersicherheit von größter Bedeutung. Ethische Hacking- und Penetrationstests sind von entscheidender Bedeutung, um Schwachstellen proaktiv zu identifizieren und zu mildern, bevor böswillige Akteure sie ausnutzen können. Linux ist mit seiner Flexibilität und seinem umfangreichen Toolkit zum Betriebssystem der Wahl für ethische Hacker geworden. In diesem Handbuch werden leistungsstarke Tools und Frameworks untersucht, die unter Linux verfügbar sind, um eine effektive Penetrationstests und die Sicherheitsverbesserung zu erhalten.

Ethische Hacking- und Penetrationstests: ein definierter Ansatz

Ethisches Hacking, Synonym für Penetrationstests, beinhaltet die legale Bewertung von Systemen für Schwächen. Im Gegensatz zu böswilligen Hackern arbeiten ethische Hacker innerhalb der rechtlichen und ethischen Grenzen, um die Sicherheit zu verbessern und nicht auszunutzen.

Wichtige Unterschiede: Ethisches gegen bösartiges Hacken

| Besonderheit | Ethisches Hacken | Bösartiges Hacken |

|---|---|---|

| Genehmigung | Autorisiert und legal | Nicht autorisiert und illegal |

| Objektiv | Sicherheit verbessern | Sicherheitsmängel ausnutzen |

| Zustimmung | Mit explizitem Einverständnis durchgeführt | Ohne Erlaubnis durchgeführt |

| Verwundbarkeitsberichterstattung | Meldet Schwachstellen verantwortungsbewusst | Nutzliebe für den Gewinn ausnutzen |

Der Lebenszyklus des Penetrationstests: ein fünfstufiger Prozess

- Aufklärung: Sammeln von Informationen über das Zielsystem.

- Scannen: Identifizieren Sie aktive Hosts, offene Ports und potenzielle Schwachstellen.

- Ausbeutung: Versuch, das System mit identifizierten Schwachstellen zu verletzen.

- Post-Exploitation & Privilegs Eskalation: Erlangung erhöhter Privilegien und Aufrechterhaltung des Zugangs.

- Berichterstattung und Sanierung: Erkenntnisse dokumentieren und Lösungen empfehlen.

Wesentliche ethische Hacking -Tools für die Linux -Umgebung

Aufklärung und Informationssammlung:

- NMAP (Network Mapper): Ein umfassender Netzwerkscanner für die Erkennung von Hosts und Portanalysen.

- Recon-NG: Ein leistungsstarker Aufklärungsrahmen für das Sammeln von Zielintelligenz.

- TheHarvester: sammelt wertvolle Daten für Open-Source Intelligence (OSINT), einschließlich E-Mails und Subdomains.

Anfälligkeitsscanning:

- NIKTO: Ein Webserver -Scanner, der veraltete Software- und Sicherheitsfehlkonfigurationen erkennt.

- OpenVAS: Ein robustes System zur Bewertung von Verwundbarkeit für Netzwerkdienste und Anwendungen.

Ausbeutungsinstrumente:

- Metasploit -Framework: Ein weit verbreitetes Penetrationstest -Framework, das Exploit -Prozesse automatisiert.

- Exploit-DB & SearchSploit: Repositorys öffentlich bekannter Exploits für Forschung und Test.

Bewertung der drahtlosen Netzwerksicherheit:

- Aircrack-NG: Eine Suite von Werkzeugen zur Analyse und potenziell beeinträchtigen Wi-Fi-Netzwerken.

- KISMET: Ein drahtloser Netzwerkdetektor und ein Paket -Sniffer mit Intrusion -Erkennungsfunktionen.

Passwort Cracking & Brute-Force-Tools:

- John the Ripper: Ein Hochgeschwindigkeits-Passwort-Cracker für Sicherheitsaudits.

- Hydra: Ein vielseitiges Werkzeug für Brute-Forcing verschiedener Protokolle.

- Hashcat: Ein GPU-beschleunigter Kennwortwiederherstellungstool, der den Prozess erheblich beschleunigt.

Social Engineering & Phishing Simulation:

- Social-Engineer-Toolkit (SET): Ein Rahmen für die Simulation realistischer Social Engineering-Angriffe.

- Rindfleisch (Browser Exploititation Framework): Ziellweit Webbrowser durch Kunden-Seite-Angriffe.

Post-Exploitation & Privilege Escalation:

- Linpeas & Winpeas: Skripte zur Prüfung von Berechtigungsmöglichkeiten auf Linux- und Windows -Systemen.

- Empire: Ein nach Exploitations-Framework für die Fernsteuerung von kompromittierten Systemen.

- Meißel & Proxychains: Tools zum Tunnelverkehr und Umgehung von Netzwerkbeschränkungen.

Penetrationstestverteilungen: Vorverpackte Kraftwerke

In umfassender Penetrationstests werden häufig spezielle Linux-Verteilungen verwendet, die mit Sicherheitstools vorbelastet sind:

- Kali Linux: Die beliebteste Verteilung der Penetrationstests mit einer Vielzahl von Werkzeugen und regelmäßigen Updates.

- PAROT Security OS: Eine leichte Alternative zu Kali, die Tools für Penetrationstests, Reverse Engineering und digitale Forensik anbietet.

- Blackarch Linux: Eine Arch Linux-basierte Verteilung mit über 2.800 Sicherheitstools, ideal für erweiterte Benutzer.

- Pentoo: Eine Gentoo-basierte Verteilung mit gehärteten Sicherheits- und Anpassungsoptionen.

Werkzeugauswahl: Kontext ist wichtig

Die Auswahl der richtigen Tools hängt von mehreren Faktoren ab:

- Zielumgebung: Verschiedene Tools eignen sich für verschiedene Systeme und Netzwerke.

- Benutzerfreundlichkeit: Betrachten Sie die erforderlichen Fähigkeiten und Automatisierungsfunktionen.

- Stealth und Ausweichen: Einige Tools sind so konzipiert, dass die Erkennung durch Sicherheitssysteme minimiert werden.

Oft ist die Kombination mehrerer Werkzeuge für wirksame Penetrationstests erforderlich.

Ethische Überlegungen und rechtliche Einhaltung

Ethisches Hacking erfordert strikte Einhaltung rechtlicher und ethischer Richtlinien:

- Erhalten Sie eine schriftliche Erlaubnis: Stellen Sie immer die explizite Genehmigung der Zielorganisation.

- Rechtliche Einhaltung: Verstehen und Einhalten der relevanten Cybersicherheitsgesetze (z. B. CFAA, GDPR).

- Verantwortliche Offenlegung: Befolgen Sie die verantwortungsvollen Offenlegungspraktiken bei der Meldung von Schwachstellen.

Zertifizierungen: Fachwissen validieren

Zertifizierungen verbessern die Glaubwürdigkeit und zeigen Fachwissen:

- Zertifizierter ethischer Hacker (CEH): deckt grundlegende ethische Hacking -Konzepte ab.

- Offensive Sicherheitszertifikat (OSCP): Eine praktische Zertifizierung mit Schwerpunkt auf Penetrationstests.

- GIAC -Penetrationstester (GPEN): Konzentriert sich auf fortschrittliche Penetrationstesttechniken.

Schlussfolgerung: Ethisches Hacking - Ein Eckpfeiler der Cybersicherheit

Ethisches Hacking ist für eine sichere digitale Landschaft von entscheidender Bedeutung. Linux bietet eine leistungsstarke Plattform für Penetrationstests und bietet eine Vielzahl von Werkzeugen und Frameworks. Indem ethische Hacker diese Tools beherrschen und ethisch und legal handeln, tragen ethische Hacker erheblich zu einer sichereren Online -Welt bei. Denken Sie daran, kontinuierliches Lernen und praktische Praxis sind der Schlüssel zum Erfolg in diesem Bereich.

Das obige ist der detaillierte Inhalt vonWesentliche Tools und Frameworks für das Beherrschen ethischer Hacking unter Linux. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

Mastering Textmanipulation mit dem SED -Befehl

Mar 16, 2025 am 09:48 AM

Mastering Textmanipulation mit dem SED -Befehl

Mar 16, 2025 am 09:48 AM

Die Linux -Befehlszeilenschnittstelle bietet eine Fülle von Textverarbeitungswerkzeugen, eines der leistungsstärksten Tools ist der SED -Befehl. SED ist die Abkürzung von Stream Editor, einem multifunktionalen Tool, das eine komplexe Verarbeitung von Textdateien und Streams ermöglicht. Was ist SED? SED ist ein nicht interaktiver Texteditor, der auf Pipeline-Eingaben oder Textdateien arbeitet. Durch die Bereitstellung von Anweisungen können Sie Text in einer Datei oder einem Stream ändern und verarbeiten. Zu den häufigsten Anwendungsfällen von SED gehört das Auswahl von Text, das Ersetzen von Text, das Ändern von Originaldateien, das Hinzufügen von Zeilen zum Text oder das Entfernen von Zeilen aus Text. Es kann aus der Befehlszeile in Bash und anderen Befehlszeilenschalen verwendet werden. SED -Befehlssyntax sed

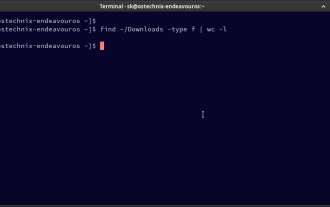

So zählen Sie Dateien und Verzeichnisse unter Linux: Ein Anfängerhandbuch

Mar 19, 2025 am 10:48 AM

So zählen Sie Dateien und Verzeichnisse unter Linux: Ein Anfängerhandbuch

Mar 19, 2025 am 10:48 AM

Effizientes Zählen von Dateien und Ordnern unter Linux: Eine umfassende Anleitung Zu wissen, wie Sie Dateien und Verzeichnisse in Linux schnell zählen, ist für Systemadministratoren und alle, die große Datensätze verwalten, von entscheidender Bedeutung. Diese Anleitung zeigt die Verwendung von Simple Command-L

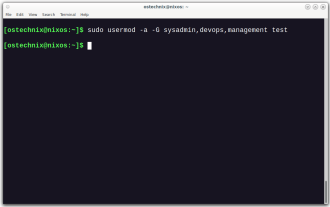

So fügen Sie einen Benutzer zu mehreren Gruppen unter Linux hinzu

Mar 18, 2025 am 11:44 AM

So fügen Sie einen Benutzer zu mehreren Gruppen unter Linux hinzu

Mar 18, 2025 am 11:44 AM

Effizientes Verwalten von Benutzerkonten und Gruppenmitgliedschaften ist für die Linux/UNIX -Systemverwaltung von entscheidender Bedeutung. Dadurch wird die richtige Ressourcen- und Datenzugriffskontrolle gewährleistet. In diesem Tutorial wird beschrieben, wie Sie einen Benutzer zu mehreren Gruppen in Linux- und UNIX -Systemen hinzufügen. Wir

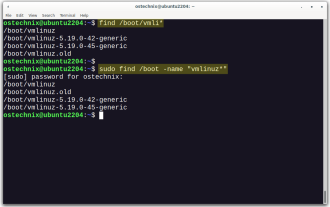

So listen oder überprüfen Sie alle installierten Linux -Kernel von Commandline

Mar 23, 2025 am 10:43 AM

So listen oder überprüfen Sie alle installierten Linux -Kernel von Commandline

Mar 23, 2025 am 10:43 AM

Linux -Kernel ist die Kernkomponente eines GNU/Linux -Betriebssystems. Es wurde 1991 von Linus Torvalds entwickelt und ist ein freier, offener, monolithischer, modularer und Multitasking-Unix-ähnlicher Kernel. In Linux ist es möglich, mehrere Kernel auf einem Gesang zu installieren

Wie tippt man indisches Rupie -Symbol in Ubuntu Linux ein

Mar 22, 2025 am 10:39 AM

Wie tippt man indisches Rupie -Symbol in Ubuntu Linux ein

Mar 22, 2025 am 10:39 AM

In diesem kurzen Leitfaden wird erläutert, wie das indische Rupie -Symbol in Linux -Betriebssystemen eingeben. Neulich wollte ich in einem Word -Dokument "indisches Rupie -Symbol (£) eingeben. Meine Tastatur enthält ein Rupie -Symbol, aber ich weiß nicht, wie ich es eingeben soll. Nach

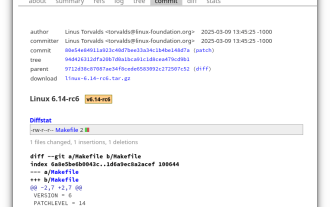

Linux Kernel 6.14 RC6 veröffentlicht

Mar 24, 2025 am 10:21 AM

Linux Kernel 6.14 RC6 veröffentlicht

Mar 24, 2025 am 10:21 AM

Linus Torvalds hat Linux Kernel 6.14 Release -Kandidat 6 (RC6) veröffentlicht, wobei keine wesentlichen Probleme gemeldet und die Veröffentlichung auf dem Laufenden gehalten werden. Die bemerkenswerteste Änderung in diesem Update befasst sich mit einem AMD -Microcode -Signierproblem, während der Rest der Updates

Die 8 besten SSH -Clients für Linux

Mar 15, 2025 am 11:06 AM

Die 8 besten SSH -Clients für Linux

Mar 15, 2025 am 11:06 AM

Empfohlen 8 beste SSH -Clients für Linux -System SSH (Secure Shell Protocol) ist ein verschlüsseltes Netzwerkprotokoll, mit dem Netzwerkdienste in einem unsicheren Netzwerk sicher ausgeführt werden. Es ist ein wichtiger Bestandteil der modernen Serververwaltung und bietet sicheren Remote -Zugriff auf das System. SSH -Clients (Anwendungen, die das SSH -Protokoll nutzen) sind ein unverzichtbares Instrument für Systemadministratoren, Entwickler und IT -Fachkräfte. Remote Server Management ist in der Linux -Welt üblich, und die Auswahl des richtigen SSH -Clients ist entscheidend. In diesem Artikel werden 8 beste SSH -Clients für Linux erörtert. Auswahlkriterien Bei der Auswahl des besten SSH -Clients für Linux müssen die folgenden Faktoren berücksichtigt werden: Leistung: Geschwindigkeit und Effizienz von SSH -Kunden

LOCALSEND - Die Open -Source -Airdrop -Alternative zur sicheren Dateifreigabe

Mar 24, 2025 am 09:20 AM

LOCALSEND - Die Open -Source -Airdrop -Alternative zur sicheren Dateifreigabe

Mar 24, 2025 am 09:20 AM

Wenn Sie mit Airdrop vertraut sind, wissen Sie, dass es sich um eine beliebte Funktion handelt, die von Apple Inc. entwickelt wurde und die eine nahtlose Dateiübertragung zwischen unterstützten Macintosh-Computern und iOS-Geräten mit Wi-Fi und Bluetooth ermöglicht. Wenn Sie jedoch Linux und fehlende O verwenden