Erneuerung des Mandats zum Schutz des Energienetzes

Drei Hauptregionen bilden das US -amerikanische Energienetz: das miteinander verbundene System von Texas, die westliche Verbindungsverbindung, die den Pazifik in den felsigen Bergstaaten überspannt, und die östliche Verbindung, die Staaten östlich der Berge dient.

Das Netz, ein wesentliches Stück Infrastruktur, besteht aus einem Netzwerk von über 7.000 Kraftwerken, die durch Hunderttausende von Kilometern Hochspannungsübertragungsleitungen verbunden sind. Schätzungen zufolge gibt es Tausende von Machtgenerien und 70.000 Transformator-Leistungsumspannungen.

Selbst mit der Hinzufügung von Automatisierung und aufstrebenden Technologien kürzlich stützt sich das Netz immer noch stark auf ältere Technologie. 60% der Leistungsschalter sind älter als 30 Jahre, während 70% der Übertragungsleitungen mindestens 30 Jahre alt sind, was bedeutet, dass sie sich dem Ende ihrer nützlichen Lebensdauer nähern.

Infolge der alternden Infrastruktur und des steigenden Stromverbrauchs ist das Netz nun anfälliger für Kaskadenversagen, bei denen das Versagen einer Komponente eine Kettenreaktion von Fehlern auslöst.

Das Wachstum und die Expansion von Rechenzentren an sich belasten das Netz. Untersuchungen des Lawrence Berkeley National Laboratory for the Department of Energy zeigen, dass der Stromverbrauch der Rechenzentren in den letzten zehn Jahren verdreifacht hat und sich bis 2028 erneut verdreifacht hat. John Moura, Direktor für Zuverlässigkeitsbewertung und Systemanalyse für die nordamerikanische Elektrizitätszuverlässigkeit (Nerc) (Nerc) gegenüber Reuters gegenüber REUTERS, dass das Nutzen nicht mehr mit dem Verlust von 1,500-Megawatt-Daten zur Verfügung stand. "Wenn wir nicht zusätzliche Rasterressourcen hinzufügen, wird es irgendwann zu groß werden, um sie zu handhaben."

Die grundlegende Wahrheit ist, dass die Infrastruktur des US -Leistungsnetzes zu veraltet ist, um die neue Ära der Daten und den wachsenden rechnerischen Bedarf zu bewältigen. Es ist auch sehr anfällig für Cyberangriffe, EMP, Naturkatastrophen und physische Bedrohungen, die alle katastrophale Ergebnisse erzielen könnten. Die Realität des Ökosystems ist, dass das Netz für die medizinische Versorgung, Lebensmittel und Landwirtschaft, Wasser, Rechenzentren, Telekommunikation, Börsen, Satelliten -Bodensysteme und andere wichtige Infrastrukturen von wesentlicher Bedeutung ist.

Risiken für das Netz

Das Stromnetz steht vor einer Vielzahl von Risiken. EMPs aus geomagnetischen Sonnenen, Kurzstreckenraketen, die von Terroristen oder Nationalstaaten, Cyberangriffen oder physischen Angriffen auf Versorgungsunternehmen oder Krafteinrichtungen entlassen wurden, sind Beispiele für die Risikolandschaft.

Solar -Fackeln, die aus Stürmen auf der Sonne stammen, bilden eine anhaltende Bedrohung. Es wird angenommen, dass die Erde in den letzten 150 Jahren mehr als 100 Sonnenstürme erlebt hat. Starke Fackeln füllen Partikel mit elektromagnetischer Strahlung frei, die auf die Erde und andere Planeten im Sonnensystem abzielen. Die Größe des Fackelns, die Skala der koronalen Massenauswüftung und die Geschwindigkeit, mit der sie sich von der Sonne zur Erde bewegt, beeinflusst, wie schwer ein Sonnensturm ist. Das elektrische Netz kann durch eine Art von Fackel, die als X-Klasse-Fackel bekannt sind, schwerwiegende Schäden erleiden. Es ist unmöglich, das Risiko zu übersehen.

Ein EMP -Angriff könnte ebenfalls gerichtet werden. Ein EMP -Streik könnte von einer terroristischen Organisation oder einem Schurkenstaat durchgeführt werden, der eine Atombombe weit über der Atmosphäre detonierte und die Elektronik und das elektrische Netz zerstörte.

Der frühere CIA-Direktor James Woolsey sagte vor einem Hauskomitee aus und sagte, wenn die USA einen EMP-Angriff erhielten, "zwei Drittel der US-Bevölkerung wahrscheinlich aus Hunger, Krankheit und gesellschaftlichen Zusammenbruch zukommen würden."

"Natural EMP from a geomagnetic superstorm, like the 1859 Carrington Event or 1921 Railroad Storm, and nuclear EMP attack from terrorists or rogue states, as practiced by North Korea during the nuclear crisis of 2013, are both existential threats that could kill 9 of 10 Americans through starvation, disease, and societal collapse," said the late Dr. Peter Pry, executive director of the Task Force on National and Homeland Security and a member of the Kongress EMP -Kommission.

Das Department of Homeland Security (DHS), das anerkennt, dass Hacker die US -Steuerungssysteme für öffentliche Versorgungsunternehmen abgelegt haben, schützt das Netz teilweise. Viele der SCADA -Netzwerke (Aufsichtskontroll- und Datenerfassungen), die von Energieversorgungsunternehmen verwendet werden, um ihre Industriesysteme zu verwalten, müssen aktualisiert und gestärkt werden, um den zunehmenden Gefahren der Cybersicherheit standzuhalten.

Der russische Cyberangriff gegen das Stromnetz der Ukraine, das 700.000 Menschen ohne Strom ließ, diente als Erinnerung an die Schwachstellen im elektrischen Netz. Laut dem World Energy Council müssen die Länder ihre Bemühungen, Cyberangriffe für nukleare und andere Energiesysteme zu verhindern, verstärken. Sie stellen fest, dass die Häufigkeit, Komplexität und Kosten von Datenverletzungen steigen. Das gesamte US -amerikanische Stromversorgungssystem und andere wichtige Infrastrukturen könnten von einem Cyberangriff, der von mehreren Nationen gestartet wurde, nach Angaben des pensionierten Admiral Mike Rodgers, einem ehemaligen Leiter der National Security Agency (NSA) und des US -Cyberkommandos, niedergeschlagen werden.

Ein erfolgreicher Ransomware -Angriff auf die Kolonialpipeline im Jahr 2021 bot Einblick in diese Sicherheitsanfälligkeit und die zahlreichen Angriffspunkte. Neben der Störung der Ölversorgung der US -Ostküste zeigten die Angreifer, dass es keine Cybersicherheitsstruktur für die Ereignisreaktion und -vorbereitung gab.

Der Großteil der wichtigsten Infrastrukturkomponenten des US-Energieinnetzes funktioniert jetzt in einer internet zugänglichen digitalen Umgebung. Die Trends der Hardware- und Software -Integration sowie der Ausweitung vernetzter Sensoren definieren die Möglichkeiten der Hacker für Oberflächenangriffe neu.

Sowohl die Industrie als auch die Regierung haben die Schwachstellen für Cyberangriffe identifiziert. Das US -Energietrier ist laut dem General Accounting Office (GAO) anfällig für Cyberangriffe. Die Netzverteilungssysteme, die die Stromversorgung von Übertragungssystemen zu Kunden übertragen, sind laut GAO zunehmend anfällig geworden, teilweise aufgrund der wachsenden Fähigkeiten von Technologien, die Remote -Zugriff und Verknüpfungen zu Geschäftsnetzwerken ermöglichen. Bedrohungsakteure können infolgedessen möglicherweise auf diese Systeme zugreifen, wodurch die Operationen beeinträchtigt werden.

Die Realität ist, dass künstliche Intelligenz -Tools zunehmend anspruchsvoller Cyberangriffe ermöglichen. Kriminelle Gruppen, staatliche Akteure und andere Unternehmen richten sich ebenfalls an eine energiekritische Infrastruktur. Die Verwendung von Betriebstechnologie und das industrielle Internet der Dinge hat die Angriffsfläche erhöht. Um Cyber -Risiken zu bekämpfen, sollten Energieinfrastrukturbetreiber "Sicherheit nach Design" verwenden. Der Aufbau von agilen Systemen mit operativer Cyber-Fusion ist durch Design für die Cybersicherheit erforderlich, um neue Bedrohungen zu überwachen, zu identifizieren und zu reagieren. Letztendlich müssen wir die Cybersicherheit des US -Energieinnetzes verbessern.

Eine weitere Sorge ist die physische Bedrohung, die das Netz durch böswillige Handlungen, insbesondere von Terroristen, darstellt. Eine Bombe und ein Brandgerät, das auf einem 50.000-Gallonen-Kraftstofftank platziert wurde, wurden vor einem Jahrzehnt in Nogales, Arizona, in Nogales, Arizona, angewendet und angegriffen. Glücklicherweise war das Bestreben erfolglos. In letzter Zeit haben andere terroristische Akte extremistischer Gruppen Versorgungsunternehmen mit Schüsse und Bombenbedrohungen angegriffen.

Strategien zum Schutz des Netzes

Es gibt verschiedene Möglichkeiten, die Bedrohungen für die Energieinfrastruktur durch physische, existenzielle und Cyberquellen zu verringern. Dazu gehören die Ausbreitung von Energiequellen und die Verwendung kleinerer, unabhängiger Netzwerke. Systeme zur Stabilisierung von Spannung und Geräten zur Verwaltung des Energieflusses; Festlegen besserer Sicherheitsregeln, Schulungen und Notfallpläne; Schutz des Stromnetzes vor Stromfluten und Spannungsproblemen; und Erstellen von Möglichkeiten, Informationen über Schwächen und Bedrohungen auszutauschen. Um die Macht für verschiedene Notfälle wiederherzustellen, ist auch die systematische Resilienzplanung von wesentlicher Bedeutung.

Zum Beispiel sollten wir veraltete Infrastruktur durch hochmoderne Technologie wie Automatisierungssysteme, Smart Meter und Sensoren ersetzen, um die Effizienz und Zuverlässigkeit der Gitter zu verbessern. Darüber hinaus sollten wir unabhängige Mikrogrids in kleinerem Maßstab einrichten, die unabhängig oder zusammen mit dem Hauptnetz funktionieren können, um lokalisierten Strom während Notfällen oder Ausfällen zu liefern.

Cyberangriffe werden dank künstlicher Intelligenz -Tools immer raffiniert. Darüber hinaus richten sich staatliche Akteure, kriminelle Banden und andere Angreifer auf eine lebenswichtige Infrastruktur im Zusammenhang mit Energie. Die Betreiber der Energieinfrastruktur sollten "Sicherheit durch Design" nutzen, um Cyber -Bedrohungen zu bekämpfen, da die Konnektivität durch die Einführung der operativen Technologie und das industrielle Internet der Dinge die Angriffsfläche weiter erhöht hat. Damit die Cybersicherheit neue Bedrohungen überwachen, identifizieren und auf reagieren kann, ist es erforderlich, agile Systeme mit operativer Cyberfusion zu konstruieren. Letztendlich müssen wir die Cybersicherheit des US -Energieinnetzes erheblich verbessern, um wachsende Bedrohungen standzuhalten.

Die Bedrohung durch ein EMP ist existenziell und erfordert mehr Planung und Belastbarkeit.

Präsident Trump unterzeichnete am 26. März 2019 die Executive Order (EO) 13865, „Koordinierung der nationalen Widerstandsfähigkeit gegenüber elektromagnetischen Impulsen“, damit es ein nationales Prioritätsprogramm für die Festlegung von Resilienz- und Sicherheitsstandards für wichtige Infrastrukturen in den Vereinigten Staaten darstellt.

EO 13865 erklärt: „Ein elektromagnetischer Puls (EMP) kann Technologie und kritische Infrastruktursysteme stören, abbauen und beschädigen. Resilienz gegenüber den Auswirkungen von EMPs. “ Statusbericht für elektromagnetische Puls (EMP) -Programme

In einem Artikel „Kostenanalyse: Schutz des Netzes und der Elektronik vor EMP“ schlugen die Autoren vor, dass eine vom US -Verteidigungsministerium (Northern Command und die Nationalgarde) unterstützte nationale Resilienz -Task Force, das Department of Homeland Security, und das Energieministerium eine Strategie zur Schadensbegrenzung durchführen könnten, um die kritische Infrastruktur der USA vor der Auswirkungen eines EMP zu schützen. Diese Bemühungen könnten die folgenden Aktionen umfassen:

- Schützen Sie elektronische Geräte, indem Sie sensible Elektronik in geerdeten leitenden Gehäusen einschließen und Erzeuger, Transformatoren, Motoren und kritische elektronische Geräte hinzufügen.

- Installieren Sie neutrale Bodenblocker auf Transformatoren in Umständen, um zu verhindern, dass bodeninduzierte Ströme in die Transformatoren eintreten.

- Installieren Sie EMP-geschützte Mikrogrids mit Stromerzeugung vor Ort in kritischen Infrastruktureinrichtungen.

- Entwickeln Sie EMP-resistente Elektronik wie optisches Computer und Kohlenstoff-Nanoröhrchengedächtnis, die weniger anfällig für EMP-Angriffe sind.

- Integrieren Sie die Planungsszenarien für die EMP-Angriffe in das Training für Notfallvorbereitung. Durch die Planung der Konsequenzen eines EMP -Angriffs könnten Gemeinschaften Pläne und Maßnahmen zur Aufrechterhaltung wesentlicher Dienstleistungen entwickeln.

Quelle: Kostenanalyse: Schutz des Netzes und der Elektronik vor einer Emp - inländische Bereitschaft

Um die Macht für verschiedene Notfälle wiederherzustellen, ist eine umfassende Resilienzplanung von wesentlicher Bedeutung. Aktuelle Technologien können das Netz schützen und nur Führung und Investitionen erfordern, um Schwachstellen zu verringern.

Die Führung zur Lösung des Problems mit elektrischem Netz wird aus der eingehenden Verwaltung stammen. Da die Mehrheit der lebenswichtigen Infrastruktur des Landes - wie das Bank-, Gesundheits-, Transport- und Kommunikationssysteme - im Privatsektor gehört, hängt sie auf das Netz ab. Co-Investment, solide öffentlich-private Sektorpartnerschaften und Zusammenarbeit in Forschung, Entwicklung und Prototyping sind erforderlich, um Antworten zu finden.

Eine solche Zusammenarbeit muss eine schnellere Anstrengung beinhalten, um innovative Technologien zu finanzieren und zu entwickeln, die Versorgungsunternehmen vor künstlichen oder natürlichen elektromagnetischen Anständen, die Hardware und Software von SCADA-Netzwerken und Software von Cyberangriffen weiter schützen und die physische Sicherheit des Netzes verbessern können.

Die Investition in die Erhaltung der Zivilisation ist es wert, obwohl die Kostenschätzungen variieren. Da sich mehr Menschen der prekären Bedrohungslandschaft und der Folgen der Untätigkeit bewusst werden, wurde zunehmend erforderlich, um das Netz zu schützen. Dieses erhöhte Bewusstsein impliziert die Notwendigkeit, schnell zu handeln, und ein Mandat zur Unterstützung der eingehenden Verwaltung.

Das obige ist der detaillierte Inhalt vonErneuerung des Mandats zum Schutz des Energienetzes. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1382

1382

52

52

Ich habe versucht, die Vibe -Codierung mit Cursor AI und es ist erstaunlich!

Mar 20, 2025 pm 03:34 PM

Ich habe versucht, die Vibe -Codierung mit Cursor AI und es ist erstaunlich!

Mar 20, 2025 pm 03:34 PM

Die Vibe -Codierung verändert die Welt der Softwareentwicklung, indem wir Anwendungen mit natürlicher Sprache anstelle von endlosen Codezeilen erstellen können. Inspiriert von Visionären wie Andrej Karpathy, lässt dieser innovative Ansatz Dev

Top 5 Genai Starts vom Februar 2025: GPT-4,5, GROK-3 & MEHR!

Mar 22, 2025 am 10:58 AM

Top 5 Genai Starts vom Februar 2025: GPT-4,5, GROK-3 & MEHR!

Mar 22, 2025 am 10:58 AM

Februar 2025 war ein weiterer bahnbrechender Monat für die Generative KI, die uns einige der am meisten erwarteten Modell-Upgrades und bahnbrechenden neuen Funktionen gebracht hat. Von Xais Grok 3 und Anthropics Claude 3.7 -Sonett, um g zu eröffnen

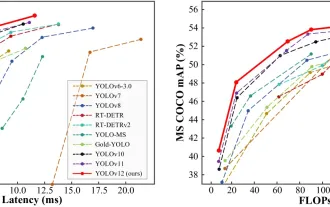

Wie benutze ich Yolo V12 zur Objekterkennung?

Mar 22, 2025 am 11:07 AM

Wie benutze ich Yolo V12 zur Objekterkennung?

Mar 22, 2025 am 11:07 AM

Yolo (Sie schauen nur einmal) war ein führender Echtzeit-Objekterkennungsrahmen, wobei jede Iteration die vorherigen Versionen verbessert. Die neueste Version Yolo V12 führt Fortschritte vor, die die Genauigkeit erheblich verbessern

Beste KI -Kunstgeneratoren (kostenlos & amp; bezahlt) für kreative Projekte

Apr 02, 2025 pm 06:10 PM

Beste KI -Kunstgeneratoren (kostenlos & amp; bezahlt) für kreative Projekte

Apr 02, 2025 pm 06:10 PM

Der Artikel überprüft Top -KI -Kunstgeneratoren, diskutiert ihre Funktionen, Eignung für kreative Projekte und Wert. Es zeigt MidJourney als den besten Wert für Fachkräfte und empfiehlt Dall-E 2 für hochwertige, anpassbare Kunst.

Ist Chatgpt 4 o verfügbar?

Mar 28, 2025 pm 05:29 PM

Ist Chatgpt 4 o verfügbar?

Mar 28, 2025 pm 05:29 PM

Chatgpt 4 ist derzeit verfügbar und weit verbreitet, wodurch im Vergleich zu seinen Vorgängern wie ChatGPT 3.5 signifikante Verbesserungen beim Verständnis des Kontextes und des Generierens kohärenter Antworten zeigt. Zukünftige Entwicklungen können mehr personalisierte Inters umfassen

Welche KI ist besser als Chatgpt?

Mar 18, 2025 pm 06:05 PM

Welche KI ist besser als Chatgpt?

Mar 18, 2025 pm 06:05 PM

Der Artikel erörtert KI -Modelle, die Chatgpt wie Lamda, Lama und Grok übertreffen und ihre Vorteile in Bezug auf Genauigkeit, Verständnis und Branchenauswirkungen hervorheben. (159 Charaktere)

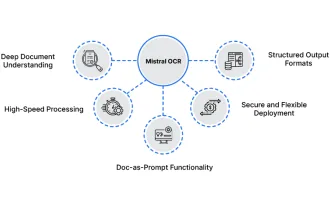

So verwenden Sie Mistral OCR für Ihr nächstes Lappenmodell

Mar 21, 2025 am 11:11 AM

So verwenden Sie Mistral OCR für Ihr nächstes Lappenmodell

Mar 21, 2025 am 11:11 AM

Mistral OCR: revolutionäre retrieval-ausgereifte Generation mit multimodalem Dokumentverständnis RAG-Systeme (Abrufen-Augment-Augmented Generation) haben erheblich fortschrittliche KI

Top -KI -Schreibassistenten, um Ihre Inhaltserstellung zu steigern

Apr 02, 2025 pm 06:11 PM

Top -KI -Schreibassistenten, um Ihre Inhaltserstellung zu steigern

Apr 02, 2025 pm 06:11 PM

In dem Artikel werden Top -KI -Schreibassistenten wie Grammarly, Jasper, Copy.ai, Writesonic und RYTR erläutert und sich auf ihre einzigartigen Funktionen für die Erstellung von Inhalten konzentrieren. Es wird argumentiert, dass Jasper in der SEO -Optimierung auszeichnet, während KI -Tools dazu beitragen, den Ton zu erhalten