Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

PHP Nginx begrenzt die Anzahl der IP-Anfragen und die Anzahl der Parallelität

PHP Nginx begrenzt die Anzahl der IP-Anfragen und die Anzahl der Parallelität

PHP Nginx begrenzt die Anzahl der IP-Anfragen und die Anzahl der Parallelität

Das Festlegen eines Limits für die Anzahl der Besuche einer bestimmten IP in einem bestimmten Zeitraum bereitet Kopfschmerzen, insbesondere wenn es um böswillige DDoS-Angriffe geht. Unter ihnen ist der CC-Angriff (Challenge Collapsar) eine Art von DDOS (Distributed Denial of Service) und eine gängige Website-Angriffsmethode. Der Angreifer sendet kontinuierlich eine große Anzahl von Datenpaketen über einen Proxyserver oder Broiler an den Host des Opfers, was dazu führt Die Ressourcen des gegnerischen Servers sind erschöpft, bis die Maschine abstürzt. CC-Angriffe verwenden im Allgemeinen eine begrenzte Anzahl von IPs, um häufig Daten an den Server zu senden, um den Zweck des Angriffs zu erreichen. Nginx kann die Anzahl der IP-Zugriffe im gleichen Zeitraum durch die Konfiguration von HttpLimitReqModule und HttpLimitZoneModule begrenzen, um CC-Angriffe zu verhindern. HttpLimitReqModul ist ein Modul, das verwendet wird, um die Anzahl der Verbindungen pro Zeiteinheit zu begrenzen. Verwenden Sie die Anweisungen limit_req_zone und limit_req zusammen, um das Limit zu erreichen. Sobald die Anzahl der gleichzeitigen Verbindungen die angegebene Anzahl überschreitet, wird ein 503-Fehler zurückgegeben. HttpLimitConnModul wird verwendet, um die Anzahl gleichzeitiger Verbindungen für eine einzelne IP zu begrenzen. Der Unterschied zwischen den beiden Modulen, die die Anweisungen limit_zone und limit_conn verwenden, besteht darin, dass ersteres die Anzahl der Verbindungen innerhalb eines Zeitraums begrenzt und letzteres die Anzahl der Verbindungen begrenzt gleichzeitig.

HttpLimitReqModul begrenzt die Anzahl der Zugriffe auf dieselbe IP innerhalb eines bestimmten Zeitraums

<span>http<span>{<span> <span>...<span>

<span>#定义一个名为allips的limit_req_zone用来存储session,大小是10M内存,<span> <span>#以$binary_remote_addr 为key,限制平均每秒的请求为20个,<span> <span>#1M能存储16000个状态,rete的值必须为整数,<span> <span>#如果限制两秒钟一个请求,可以设置成30r/m<span>

limit_req_zone $binary_remote_addr zone<span>=<span>allips<span>:<span>10m<span> rate<span>=<span>20r<span>/<span>s<span>;<span> <span>...<span> server<span>{<span> <span>...<span> location <span>{<span> <span>...<span>

<span>#限制每ip每秒不超过20个请求,漏桶数burst为5<span> <span>#brust的意思就是,如果第1秒、2,3,4秒请求为19个,<span> <span>#第5秒的请求为25个是被允许的。<span> <span>#但是如果你第1秒就25个请求,第2秒超过20的请求返回503错误。<span> <span>#nodelay,如果不设置该选项,严格使用平均速率限制请求数,<span> <span>#第1秒25个请求时,5个请求放到第2秒执行,<span> <span>#设置nodelay,25个请求将在第1秒执行。<span>

limit_req zone<span>=<span>allips burst<span>=<span>5<span> nodelay<span>;<span> <span>...<span> <span>}<span> <span>...<span> <span>}<span> <span>...<span><span>}</span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span>HttpLimitZoneModule-Grenzwerte die Anzahl gleichzeitiger Verbindungsinstanzen

limit_zone kann nur im HTTP-Bereich definiert werden, limit_conn kann im HTTP-Serverstandortbereich definiert werden

<span>http<span>{<span> <span>...<span>

<span>#定义一个名为one的limit_zone,大小10M内存来存储session,<span> <span>#以$binary_remote_addr 为key<span> <span>#nginx 1.18以后用limit_conn_zone替换了limit_conn<span> <span>#且只能放在http作用域<span> limit_conn_zone one $binary_remote_addr <span>10m<span>;<span>

<span>...<span> server<span>{<span> <span>...<span> location <span>{<span> <span>...<span> limit_conn one <span>20<span>;<span> <span>#连接数限制<span>

<span>#带宽限制,对单个连接限数,如果一个ip两个连接,就是500x2k<span> limit_rate <span>500k<span>;<span>

<span>...<span> <span>}<span> <span>...<span> <span>}<span> <span>...<span><span>}</span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span>Nginx-Whitelist-Einstellung

oder höher Die Konfiguration schränkt alle IPs ein. Manchmal möchten wir Suchmaschinen-Spider nicht einschränken oder IPs selbst testen.

Für bestimmte IPs auf der Whitelist können wir dies mit dem Geo-Befehl erreichen.

1.

<span>http<span>{<span> geo $limited<span>{<span> <span>default<span> <span>1<span>;<span> <span>#google <span> <span>64.233<span>.<span>160.0<span>/<span>19<span> <span>0<span>;<span> <span>65.52<span>.<span>0.0<span>/<span>14<span> <span>0<span>;<span> <span>66.102<span>.<span>0.0<span>/<span>20<span> <span>0<span>;<span> <span>66.249<span>.<span>64.0<span>/<span>19<span> <span>0<span>;<span> <span>72.14<span>.<span>192.0<span>/<span>18<span> <span>0<span>;<span> <span>74.125<span>.<span>0.0<span>/<span>16<span> <span>0<span>;<span> <span>209.85<span>.<span>128.0<span>/<span>17<span> <span>0<span>;<span> <span>216.239<span>.<span>32.0<span>/<span>19<span> <span>0<span>;<span> <span>#M$<span> <span>64.4<span>.<span>0.0<span>/<span>18<span> <span>0<span>;<span> <span>157.60<span>.<span>0.0<span>/<span>16<span> <span>0<span>;<span> <span>157.54<span>.<span>0.0<span>/<span>15<span> <span>0<span>;<span> <span>157.56<span>.<span>0.0<span>/<span>14<span> <span>0<span>;<span> <span>207.46<span>.<span>0.0<span>/<span>16<span> <span>0<span>;<span> <span>207.68<span>.<span>192.0<span>/<span>20<span> <span>0<span>;<span> <span>207.68<span>.<span>128.0<span>/<span>18<span> <span>0<span>;<span> <span>#yahoo<span> <span>8.12<span>.<span>144.0<span>/<span>24<span> <span>0<span>;<span> <span>66.196<span>.<span>64.0<span>/<span>18<span> <span>0<span>;<span> <span>66.228<span>.<span>160.0<span>/<span>19<span> <span>0<span>;<span> <span>67.195<span>.<span>0.0<span>/<span>16<span> <span>0<span>;<span> <span>74.6<span>.<span>0.0<span>/<span>16<span> <span>0<span>;<span> <span>68.142<span>.<span>192.0<span>/<span>18<span> <span>0<span>;<span> <span>72.30<span>.<span>0.0<span>/<span>16<span> <span>0<span>;<span> <span>209.191<span>.<span>64.0<span>/<span>18<span> <span>0<span>;<span> <span>#My IPs<span> <span>127.0<span>.<span>0.1<span>/<span>32<span> <span>0<span>;<span> <span>123.456<span>.<span>0.0<span>/<span>28<span> <span>0<span>;<span> <span>#example for your server CIDR<span> <span>}</span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span>Die Geo-Direktive definiert eine Whitelist-Variable $limited mit einem Standardwert von 1. Wenn die Client-IP innerhalb des oben genannten Bereichs liegt, ist der Wert von $limited 0

2. Verwenden Sie den Befehl „map“, um die IP des Suchmaschinen-Clients einer leeren Zeichenfolge zuzuordnen. Wenn es sich nicht um eine Suchmaschine handelt, kann die IP der Suchmaschine nicht angezeigt werden die limit_req_zone-Speichersitzung, sodass der IP-Zugriff der Suchmaschine nicht eingeschränkt wird

map $limited $limit {

1 $binary_remote_addr;

0 "";

}

3. Legen Sie limit_req_zone und limit_req fest

limit_req_zone $limit z rate =10r/m;

limit_req z Burst=5;

Schließlich verwenden wir ab Druck PHP-FPM um die Wirkung der oben genannten Methode tatsächlich zu testen

Beispiel 1: Die Einschränkung erlaubt nur einer IP, 60 Mal in einer Minute auf die Konfiguration zuzugreifen, was durchschnittlich 1 Mal pro Sekunde entspricht

Zuerst bereiten wir eine vor php-Skript und platzieren Sie es im Stammverzeichnis $document_root

test.php

nginx-Konfiguration hinzugefügtlimit_req_zone und limit_req

<span>http<span>{<span> <span>...<span> limit_req_zone $binary_remote_addr zone<span>=<span>allips<span>:<span>10m<span> rate<span>=<span>60r<span>/<span>m<span>;<span> <span>...<span> server<span>{<span> <span>...<span> location <span>{<span> <span>...<span> limit_req zone<span>=<span>allips<span>;<span> <span>...<span> <span>}<span> <span>...<span> <span>}<span> <span>...<span><span>}</span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span>ab -n 5 -c 1 http ://www.weizhang.org/test.php

118.144.94.193 - - [22/Dez/2012:06:27:06 0000] "GET /test.php HTTP/1.0" 200 11000 " -" "ApacheBench/2.3"

118.144.94.193 - - [22/Dez/2012: 06:27:06 0000] "GET /test.php HTTP/1.0" 503 537 "-" "ApacheBench/2.3"

118.144.94.193 - - [22/Dez/2012:06:27:07 0000] " GET /test.php HTTP/1.0" 503 537 "-" "ApacheBench/2.3"

118.144.94.193 - - [ 22/Dez/2012:06:27:07 0000] "GET /test.php HTTP/1.0 " 503 537 "-" "ApacheBench/2.3"

118.144.94.193 - - [22/Dez/2012:06: 27:07 0000] „GET /test.php HTTP/1.0“ 503 537 „-“ „ApacheBench /2.3“

Wenn Brust und Nodelay nicht festgelegt sind, können Sie sehen, dass diese Konfiguration nur einen Zugriff pro zulässt Zweitens geben übermäßige Anfragen einen 503-Fehler zurück

<span>http<span>{<span> <span>...<span> limit_req_zone $binary_remote_addr zone<span>=<span>allips<span>:<span>10m<span> rate<span>=<span>60r<span>/<span>m<span>;<span> <span>...<span> server<span>{<span> <span>...<span> location <span>{<span> <span>...<span> limit_req zone<span>=<span>allips burst<span>=<span>1<span> nodelay<span>;<span> <span>...<span> <span>}<span> <span>...<span> <span>}<span> <span>...<span><span>}</span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span></span>ab -n 5 -c 1 http ://www.weizhang.org/test.php

118.144.94.193 - - [ 22/Dez/2012:07:01:00 0000] "GET /test.php HTTP/1.0" 200 11000 " -" "ApacheBench/2.3"

118.144.94.193 - - [22/Dez/2012:07: 01:00 0000] "GET /test.php HTTP/1.0" 200 11000 "-" "ApacheBench/2.3"

118.144.94.193 - - [22/Dez/2012:07:01:01 0000] "GET / test.php HTTP/1.0" 503 537 "-" "ApacheBench/2.3"

118.144.94.193 - - [ 22/Dez/2012:07:01:01 0000] "GET /test.php HTTP/1.0" 503 537 "-" "ApacheBench/2.3"

118.144.94.193 - - [22/Dez/2012:07: 01:01 0000] "GET /test.php HTTP/1.0" 503 537 "-" "ApacheBench/2.3 "

Nach dem Setzen von brust=1 und nodelay dürfen in der ersten Sekunde zwei Anfragen verarbeitet werden.

Das Obige stellt vor, wie PHP Nginx die Anzahl der IP-Anfragen und die Anzahl der Parallelität begrenzt, einschließlich des Inhalts. Ich hoffe, dass es für Freunde hilfreich ist, die sich für PHP-Tutorials interessieren.

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

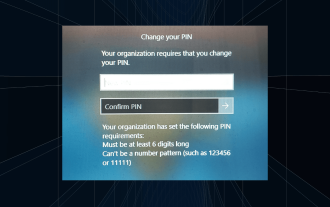

Lösung: Ihre Organisation verlangt von Ihnen, dass Sie Ihre PIN ändern

Oct 04, 2023 pm 05:45 PM

Lösung: Ihre Organisation verlangt von Ihnen, dass Sie Ihre PIN ändern

Oct 04, 2023 pm 05:45 PM

Auf dem Anmeldebildschirm wird die Meldung „Ihre Organisation hat Sie gebeten, Ihre PIN zu ändern“ angezeigt. Dies geschieht, wenn das PIN-Ablauflimit auf einem Computer erreicht wird, der organisationsbasierte Kontoeinstellungen verwendet und die Kontrolle über persönliche Geräte hat. Wenn Sie Windows jedoch über ein persönliches Konto einrichten, sollte die Fehlermeldung im Idealfall nicht erscheinen. Obwohl dies nicht immer der Fall ist. Die meisten Benutzer, die auf Fehler stoßen, melden dies über ihre persönlichen Konten. Warum fordert mich meine Organisation auf, meine PIN unter Windows 11 zu ändern? Es ist möglich, dass Ihr Konto mit einer Organisation verknüpft ist. Ihr primärer Ansatz sollte darin bestehen, dies zu überprüfen. Die Kontaktaufnahme mit Ihrem Domain-Administrator kann hilfreich sein! Darüber hinaus können falsch konfigurierte lokale Richtlinieneinstellungen oder falsche Registrierungsschlüssel Fehler verursachen. Im Augenblick

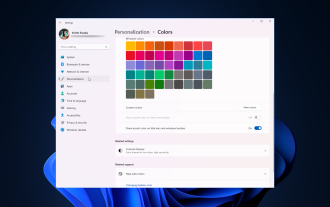

So passen Sie die Fensterrahmeneinstellungen unter Windows 11 an: Farbe und Größe ändern

Sep 22, 2023 am 11:37 AM

So passen Sie die Fensterrahmeneinstellungen unter Windows 11 an: Farbe und Größe ändern

Sep 22, 2023 am 11:37 AM

Windows 11 bringt frisches und elegantes Design in den Vordergrund; die moderne Benutzeroberfläche ermöglicht es Ihnen, feinste Details, wie zum Beispiel Fensterränder, zu personalisieren und zu ändern. In diesem Leitfaden besprechen wir Schritt-für-Schritt-Anleitungen, die Ihnen dabei helfen, eine Umgebung zu erstellen, die Ihrem Stil im Windows-Betriebssystem entspricht. Wie ändere ich die Fensterrahmeneinstellungen? Drücken Sie +, um die Einstellungen-App zu öffnen. WindowsIch gehe zu Personalisierung und klicke auf Farbeinstellungen. Farbänderung Fensterränder Einstellungen Fenster 11" Breite="643" Höhe="500" > Suchen Sie die Option Akzentfarbe auf Titelleiste und Fensterrändern anzeigen und schalten Sie den Schalter daneben um. Um Akzentfarben im Startmenü und in der Taskleiste anzuzeigen Um die Designfarbe im Startmenü und in der Taskleiste anzuzeigen, aktivieren Sie „Design im Startmenü und in der Taskleiste anzeigen“.

Anleitung zur Anzeigeskalierung unter Windows 11

Sep 19, 2023 pm 06:45 PM

Anleitung zur Anzeigeskalierung unter Windows 11

Sep 19, 2023 pm 06:45 PM

Wir alle haben unterschiedliche Vorlieben, wenn es um die Anzeigeskalierung unter Windows 11 geht. Manche Leute mögen große Symbole, andere mögen kleine Symbole. Wir sind uns jedoch alle einig, dass die richtige Skalierung wichtig ist. Eine schlechte Schriftartenskalierung oder eine Überskalierung von Bildern kann bei der Arbeit ein echter Produktivitätskiller sein. Sie müssen daher wissen, wie Sie sie anpassen können, um die Fähigkeiten Ihres Systems optimal zu nutzen. Vorteile des benutzerdefinierten Zooms: Dies ist eine nützliche Funktion für Personen, die Schwierigkeiten haben, Text auf dem Bildschirm zu lesen. Es hilft Ihnen, mehr gleichzeitig auf dem Bildschirm zu sehen. Sie können benutzerdefinierte Erweiterungsprofile erstellen, die nur für bestimmte Monitore und Anwendungen gelten. Kann dazu beitragen, die Leistung von Low-End-Hardware zu verbessern. Dadurch haben Sie mehr Kontrolle darüber, was auf Ihrem Bildschirm angezeigt wird. So verwenden Sie Windows 11

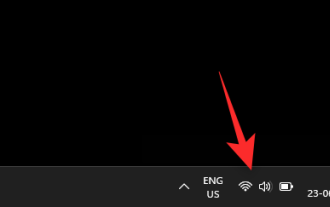

10 Möglichkeiten, die Helligkeit unter Windows 11 anzupassen

Dec 18, 2023 pm 02:21 PM

10 Möglichkeiten, die Helligkeit unter Windows 11 anzupassen

Dec 18, 2023 pm 02:21 PM

Die Bildschirmhelligkeit ist ein wesentlicher Bestandteil der Nutzung moderner Computergeräte, insbesondere wenn Sie über einen längeren Zeitraum auf den Bildschirm schauen. Es hilft Ihnen, die Belastung Ihrer Augen zu reduzieren, die Lesbarkeit zu verbessern und Inhalte einfach und effizient anzuzeigen. Abhängig von Ihren Einstellungen kann es jedoch manchmal schwierig sein, die Helligkeit zu verwalten, insbesondere unter Windows 11 mit den neuen Änderungen an der Benutzeroberfläche. Wenn Sie Probleme beim Anpassen der Helligkeit haben, finden Sie hier alle Möglichkeiten, die Helligkeit unter Windows 11 zu verwalten. So ändern Sie die Helligkeit unter Windows 11 [10 Möglichkeiten erklärt] Benutzer eines einzelnen Monitors können die folgenden Methoden verwenden, um die Helligkeit unter Windows 11 anzupassen. Hierzu zählen sowohl Desktop-Systeme mit einem einzelnen Monitor als auch Laptops. Lasst uns beginnen. Methode 1: Verwenden Sie das Action Center. Das Action Center ist zugänglich

Wie deaktiviere ich die Authentifizierung beim privaten Surfen auf dem iPhone in Safari?

Nov 29, 2023 pm 11:21 PM

Wie deaktiviere ich die Authentifizierung beim privaten Surfen auf dem iPhone in Safari?

Nov 29, 2023 pm 11:21 PM

Mit iOS 17 hat Apple mehrere neue Datenschutz- und Sicherheitsfunktionen in sein mobiles Betriebssystem eingeführt, darunter die Möglichkeit, eine zweistufige Authentifizierung für private Browser-Tabs in Safari zu verlangen. Hier erfahren Sie, wie es funktioniert und wie Sie es ausschalten. Auf einem iPhone oder iPad mit iOS 17 oder iPadOS 17 erfordert der Browser von Apple jetzt eine Face ID/Touch ID-Authentifizierung oder einen Passcode, wenn Sie in Safari eine Registerkarte „Privates Surfen“ geöffnet haben und dann die Sitzung oder App verlassen, um erneut darauf zuzugreifen. Mit anderen Worten: Wenn jemand Ihr iPhone oder iPad in die Hände bekommt, während es entsperrt ist, kann er Ihre Privatsphäre trotzdem nicht einsehen, ohne Ihren Passcode zu kennen

Was bedeutet der http-Statuscode 520?

Oct 13, 2023 pm 03:11 PM

Was bedeutet der http-Statuscode 520?

Oct 13, 2023 pm 03:11 PM

Der HTTP-Statuscode 520 bedeutet, dass der Server bei der Verarbeitung der Anfrage einen unbekannten Fehler festgestellt hat und keine genaueren Informationen bereitstellen kann. Wird verwendet, um darauf hinzuweisen, dass bei der Verarbeitung der Anforderung durch den Server ein unbekannter Fehler aufgetreten ist, der durch Serverkonfigurationsprobleme, Netzwerkprobleme oder andere unbekannte Gründe verursacht werden kann. Dies wird normalerweise durch Serverkonfigurationsprobleme, Netzwerkprobleme, Serverüberlastung oder Codierungsfehler verursacht. Wenn Sie auf einen Fehler mit dem Statuscode 520 stoßen, wenden Sie sich am besten an den Website-Administrator oder das technische Support-Team, um weitere Informationen und Unterstützung zu erhalten.

Das digitale Aktivierungsskript für Win10/11 MAS Version 2.2 unterstützt erneut die digitale Aktivierung

Oct 16, 2023 am 08:13 AM

Das digitale Aktivierungsskript für Win10/11 MAS Version 2.2 unterstützt erneut die digitale Aktivierung

Oct 16, 2023 am 08:13 AM

Das berühmte Aktivierungsskript MAS2.2 unterstützt wieder die digitale Aktivierung. Die Methode stammt von @asdcorp und der MAS-Autor nennt sie HWID2. Laden Sie „gatherosstate.exe“ (kein Original, geändert) von https://github.com/massgravel/Microsoft-Activation-Scripts herunter, führen Sie es mit Parametern aus und generieren Sie GenuineTicket.xml. Schauen Sie sich zunächst die ursprüngliche Methode an: Gatherosstate.exePfn=xxxxxxx;DownlevelGenuineState=1 und vergleichen Sie sie dann mit der neuesten Methode: Gatheros

So blenden Sie Ordner unter Windows 11 ein und aus (3 Möglichkeiten)

Sep 23, 2023 am 08:37 AM

So blenden Sie Ordner unter Windows 11 ein und aus (3 Möglichkeiten)

Sep 23, 2023 am 08:37 AM

Das Ausblenden von Ordnern ist eine großartige Möglichkeit, Ihren Desktop organisiert zu halten. Vielleicht möchten Sie Ihre persönlichen Dateien oder einige Kundendaten vor neugierigen Blicken schützen. Was auch immer es ist, die Möglichkeit, sie wegzuräumen und bei Bedarf wieder einzublenden, ist eine große Ersparnis. Kurz gesagt, diese versteckten Dateien werden nicht im Hauptmenü angezeigt, sind aber weiterhin zugänglich. Es ist sehr einfach und sollte nicht zu viel Zeit in Anspruch nehmen. Wie verstecke ich einen Ordner in Windows 11? 1. Verwenden Sie den Datei-Explorer und drücken Sie die +-Taste, um den Datei-Explorer zu öffnen. WindowsE Suchen Sie den Ordner, den Sie ausblenden möchten, klicken Sie mit der rechten Maustaste darauf und wählen Sie Eigenschaften. Navigieren Sie zur Registerkarte „Allgemein“, aktivieren Sie das Kontrollkästchen „Ausblenden“, klicken Sie auf „Übernehmen“ und dann auf „OK“. Aktivieren Sie im nächsten Dialogfeld die Option „Änderungen auf diesen Ordner und Unterordner anwenden“.