Forschung zur PHP-Anwendungssicherheitspräventionstechnologie

PHP-Sicherheitspräventionsprogrammmodell

Kopieren Sie den Code wie folgt:

/* PHP Anti-Injection Cross-Site V1.0

Fügen Sie oben auf Ihrer Seite hinzu: require("menzhi_injection .php") ;

Es kann eine universelle Verhinderung von SQL-Injection- und XSS-Cross-Site-Schwachstellen erreicht werden.

##################Defekte und Verbesserungen##################

Es gibt immer noch viele Mängel im Programm, ich hoffe, Sie können helfen, es zu verbessern

##################Referenz und Danksagungen############### ###

Neeao'ASP SQL Universal Anti-Injection Program V3.0

Ein Teil des Codes wird von Discuz referenziert!

*/

error_reporting(0);

define('MAGIC_QUOTES_GPC ', get_magic_quotes_gpc());

$menzhi_injection="'|;|and|(|)|exec|insert|select|delete|update|count|*|%|chr|mid|master|truncate|or| char|declare";

$ menzhi_injection = explosion("|",$menzhi_injection);

foreach(array('_GET', '_POST', '_COOKIE','_REQUEST') as $_request) {

foreach($$_request as $ _key => $_value) {

//$_value = strtolower($_value);

$_key{0} != '_' && $$_key = dadslashes( $_value);

foreach ($menzhi_injection as $kill_key => $kill_value) {

if(substr_count($_value,$kill_value)>0) {

echo "";

unset ($_value);

exit();

}

//echo "

".$_value; !MAGIC_QUOTES_GPC) {

if(is_array($string)) {

foreach($string as $key => $val) {

$string[$key] = daddslashes($val);

}

} else {

$string = addslashes($string); |x[a-fA-F0-9]{4}));)/', '&\1',str_replace(array('&', '"', '<', '>'), array('&', '"', '<', '>'), $string));

return $string;

}

?>

Verwenden Sie den Hinweis

Fügen Sie oben auf Ihrer Seite Folgendes hinzu, um SQL-Injection und XSS-Cross-Site-Schwachstellen zu verhindern. Um dieses Programm aufzurufen, verwenden wir require() anstelle von include(), denn wenn require() die Datei mit einem Fehler aufruft, wird das Programm beendet und include() ignoriert ihn. Und wenn require() eine Datei aufruft, wird die externe Datei zuerst aufgerufen, sobald das Programm ausgeführt wird. Inculde() startet die Ausführung erst, wenn diese Zeile erreicht wird. Basierend auf den Funktionsmerkmalen wählen wir require(). Sie können je nach tatsächlichem Bedarf auch Filterzeichen in der Variablen $ menzhi_injection hinzufügen oder löschen, um bessere Verteidigungseffekte zu erzielen. Darüber hinaus können Sie den Code selbst ändern und möglicherweise unerwartete Ergebnisse erzielen. Gewöhnliche Injektionen können verteidigt werden. Das Folgende ist der Testeffekt eines Ein-Satz-Trojaners:

Hey, wenn Sie versucht sind, rufen Sie es einfach oben auf Ihrer Seite auf. Denken Sie daran: „require(“menzhi_injection.php“);“ Dies ist nur ein Gimmick, um das Interesse aller zu wecken, bitte testen Sie es selbst.

Es müssen Mängel und Verbesserungen vorgenommen werden

Da es sich bei diesem Programm nur um einen externen Aufruf handelt, verarbeitet es nur extern übermittelte Variablen und führt keine systematische Analyse Ihrer Anwendung durch. Daher weist es viele Einschränkungen auf. Verwenden Sie es daher bitte mit Vorsicht. Bei Programmen, die GBK-Kodierung verwenden, besteht auch das Risiko von Sicherheitslücken bei der Doppelbyte-Kodierung, obwohl dieses Programm diese Sicherheitslücke bewältigen kann. Aber um diese Schlupflöcher zu schließen, müssen wir immer noch bei der Ursache ansetzen. Um die Datenbankverbindungsdatei zu verarbeiten, können wir Character_set_client=binary hinzufügen. Die Datenbankverbindungsklasse db_mysql.class.php von Discuz!7.0 ist sehr gut geschrieben und Sie können darauf verweisen. Dies ist natürlich nicht Gegenstand dieses kleinen Programms.

Und dieses Programm filtert nicht die Systemvariablen $_SERVER $_ENV $_FILES. Wenn beispielsweise das System $_SERVER['HTTP_X_FORWARDED_FOR'] die IP erhält, können Hacker ihren Wert ändern, indem sie das ursprüngliche HTTP-Anforderungspaket kapern und ändern. Dieses Programm kann diese Schwachstellen bewältigen. Als Programmierer müssen wir uns jedoch mit externen Variablen von der Grundursache befassen, Vorkehrungen treffen, bevor sie auftreten, und Vorkehrungen treffen.

Das Programm ist sehr chaotisch, jeder kann es gerne testen und nutzen. Wenn Sie Kommentare oder Vorschläge haben, können Sie eine Nachricht zur Diskussion hinterlassen.

Abschließend wünsche ich Ihnen viel Erfolg bei Ihrem Studium und eine reibungslose Arbeit. Wenn Sie weitere verwandte Artikel erhalten möchten, schauen Sie sich bitte die chinesische PHP-Website (www.php.cn) an!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

Fehler beim Speichern der Änderungen an der Fotos-App in Windows 11

Mar 04, 2024 am 09:34 AM

Fehler beim Speichern der Änderungen an der Fotos-App in Windows 11

Mar 04, 2024 am 09:34 AM

Wenn bei der Verwendung der Fotos-App zur Bildbearbeitung in Windows 11 der Fehler „Änderungen können nicht gespeichert werden“ auftritt, finden Sie in diesem Artikel Lösungen. Änderungen können nicht gespeichert werden. Beim Speichern ist ein Fehler aufgetreten. Bitte versuchen Sie es später erneut. Dieses Problem tritt normalerweise aufgrund falscher Berechtigungseinstellungen, einer Dateibeschädigung oder eines Systemfehlers auf. Deshalb haben wir eine gründliche Recherche durchgeführt und einige der effektivsten Schritte zur Fehlerbehebung zusammengestellt, um Ihnen bei der Lösung dieses Problems zu helfen und sicherzustellen, dass Sie die Microsoft Fotos-App weiterhin nahtlos auf Ihrem Windows 11-Gerät verwenden können. Behebung des Fehlers „Änderungen an der Fotos-App konnten nicht gespeichert werden“ in Windows 11. Viele Benutzer haben in verschiedenen Foren über den Fehler in der Microsoft Fotos-App gesprochen

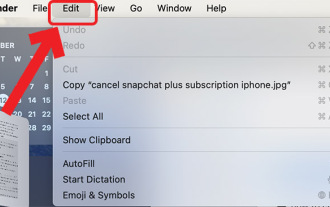

So zeigen Sie den Verlauf der Zwischenablage auf dem Mac an

Sep 14, 2023 pm 12:09 PM

So zeigen Sie den Verlauf der Zwischenablage auf dem Mac an

Sep 14, 2023 pm 12:09 PM

Anzeigen des Verlaufs der macOS-Zwischenablage im Finder Wenn Sie etwas auf Ihrem Mac kopieren (Text, Bilder, Dateien, URLs usw.), wird es in die Zwischenablage verschoben. So sehen Sie, was zuletzt auf Ihrem Mac kopiert wurde. Gehen Sie zum Finder und klicken Sie in der Menüleiste auf „Zwischenablage anzeigen“. Dadurch wird ein Fenster geöffnet, in dem der Inhalt der macOS-Zwischenablage angezeigt wird. Holen Sie sich den Zwischenablageverlauf mit mehreren Elementen auf dem Mac. Natürlich ist der native Mac-Zwischenablageverlauf nicht das vielseitigste Tool, das Sie haben können. Es wird nur das zuletzt kopierte Objekt angezeigt. Wenn Sie also mehrere Dinge auf einmal kopieren und dann alle zusammen einfügen möchten, ist dies einfach nicht möglich. Wenn Sie jedoch suchen

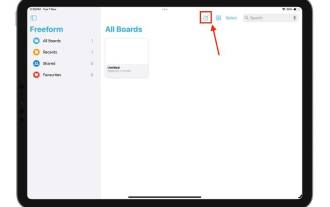

Erfahren Sie, wie Sie die Boundless Notes-App auf iPhone und iPad verwenden

Nov 18, 2023 pm 01:45 PM

Erfahren Sie, wie Sie die Boundless Notes-App auf iPhone und iPad verwenden

Nov 18, 2023 pm 01:45 PM

Was sind Boundless Notes auf dem iPhone? Wie die Tagebuch-App für iOS 17 ist Boundless Notes eine Produktivitäts-App mit jede Menge kreativem Potenzial. Es ist ein großartiger Ort, um Ideen in die Realität umzusetzen. Sie können Projekte planen, Brainstorming-Ideen durchführen oder Moodboards erstellen, sodass Ihnen nie der Platz zum Ausdrucken Ihrer Ideen ausgeht. Mit der App können Sie überall auf einer unbegrenzten Leinwand Fotos, Videos, Audios, Dokumente, PDFs, Weblinks, Aufkleber und mehr hinzufügen. Viele der Werkzeuge in Boundless Notes (wie Pinsel, Formen und mehr) werden jedem bekannt sein, der iWork-Apps wie Keynote oder Notes verwendet. Auch die Zusammenarbeit in Echtzeit mit Kollegen, Teamkollegen und Gruppenprojektmitgliedern ist einfach, da Freeform dies ermöglicht

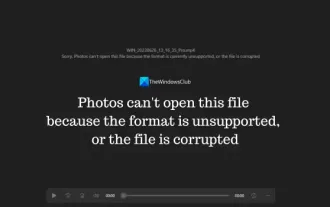

Fotos können diese Datei nicht öffnen, da das Format nicht unterstützt wird oder die Datei beschädigt ist

Feb 22, 2024 am 09:49 AM

Fotos können diese Datei nicht öffnen, da das Format nicht unterstützt wird oder die Datei beschädigt ist

Feb 22, 2024 am 09:49 AM

Unter Windows ist die Fotos-App eine bequeme Möglichkeit, Fotos und Videos anzuzeigen und zu verwalten. Über diese Anwendung können Benutzer problemlos auf ihre Multimediadateien zugreifen, ohne zusätzliche Software installieren zu müssen. Allerdings kann es bei Benutzern manchmal zu Problemen kommen, wie z. B. der Fehlermeldung „Diese Datei kann nicht geöffnet werden, da das Format nicht unterstützt wird“ bei der Verwendung der Fotos-App oder einer Dateibeschädigung beim Versuch, Fotos oder Videos zu öffnen. Diese Situation kann für Benutzer verwirrend und unbequem sein und erfordert einige Untersuchungen und Korrekturen, um die Probleme zu beheben. Benutzern wird die folgende Fehlermeldung angezeigt, wenn sie versuchen, Fotos oder Videos in der Fotos-App zu öffnen. Fotos können diese Datei leider nicht öffnen, da das Format oder die Datei derzeit nicht unterstützt wird

So lösen Sie das Problem mit dem Anwendungsstartfehler 0xc000012d

Jan 02, 2024 pm 12:53 PM

So lösen Sie das Problem mit dem Anwendungsstartfehler 0xc000012d

Jan 02, 2024 pm 12:53 PM

Wenn auf dem Computer eines Freundes bestimmte Dateien fehlen, kann die Anwendung mit dem Fehlercode 0xc000012d nicht normal gestartet werden. Dies kann tatsächlich durch erneutes Herunterladen und Installieren der Dateien behoben werden. Die Anwendung kann nicht normal starten 0xc000012d: 1. Zuerst muss der Benutzer „.netframework“ herunterladen. 2. Suchen Sie dann die Download-Adresse und laden Sie sie auf Ihren Computer herunter. 3. Doppelklicken Sie dann auf den Desktop, um die Ausführung zu starten. 4. Kehren Sie nach Abschluss der Installation zum falschen Programmspeicherort zurück und öffnen Sie das Programm erneut.

MS Paint funktioniert unter Windows 11 nicht richtig

Mar 09, 2024 am 09:52 AM

MS Paint funktioniert unter Windows 11 nicht richtig

Mar 09, 2024 am 09:52 AM

Microsoft Paint funktioniert nicht unter Windows 11/10? Nun, das scheint ein häufiges Problem zu sein und wir haben einige großartige Lösungen, um es zu beheben. Benutzer haben sich darüber beschwert, dass MSPaint beim Versuch, es zu verwenden, nicht funktioniert oder geöffnet wird. Bildlaufleisten in der App funktionieren nicht, Einfügesymbole werden nicht angezeigt, Abstürze usw. Glücklicherweise haben wir einige der effektivsten Methoden zur Fehlerbehebung zusammengestellt, die Ihnen bei der Lösung von Problemen mit der Microsoft Paint-App helfen. Warum funktioniert Microsoft Paint nicht? Einige mögliche Gründe, warum MSPaint auf einem Windows 11/10-PC nicht funktioniert, sind folgende: Die Sicherheitskennung ist beschädigt. hängendes System

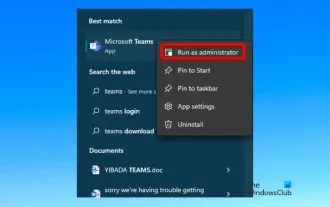

Beheben Sie den Microsoft Teams-Fehler caa90019

Feb 19, 2024 pm 02:30 PM

Beheben Sie den Microsoft Teams-Fehler caa90019

Feb 19, 2024 pm 02:30 PM

Viele Benutzer haben sich darüber beschwert, dass sie jedes Mal, wenn sie versuchen, sich über Microsoft Teams anzumelden, auf den Fehlercode caa90019 stoßen. Obwohl es sich um eine praktische Kommunikations-App handelt, kommt dieser Fehler sehr häufig vor. Beheben Sie den Microsoft Teams-Fehler: caa90019. In diesem Fall lautet die vom System angezeigte Fehlermeldung: „Es liegt derzeit ein Problem vor. Wir haben eine Liste mit ultimativen Lösungen vorbereitet, die Ihnen bei der Behebung des Microsoft Teams-Fehlers caa90019 helfen.“ Vorbereitende Schritte Als Administrator ausführen. Cache der Microsoft Teams-Anwendung löschen. Datei „settings.json“ löschen. Microsoft aus Credential Manager löschen

So verbinden Sie Apple Vision Pro mit dem PC

Apr 08, 2024 pm 09:01 PM

So verbinden Sie Apple Vision Pro mit dem PC

Apr 08, 2024 pm 09:01 PM

Das Apple Vision Pro-Headset ist nicht nativ mit Computern kompatibel, daher müssen Sie es für die Verbindung mit einem Windows-Computer konfigurieren. Seit seiner Einführung ist Apple Vision Pro ein Hit, und angesichts seiner hochmodernen Funktionen und umfassenden Bedienbarkeit ist es leicht zu verstehen, warum. Obwohl Sie einige Anpassungen daran vornehmen können, um es an Ihren PC anzupassen, und seine Funktionalität stark von AppleOS abhängt, ist die Funktionalität daher eingeschränkt. Wie verbinde ich AppleVisionPro mit meinem Computer? 1. Überprüfen Sie die Systemanforderungen. Sie benötigen die neueste Version von Windows 11 (benutzerdefinierte PCs und Surface-Geräte werden nicht unterstützt). Unterstützt 64-Bit, 2 GHz oder schneller, schneller Prozessor, meist leistungsstarke GPU