Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

Vollständige Erklärung der PHP-Schwachstellen (2) – Command-Injection-Angriff.

Vollständige Erklärung der PHP-Schwachstellen (2) – Command-Injection-Angriff.

Vollständige Erklärung der PHP-Schwachstellen (2) – Command-Injection-Angriff.

Command-Injection-Angriff

Die folgenden 5 Funktionen können in PHP verwendet werden, um externe Anwendungen oder Funktionen auszuführen

System, Exec, Durchgang, Shell_exec, "(gleiche Funktion wie Shell_exec)

Funktionsprototyp

string system(string command, int &return_var)

command Der auszuführende Befehl

return_var speichert den Statuswert nach Ausführung des ausgeführten Befehls

string exec (string command, array &output, int &return_var)

command Der auszuführende Befehl

Ausgabe Rufen Sie jede Zeile der String-Ausgabe ab, indem Sie den Befehl

ausführenreturn_var speichert den Statuswert nach der Ausführung des Befehls

void passhru (string command, int &return_var)

command Der auszuführende Befehl

return_var speichert den Statuswert nach Ausführung des Befehls

string shell_exec (string command)

Befehl auszuführender Befehl

Schwachstelleninstanz

Beispiel 1:

命令注入攻击

PHP中可以使用下列5个函数来执行外部的应用程序或函数

system、exec、passthru、shell_exec、“(与shell_exec功能相同)

函数原型

string system(string command, int &return_var)

command 要执行的命令

return_var 存放执行命令的执行后的状态值

string exec (string command, array &output, int &return_var)

command 要执行的命令

output 获得执行命令输出的每一行字符串

return_var 存放执行命令后的状态值

void passthru (string command, int &return_var)

command 要执行的命令

return_var 存放执行命令后的状态值

string shell_exec (string command)

command 要执行的命令

漏洞实例

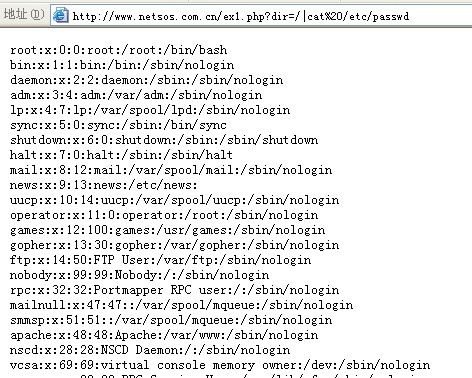

例1:Wir senden http://www.sectop.com/ex1.php?dir=|.

Nach der Übermittlung wird der Befehl zu system("ls -al | cat /etc/ passwd");

Eval-Injection-Angriff

Die Eval-Funktion führt die eingegebenen String-Parameter als PHP-Programmcode aus

Funktionsprototyp:

mixed eval(string code_str) //eval-Injection tritt normalerweise auf, wenn der Angreifer die Eingabezeichenfolge kontrollieren kann

Wenn wir http://www .com/ex2.php?arg=phpinfo();Die Sicherheitslücke entsteht;

Dynamische Funktion

php

func A()

{

dosomething();

}

func B()

{

dosomething();

}

if (isset($_GET["func" ]) )

{

$myfunc = $_GET["func"];

echo $myfunc();

?>

Die ursprüngliche Absicht des Programmierers besteht darin, die Funktionen A und B dynamisch aufzurufen und dann http://www.sectop.com/ex.php?func=phpinfo Schwachstellengenerierung einzureichen

Präventionsmethoden

4. Verwenden Sie „safe_mode_exec_dir“, um den Pfad der ausführbaren Datei anzugeben.

Die Funktion esacpeshellarg maskiert alle Zeichen, die das Ende von Parametern oder Befehlen verursachen, und ersetzt sie durch „'“, doppelte Anführungszeichen Anführungszeichen „“ , ersetzen Sie das Semikolon „;“ durch „;“

Verwenden Sie „safe_mode_exec_dir“, um den Pfad der ausführbaren Datei anzugeben Advance

safe_mode = On

safe_mode_exec_dir = /usr/local/php/bin/

Das Obige ist die vollständige Erklärung der PHP-Schwachstellen (2) – Command-Injection-Angriff. Für weitere verwandte Inhalte achten Sie bitte auf PHP Chinese Net (www.php.cn)!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

11 beste PHP -URL -Shortener -Skripte (kostenlos und Premium)

Mar 03, 2025 am 10:49 AM

11 beste PHP -URL -Shortener -Skripte (kostenlos und Premium)

Mar 03, 2025 am 10:49 AM

Lange URLs, die oft mit Schlüsselwörtern und Tracking -Parametern überfüllt sind, können Besucher abschrecken. Ein URL -Verkürzungsskript bietet eine Lösung, die präzise Links erstellt, die ideal für soziale Medien und andere Plattformen sind. Diese Skripte sind für einzelne Websites a wertvoll

Einführung in die Instagram -API

Mar 02, 2025 am 09:32 AM

Einführung in die Instagram -API

Mar 02, 2025 am 09:32 AM

Nach seiner hochkarätigen Akquisition durch Facebook im Jahr 2012 nahm Instagram zwei APIs für den Einsatz von Drittanbietern ein. Dies sind die Instagram -Graph -API und die Instagram Basic Display -API. Ein Entwickler, der eine App erstellt, die Informationen von a benötigt

Arbeiten mit Flash -Sitzungsdaten in Laravel

Mar 12, 2025 pm 05:08 PM

Arbeiten mit Flash -Sitzungsdaten in Laravel

Mar 12, 2025 pm 05:08 PM

Laravel vereinfacht die Behandlung von temporären Sitzungsdaten mithilfe seiner intuitiven Flash -Methoden. Dies ist perfekt zum Anzeigen von kurzen Nachrichten, Warnungen oder Benachrichtigungen in Ihrer Anwendung. Die Daten bestehen nur für die nachfolgende Anfrage standardmäßig: $ Anfrage-

Erstellen Sie eine React -App mit einem Laravel -Back -Ende: Teil 2, reagieren

Mar 04, 2025 am 09:33 AM

Erstellen Sie eine React -App mit einem Laravel -Back -Ende: Teil 2, reagieren

Mar 04, 2025 am 09:33 AM

Dies ist der zweite und letzte Teil der Serie zum Aufbau einer Reaktionsanwendung mit einem Laravel-Back-End. Im ersten Teil der Serie haben wir eine erholsame API erstellt, die Laravel für eine grundlegende Produktlistenanwendung unter Verwendung von Laravel erstellt hat. In diesem Tutorial werden wir Dev sein

Vereinfachte HTTP -Reaktion verspottet in Laravel -Tests

Mar 12, 2025 pm 05:09 PM

Vereinfachte HTTP -Reaktion verspottet in Laravel -Tests

Mar 12, 2025 pm 05:09 PM

Laravel bietet eine kurze HTTP -Antwortsimulationssyntax und vereinfache HTTP -Interaktionstests. Dieser Ansatz reduziert die Code -Redundanz erheblich, während Ihre Testsimulation intuitiver wird. Die grundlegende Implementierung bietet eine Vielzahl von Verknüpfungen zum Antworttyp: Verwenden Sie Illuminate \ Support \ facades \ http; Http :: fake ([ 'Google.com' => 'Hallo Welt',, 'github.com' => ['foo' => 'bar'], 'Forge.laravel.com' =>

Curl in PHP: So verwenden Sie die PHP -Curl -Erweiterung in REST -APIs

Mar 14, 2025 am 11:42 AM

Curl in PHP: So verwenden Sie die PHP -Curl -Erweiterung in REST -APIs

Mar 14, 2025 am 11:42 AM

Die PHP Client -URL -Erweiterung (CURL) ist ein leistungsstarkes Tool für Entwickler, das eine nahtlose Interaktion mit Remote -Servern und REST -APIs ermöglicht. Durch die Nutzung von Libcurl, einer angesehenen Bibliothek mit Multi-Protokoll-Dateien, erleichtert PHP Curl effiziente Execu

12 Beste PHP -Chat -Skripte auf Codecanyon

Mar 13, 2025 pm 12:08 PM

12 Beste PHP -Chat -Skripte auf Codecanyon

Mar 13, 2025 pm 12:08 PM

Möchten Sie den dringlichsten Problemen Ihrer Kunden in Echtzeit und Sofortlösungen anbieten? Mit Live-Chat können Sie Echtzeitgespräche mit Kunden führen und ihre Probleme sofort lösen. Sie ermöglichen es Ihnen, Ihrem Brauch einen schnelleren Service zu bieten

Ankündigung von 2025 PHP Situation Survey

Mar 03, 2025 pm 04:20 PM

Ankündigung von 2025 PHP Situation Survey

Mar 03, 2025 pm 04:20 PM

Die 2025 PHP Landscape Survey untersucht die aktuellen PHP -Entwicklungstrends. Es untersucht Framework -Nutzung, Bereitstellungsmethoden und Herausforderungen, die darauf abzielen, Entwicklern und Unternehmen Einblicke zu geben. Die Umfrage erwartet das Wachstum der modernen PHP -Versio