Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

Vollständige Erklärung der PHP-Schwachstellen (3) – Client-Skript-Implantation

Vollständige Erklärung der PHP-Schwachstellen (3) – Client-Skript-Implantation

Vollständige Erklärung der PHP-Schwachstellen (3) – Client-Skript-Implantation

Clientseitige Skripteinfügung (Skripteinfügung) bezieht sich auf das Einfügen ausführbarer Skripte in Objekte wie Formulare, Bilder, Animationen oder Hyperlinktext. Wenn der Benutzer diese Objekte öffnet, wird das vom Angreifer implantierte Skript ausgeführt und der Angriff beginnt.

Zu den HTML-Tags, die im Allgemeinen als Skriptimplantate verwendet werden können, gehören:

1. Seitenskripte wie Javascript und VBScript, die durch das Tag <script> gekennzeichnet sind. Sie können den js-Programmcode im <script>-Tag angeben oder den URL-Pfad der js-Datei im src-Attribut </script>

2. Das durch das

3 angegeben. Objekt markiert mit

4 angegeben. Objekt markiert mit

5 angegeben. Normalerweise wird der URL-Pfad der Webanwendung zur Verarbeitung von Formulardaten im Aktionsattribut angegeben.

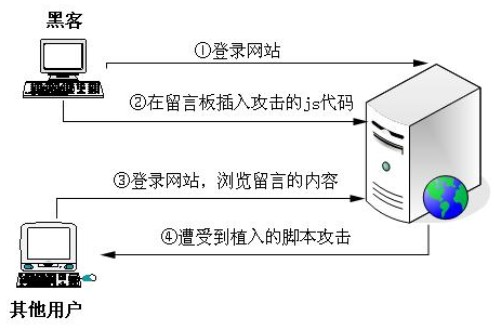

Angriffsschritte für die clientseitige Skriptimplantation

1 Der Angreifer meldet sich auf der Website an, nachdem er sich als registriert hat normaler Benutzer

2. Öffnen Sie die Nachrichtenseite und fügen Sie den Angriffs-JS-Code ein

3. Andere Benutzer melden sich auf der Website an (einschließlich Administratoren) und durchsuchen den Inhalt dieser Nachricht

4. Im Nachrichteninhalt versteckt Der js-Code wird ausgeführt und der Angriff ist erfolgreich

Instanz

Datenbank

TABELLE ERSTELLEN `postmessage` (

` id` int(11) NOT NULL auto_increment,

`subject` varchar(60) NOT NULL default ”,

`name` varchar( 40) NOT NULL default ”,

`email` varchar(25) NOT NULL default ”,

`question` mediumtext NOT NULL,

`postdate` datetime NOT NULL Standard '0000-00-00 00:00: 00′,

PRIMÄRSCHLÜSSEL (`id`)

) ENGINE=MyISAM DEFAULT CHARSET=gb2312 COMMENT='Benutzernachricht' AUTO_INCREMENT=69 ;

// add.php Nachricht einfügen

//list.php Nachrichtenliste

//show.php Nachricht anzeigen

Senden Sie die Nachricht unten

Beim Durchsuchen dieser Nachricht wird das js-Skript ausgeführt

Insert<script>while(1){ windows.open();}< /script> Unendliches Popup-Feld </script>

Einfügen <script>location.href="http://www.php1.cn/"></script>

oder verwenden Sie andere selbst erstellte JS-Code-Angriffe

Präventionsmethoden

Verwenden Sie im Allgemeinen die Funktion htmlspecialchars, um Sonderzeichen in HTML-Codierung umzuwandeln

Funktionsprototyp

string htmlspecialchars (string string, int quote_style , string charset)

string ist der zu kodierende String

quote_style ist optional. Der Wert kann ENT_COMPAT, ENT_QUOTES, ENT_NOQUOTES sein. Der Standardwert ENT_COMPAT bedeutet, dass nur doppelte Anführungszeichen konvertiert werden und einfache Anführungszeichen nicht. ENT_QUOTES gibt an, dass sowohl doppelte als auch einfache Anführungszeichen konvertiert werden müssen. ENT_NOQUOTES gibt an, dass doppelte und einfache Anführungszeichen nicht konvertiert werden. Der Zeichensatz

ist optional und gibt den verwendeten Zeichensatz an. Die Funktion

konvertiert die folgenden Sonderzeichen in HTML-Kodierung >

& —-> &" —-> '> ; —-> >Ändern Sie Zeile 98 von show.php in Dann überprüfen Sie die Schwachstellenseite, auf der js eingefügt ist Das Obige ist die vollständige Lösung der PHP-Schwachstellen (3) – die Weitere verwandte Inhalte finden Sie auf der chinesischen PHP-Website (www.php.cn)!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

![VMware Horizon Client kann nicht geöffnet werden [Fix]](https://img.php.cn/upload/article/000/887/227/170835607042441.jpg?x-oss-process=image/resize,m_fill,h_207,w_330) VMware Horizon Client kann nicht geöffnet werden [Fix]

Feb 19, 2024 pm 11:21 PM

VMware Horizon Client kann nicht geöffnet werden [Fix]

Feb 19, 2024 pm 11:21 PM

Mit VMware Horizon Client können Sie bequem auf virtuelle Desktops zugreifen. Manchmal kann es jedoch bei der virtuellen Desktop-Infrastruktur zu Startproblemen kommen. In diesem Artikel werden die Lösungen erläutert, die Sie ergreifen können, wenn der VMware Horizon-Client nicht erfolgreich gestartet werden kann. Warum wird mein VMware Horizon-Client nicht geöffnet? Wenn beim Konfigurieren von VDI der VMWareHorizon-Client nicht geöffnet ist, kann ein Fehler auftreten. Bitte bestätigen Sie, dass Ihr IT-Administrator die richtige URL und die richtigen Anmeldeinformationen angegeben hat. Wenn alles in Ordnung ist, befolgen Sie die in dieser Anleitung aufgeführten Lösungen, um das Problem zu beheben. Beheben Sie, dass sich der VMWareHorizon-Client nicht öffnet, wenn VMW auf Ihrem Windows-Computer nicht geöffnet wird

![Der VMware Horizon-Client friert beim Herstellen einer Verbindung ein oder bleibt stehen [Fix]](https://img.php.cn/upload/article/000/887/227/170942987315391.jpg?x-oss-process=image/resize,m_fill,h_207,w_330) Der VMware Horizon-Client friert beim Herstellen einer Verbindung ein oder bleibt stehen [Fix]

Mar 03, 2024 am 09:37 AM

Der VMware Horizon-Client friert beim Herstellen einer Verbindung ein oder bleibt stehen [Fix]

Mar 03, 2024 am 09:37 AM

Wenn wir über den VMWareHorizon-Client eine Verbindung zu einem VDI herstellen, kann es vorkommen, dass die Anwendung während des Authentifizierungsprozesses einfriert oder die Verbindung blockiert wird. In diesem Artikel wird dieses Problem untersucht und Möglichkeiten zur Lösung dieser Situation aufgezeigt. Wenn der VMWareHorizon-Client einfriert oder Verbindungsprobleme auftreten, können Sie einige Maßnahmen ergreifen, um das Problem zu beheben. Beheben Sie, dass der VMWareHorizon-Client beim Herstellen einer Verbindung einfriert oder hängen bleibt. Wenn der VMWareHorizon-Client unter Windows 11/10 einfriert oder keine Verbindung herstellen kann, führen Sie die unten aufgeführten Lösungen aus: Überprüfen Sie die Netzwerkverbindung. Starten Sie den Horizon-Client neu. Überprüfen Sie den Status des Horizon-Servers. Löschen Sie den Client-Cache. Beheben Sie Ho

PHP MQTT-Client-Entwicklungshandbuch

Mar 27, 2024 am 09:21 AM

PHP MQTT-Client-Entwicklungshandbuch

Mar 27, 2024 am 09:21 AM

MQTT (MessageQueuingTelemetryTransport) ist ein leichtes Nachrichtenübertragungsprotokoll, das häufig für die Kommunikation zwischen IoT-Geräten verwendet wird. PHP ist eine häufig verwendete serverseitige Programmiersprache, die zur Entwicklung von MQTT-Clients verwendet werden kann. In diesem Artikel wird die Verwendung von PHP zum Entwickeln eines MQTT-Clients vorgestellt und der folgende Inhalt umfasst: Grundkonzepte des MQTT-Protokolls Auswahl und Verwendungsbeispiele der PHPMQTT-Clientbibliothek: Verwendung des PHPMQTT-Clients zum Veröffentlichen und

Wie kann das Problem gelöst werden, dass die Baidu Netdisk-Webseite den Client nicht starten kann?

Mar 13, 2024 pm 05:00 PM

Wie kann das Problem gelöst werden, dass die Baidu Netdisk-Webseite den Client nicht starten kann?

Mar 13, 2024 pm 05:00 PM

Wenn viele Freunde Dateien herunterladen, durchsuchen sie zuerst die Webseite und übertragen sie dann zum Herunterladen auf den Client. Manchmal stoßen Benutzer jedoch auf das Problem, dass die Baidu Netdisk-Webseite den Client nicht starten kann. Als Reaktion auf dieses Problem hat der Herausgeber eine Lösung für Sie vorbereitet, um das Problem zu lösen, dass der Client in Not nicht auf die Baidu Netdisk-Webseite verweisen kann. Lösung: 1. Möglicherweise ist Baidu Netdisk nicht die neueste Version. Öffnen Sie den Baidu Netdisk-Client manuell, klicken Sie auf die Schaltfläche „Einstellungen“ in der oberen rechten Ecke und dann auf Versionsaktualisierung. Wenn kein Update vorhanden ist, wird die folgende Aufforderung angezeigt. Wenn es ein Update gibt, befolgen Sie bitte die Anweisungen zum Aktualisieren. 2. Das Erkennungsdienstprogramm von Baidu Cloud Disk ist möglicherweise deaktiviert. Es ist möglich, dass wir das Erkennungsdienstprogramm von Baidu Cloud Disk manuell oder mithilfe von Sicherheitssoftware deaktivieren. Bitte schauen Sie es sich an

Was ist der mobile Client?

Aug 16, 2023 pm 01:40 PM

Was ist der mobile Client?

Aug 16, 2023 pm 01:40 PM

Unter einem mobilen Client versteht man eine Anwendung, die auf einem Smartphone läuft und Nutzern in Form eines Native Clients oder eines Web Clients verschiedene Funktionen und Dienste zur Verfügung stellt. Mobile Clients können in zwei Formen unterteilt werden: Original-Clients und Web-Clients beziehen sich auf Anwendungen, die für bestimmte Betriebssysteme unter Verwendung bestimmter Programmiersprachen und Entwicklungstools geschrieben wurden. Der Vorteil von Web-Clients besteht darin, dass sie über eine gute plattformübergreifende Kompatibilität verfügen. , kann auf verschiedenen Geräten ohne Betriebssystemeinschränkungen ausgeführt werden, im Vergleich zum nativen Client kann es jedoch zu Leistungs- und Benutzererfahrungseinbußen beim Webclient kommen.

So schreiben Sie einen FTP-Client in PHP

Aug 01, 2023 pm 07:23 PM

So schreiben Sie einen FTP-Client in PHP

Aug 01, 2023 pm 07:23 PM

So schreiben Sie einen FTP-Client in PHP 1. Einführung FTP (File Transfer Protocol) ist ein Protokoll, das für die Dateiübertragung im Netzwerk verwendet wird. Bei der Webentwicklung müssen wir häufig Dateien über FTP hoch- oder herunterladen. Als beliebte serverseitige Sprache bietet PHP leistungsstarke FTP-Funktionen, die uns das einfache Schreiben von FTP-Clients ermöglichen. In diesem Artikel wird erläutert, wie Sie mit PHP einen einfachen FTP-Client schreiben, und es werden Codebeispiele bereitgestellt. 2. Stellen Sie in PHP eine Verbindung zum FTP-Server her, wir können f verwenden

Wie entferne ich das Schildlogo über dem Win11-Client?

Jan 05, 2024 am 11:21 AM

Wie entferne ich das Schildlogo über dem Win11-Client?

Jan 05, 2024 am 11:21 AM

Einige Win11-Benutzer haben bemerkt, dass das Schildlogo neben einigen Softwaresymbolen auf ihren PCs erscheint. Dies schützt Computersysteme und sogar die darin gespeicherten wichtigen Informationen und Daten vor Zugriffen. Wenn es Ihnen nicht gefällt, können Sie es mit der folgenden Methode lösen. So entfernen Sie das Schildlogo auf dem Win11-Client 1. Klicken Sie mit der rechten Maustaste auf die Taskleiste des Computers und wählen Sie „Task-Manager“. 2. Klicken Sie dann oben auf „Start“. 3. Suchen Sie hier nach „Windows Defender“, klicken Sie mit der rechten Maustaste und wählen Sie „Deaktivieren“. ", dann starten Sie einfach den Computer neu.

Win11-Client und -Server unterstützen das häufig verwendete SSL nicht

Dec 29, 2023 pm 02:09 PM

Win11-Client und -Server unterstützen das häufig verwendete SSL nicht

Dec 29, 2023 pm 02:09 PM

Wenn weder der Client noch der Server die SSL-Verschlüsselungstechnologie implementiert, ist es sehr leicht, dass Informationen während des Übertragungsprozesses von zwischengeschalteten Angreifern gestohlen werden, was zu ernsthaften Risiken für die Datensicherheit führt. Aus diesem Grund sollten dringend entsprechende Maßnahmen ergriffen werden, um die Sicherheit sensibler Daten wirksam zu gewährleisten. Zur Vorgehensweise können Sie auf die folgenden Methoden zurückgreifen. Der Win11-Client und -Server unterstützen das häufig verwendete SSL1 nicht. Bei der Aktualisierung und Umgestaltung des Serversystems können Sie der Aktualisierung und Optimierung des Serversystems oder der Ergänzung der erforderlichen erforderlichen Komponenten Vorrang einräumen, um sicherzustellen, dass es das neueste SSL-Protokoll reibungslos unterstützt . 2. Stellen Sie SSL-Zertifikate bereit, die von renommierten Zertifizierungszentren ausgestellt wurden, und installieren Sie sie auf dem Server, um diese Funktion zu erreichen. 3. Aktivieren Sie das SSL-Protokoll