Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

Vollständige Erklärung der PHP-Schwachstellen (5) – SQL-Injection-Angriff

Vollständige Erklärung der PHP-Schwachstellen (5) – SQL-Injection-Angriff

Vollständige Erklärung der PHP-Schwachstellen (5) – SQL-Injection-Angriff

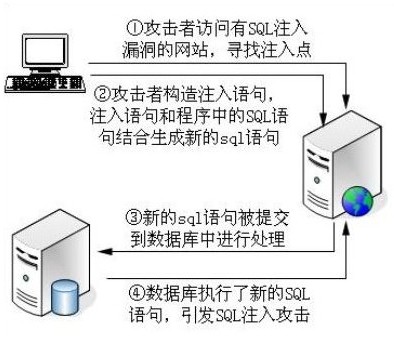

Bei einem SQL-Injection-Angriff (SQL-Injection) übermittelt der Angreifer eine sorgfältig erstellte SQL-Anweisung im Formular und ändert die ursprüngliche SQL-Anweisung. Wenn das Webprogramm die übermittelten Daten nicht überprüft, führt dies zu einem SQL-Injection-Angriff.

Allgemeine Schritte von SQL-Injection-Angriffen:

1. Der Angreifer besucht eine Site mit SQL-Injection-Schwachstellen und sucht nach dem Injektionspunkt

2. Der Angreifer erstellt eine Injektionsanweisung und fügt die Anweisung in Kombination mit der SQL-Anweisung in das Programm ein, um eine neue SQL-Anweisung zu generieren

3 Die neue SQL-Anweisung wird zur Verarbeitung an die Datenbank übermittelt

4 SQL-Anweisung, die einen SQL-Injection-Angriff verursacht

Instanz

Datenbank

CREATE TABLE `postmessage` ( `id` int(11) NOT NULL auto_increment, `subject` varchar(60) NOT NULL default ”, `name` varchar(40) NOT NULL default ”, `email` varchar(25) NOT NULL default ”, `question` mediumtext NOT NULL, `postdate` datetime NOT NULL default ’0000-00-00 00:00:00′, PRIMARY KEY (`id`) ) ENGINE=MyISAM DEFAULT CHARSET=gb2312 COMMENT=’运用者的留言’ AUTO_INCREMENT=69 ; grant all privileges on ch3.* to ‘sectop’@localhost identified by ’123456′; //add.php 插入留言 //list.php 留言列表 //show.php 显示留言

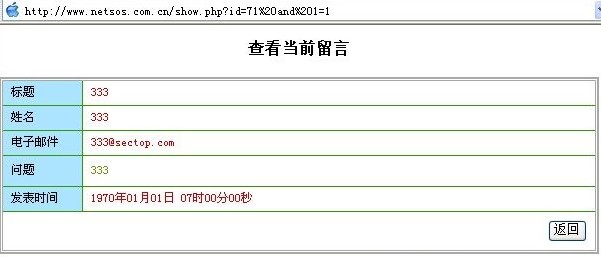

Seite http://www.netsos.com. cn/show.php? id=71 Möglicherweise gibt es einen Injektionspunkt. Testen wir

http://www.netsos.com.cn/show.php?id=71 und 1=1

Der Datensatz wurde einmal abgefragt, aber nicht ein einziges Mal. Schauen wir uns den Quellcode an

//show.php Zeilen 12-15

// MySQL-Abfrageanweisung ausführen

$query = "select * from postmessage where id = ".$_GET["id"];

$ result = mysql_query($query)

or die("Fehler beim Ausführen der ySQL-Abfrageanweisung:" . mysql_error());

Nachdem die Parameter-ID übergeben wurde, wird die SQL-Anweisung mit kombiniert Die vorherige Zeichenfolge wird in die Datenbank eingegeben, um die Abfrage auszuführen

Senden und 1=1, die Anweisung wird zu select * from postmessage, wobei id = 71 und 1=1 die Vorher- und Nachherwerte dieser Anweisung sind sind beide wahr und werden auch nach und zurückgeben der abgefragten Daten

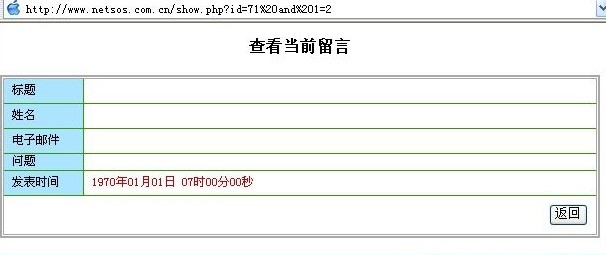

Senden und 1=2, die Anweisung wird zu select * from postmessage, wobei id = 71 und 1=2 der erste Wert dieser Anweisung ist ist wahr, der letzte Wert ist falsch und der nächste Wert ist falsch und es können keine Daten abgefragt werden

Normales SQL Die Abfrage bildet nach dem Durchlaufen der von uns erstellten Anweisung einen SQL-Injection-Angriff. Über diesen Injektionspunkt können wir weitere Berechtigungen erhalten, z. B. die Verwendung von Union zum Lesen des Verwaltungskennworts, das Lesen von Datenbankinformationen oder die Verwendung von MySQLs Load_File, in Outfile und andere Funktionen, um weiter einzudringen.

Präventionsmethode

Integer-Parameter:

Verwenden Sie die Funktion intval, um Daten in ganze Zahlen umzuwandeln

Funktionsprototyp

int intval(mixed var, int base)

var ist die Variable, die in eine Ganzzahl konvertiert werden soll

base, optional, ist die Basiszahl, der Standardwert ist 10

Gleitkommaparameter:

Verwenden Sie die Funktion floatval oder doubleval, um Gleitkommaparameter mit einfacher bzw. doppelter Genauigkeit zu konvertieren

Funktionsprototyp

int floatval(mixed var)

var soll konvertiert werden. Die Variable

int doubleval (mixed var)

var ist die zu konvertierende Variable

Zeichenparameter:

Verwenden Die Addslashes-Funktion zum Konvertieren des einfachen Anführungszeichens „‘“ wird in „‘“ konvertiert, das doppelte Anführungszeichen „“ wird in „“ konvertiert, der Backslash „“ wird in „\“ konvertiert, das NULL-Zeichen plus Backslash „“

Funktionsprototyp

String fügt Schrägstriche hinzu (String str)

str ist der zu überprüfende String

Dann ist die Code-Schwachstelle, die gerade aufgetreten ist, wir können sie so patchen

// MySQL-Abfrageanweisung ausführen

$query = "select * from postmessage where id = ".intval($_GET["id"]);

$result = mysql_query($query)

or die("Fehler beim Ausführen der ySQL-Abfrageanweisung:" . mysql_error());

Wenn es sich um ein Zeichen handelt Typ: Bestimmen Sie zunächst, ob magic_quotes_gpc aktiviert sein kann. Wenn dies nicht der Fall ist, verwenden Sie Addslashes, um Sonderzeichen zu maskieren.

if(get_magic_quotes_gpc( ))

{

$var = $_GET [

}

else

{

$var = addslashes($_GET["var"]

}

Erneut getestet, die Schwachstelle wurde behoben

Das Obige ist der Inhalt der PHP-Schwachstellenlösung (5) – SQL-Injection-Angriff. Weitere verwandte Inhalte finden Sie auf der chinesischen PHP-Website (www.php.cn)!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

Curl in PHP: So verwenden Sie die PHP -Curl -Erweiterung in REST -APIs

Mar 14, 2025 am 11:42 AM

Curl in PHP: So verwenden Sie die PHP -Curl -Erweiterung in REST -APIs

Mar 14, 2025 am 11:42 AM

Die PHP Client -URL -Erweiterung (CURL) ist ein leistungsstarkes Tool für Entwickler, das eine nahtlose Interaktion mit Remote -Servern und REST -APIs ermöglicht. Durch die Nutzung von Libcurl, einer angesehenen Bibliothek mit Multi-Protokoll-Dateien, erleichtert PHP Curl effiziente Execu

Alipay PHP SDK -Übertragungsfehler: Wie kann das Problem von 'Class Signdata nicht deklarieren' gelöst werden?

Apr 01, 2025 am 07:21 AM

Alipay PHP SDK -Übertragungsfehler: Wie kann das Problem von 'Class Signdata nicht deklarieren' gelöst werden?

Apr 01, 2025 am 07:21 AM

Alipay PHP ...

12 Beste PHP -Chat -Skripte auf Codecanyon

Mar 13, 2025 pm 12:08 PM

12 Beste PHP -Chat -Skripte auf Codecanyon

Mar 13, 2025 pm 12:08 PM

Möchten Sie den dringlichsten Problemen Ihrer Kunden in Echtzeit und Sofortlösungen anbieten? Mit Live-Chat können Sie Echtzeitgespräche mit Kunden führen und ihre Probleme sofort lösen. Sie ermöglichen es Ihnen, Ihrem Brauch einen schnelleren Service zu bieten

Erklären Sie das Konzept der späten statischen Bindung in PHP.

Mar 21, 2025 pm 01:33 PM

Erklären Sie das Konzept der späten statischen Bindung in PHP.

Mar 21, 2025 pm 01:33 PM

In Artikel wird die in PHP 5.3 eingeführte LSB -Bindung (LSB) erörtert, die die Laufzeitauflösung der statischen Methode ermöglicht, um eine flexiblere Vererbung zu erfordern. Die praktischen Anwendungen und potenziellen Perfo von LSB

Erklären Sie JSON Web Tokens (JWT) und ihren Anwendungsfall in PHP -APIs.

Apr 05, 2025 am 12:04 AM

Erklären Sie JSON Web Tokens (JWT) und ihren Anwendungsfall in PHP -APIs.

Apr 05, 2025 am 12:04 AM

JWT ist ein offener Standard, der auf JSON basiert und zur sicheren Übertragung von Informationen zwischen Parteien verwendet wird, hauptsächlich für die Identitätsauthentifizierung und den Informationsaustausch. 1. JWT besteht aus drei Teilen: Header, Nutzlast und Signatur. 2. Das Arbeitsprinzip von JWT enthält drei Schritte: Generierung von JWT, Überprüfung von JWT und Parsingnayload. 3. Bei Verwendung von JWT zur Authentifizierung in PHP kann JWT generiert und überprüft werden, und die Funktionen und Berechtigungsinformationen der Benutzer können in die erweiterte Verwendung aufgenommen werden. 4. Häufige Fehler sind Signaturüberprüfungsfehler, Token -Ablauf und übergroße Nutzlast. Zu Debugging -Fähigkeiten gehört die Verwendung von Debugging -Tools und Protokollierung. 5. Leistungsoptimierung und Best Practices umfassen die Verwendung geeigneter Signaturalgorithmen, das Einstellen von Gültigkeitsperioden angemessen.

Rahmensicherheitsmerkmale: Schutz vor Schwachstellen.

Mar 28, 2025 pm 05:11 PM

Rahmensicherheitsmerkmale: Schutz vor Schwachstellen.

Mar 28, 2025 pm 05:11 PM

In Artikel werden wichtige Sicherheitsfunktionen in Frameworks erörtert, um vor Schwachstellen zu schützen, einschließlich Eingabevalidierung, Authentifizierung und regelmäßigen Aktualisierungen.

Anpassung/Erweiterung von Frameworks: So fügen Sie benutzerdefinierte Funktionen hinzu.

Mar 28, 2025 pm 05:12 PM

Anpassung/Erweiterung von Frameworks: So fügen Sie benutzerdefinierte Funktionen hinzu.

Mar 28, 2025 pm 05:12 PM

In dem Artikel werden Frameworks hinzugefügt, das sich auf das Verständnis der Architektur, das Identifizieren von Erweiterungspunkten und Best Practices für die Integration und Debuggierung hinzufügen.

Wie sende ich eine Postanforderung mit JSON -Daten mithilfe der Curl -Bibliothek von PHP?

Apr 01, 2025 pm 03:12 PM

Wie sende ich eine Postanforderung mit JSON -Daten mithilfe der Curl -Bibliothek von PHP?

Apr 01, 2025 pm 03:12 PM

Senden von JSON -Daten mithilfe der Curl -Bibliothek von PHP in der PHP -Entwicklung müssen häufig mit externen APIs interagieren. Eine der gängigen Möglichkeiten besteht darin, die Curl Library zu verwenden, um Post � ...