Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

Vollständige Erklärung der PHP-Schwachstellen (7) – Sitzungsentführung

Vollständige Erklärung der PHP-Schwachstellen (7) – Sitzungsentführung

Vollständige Erklärung der PHP-Schwachstellen (7) – Sitzungsentführung

Server und Client kommunizieren über Sitzungen. Wenn der Browser des Clients eine Verbindung zum Server herstellt, richtet der Server eine Sitzung für den Benutzer ein. Die Sitzung jedes Benutzers ist unabhängig und wird vom Server verwaltet. Die Sitzung jedes Benutzers wird durch eine eindeutige Zeichenfolge identifiziert, die als Sitzungs-ID bezeichnet wird. Wenn ein Benutzer eine Anfrage stellt, enthält der gesendete HTTP-Header den Wert der Sitzungs-ID. Der Server verwendet die Sitzungs-ID im HTTP-Header, um zu identifizieren, welcher Benutzer die Anfrage gesendet hat.

Sitzung speichert die persönlichen Daten jedes Benutzers. Allgemeine Webanwendungen verwenden Sitzung, um authentifizierte Benutzerkonten und Passwörter zu speichern. Wenn Sie beim Konvertieren verschiedener Webseiten die Identität des Benutzers überprüfen müssen, verwenden Sie zum Vergleich das in der Sitzung gespeicherte Konto und Passwort. Der Lebenszyklus der Sitzung beginnt, wenn der Benutzer eine Verbindung zum Server herstellt, und endet, wenn der Benutzer den Browser schließt oder sich abmeldet, wenn die Funktion session_destroy die Sitzungsdaten löscht. Wenn der Benutzer den Computer nicht innerhalb von 20 Minuten nutzt, wird die Sitzung automatisch beendet.

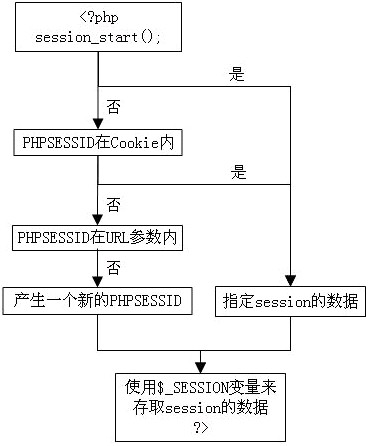

Anwendungsarchitektur für die PHP-Sitzungsverarbeitung

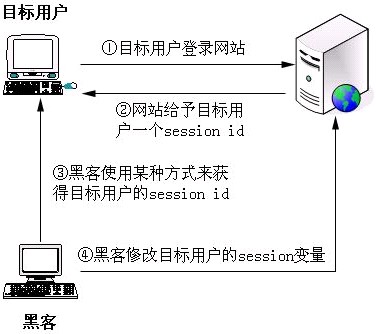

Session-Hijacking

Session-Hijacking bedeutet, dass der Angreifer verschiedene Mittel einsetzt, um an die Identitätssitzung des Zielbenutzers zu gelangen Ausweis. Sobald die Sitzungs-ID erhalten wurde, kann sich der Angreifer mit der Identität des Zielbenutzers bei der Website anmelden und die Betriebsberechtigungen des Zielbenutzers erhalten.

Methoden für Angreifer, um die Sitzungs-ID des Zielbenutzers zu erhalten:

1) Brute-Force-Cracking: Probieren Sie verschiedene Sitzungs-IDs aus, bis sie geknackt sind.

2) Berechnung: Wenn die Sitzungs-ID nicht zufällig generiert wird, ist es möglich, sie zu berechnen

3) Diebstahl: Verwenden Sie Netzwerkabhörung, XSS-Angriffe und andere Methoden, um sie zu erhalten

Session-Hijacking-Angriffsschritte

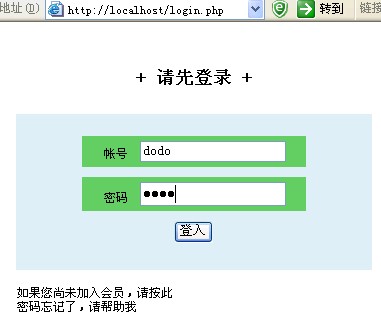

Instanz

//login.php

session_start();

if (isset($_POST["login"]))

{

$link = mysql_connect("localhost", "root", "root")

or die("无法建立MySQL数据库连接:" . mysql_error());

mysql_select_db("cms") or die("无法选择MySQL数据库");

if (!get_magic_quotes_gpc())

{

$query = "select * from member where username=’" . addslashes($_POST["username"]) .

"’ and password=’" . addslashes($_POST["password"]) . "’";

}

else

{

$query = "select * from member where username=’" . $_POST["username"] .

"’ and password=’" . $_POST["password"] . "’";

}

$result = mysql_query($query)

or die("执行MySQL查询语句失败:" . mysql_error());

$match_count = mysql_num_rows($result);

if ($match_count)

{

$_SESSION["book"] = 1;

mysql_close($link);

header("Location: http://localhost/index.php?user=" . $_POST["username"]);

}

…..

// 打开Session

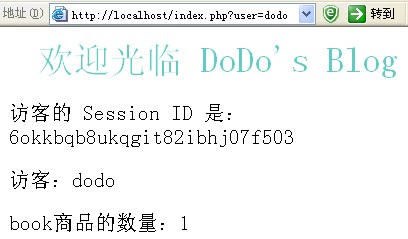

访客的 Session ID 是:echo session_id(); ?>

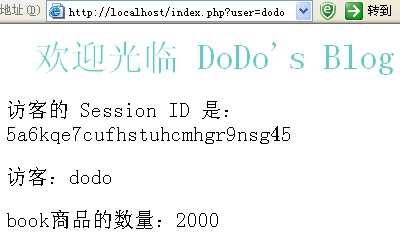

Wird nach dem Anmelden angezeigt

Angriff starten

//attack.php

php

//Sitzung öffnen

session_start ();

echo „Die Sitzungs-ID des Zielbenutzers ist:“ „

“; „username“] „

“; „Das Passwort des Zielbenutzers lautet:“ . / Stellen Sie die Anzahl der Bücher auf 2000 ein

$_SESSION["book"] = 2000; .php?PHPSESSID=5a6kqe7cufhstuhcmhgr9nsg45 Diese ID wird nach dem Aktualisieren der Kundenseite erhalten Senden der Sitzungs-ID an den Benutzer

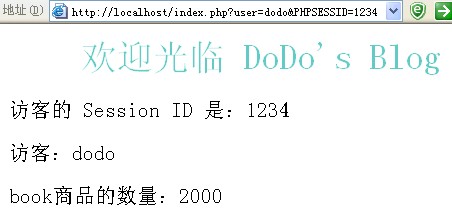

http://localhost/index.php?user=dodo&PHPSESSID=1234 Senden Sie diesen Link an den Benutzer dodo zur Anzeige

Präventionsmethoden

1) Ändern Sie regelmäßig die Sitzungs-ID

Funktion bool session_regenerate_id([bool delete_old_session])

delete_old_session ist true , lösche die alte Sitzungsdatei; wenn false, behalte die alte Sitzung, der Standardwert ist false, optional

am Anfang des Index hinzufügen. php session_start();

session_regenerate_id(TRUE);

......

Auf diese Weise wird bei jedem Neuladen eine neue Sitzungs-ID generiert

2) Ändern Sie den Namen der Sitzung

Der Standardname der Sitzung ist PHPSESSID. Diese Variable wird im Cookie gespeichert. er wird diesen Namen nicht erraten und einige Angriffe blockieren können

session_start();

session_name("mysessionid");

......

3) Transparente Sitzungs-ID deaktivieren

Transparente Sitzungs-ID bedeutet, dass die Sitzungs-ID, wenn die HTTP-Anfrage im Browser keine Cookies verwendet, zur Angabe der Sitzungs-ID verwendet wird id wird über einen Link übergeben; öffne php.ini, bearbeite

session.use_trans_sid = 0

Im Code

int_set( "session.use_trans_sid", 0);

session_start();

……

4) Überprüfen Sie nur die Sitzungs-ID aus dem Cookie

session.use_cookies = 1 bedeutet, Cookies zum Speichern der Sitzungs-ID zu verwenden

session.use_only_cookies = 1 bedeutet, nur Cookies zum Speichern der Sitzungs-ID zu verwenden, was vermieden werden kann. Sitzungsfixierungsangriff

Im Code

int_set("session.use_cookies", 1);

int_set("session.use_only_cookies", 1); p>

5) URL verwenden, um versteckte Parameter zu übergeben

session_start();

$seid = md5(uniqid(rand()), TRUE)) ;

$_SESSION["seid"] = $seid;

Obwohl der Angreifer die Sitzungsdaten erhalten kann, kann er den Wert von $seid nicht kennen. Überprüfen Sie einfach den Wert von seid, um zu bestätigen, ob die aktuelle Seite vom Webprogramm selbst aufgerufen wird.

Das Obige ist der Inhalt der PHP-Schwachstellenlösung (7) – Session-Hijacking. Weitere verwandte Inhalte finden Sie auf der chinesischen PHP-Website (www.php.cn).

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

Arbeiten mit Flash -Sitzungsdaten in Laravel

Mar 12, 2025 pm 05:08 PM

Arbeiten mit Flash -Sitzungsdaten in Laravel

Mar 12, 2025 pm 05:08 PM

Laravel vereinfacht die Behandlung von temporären Sitzungsdaten mithilfe seiner intuitiven Flash -Methoden. Dies ist perfekt zum Anzeigen von kurzen Nachrichten, Warnungen oder Benachrichtigungen in Ihrer Anwendung. Die Daten bestehen nur für die nachfolgende Anfrage standardmäßig: $ Anfrage-

Curl in PHP: So verwenden Sie die PHP -Curl -Erweiterung in REST -APIs

Mar 14, 2025 am 11:42 AM

Curl in PHP: So verwenden Sie die PHP -Curl -Erweiterung in REST -APIs

Mar 14, 2025 am 11:42 AM

Die PHP Client -URL -Erweiterung (CURL) ist ein leistungsstarkes Tool für Entwickler, das eine nahtlose Interaktion mit Remote -Servern und REST -APIs ermöglicht. Durch die Nutzung von Libcurl, einer angesehenen Bibliothek mit Multi-Protokoll-Dateien, erleichtert PHP Curl effiziente Execu

Vereinfachte HTTP -Reaktion verspottet in Laravel -Tests

Mar 12, 2025 pm 05:09 PM

Vereinfachte HTTP -Reaktion verspottet in Laravel -Tests

Mar 12, 2025 pm 05:09 PM

Laravel bietet eine kurze HTTP -Antwortsimulationssyntax und vereinfache HTTP -Interaktionstests. Dieser Ansatz reduziert die Code -Redundanz erheblich, während Ihre Testsimulation intuitiver wird. Die grundlegende Implementierung bietet eine Vielzahl von Verknüpfungen zum Antworttyp: Verwenden Sie Illuminate \ Support \ facades \ http; Http :: fake ([ 'Google.com' => 'Hallo Welt',, 'github.com' => ['foo' => 'bar'], 'Forge.laravel.com' =>

Alipay PHP SDK -Übertragungsfehler: Wie kann das Problem von 'Class Signdata nicht deklarieren' gelöst werden?

Apr 01, 2025 am 07:21 AM

Alipay PHP SDK -Übertragungsfehler: Wie kann das Problem von 'Class Signdata nicht deklarieren' gelöst werden?

Apr 01, 2025 am 07:21 AM

Alipay PHP ...

12 Beste PHP -Chat -Skripte auf Codecanyon

Mar 13, 2025 pm 12:08 PM

12 Beste PHP -Chat -Skripte auf Codecanyon

Mar 13, 2025 pm 12:08 PM

Möchten Sie den dringlichsten Problemen Ihrer Kunden in Echtzeit und Sofortlösungen anbieten? Mit Live-Chat können Sie Echtzeitgespräche mit Kunden führen und ihre Probleme sofort lösen. Sie ermöglichen es Ihnen, Ihrem Brauch einen schnelleren Service zu bieten

Erklären Sie das Konzept der späten statischen Bindung in PHP.

Mar 21, 2025 pm 01:33 PM

Erklären Sie das Konzept der späten statischen Bindung in PHP.

Mar 21, 2025 pm 01:33 PM

In Artikel wird die in PHP 5.3 eingeführte LSB -Bindung (LSB) erörtert, die die Laufzeitauflösung der statischen Methode ermöglicht, um eine flexiblere Vererbung zu erfordern. Die praktischen Anwendungen und potenziellen Perfo von LSB

Anpassung/Erweiterung von Frameworks: So fügen Sie benutzerdefinierte Funktionen hinzu.

Mar 28, 2025 pm 05:12 PM

Anpassung/Erweiterung von Frameworks: So fügen Sie benutzerdefinierte Funktionen hinzu.

Mar 28, 2025 pm 05:12 PM

In dem Artikel werden Frameworks hinzugefügt, das sich auf das Verständnis der Architektur, das Identifizieren von Erweiterungspunkten und Best Practices für die Integration und Debuggierung hinzufügen.

Rahmensicherheitsmerkmale: Schutz vor Schwachstellen.

Mar 28, 2025 pm 05:11 PM

Rahmensicherheitsmerkmale: Schutz vor Schwachstellen.

Mar 28, 2025 pm 05:11 PM

In Artikel werden wichtige Sicherheitsfunktionen in Frameworks erörtert, um vor Schwachstellen zu schützen, einschließlich Eingabevalidierung, Authentifizierung und regelmäßigen Aktualisierungen.