Einiges Wissen über PHP-Sicherheit zusammengestellt

Die in diesem Artikel besprochene Sicherheitsumgebung ist Linux+Apache+Mysql+PHP. Sicherheitsprobleme, die über diesen Rahmen hinausgehen, gehen über den Rahmen dieses Artikels hinaus

1. Als Nobody-Benutzer ausführen

Im Allgemeinen wird Apache von Root ausgeführt zu installieren und auszuführen. Wenn der Apache-Server-Prozess über Root-Benutzerrechte verfügt, stellt dies eine große Bedrohung für die Sicherheit des Systems dar. Sie sollten sicherstellen, dass Apache Der Serverprozess wird als Benutzer mit den geringsten Berechtigungen ausgeführt. Führen Sie Apache als Nobody-Benutzer aus, indem Sie die folgenden Optionen in der Datei httpd.conf ändern relative Sicherheit erreichen. Benutzer niemand Gruppe# -1

2. Berechtigungen des ServerRoot-Verzeichnisses

Um sicherzustellen, dass alle Konfigurationen angemessen und sicher sind, muss der Zugriff auf das Apache-Home-Verzeichnis streng kontrolliert werden, damit Nicht-Superuser den Inhalt dieses Verzeichnisses nicht ändern können. Das Home-Verzeichnis von Apache entspricht dem Server-Root-Kontrollelement in der Apache-Server-Konfigurationsdatei httpd.conf, das lauten sollte: Server-Root /usr/local/Apache

3. SSI-Konfiguration

Fügen Sie die Option Includes NO EXEC zur Options-Direktive in der Konfigurationsdatei access.conf oder httpd.conf hinzu, um die Ausführungsfunktion in Apache Server zu deaktivieren. Verhindern Sie, dass Benutzer das Ausführungsprogramm direkt auf dem Apache-Server ausführen, was dazu führt, dass das Serversystem verfügbar gemacht wird. Optionen Beinhaltet Noexec

4. Verhindern Sie, dass Benutzer Systemeinstellungen ändern

Nehmen Sie die folgenden Einstellungen in der Apache-Server-Konfigurationsdatei vor, um zu verhindern, dass Benutzer .htaccess-Dateien erstellen und ändern und um zu verhindern, dass Benutzer die definierbaren Systemsicherheitsfunktionen überschreiten. AllowOveride Keine Optionen Keine

Von allen zulassen

Konfigurieren Sie dann die spezifischen Verzeichnisse entsprechend.

5. Ändern Sie die Standardzugriffseigenschaften des Apache-Servers

Die Standardeinstellungen von Apache können nur ein gewisses Maß an Sicherheit gewährleisten. Wenn der Server die Datei über normale Zuordnungsregeln finden kann, erhält der Client beispielsweise den Zugriff auf die gesamte Dateisystem. Fügen Sie der Serverdatei den folgenden Inhalt hinzu:

order deny,ellow Von allen leugnen

Der Standardzugriff auf das Dateisystem wird deaktiviert.

6. Sicherheitsaspekte von CGI-Skripten

CGI-Skripte sind eine Reihe von Programmen, die über einen Webserver ausgeführt werden können. Um die Sicherheit des Systems zu gewährleisten, sollten Sie sicherstellen, dass der Autor des CGI vertrauenswürdig ist. Bei CGI ist es am besten, es auf einen bestimmten Zweck zu beschränken Zur einfacheren Verwaltung sollte sichergestellt werden, dass die Dateien im CGI-Verzeichnis nicht beschreibbar sind, beispielsweise unter cgi-bin, um zu verhindern, dass sich darin irreführende Programme befinden oder sich darin vermischen der Sicherheit Die Verwendung guter CGI-Programmmodule als Referenz kann viele unnötige Probleme und Sicherheitsrisiken reduzieren. Entfernen Sie alle nicht geschäftlichen Anwendungsskripte im CGI-Verzeichnis, um abnormale Informationslecks zu verhindern. 7. SSL-Linkverschlüsselung

Die oben genannten allgemeinen Maßnahmen können Apache Server eine grundlegende sichere Betriebsumgebung bieten. Offensichtlich ist in der spezifischen Implementierung eine weitere detaillierte Analyse erforderlich, um einen Sicherheitskonfigurationsplan zu formulieren, der mit den tatsächlichen Anwendungen übereinstimmt. 2. PHP-Sicherheitseinstellungen

Der Server kann nicht alle Sicherheitsprobleme verhindern, wie z. B. Programmschwachstellen, Probleme mit Benutzereingabeformularen, Probleme mit PHP-Dateiberechtigungen usw. Sie können auch einige Mittel einsetzen, um Hacker oder solche mit Hintergedanken zu verwirren. 1. Probleme mit der Sicherheitslücke im Programmcode

Die größten Schwächen vieler PHP-Programme sind nicht Probleme mit der PHP-Sprache selbst, sondern werden durch das geringe Sicherheitsbewusstsein der Programmierer verursacht. Daher müssen Sie immer auf mögliche Probleme in jedem Codeabschnitt achten, um die möglichen Auswirkungen einer falschen Datenübermittlung zu ermitteln. Sie müssen stets auf Ihren Code achten, um sicherzustellen, dass jede vom Client übermittelte Variable

ordnungsgemäß überprüft wird Schauen Sie es sich an und stellen Sie sich ein paar Fragen:<?php

unlink ($evil_var);

fwrite ($fp, $evil_var);

system ($evil_var);

exec ($evil_var);

?>Betrifft dieses Skript nur erwartete Dateien? Können abnormale Daten nach der Übermittlung wirksam sein?

Kann dieses Skript für unbeabsichtigte Zwecke verwendet werden?

Kann dieses Skript mit anderen Skripten kombiniert werden, um schlechte Dinge zu bewirken?

Sind alle Transaktionen ausreichend dokumentiert?

在写代码的时候问自己这些问题,否则以后可能要为了增加安全性而重写代码了。注意了这些问题的话,也许还不完全能保证系统的安全,但是至少可以提高安全性。

还可以考虑关闭 register_globals,magic_quotes 或者其它使编程更方便但会使某个变量的合法性,来源和其值被搞乱的设置。

2、用户输入表单问题

验证用户输入的任何数据,保证PHP代码的安全。

注意1:JS只是为了提高来访用户的体验而产生的,而不是验证的工具。因为任何一个来访的用户都可能会,也有可能无意间就禁用了客户端脚本的执行,从而跳过这层验证。所以我们必须在PHP的服务器端程序上检验这些数据。

注意2:不要使用$_SERVER['HTTP_REFERER']这个超级变量来检查数据的来源地址,一个很小的菜鸟黑客都会利用工具来伪造这个变量的数据,尽可能利用Md5,或者rand等函数来产生一个令牌,验证来源的时候,验证这个令牌是否匹配。

3、PHP文件权限问题

PHP 被设计为以用户级别来访问文件系统,所以完全有可能通过编写一段 PHP 代码来读取系统文件如 /etc/passwd,更改网络连接以及发送大量打印任务等等。因此必须确保 PHP 代码读取和写入的是合适的文件。 请看下面的代码,用户想要删除自己主目录中的一个文件。假设此情形是通过 web 界面来管理文件系统,因此 Apache 用户有权删除用户目录下的文件。

<?php

$username = $_POST['user_submitted_name'];

$homedir = "/home/$username";

$file_to_delete = "$userfile";

unlink ("$homedir/$userfile");

echo "$file_to_delete has been deleted!";

?>既然 username 变量可以通过用户表单来提交,那就可以提交别人的用户名和文件名,并删除该文件。这种情况下,就要考虑其它方式的认证:

-只给 PHP 的 web 用户很有限的权限。 -检查所有提交上来的变量。 -以下是更加安全的文件名和变量的验证和检查:

<?php

$username = $_SERVER['REMOTE_USER'];

$homedir = "/home/$username";

if (!ereg('^[^./][^/]*$', $userfile))

die('bad filename');

if (!ereg('^[^./][^/]*$', $username))

die('bad username');

?>4、隐藏PHP扩展名

一般而言,通过隐藏的手段提高安全性被认为是作用不大的做法。但某些情况下,尽可能的多增加一份安全性都是值得的。

一些简单的方法可以帮助隐藏 PHP,这样做可以提高攻击者发现系统弱点的难度。在 php.ini 文件里设置 expose_php = off ,可以减少他们能获得的有用信息。

另一个策略就是让 web 服务器用 PHP 解析不同扩展名。无论是通过 .htaccess 文件还是 Apache 的配置文件,都可以设置能误导攻击者的文件扩展名:

# 使PHP看上去像其它的编程语言

AddType application/x-httpd-php .asp .py .pl

# 使 PHP 看上去像未知的文件类型

AddType application/x-httpd-php .bop .foo .133t

# 使 PHP 代码看上去像 HTML 页面

AddType application/x-httpd-php .htm .html

要让此方法生效,必须把 PHP 文件的扩展名改为以上的扩展名。这样就通过隐藏来提高了安全性,虽然防御能力很低而且有些缺点。

三、Mysql数据库安全性设置

PHP 本身并不能保护数据库的安全。下面的章节只是讲述怎样用 PHP 脚本对数据库进行基本的访问和操作。记住一条简单的原则:深入防御。保护数据库的措施越多,攻击者就越难获得和使用数据库内的信息。正确地设计和应用数据库可以减少被攻击的担忧。

1、数据库设计问题

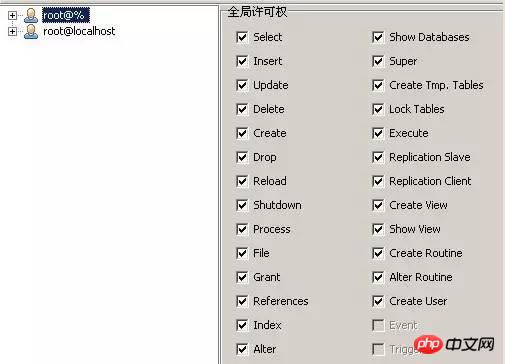

应用程序永远不要使用数据库所有者或超级用户帐号来连接数据库,因为这些帐号可以执行任意的操作,比如说修改数据库结构(例如删除一个表)或者清空整个数据库的内容。以下截图的用户设置是危险的。

应该为程序的每个方面创建不同的数据库帐号,并赋予对数据库对象的极有限的权限。仅分配给能完成其功能所需的权限,避免同一个用户可以完成另一个用户的事情。这样即使攻击者利用程序漏洞取得了数据库的访问权限,也最多只能做到和该程序一样的影响范围。

2.数据库连接问题

把连接建立在 SSL 加密技术上可以增加客户端和服务器端通信的安全性,或者 SSH 也可以用于加密客户端和数据库之间的连接。如果使用了这些技术的话,攻击者要监视服务器的通信或者得到数据库的信息是很困难的。

3.数据库数据的加密

SSL/SSH 能保护客户端和服务器端交换的数据,但 SSL/SSH 并不能保护数据库中已有的数据。SSL 只是一个加密网络数据流的协议。

如果攻击者取得了直接访问数据库的许可(绕过 web 服务器),敏感数据就可能暴露或者被滥用,除非数据库自己保护了这些信息。对数据库内的数据加密是减少这类风险的有效途径,但是只有很少的数据库提供这些加密功能。

对于这个问题,有一个简单的解决办法,就是创建自己的加密机制,然后把它用在 PHP 程序内,最常见的例子就是把密码经过 MD5 加密后的散列存进数据库来代替原来的明文密码。

<?php

$query = sprintf("INSERT INTO users(name,pwd) VALUES('%s','%s');",

addslashes($username), md5($password));

$result = pg_query($connection, $query);

$query = sprintf("SELECT 1 FROM users WHERE name='%s' AND pwd='%s';",

addslashes($username), md5($password));

$result = pg_query($connection, $query);

if (pg_num_rows($result) > 0) {

echo 'Welcome, $username!';

} else {

echo 'Authentication failed for $username.';

}

?>4、SQL注入问题

直接 SQL 命令注入就是攻击者常用的一种创建或修改已有 SQL 语句的技术,从而达到取得隐藏数据,或覆盖关键的值,甚至执行数据库主机操作系统命令的目的。这是通过应用程序取得用户输入并与静态参数组合成 SQL 查询来实现的。下面将会给出一些真实的例子。

<?php $query = "SELECT id, name, inserted, size FROM products WHERE size = '$size' ORDER BY $order LIMIT $limit, $offset;"; $result = odbc_exec($conn, $query); ?>

可以在原来的查询的基础上添加另一个 SELECT 查询来获得密码: union select '1', concat(uname||'-'||passwd) as name, '1971-01-01', '0' from usertable; 假如上述语句(使用 ' 和 –)被加入到 $query 中的任意一个变量的话,那么就麻烦了。

这些攻击总是建立在发掘安全意识不强的代码上的。所以,永远不要信任外界输入的数据,特别是来自于客户端的,包括选择框、表单隐藏域和 cookie。就如上面的第一个例子那样,就算是正常的查询也有可能造成灾难。

永远不要使用超级用户或所有者帐号去连接数据库。要用权限被严格限制的帐号。 检查输入的数据是否具有所期望的数据格式。PHP 有很多可以用于检查输入的函数,从简单的变量函数和字符类型函数(比如 is_numeric(),ctype_digit())到复杂的 Perl 兼容正则表达式函数都可以完成这个工作。

如果程序等待输入一个数字,可以考虑使用 is_numeric() 来检查,或者直接使用 settype() 来转换它的类型,也可以用 sprintf() 把它格式化为数字。

一个更安全的防止SQL注入的分页显示方法:

<?php

settype($offset, 'integer');

$query = "SELECT id, name FROM products ORDER BY name LIMIT 20 OFFSET $offset;";

$query = sprintf("SELECT id, name FROM products ORDER BY name LIMIT 20 OFFSET %d;",

$offset);

?>Das obige ist der detaillierte Inhalt vonEiniges Wissen über PHP-Sicherheit zusammengestellt. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1374

1374

52

52

Wie vermeidet man Angriffe wie Image-Trojaner bei der PHP-Sprachentwicklung?

Jun 09, 2023 pm 10:37 PM

Wie vermeidet man Angriffe wie Image-Trojaner bei der PHP-Sprachentwicklung?

Jun 09, 2023 pm 10:37 PM

Mit der Entwicklung des Internets kommt es immer wieder zu Cyberangriffen. Unter ihnen sind Hacker, die Sicherheitslücken nutzen, um Image-Trojaner- und andere Angriffe durchzuführen, zu einer der häufigsten Angriffsmethoden geworden. Wie kann man bei der PHP-Sprachentwicklung Angriffe wie Image-Trojaner vermeiden? Zunächst müssen wir verstehen, was ein Image-Trojaner ist. Vereinfacht ausgedrückt handelt es sich bei Image-Trojanern um Hacker, die Schadcode in Bilddateien einschleusen. Wenn Benutzer auf diese Bilder zugreifen, wird der Schadcode aktiviert und greift das Computersystem des Benutzers an. Diese Angriffsmethode ist auf verschiedenen Websites wie Webseiten und Foren üblich. So vermeiden Sie Bilderholz

PHP-Sicherheitsleitfaden: Verhindern von HTTP-Parameter-Pollution-Angriffen

Jun 29, 2023 am 11:04 AM

PHP-Sicherheitsleitfaden: Verhindern von HTTP-Parameter-Pollution-Angriffen

Jun 29, 2023 am 11:04 AM

PHP-Sicherheitsleitfaden: Verhindern von HTTP-Parameter-Pollution-Angriffen Einführung: Bei der Entwicklung und Bereitstellung von PHP-Anwendungen ist es von entscheidender Bedeutung, die Sicherheit der Anwendung zu gewährleisten. Unter diesen ist die Verhinderung von HTTP-Parameterverschmutzungsangriffen ein wichtiger Aspekt. In diesem Artikel wird erklärt, was ein HTTP-Parameter-Contamination-Angriff ist und wie man ihn durch einige wichtige Sicherheitsmaßnahmen verhindern kann. Was ist ein HTTP-Parameterverschmutzungsangriff? HTTP-Parameterverschmutzungsangriffe sind eine sehr verbreitete Netzwerkangriffstechnik, die sich die Fähigkeit der Webanwendung zum Parsen von URL-Parametern zunutze macht.

Wie vermeide ich, dass Dateipfade Sicherheitsprobleme bei der PHP-Sprachentwicklung aufdecken?

Jun 10, 2023 pm 12:24 PM

Wie vermeide ich, dass Dateipfade Sicherheitsprobleme bei der PHP-Sprachentwicklung aufdecken?

Jun 10, 2023 pm 12:24 PM

Mit der kontinuierlichen Weiterentwicklung der Internettechnologie sind Website-Sicherheitsprobleme immer wichtiger geworden, darunter auch Sicherheitsprobleme bei der Offenlegung von Dateipfaden. Die Offenlegung des Dateipfads bedeutet, dass der Angreifer auf irgendeine Weise die Verzeichnisinformationen des Website-Programms erfahren und so an die vertraulichen Informationen der Website gelangen und die Website angreifen kann. In diesem Artikel werden die Sicherheitsprobleme und Lösungen für die Offenlegung von Dateipfaden in der PHP-Sprachentwicklung vorgestellt. 1. Das Prinzip der Offenlegung von Dateipfaden Bei der Entwicklung von PHP-Programmen verwenden wir normalerweise relative oder absolute Pfade für den Zugriff auf Dateien, wie unten gezeigt:

Erkennung und Reparatur von PHP-SQL-Injection-Schwachstellen

Aug 08, 2023 pm 02:04 PM

Erkennung und Reparatur von PHP-SQL-Injection-Schwachstellen

Aug 08, 2023 pm 02:04 PM

Überblick über die Erkennung und Behebung von PHP-SQL-Injection-Schwachstellen: SQL-Injection bezeichnet eine Angriffsmethode, bei der Angreifer Webanwendungen verwenden, um böswillig SQL-Code in die Eingabe einzuschleusen. PHP ist eine in der Webentwicklung weit verbreitete Skriptsprache und wird häufig zur Entwicklung dynamischer Websites und Anwendungen verwendet. Aufgrund der Flexibilität und Benutzerfreundlichkeit von PHP ignorieren Entwickler jedoch häufig die Sicherheit, was zur Entstehung von SQL-Injection-Schwachstellen führt. In diesem Artikel wird beschrieben, wie SQL-Injection-Schwachstellen in PHP erkannt und behoben werden, und es werden relevante Codebeispiele bereitgestellt. überprüfen

Erfahren Sie mehr über das schockierende Win10x-Systemwissen

Jul 14, 2023 am 11:29 AM

Erfahren Sie mehr über das schockierende Win10x-Systemwissen

Jul 14, 2023 am 11:29 AM

Kürzlich ist der neueste Image-Download des Win10X-Systems im Internet durchgesickert. Anders als die übliche ISO liegt dieses Image im .ffu-Format vor und kann derzeit nur für das Surface Pro7-Erlebnis verwendet werden. Obwohl viele Freunde es nicht erleben können, können Sie dennoch den relevanten Inhalt der Bewertung lesen und Spaß haben. Werfen wir also einen Blick auf die neueste Bewertung des Win10x-Systems. Die neueste Bewertung des Win10x-Systems 1. Der größte Unterschied zwischen Win10X und Win10 erscheinen erstmals nach dem Hochfahren in der Mitte der Taskleiste. Zusätzlich zu angehefteten Anwendungen können in der Taskleiste auch kürzlich gestartete Anwendungen angezeigt werden, ähnlich wie bei Android- und iOS-Telefonen. 2. Eine weitere Sache ist, dass das „Start“-Menü des neuen Systems keine Datei unterstützt

Web-Sicherheitsschutz in PHP

May 25, 2023 am 08:01 AM

Web-Sicherheitsschutz in PHP

May 25, 2023 am 08:01 AM

In der heutigen Internetgesellschaft ist Web-Sicherheit zu einem wichtigen Thema geworden. Insbesondere Entwickler, die die PHP-Sprache für die Webentwicklung verwenden, sind häufig mit verschiedenen Sicherheitsangriffen und -bedrohungen konfrontiert. Dieser Artikel beginnt mit der Sicherheit von PHPWeb-Anwendungen und bespricht einige Methoden und Prinzipien des Web-Sicherheitsschutzes, um PHPWeb-Entwicklern bei der Verbesserung der Anwendungssicherheit zu helfen. 1. Grundlegendes zur Webanwendungssicherheit Webanwendungssicherheit bezieht sich auf den Schutz von Daten, Systemen und Benutzern, wenn Webanwendungen Benutzeranforderungen verarbeiten.

PHP implementiert Sicherheitstechnologie beim E-Mail-Versand

May 23, 2023 pm 02:31 PM

PHP implementiert Sicherheitstechnologie beim E-Mail-Versand

May 23, 2023 pm 02:31 PM

Mit der rasanten Entwicklung des Internets ist E-Mail zu einem unverzichtbaren Bestandteil des täglichen Lebens und der Arbeit der Menschen geworden und das Thema der Sicherheit der E-Mail-Übertragung hat immer mehr Aufmerksamkeit auf sich gezogen. Als weit verbreitete Programmiersprache im Bereich der Webentwicklung spielt PHP auch eine Rolle bei der Implementierung von Sicherheitstechnologien beim E-Mail-Versand. In diesem Artikel wird vorgestellt, wie PHP die folgenden Sicherheitstechnologien beim E-Mail-Versand implementiert: Bei der Übertragung von E-Mails im Internet können diese von Angreifern gestohlen oder manipuliert werden

Die Notwendigkeit und Bedeutung der PHP-Formularsicherheit

Aug 17, 2023 am 10:04 AM

Die Notwendigkeit und Bedeutung der PHP-Formularsicherheit

Aug 17, 2023 am 10:04 AM

Die Notwendigkeit und Bedeutung der PHP-Formularsicherheit In der Webentwicklung sind Formulare eine wesentliche Möglichkeit für Benutzer, mit dem Server zu interagieren. Ob Anmeldung, Registrierung, Übermittlung von Daten usw., es ist untrennbar mit der Verwendung von Formularen verbunden. Allerdings birgt die Verwendung von Formularen auch gewisse Sicherheitsrisiken. Böswillige Benutzer können das Formular auf verschiedene Weise angreifen, beispielsweise durch Injektionsangriffe, Cross-Site-Scripting-Angriffe usw. Daher ist die Gewährleistung der Sicherheit von Formularen zu einem Problem geworden, das Entwickler nicht ignorieren können. In diesem Artikel werden die Notwendigkeit und Bedeutung der PHP-Formularsicherheit untersucht und Code bereitgestellt