Herzlichen Glückwunsch, wenn Sie diesen Bildschirm sehen! Du hast den Jackpot geknackt! Das bedeutet, dass Sie mit dem Bitcoin-Ransomware-Virus infiziert sind. Im Allgemeinen müssen Sie 3 Bitcoins bezahlen, um sie zu entschlüsseln, und 3 Bitcoins sind auch mehr als 30.000 Yuan Yuan. Wie unten gezeigt

Der neueste Bericht des National Network and Information Security Information Center:

Die Überwachung ergab, dass WannaCry weltweit ausgebrochen ist Eine Variante des Ransomware-Virus ist aufgetaucht: WannaCry 2.0.

Der Unterschied zur Vorgängerversion besteht darin, dass diese Variante den Kill Switch aufhebt und die Verbreitung der Ransomware-Variante nicht durch die Registrierung eines Domainnamens stoppen kann. Diese Variante kann sich schneller verbreiten.

Internetnutzer werden gebeten, Patches für das Windows-Betriebssystem so schnell wie möglich zu aktualisieren und zu installieren. Wenn ein mit dem Virus infizierter Computer sofort vom Internet getrennt wird, um eine weitere Ausbreitung der Infektion zu verhindern.

Vorherige Benachrichtigung:

Das Nationale Informationszentrum für Netzwerk- und Informationssicherheit hat früher eine Notfallbenachrichtigung herausgegeben: Am 12. Mai 2017 gegen 20:00 Uhr wurde eine neue Art von „Wurm“ Ein Ransomware-Virus ist in mehr als 100 Ländern und Regionen von diesem Ransomware-Virus infiziert. Einige Benutzer von Betriebssystemen der Windows-Serie wurden infiziert.

Computerbenutzer werden gebeten, den Patch so schnell wie möglich zu aktualisieren und zu installieren. Die Adresse lautet: https://technet.microsoft.com/zh-cn/library/security/MS17-010.aspx.

Es gibt keinen offiziellen Patch für Windows 2003 und XP. Relevante Benutzer können die Windows-Firewall öffnen und aktivieren, „Erweiterte Einstellungen“ eingeben, die „Datei- und Druckerfreigabe“-Einstellungen deaktivieren und 445 deaktivieren 135, 137, 138, 139 und andere Hochrisikohäfen.

Wenn das Gerät mit dem Virus infiziert ist, trennen Sie es bitte sofort vom Internet, um eine weitere Ausbreitung der Infektion zu verhindern.

Analyse: Die Bedrohung durch Ransomware ist noch lange nicht verschwunden

Cybersicherheitsexperten wiesen darauf hin, dass es zu einem großflächigen Ausbruch von Ransomware-Cyberangriffen kommt ereignete sich in Peking. Am 12. gegen 20 Uhr wurden die Netzwerkknoten einer großen Anzahl inländischer Institutionen und Unternehmen abgeschaltet, sodass das Startup am 15. einem Sicherheitstest unterzogen wird. Viele wichtige Computersysteme befinden sich in einer Intranet-Umgebung und können nicht auf die oben genannten Domänennamen zugreifen und sind möglicherweise nicht in der Lage, Sicherheitspatches rechtzeitig zu aktualisieren, sodass sie möglicherweise immer noch größeren Risiken ausgesetzt sind.

Netzwerksicherheitsexperten empfehlen Benutzern, die Verbindung zum Internet zu trennen und den Computer einzuschalten, d. h. das Netzwerkkabel abzuziehen und den Computer dann einzuschalten. Dadurch kann eine Infektion mit Ransomware grundsätzlich vermieden werden. Sie sollten einen Weg finden, so schnell wie möglich nach dem Einschalten des Computers Sicherheitspatches anzuwenden, oder zu diesem Zweck Abwehrtools verschiedener Netzwerksicherheitsunternehmen installieren, bevor Sie eine Verbindung zum Internet herstellen können.

Nach dem Eindringen dieser Ransomware werden fast alle Dateitypen wie Fotos, Bilder, Dokumente, Audios und Videos im Hostsystem des Benutzers verschlüsselt und die Suffixnamen der verschlüsselten Dateien werden einheitlich geändert Zu. WNCRY öffnet ein Ransomware-Dialogfeld auf dem Desktop und fordert das Opfer auf, Bitcoins im Wert von Hunderten von Dollar auf die Bitcoin-Wallet des Angreifers zu zahlen. Der Lösegeldbetrag erhöht sich mit der Zeit.

Han Zhihui, ein Arzt und Ingenieur am National Internet Emergency Center, sagte, dass die Sicherheitsbranche derzeit nicht in der Lage sei, das bösartige Verschlüsselungsverhalten der Ransomware effektiv zu brechen. Sobald Ransomware in den Host eines Benutzers eingedrungen ist, kann die Ransomware nur durch den Einsatz spezieller Tötungstools oder durch eine Neuinstallation des Betriebssystems entfernt werden. Die wichtigen Datendateien des Benutzers können jedoch nicht vollständig wiederhergestellt werden.

Was soll ich tun, wenn der Server mit dem Bitcoin-Ransomware-Virus infiziert ist?

Vorgeschlagene Lösung:

Zusätzlich zu den Empfehlungen des National Network and Information Security Information Center haben wir jetzt eine vorübergehende Lösung für Sie zusammengestellt Erfahren Sie Schritt für Schritt, wie Sie Ihren Computer so einrichten, dass er Ransomware verhindert.

Vorübergehende Lösung:

System-Firewall aktivieren

Erweiterte System-Firewall-Einstellungen verwenden, um Verbindungen zu Port 445 zu blockieren (dieser Vorgang wirkt sich auf die Verwendung von Port aus). 445-Dienst)

Automatische Systemaktualisierungen aktivieren und Updates für die Installation erkennen

Download-Adresse des von 360 veröffentlichten Immunitätstools „Bitcoin Ransomware Virus“: http://dl.360safe.com / nsa/nsatool.exe

Schritte zur Datenwiederherstellung:

1: Töten Sie zuerst den Virus

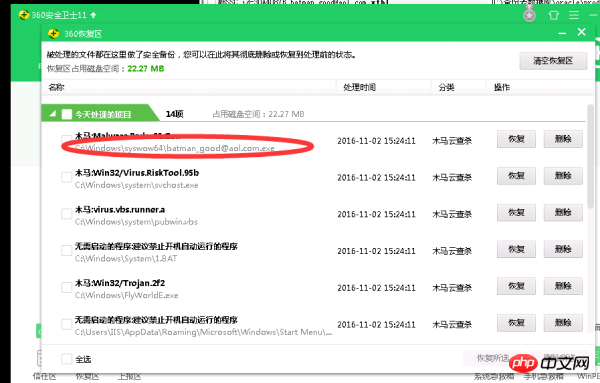

Wenn Sie kostenlose Antivirensoftware verwenden, Es wird empfohlen, 360 Security Guard 11 zu verwenden, das derzeit verschlüsselte Viren erkennen und töten kann. Wie im Bild gezeigt

- Hinweis: Es gibt zwei Wallet-Virus-Mailboxen http://india.com oder http://aol.com, dann wird es eine payload_xxxx sein erkannt. exe.

2: Ändern Sie das schwache RDP-Passwort (Remote Desktop Control) vor der Vergiftung

(Einige Kinder sagen, dass mein QWEasd!@# nicht stark ist, ich kann nur sagen (Das Gehalt, das Ihr Chef Ihnen anbietet, ist zu niedrig. Die Verwendung eines solchen Passworts ist nichts anderes, als die Tür offen zu lassen, um Hackern Einlass zu gewähren)

3: Daten wiederherstellen

A: Bitte verwenden Sie das kostenlose Kaspersky-Cracking-Tool für XTBL http://media.kaspersky.com/utilities/VirusUtilities/RU/rannohdecryptor.zip?_ga=1.69588624.1814211149.1453294100 (Persönlicher Test gültig , bitte sichern Sie vor dem Testen, um eine Beschädigung der Datei zu vermeiden.)

B: Wallet ist eine Variante des XTBL-Virus. Derzeit gibt es kein Cracking-Tool für Wallet-verschlüsselte Daten. Sie können Hackern nur Bitcoin für die Verarbeitung zahlen 3 Bitcoins. Der Gesamtbetrag beträgt ca. 30.000 RMB. Wenn Sie es nicht eilig haben, die Daten zu verwenden, warten Sie bitte geduldig, bis Kaspersky sie preisgibt. Je dringender die Daten sind, desto mehr müssen Sie auf die Risiken achten. Bitte finden Sie professionelle und erfahrene Leute, die sich darum kümmern.

Snapshot der Wiederherstellungsinstanz: Dies ist ein Server mit mehr als 700.000 Dateien, die mit dem Suffix fly_goods@aol.com.wallet verschlüsselt sind. Die Wiederherstellung von mehr als 600.000 Dateien wurde durch den Kauf eines privaten Schlüssels abgeschlossen, was 4 Stunden dauerte und 20 Minuten, es wird geschätzt, dass es 1-2 Tage dauern wird, um alles wieder normal zu machen, etwa 5 Stunden, um 700.000 Dateien wiederherzustellen, und mindestens 1 Tag, um die Serverumgebung neu zu konfigurieren. ------Um Hacker lahmzulegen, verschlüsseln Sie auch Exe-Anwendungen.

C: Im Allgemeinen verfügen bessere Server über eine eigene Festplatten-Snapshot-Funktion. Sie können den Snapshot auf den Stand vor der Infektion wiederherstellen, um den Verlust zu minimieren, und dann die Aktivierung der persönlichen Firewall aktivieren B. 445 und Hochrisiko-Ports wie 135, 137, 138 und 139, installieren Sie dann die erforderliche Antivirensoftware und wenden Sie die neuesten Patches an.

【Ich schätze, es gefällt dir.】

1.Besondere Empfehlung für die chinesische PHP-Website: PHP-Programmierer-Toolbox-Download (ein Klick zum Erstellen einer PHP-Version). Umgebung)

3 -End-Entwicklungstools: 8 empfohlene Downloads von HTML-Entwicklungstools

4. Aktueller Bitcoin-Preistrend

Aktueller Bitcoin-Preistrend

Neueste Bitcoin-Kurse

Neueste Bitcoin-Kurse

Was ist Bitcoin? Ist es ein Betrug?

Was ist Bitcoin? Ist es ein Betrug?

Wie viel ist ein Bitcoin in RMB wert?

Wie viel ist ein Bitcoin in RMB wert?

Was ist eine Bitcoin-Wallet?

Was ist eine Bitcoin-Wallet?

So registrieren Sie ein Bitcoin-Wallet

So registrieren Sie ein Bitcoin-Wallet

Wo kann man Bitcoin kaufen?

Wo kann man Bitcoin kaufen?

Schauen Sie sich die zehn Kryptowährungen an, in die sich eine Investition lohnt

Schauen Sie sich die zehn Kryptowährungen an, in die sich eine Investition lohnt