Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

Tutorial zum Einstieg in die Abhängigkeitsinjektion: 10 empfohlene Tutorials zum Einstieg in die Abhängigkeitsinjektion

Tutorial zum Einstieg in die Abhängigkeitsinjektion: 10 empfohlene Tutorials zum Einstieg in die Abhängigkeitsinjektion

Tutorial zum Einstieg in die Abhängigkeitsinjektion: 10 empfohlene Tutorials zum Einstieg in die Abhängigkeitsinjektion

In diesem Artikel werden hauptsächlich die relevanten Informationen zu PHP Dependency Injection (DI) und Inversion of Control (IoC) vorgestellt. Interessierte Freunde können sich auf die erste Diskussion über Dependency Injection und Inversion of Control beziehen Es handelt sich um ein Entwurfsmuster, das verwendet wird, um die Kopplung zwischen Programmen zu verringern. Ich habe es ein wenig studiert und festgestellt, dass es auf der offiziellen Website von TP keinen entsprechenden Artikel gibt. Deshalb habe ich diesen bescheidenen Artikel geschrieben, um dieses Entwurfsmuster vorzustellen. Ich hoffe, dass ich etwas zur TP-Community beitragen kann. Gehen Sie zunächst nicht auf die Definition dieses Entwurfsmusters ein, sonst werden Sie definitiv verwirrt sein. Ich habe viele Artikel über Baidu gelesen, die alle aus theoretischer Sicht beschrieben werden voller unbekannter Vokabeln. Entweder wird es in Java-Code beschrieben, was ebenfalls umständlich ist. Wie auch immer, ich habe endlich etwas Klarheit. Lassen Sie uns das Konzept der Abhängigkeitsinjektion aus der Perspektive von PHP beschreiben. Angenommen, wir haben hier eine Klasse, die eine Datenbankverbindung erfordert. Gemäß der primitivsten Methode können wir diese Klasse wie folgt schreiben: Klassenbeispiel {. privat

1. Teilen Sie praktische Tutorials zu PHP Dependency Injection (DI) und Inversion of Control (IoC)

Einführung: Dieser Artikel stellt hauptsächlich die relevanten Informationen zu PHP Dependency Injection (DI) und Inversion of Control (IoC) vor. Es hat einen bestimmten Referenzwert >

2. Details zu den Möglichkeiten, Objekte in Java zu erstellen

Einführung: Java-Entwickler erstellen jeden Tag viele Objekte, verwenden jedoch normalerweise die Abhängigkeitsinjektion, um das System zu verwalten. Es gibt jedoch viele Möglichkeiten, Objekte zu erstellen: Verwenden Sie das Schlüsselwort New Verwenden Sie die Methode der Class-Klasse, die newInstance-Methode der Constructor-Klasse, die Clone-Methode und die Deserialisierung.

3. Einführung in die Abhängigkeitsinjektionsmethode in der .NET-Konfiguration JSON

Einführung: In diesem Artikel wird hauptsächlich die Konfiguration der Abhängigkeitsinjektion in JSON-Dateien von ASP.NET Core ausführlich erläutert Referenz. Folgen wir dem Editor und werfen wir gemeinsam einen Blick darauf

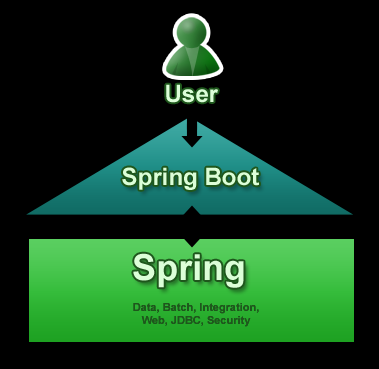

4 Detaillierte Erläuterung der Dependency-Injection-Funktion in SpringBoot

Einführung: In diesem Artikel wird hauptsächlich die detaillierte Implementierung der Abhängigkeitsinjektionsfunktion in SpringBoot vorgestellt. Die Implementierung von SpringBoot wird grundsätzlich durch Anmerkungen implementiert. Wer Interesse hat, kann sich informieren.

5. Detaillierte Analyse des Beispielcodes für die Abhängigkeitsinjektion in JavaScript

Einführung: Die Welt der Computerprogrammierung ist eigentlich ein Prozess der kontinuierlichen Abstraktion einfacher Teile und der Organisation dieser Abstraktionen. JavaScript ist keine Ausnahme. Wenn wir JavaScript zum Schreiben von Anwendungen verwenden, verwenden wir alle Code, der von anderen geschrieben wurde, beispielsweise von einigen berühmten Open-Source-Bibliotheken oder Frameworks. Da unser Projekt wächst, werden immer mehr Module, auf die wir uns verlassen müssen, immer wichtiger. Derzeit ist die effektive Organisation dieser Module zu einem sehr wichtigen Thema geworden. Die Abhängigkeitsinjektion löst das Problem, wie codeabhängige Module effektiv organisiert werden können. Möglicherweise haben Sie den Begriff „Abhängigkeitsinjektion“ in einigen Frameworks oder Bibliotheken gehört, wie z Erläuterung des Beispielcodes für die Abhängigkeitsinjektion (DI)

Einleitung: Mit anderen Worten, wenn wir im zukünftigen Entwicklungsprozess Klasse B oder Klasse C ändern müssen, sobald die Funktion umbenannt, die Anzahl der Funktionsparameter geändert oder sogar die gesamte Klassenstruktur angepasst werden muss, Wir müssen auch die Klasse A entsprechend anpassen, und dies ist während des Entwicklungsprozesses sehr unpraktisch. Dies ist das, was wir als „eine Sache, die den gesamten Körper betrifft“ bezeichnen Wenn zwei Menschen getrennt leben, kommt es oft zu Konflikten. . .

7. PHP-Inversion der Kontrolle und Abhängigkeitsinjektion

Einführung: PHP-Inversion der Kontrolle und Abhängigkeitsinjektion

8. Detaillierte Erläuterung verschiedener Methoden der Java Spring-Abhängigkeitsinjektion

Einführung: In diesem Artikel werden hauptsächlich verschiedene Methoden der Spring-Abhängigkeitsinjektion im Detail vorgestellt. Jetzt teile ich ihn mit Ihnen Geben Lassen Sie es uns alle als Referenz verwenden. Folgen wir dem Herausgeber, um einen Blick darauf zu werfen >

10. Mehrere Möglichkeiten der Spring-Abhängigkeitsinjektion

angular.js – Der Standard für die AngularJS-Abhängigkeitsinjektion

php – Wie werden Parameter in YII2-Abhängigkeitsinjektion übergeben?

angular.js – Über Angular2-Abhängigkeitsinjektion

Das obige ist der detaillierte Inhalt vonTutorial zum Einstieg in die Abhängigkeitsinjektion: 10 empfohlene Tutorials zum Einstieg in die Abhängigkeitsinjektion. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1382

1382

52

52

Alipay PHP SDK -Übertragungsfehler: Wie kann das Problem von 'Class Signdata nicht deklarieren' gelöst werden?

Apr 01, 2025 am 07:21 AM

Alipay PHP SDK -Übertragungsfehler: Wie kann das Problem von 'Class Signdata nicht deklarieren' gelöst werden?

Apr 01, 2025 am 07:21 AM

Alipay PHP ...

Erklären Sie JSON Web Tokens (JWT) und ihren Anwendungsfall in PHP -APIs.

Apr 05, 2025 am 12:04 AM

Erklären Sie JSON Web Tokens (JWT) und ihren Anwendungsfall in PHP -APIs.

Apr 05, 2025 am 12:04 AM

JWT ist ein offener Standard, der auf JSON basiert und zur sicheren Übertragung von Informationen zwischen Parteien verwendet wird, hauptsächlich für die Identitätsauthentifizierung und den Informationsaustausch. 1. JWT besteht aus drei Teilen: Header, Nutzlast und Signatur. 2. Das Arbeitsprinzip von JWT enthält drei Schritte: Generierung von JWT, Überprüfung von JWT und Parsingnayload. 3. Bei Verwendung von JWT zur Authentifizierung in PHP kann JWT generiert und überprüft werden, und die Funktionen und Berechtigungsinformationen der Benutzer können in die erweiterte Verwendung aufgenommen werden. 4. Häufige Fehler sind Signaturüberprüfungsfehler, Token -Ablauf und übergroße Nutzlast. Zu Debugging -Fähigkeiten gehört die Verwendung von Debugging -Tools und Protokollierung. 5. Leistungsoptimierung und Best Practices umfassen die Verwendung geeigneter Signaturalgorithmen, das Einstellen von Gültigkeitsperioden angemessen.

Beschreiben Sie die soliden Prinzipien und wie sie sich für die PHP -Entwicklung anwenden.

Apr 03, 2025 am 12:04 AM

Beschreiben Sie die soliden Prinzipien und wie sie sich für die PHP -Entwicklung anwenden.

Apr 03, 2025 am 12:04 AM

Die Anwendung des soliden Prinzips in der PHP -Entwicklung umfasst: 1. Prinzip der Einzelverantwortung (SRP): Jede Klasse ist nur für eine Funktion verantwortlich. 2. Open and Close Principle (OCP): Änderungen werden eher durch Erweiterung als durch Modifikation erreicht. 3.. Lischs Substitutionsprinzip (LSP): Unterklassen können Basisklassen ersetzen, ohne die Programmgenauigkeit zu beeinträchtigen. 4. Schnittstellen-Isolationsprinzip (ISP): Verwenden Sie feinkörnige Schnittstellen, um Abhängigkeiten und nicht verwendete Methoden zu vermeiden. 5. Abhängigkeitsinversionsprinzip (DIP): Hoch- und niedrige Module beruhen auf der Abstraktion und werden durch Abhängigkeitsinjektion implementiert.

Erklären Sie das Konzept der späten statischen Bindung in PHP.

Mar 21, 2025 pm 01:33 PM

Erklären Sie das Konzept der späten statischen Bindung in PHP.

Mar 21, 2025 pm 01:33 PM

In Artikel wird die in PHP 5.3 eingeführte LSB -Bindung (LSB) erörtert, die die Laufzeitauflösung der statischen Methode ermöglicht, um eine flexiblere Vererbung zu erfordern. Die praktischen Anwendungen und potenziellen Perfo von LSB

Wie sende ich eine Postanforderung mit JSON -Daten mithilfe der Curl -Bibliothek von PHP?

Apr 01, 2025 pm 03:12 PM

Wie sende ich eine Postanforderung mit JSON -Daten mithilfe der Curl -Bibliothek von PHP?

Apr 01, 2025 pm 03:12 PM

Senden von JSON -Daten mithilfe der Curl -Bibliothek von PHP in der PHP -Entwicklung müssen häufig mit externen APIs interagieren. Eine der gängigen Möglichkeiten besteht darin, die Curl Library zu verwenden, um Post � ...

Rahmensicherheitsmerkmale: Schutz vor Schwachstellen.

Mar 28, 2025 pm 05:11 PM

Rahmensicherheitsmerkmale: Schutz vor Schwachstellen.

Mar 28, 2025 pm 05:11 PM

In Artikel werden wichtige Sicherheitsfunktionen in Frameworks erörtert, um vor Schwachstellen zu schützen, einschließlich Eingabevalidierung, Authentifizierung und regelmäßigen Aktualisierungen.

Wie setze ich nach dem Neustart des Systems automatisch Berechtigungen von Unixsocket fest?

Mar 31, 2025 pm 11:54 PM

Wie setze ich nach dem Neustart des Systems automatisch Berechtigungen von Unixsocket fest?

Mar 31, 2025 pm 11:54 PM

So setzen Sie die Berechtigungen von Unixsocket automatisch nach dem Neustart des Systems. Jedes Mal, wenn das System neu startet, müssen wir den folgenden Befehl ausführen, um die Berechtigungen von Unixsocket: sudo ...

Anpassung/Erweiterung von Frameworks: So fügen Sie benutzerdefinierte Funktionen hinzu.

Mar 28, 2025 pm 05:12 PM

Anpassung/Erweiterung von Frameworks: So fügen Sie benutzerdefinierte Funktionen hinzu.

Mar 28, 2025 pm 05:12 PM

In dem Artikel werden Frameworks hinzugefügt, das sich auf das Verständnis der Architektur, das Identifizieren von Erweiterungspunkten und Best Practices für die Integration und Debuggierung hinzufügen.