Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

Beispiel-Tutorial zur Verwendung des Alibaba Cloud ECS-Servers

Beispiel-Tutorial zur Verwendung des Alibaba Cloud ECS-Servers

Beispiel-Tutorial zur Verwendung des Alibaba Cloud ECS-Servers

Machen Sie hier als Referenz eine kurze Zusammenfassung des Problems. Der Titel besagt, dass ich ein Neuling bin, aber tatsächlich bin ich kein völliger Neuling. Ich kenne immer noch einige gängige Linux-Befehle, aber mir fehlt das allgemeine Verständnis und die Kontrolle über das Linux-System. Hier ist eine kurze Zusammenfassung dessen, was ich getan habe Sonntag. Einige Dinge.

1, machen Sie die SSH-Anmeldung sicherer

(1) Die unsicherste Methode: direkt ssh root@ip-Adresse, und dann sind Sie Sie werden aufgefordert, Ihr Passwort einzugeben, und die Anmeldung ist erfolgreich. Das bedeutet, dass Sie sich als Root mit der Passwortüberprüfung anmelden, was wahrscheinlich die unsicherste Methode ist. Der Grund, warum es unsicher ist: Das Passwort kann mit roher Gewalt geknackt werden. Sobald es geknackt wird, erhält der Eindringling direkt Root-Rechte, was sehr beängstigend ist. Wie können Sie also die Sicherheit verbessern? Siehe Punkt (2).

(2) sieht sicherer aus als (1), birgt jedoch immer noch Sicherheitsrisiken: Deaktivieren Sie die Remote-SSH-Anmeldefunktion des Root-Kontos, erstellen Sie einen Kontobenutzer ohne Root-Berechtigungen und führen Sie anschließend die SSH-Anmeldung über dieses Konto durch SSH-Login, wenn Sie Root-Berechtigungen benötigen, wechseln Sie über su. Gründe, warum es unsicher ist: Passwörter können immer noch mit roher Gewalt geknackt werden. Obwohl Root-Rechte nicht sofort nach dem Knacken erlangt werden können, können Root-Rechte immer noch erlangt werden, wenn ein Eindringling das Passwort des Root-Kontos knackt. Die relevanten Konfigurationsdateien in Linux sind:

vi /etc/ssh/sshd_config PermitRootLogin no #禁用root账户远程ssh登录

Benutzerbefehle hinzufügen:

# 添加新用户 user add username # 为新用户设置密码 passwd username

(3 ) Eine bessere Anmeldemethode: Anmeldung mit SSH-Schlüssel. Generieren Sie ein Schlüsselpaar auf dem Client, der sich anmelden muss, laden Sie dann den öffentlichen Schlüssel auf den Server hoch, speichern Sie den privaten Schlüssel auf dem Client und melden Sie sich dann über den Schlüssel an. Auf diese Weise können Sie sich erst dann beim Server anmelden, nachdem der Eindringling Ihren privaten Schlüssel erhalten hat. Diese Methode ist sicherer und bequemer als die Methode zur Passwortüberprüfung. Die relevanten Konfigurationsdateien unter Linux sind:

1 vi /etc/ssh/sshd_config2 PasswordAuthentication no #禁用口令登录3 PubkeyAuthentication yes #允许公钥认证4 RSAAuthentication yes #rsa认证5 AuthorizedKeysFile .ssh/authorized_keys #相关ssh授权文件

2. Was ist zu tun, wenn Netzwerkprobleme wie Ping-Fehler und Unzugänglichkeit der Website auftreten

Die Hilfedokumentation von Alibaba Cloud bietet Methoden zum Umgang mit häufigen Netzwerkproblemen. Es gibt viele Inhalte, die Sie hier nachschlagen können. Hier ist eine grobe Zusammenfassung:

(1) Es ist einfacher festzustellen, ob der Ping-Fehler tatsächlich ein Netzwerkproblem ist. Befolgen Sie dann einfach die relevanten Dokumente, um sie einzeln zu überprüfen. Es liegt an der Firewall (iptables) oder der Sicherheitsgruppe.

(2) Die Situation, in der auf die Website nicht zugegriffen werden kann, ist komplizierter. Wenn auf die Website nicht zugegriffen werden kann, können Sie sich die folgenden Fragen stellen, um die Ideen zur Fehlerbehebung zu klären: 1. My Server-Firewall Sind die Sicherheitsgruppen und Sicherheitsgruppen richtig eingestellt? Der Hauptzweck besteht hier darin, Netzwerkprobleme zu beheben und sicherzustellen, dass der entsprechende Port vom öffentlichen Netzwerk erreichbar ist. Zweitens: Wenn kein Problem mit dem Netzwerk vorliegt, auf welchem Server läuft meine Website und ob der Server normal läuft, d. h. ob der Webdienst auf dem Server normal läuft. Beispielsweise wird Nginx häufig als Webserver verwendet. Überprüfen Sie, ob es normal läuft. Zur Überprüfung können Sie ps und andere Befehle verwenden. 3. Wie überprüfe ich den Webserver? Nehmen wir als Beispiel Nginx. (1) Welcher Port wird von der Firewall überwacht? Mit den Befehlen lsof -i tcp:80 und netstat können Sie prüfen, ob der Port geöffnet und überwacht ist. (2) Ob die Nginx-Konfigurationsdatei korrekt ist, ob der Nginx-Prozess normalerweise auf das Stammverzeichnis der Website zugreifen kann usw.

Das obige ist der detaillierte Inhalt vonBeispiel-Tutorial zur Verwendung des Alibaba Cloud ECS-Servers. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

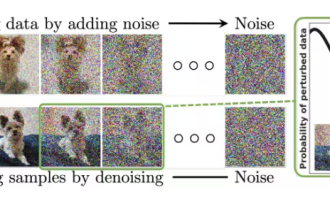

Ein Diffusionsmodell-Tutorial, das Ihre Zeit wert ist, von der Purdue University

Apr 07, 2024 am 09:01 AM

Ein Diffusionsmodell-Tutorial, das Ihre Zeit wert ist, von der Purdue University

Apr 07, 2024 am 09:01 AM

Diffusion kann nicht nur besser imitieren, sondern auch „erschaffen“. Das Diffusionsmodell (DiffusionModel) ist ein Bilderzeugungsmodell. Im Vergleich zu bekannten Algorithmen wie GAN und VAE im Bereich der KI verfolgt das Diffusionsmodell einen anderen Ansatz. Seine Hauptidee besteht darin, dem Bild zunächst Rauschen hinzuzufügen und es dann schrittweise zu entrauschen. Das Entrauschen und Wiederherstellen des Originalbilds ist der Kernbestandteil des Algorithmus. Der endgültige Algorithmus ist in der Lage, aus einem zufälligen verrauschten Bild ein Bild zu erzeugen. In den letzten Jahren hat das phänomenale Wachstum der generativen KI viele spannende Anwendungen in der Text-zu-Bild-Generierung, Videogenerierung und mehr ermöglicht. Das Grundprinzip dieser generativen Werkzeuge ist das Konzept der Diffusion, ein spezieller Sampling-Mechanismus, der die Einschränkungen bisheriger Methoden überwindet.

Generieren Sie PPT mit einem Klick! Kimi: Lassen Sie zuerst die „PPT-Wanderarbeiter' populär werden

Aug 01, 2024 pm 03:28 PM

Generieren Sie PPT mit einem Klick! Kimi: Lassen Sie zuerst die „PPT-Wanderarbeiter' populär werden

Aug 01, 2024 pm 03:28 PM

Kimi: In nur einem Satz, in nur zehn Sekunden ist ein PPT fertig. PPT ist so nervig! Um ein Meeting abzuhalten, benötigen Sie einen PPT; um einen wöchentlichen Bericht zu schreiben, müssen Sie einen PPT vorlegen, auch wenn Sie jemanden des Betrugs beschuldigen PPT. Das College ähnelt eher dem Studium eines PPT-Hauptfachs. Man schaut sich PPT im Unterricht an und macht PPT nach dem Unterricht. Als Dennis Austin vor 37 Jahren PPT erfand, hatte er vielleicht nicht damit gerechnet, dass PPT eines Tages so weit verbreitet sein würde. Wenn wir über unsere harte Erfahrung bei der Erstellung von PPT sprechen, treiben uns Tränen in die Augen. „Es dauerte drei Monate, ein PPT mit mehr als 20 Seiten zu erstellen, und ich habe es Dutzende Male überarbeitet. Als ich das PPT sah, musste ich mich übergeben.“ war PPT.“ Wenn Sie ein spontanes Meeting haben, sollten Sie es tun

So konfigurieren Sie Dnsmasq als DHCP-Relay-Server

Mar 21, 2024 am 08:50 AM

So konfigurieren Sie Dnsmasq als DHCP-Relay-Server

Mar 21, 2024 am 08:50 AM

Die Rolle eines DHCP-Relays besteht darin, empfangene DHCP-Pakete an einen anderen DHCP-Server im Netzwerk weiterzuleiten, auch wenn sich die beiden Server in unterschiedlichen Subnetzen befinden. Durch die Verwendung eines DHCP-Relays können Sie einen zentralen DHCP-Server im Netzwerkzentrum bereitstellen und ihn verwenden, um allen Netzwerksubnetzen/VLANs dynamisch IP-Adressen zuzuweisen. Dnsmasq ist ein häufig verwendeter DNS- und DHCP-Protokollserver, der als DHCP-Relay-Server konfiguriert werden kann, um die Verwaltung dynamischer Hostkonfigurationen im Netzwerk zu unterstützen. In diesem Artikel zeigen wir Ihnen, wie Sie dnsmasq als DHCP-Relay-Server konfigurieren. Inhaltsthemen: Netzwerktopologie Konfigurieren statischer IP-Adressen auf einem DHCP-Relay D auf einem zentralen DHCP-Server

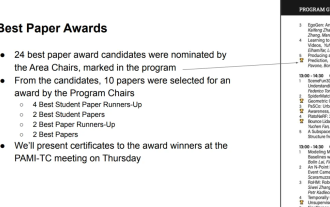

Alle CVPR 2024-Auszeichnungen bekannt gegeben! Fast 10.000 Menschen nahmen offline an der Konferenz teil und ein chinesischer Forscher von Google gewann den Preis für den besten Beitrag

Jun 20, 2024 pm 05:43 PM

Alle CVPR 2024-Auszeichnungen bekannt gegeben! Fast 10.000 Menschen nahmen offline an der Konferenz teil und ein chinesischer Forscher von Google gewann den Preis für den besten Beitrag

Jun 20, 2024 pm 05:43 PM

Am frühen Morgen des 20. Juni (Pekinger Zeit) gab CVPR2024, die wichtigste internationale Computer-Vision-Konferenz in Seattle, offiziell die besten Beiträge und andere Auszeichnungen bekannt. In diesem Jahr wurden insgesamt 10 Arbeiten ausgezeichnet, darunter zwei beste Arbeiten und zwei beste studentische Arbeiten. Darüber hinaus gab es zwei Nominierungen für die beste Arbeit und vier Nominierungen für die beste studentische Arbeit. Die Top-Konferenz im Bereich Computer Vision (CV) ist die CVPR, die jedes Jahr zahlreiche Forschungseinrichtungen und Universitäten anzieht. Laut Statistik wurden in diesem Jahr insgesamt 11.532 Arbeiten eingereicht, von denen 2.719 angenommen wurden, was einer Annahmequote von 23,6 % entspricht. Laut der statistischen Analyse der CVPR2024-Daten des Georgia Institute of Technology befassen sich die meisten Arbeiten aus Sicht der Forschungsthemen mit der Bild- und Videosynthese und -generierung (Imageandvideosyn

Best-Practice-Leitfaden zum Erstellen von IP-Proxyservern mit PHP

Mar 11, 2024 am 08:36 AM

Best-Practice-Leitfaden zum Erstellen von IP-Proxyservern mit PHP

Mar 11, 2024 am 08:36 AM

Bei der Netzwerkdatenübertragung spielen IP-Proxyserver eine wichtige Rolle. Sie helfen Benutzern dabei, ihre echten IP-Adressen zu verbergen, ihre Privatsphäre zu schützen und die Zugriffsgeschwindigkeit zu verbessern. In diesem Artikel stellen wir den Best-Practice-Leitfaden zum Aufbau eines IP-Proxyservers mit PHP vor und stellen spezifische Codebeispiele bereit. Was ist ein IP-Proxyserver? Ein IP-Proxyserver ist ein Zwischenserver zwischen dem Benutzer und dem Zielserver. Er fungiert als Übertragungsstation zwischen dem Benutzer und dem Zielserver und leitet die Anforderungen und Antworten des Benutzers weiter. Durch die Verwendung eines IP-Proxyservers

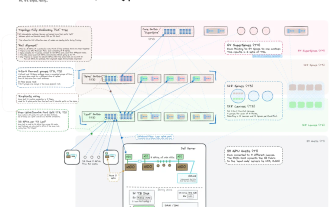

Von Bare-Metal bis hin zu einem großen Modell mit 70 Milliarden Parametern finden Sie hier ein Tutorial und gebrauchsfertige Skripte

Jul 24, 2024 pm 08:13 PM

Von Bare-Metal bis hin zu einem großen Modell mit 70 Milliarden Parametern finden Sie hier ein Tutorial und gebrauchsfertige Skripte

Jul 24, 2024 pm 08:13 PM

Wir wissen, dass LLM auf großen Computerclustern unter Verwendung umfangreicher Daten trainiert wird. Auf dieser Website wurden viele Methoden und Technologien vorgestellt, die den LLM-Trainingsprozess unterstützen und verbessern. Was wir heute teilen möchten, ist ein Artikel, der tief in die zugrunde liegende Technologie eintaucht und vorstellt, wie man einen Haufen „Bare-Metals“ ohne Betriebssystem in einen Computercluster für das LLM-Training verwandelt. Dieser Artikel stammt von Imbue, einem KI-Startup, das allgemeine Intelligenz durch das Verständnis der Denkweise von Maschinen erreichen möchte. Natürlich ist es kein einfacher Prozess, einen Haufen „Bare Metal“ ohne Betriebssystem in einen Computercluster für das Training von LLM zu verwandeln, aber Imbue hat schließlich erfolgreich ein LLM mit 70 Milliarden Parametern trainiert der Prozess akkumuliert

Eine Pflichtlektüre für technische Anfänger: Analyse der Schwierigkeitsgrade von C-Sprache und Python

Mar 22, 2024 am 10:21 AM

Eine Pflichtlektüre für technische Anfänger: Analyse der Schwierigkeitsgrade von C-Sprache und Python

Mar 22, 2024 am 10:21 AM

Titel: Ein Muss für technische Anfänger: Schwierigkeitsanalyse der C-Sprache und Python, die spezifische Codebeispiele erfordert. Im heutigen digitalen Zeitalter ist Programmiertechnologie zu einer immer wichtigeren Fähigkeit geworden. Ob Sie in Bereichen wie Softwareentwicklung, Datenanalyse, künstliche Intelligenz arbeiten oder einfach nur aus Interesse Programmieren lernen möchten, die Wahl einer geeigneten Programmiersprache ist der erste Schritt. Unter vielen Programmiersprachen sind C-Sprache und Python zwei weit verbreitete Programmiersprachen, jede mit ihren eigenen Merkmalen. In diesem Artikel werden die Schwierigkeitsgrade der C-Sprache und von Python analysiert

KI im Einsatz |. AI hat einen Lebens-Vlog eines allein lebenden Mädchens erstellt, der innerhalb von drei Tagen Zehntausende Likes erhielt

Aug 07, 2024 pm 10:53 PM

KI im Einsatz |. AI hat einen Lebens-Vlog eines allein lebenden Mädchens erstellt, der innerhalb von drei Tagen Zehntausende Likes erhielt

Aug 07, 2024 pm 10:53 PM

Herausgeber des Machine Power Report: Yang Wen Die Welle der künstlichen Intelligenz, repräsentiert durch große Modelle und AIGC, hat unsere Lebens- und Arbeitsweise still und leise verändert, aber die meisten Menschen wissen immer noch nicht, wie sie sie nutzen sollen. Aus diesem Grund haben wir die Kolumne „KI im Einsatz“ ins Leben gerufen, um detailliert vorzustellen, wie KI durch intuitive, interessante und prägnante Anwendungsfälle für künstliche Intelligenz genutzt werden kann, und um das Denken aller anzuregen. Wir heißen Leser auch willkommen, innovative, praktische Anwendungsfälle einzureichen. Videolink: https://mp.weixin.qq.com/s/2hX_i7li3RqdE4u016yGhQ Vor kurzem wurde der Lebens-Vlog eines allein lebenden Mädchens auf Xiaohongshu populär. Eine Animation im Illustrationsstil, gepaart mit ein paar heilenden Worten, kann in nur wenigen Tagen leicht erlernt werden.