So speichern Sie Benutzerkennwörter sicher

1: Grundwissen: Hashing mit Salt

Wir wissen bereits, wie einfach es für böswillige Angreifer ist, Lookup-Tabellen und Rainbow-Tabellen zu verwenden, um gewöhnliche Hash-Verschlüsselung schnell zu knacken. Wir haben auch

gelernt, dass die Verwendung von zufällig gesalzenen Hashes dieses Problem lösen kann. Aber welche Art von Salz verwenden wir und wie mischen wir es in ein Passwort?

Der Salt-Wert sollte mithilfe eines kryptografisch sicheren Pseudozufallszahlengenerators, CSPRNG, generiert werden. CSPRNG unterscheidet sich stark von gewöhnlichen Pseudozufallszahlengeneratoren,

wie der rand()-Funktion der Sprache „C“. Wie der Name schon sagt, ist CSPRNG kryptografisch sicher konzipiert, was bedeutet, dass es hochgradig zufällige, völlig unvorhersehbare Zufallszahlen liefern kann. Wir möchten nicht, dass der Salzwert vorhersehbar ist, daher muss CSPRNG verwendet werden.

In der folgenden Tabelle sind die CSPRNG-Methoden einiger aktueller Mainstream-Programmierplattformen aufgeführt.

Verwenden Sie für jedes Passwort jedes Benutzers einen eindeutigen Salt-Wert. Jedes Mal, wenn ein Benutzer ein Konto erstellt oder sein Passwort ändert, sollte das Passwort einen neuen zufälligen Salt-Wert haben. Niemals einen Salzwert wiederverwenden. Der Salt-Wert sollte außerdem lang genug sein, damit genügend Salt-Wert vorhanden ist, der für die Hash-Verschlüsselung verwendet werden kann. Als Faustregel gilt, dass der Salt -Wert mindestens so lang sein sollte wie die Ausgabe der Hash-Funktion. Dieses Salt sollte zusammen mit dem Passwort-Hash in der Benutzerkontentabelle gespeichert werden.| Platform | CSPRNG |

|---|---|

| PHP | mcrypt_create_iv, openssl_random_pseudo_bytes |

| Java | java.security.SecureRandom |

| Dot NET (C#, VB) | System.Security.Cryptography.RNGCryptoServiceProvider |

| Ruby | SecureRandom |

| Python | os.urandom |

| Perl | Math::Random::Secure |

| C/C++ (Windows API) | CryptGenRandom |

| Any language on GNU/Linux or Unix | Read from /dev/random or /dev/urandom |

Schritte zum Speichern des Passworts:

Verwenden Sie CSPRNG, um lange genug einen zufälligen Salt-Wert zu generieren.

- Mischen Sie das Salz in das Passwort und verschlüsseln Sie es mit einer Standard-Passwort-Hashing-Funktion wie Argon2, bcrypt, scrypt oder PBKDF2.

- Speichern Sie den Salt-Wert und den entsprechenden Hash-Wert gemeinsam in der Benutzerdatenbank.

Schritte zum Überprüfen des Passworts:

Rufen Sie den Salt-Wert des Benutzers aus der Datenbank ab und den entsprechenden Hashwert.

- Mischt den Salt-Wert in das vom Benutzer eingegebene Passwort und verschlüsselt es mithilfe einer gemeinsamen Hash-Funktion.

- Vergleichen Sie das Ergebnis des vorherigen Schritts, um zu sehen, ob es mit dem in der Datenbank gespeicherten Hash-Wert übereinstimmt. Wenn sie gleich sind, ist das Passwort korrekt; andernfalls ist das Passwort falsch.

Das obige ist der detaillierte Inhalt vonSo speichern Sie Benutzerkennwörter sicher. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1389

1389

52

52

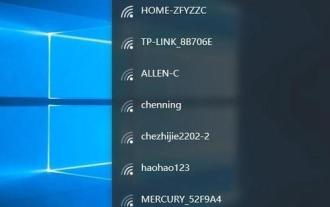

So legen Sie das WLAN-Passwort des Routers mit dem Mobiltelefon fest (mit dem Mobiltelefon als Werkzeug)

Apr 24, 2024 pm 06:04 PM

So legen Sie das WLAN-Passwort des Routers mit dem Mobiltelefon fest (mit dem Mobiltelefon als Werkzeug)

Apr 24, 2024 pm 06:04 PM

Drahtlose Netzwerke sind in der heutigen digitalen Welt zu einem unverzichtbaren Bestandteil des Lebens der Menschen geworden. Besonders wichtig ist jedoch der Schutz der Sicherheit persönlicher drahtloser Netzwerke. Das Festlegen eines sicheren Passworts ist der Schlüssel, um sicherzustellen, dass Ihr WLAN-Netzwerk nicht von anderen gehackt werden kann. Um die Sicherheit Ihres Netzwerks zu gewährleisten, erfahren Sie in diesem Artikel ausführlich, wie Sie mit Ihrem Mobiltelefon das WLAN-Passwort des Routers ändern. 1. Öffnen Sie die Router-Verwaltungsseite – Öffnen Sie die Router-Verwaltungsseite im mobilen Browser und geben Sie die Standard-IP-Adresse des Routers ein. 2. Geben Sie den Administrator-Benutzernamen und das Passwort ein. Um Zugriff zu erhalten, geben Sie auf der Anmeldeseite den korrekten Administrator-Benutzernamen und das richtige Passwort ein. 3. Navigieren Sie zur Seite mit den WLAN-Einstellungen – suchen Sie auf der Router-Verwaltungsseite nach der Seite mit den WLAN-Einstellungen und klicken Sie darauf, um sie aufzurufen. 4. Finden Sie das aktuelle WLAN

Anleitung zum Ändern des WLAN-Passworts auf einem Mobiltelefon (einfache Bedienung)

Apr 26, 2024 pm 06:25 PM

Anleitung zum Ändern des WLAN-Passworts auf einem Mobiltelefon (einfache Bedienung)

Apr 26, 2024 pm 06:25 PM

Drahtlose Netzwerke sind mit der rasanten Entwicklung des Internets zu einem unverzichtbaren Bestandteil unseres Lebens geworden. Zum Schutz persönlicher Daten und der Netzwerksicherheit ist es jedoch sehr wichtig, Ihr WLAN-Passwort regelmäßig zu ändern. Um Ihnen dabei zu helfen, die Sicherheit Ihres Heimnetzwerks besser zu schützen, stellt Ihnen dieser Artikel eine detaillierte Anleitung vor, wie Sie Ihr WLAN-Passwort mit Ihrem Mobiltelefon ändern können. 1. Verstehen Sie die Bedeutung von WLAN-Passwörtern. WLAN-Passwörter sind die erste Verteidigungslinie zum Schutz persönlicher Daten und der Netzwerksicherheit. Wenn Sie ihre Bedeutung verstehen, können Sie besser verstehen, warum Sie Ihr Passwort regelmäßig ändern müssen. 2. Stellen Sie sicher, dass das Telefon mit dem WLAN verbunden ist, bevor Sie das WLAN-Passwort ändern. 3. Öffnen Sie das Einstellungsmenü des Telefons und rufen Sie das Einstellungsmenü des Telefons auf.

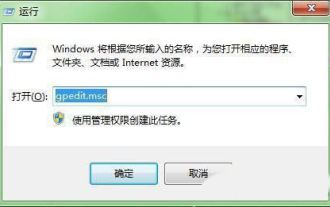

Was soll ich tun, wenn mein Win10-Passwort nicht den Passwortrichtlinienanforderungen entspricht? Was kann ich tun, wenn mein Computerpasswort nicht den Richtlinienanforderungen entspricht?

Jun 25, 2024 pm 04:59 PM

Was soll ich tun, wenn mein Win10-Passwort nicht den Passwortrichtlinienanforderungen entspricht? Was kann ich tun, wenn mein Computerpasswort nicht den Richtlinienanforderungen entspricht?

Jun 25, 2024 pm 04:59 PM

Im Windows 10-System handelt es sich bei der Kennwortrichtlinie um eine Reihe von Sicherheitsregeln, um sicherzustellen, dass die von Benutzern festgelegten Kennwörter bestimmte Stärke- und Komplexitätsanforderungen erfüllen Das Kennwort entspricht nicht den von Microsoft festgelegten Anforderungen an Komplexität, Länge oder Zeichentypen. Wie kann dies vermieden werden? Benutzer können die Passwortrichtlinie direkt unter der lokalen Computerrichtlinie finden, um Vorgänge auszuführen. Lösungen, die nicht den Spezifikationen der Passwortrichtlinie entsprechen: Ändern Sie die Passwortlänge: Gemäß den Anforderungen der Passwortrichtlinie können wir versuchen, die Länge des Passworts zu erhöhen, indem wir beispielsweise das ursprüngliche 6-stellige Passwort in ein 8-stelliges oder längeres Passwort ändern. Sonderzeichen hinzufügen: Passwortrichtlinien erfordern häufig die Einbeziehung von Sonderzeichen wie @, #, $ usw. ICH

So erhalten Sie ganz einfach das WLAN-Passwort eines verbundenen Mobiltelefons (finden Sie schnell das im Mobiltelefon gespeicherte WLAN-Passwort)

May 08, 2024 pm 01:10 PM

So erhalten Sie ganz einfach das WLAN-Passwort eines verbundenen Mobiltelefons (finden Sie schnell das im Mobiltelefon gespeicherte WLAN-Passwort)

May 08, 2024 pm 01:10 PM

Unsere Mobiltelefone sind zu einem festen Bestandteil unseres Lebens in der modernen Gesellschaft geworden. Drahtlose Netzwerkverbindungen sind auch aus unserem täglichen Leben nicht mehr wegzudenken. Manchmal stehen wir jedoch vor einer solchen Situation: Wir möchten eine Verbindung zu anderen Geräten herstellen, können dies aber nicht, wir stellen eine Verbindung zu WLAN her, vergessen aber das Passwort. Wie erhalte ich ganz einfach das WLAN-Passwort eines verbundenen Mobiltelefons? Suchen Sie das gespeicherte WLAN-Passwort auf dem Telefon. 1. Suchen Sie die Option „WiFi“ in den Einstellungen, suchen Sie sie, klicken Sie darauf und rufen Sie die Einstellungsoberfläche des Telefons „WiFi“ auf, um die Option „WiFi-Einstellungen“ aufzurufen. 2. Öffnen Sie die Details des verbundenen WLAN-Netzwerks, suchen Sie den Namen des verbundenen WLAN-Netzwerks und klicken Sie, um auf der Seite mit den WLAN-Einstellungen die detaillierte Informationsseite des Netzwerks aufzurufen. 3.

So setzen Sie das WLAN-Passwort über den Router zurück (einfache Schritte zum Schutz der Sicherheit Ihres Heimnetzwerks)

May 03, 2024 pm 03:01 PM

So setzen Sie das WLAN-Passwort über den Router zurück (einfache Schritte zum Schutz der Sicherheit Ihres Heimnetzwerks)

May 03, 2024 pm 03:01 PM

Drahtlose Netzwerke sind zu einem festen Bestandteil unseres Lebens in der modernen Gesellschaft geworden. Aber auch die Sicherung Ihres WLAN-Heimnetzwerks wird immer wichtiger. Das Zurücksetzen Ihres WLAN-Passworts ist eine wichtige Aufgabe, um die Netzwerksicherheit zu gewährleisten. Um die Sicherheit Ihres Heimnetzwerks zu schützen, erfahren Sie in diesem Artikel, wie Sie Ihr WLAN-Passwort über Ihren Router zurücksetzen. Verstehen Sie die Router-Anmeldeoberfläche und öffnen Sie die Verwaltungsseite. Geben Sie die Option „WLAN-Einstellungen“ ein das neue WLAN-Passwort. Speichern Sie die Einstellungen und schließen Sie das Gerät erneut an, um zu sehen, ob die Verbindung erfolgreich ist. Ändern Sie das WLAN-Passwort regelmäßig.

Wie sollte das Design der Sicherheitsarchitektur des Java-Frameworks mit den Geschäftsanforderungen in Einklang gebracht werden?

Jun 04, 2024 pm 02:53 PM

Wie sollte das Design der Sicherheitsarchitektur des Java-Frameworks mit den Geschäftsanforderungen in Einklang gebracht werden?

Jun 04, 2024 pm 02:53 PM

Das Java-Framework-Design ermöglicht Sicherheit, indem es Sicherheitsanforderungen mit Geschäftsanforderungen in Einklang bringt: Identifizierung wichtiger Geschäftsanforderungen und Priorisierung relevanter Sicherheitsanforderungen. Entwickeln Sie flexible Sicherheitsstrategien, reagieren Sie schichtweise auf Bedrohungen und nehmen Sie regelmäßige Anpassungen vor. Berücksichtigen Sie architektonische Flexibilität, unterstützen Sie die Geschäftsentwicklung und abstrakte Sicherheitsfunktionen. Priorisieren Sie Effizienz und Verfügbarkeit, optimieren Sie Sicherheitsmaßnahmen und erhöhen Sie die Sichtbarkeit.

PHP-Mikroframework: Sicherheitsdiskussion von Slim und Phalcon

Jun 04, 2024 am 09:28 AM

PHP-Mikroframework: Sicherheitsdiskussion von Slim und Phalcon

Jun 04, 2024 am 09:28 AM

Im Sicherheitsvergleich zwischen Slim und Phalcon im PHP-Mikroframework verfügt Phalcon über integrierte Sicherheitsfunktionen wie CSRF- und XSS-Schutz, Formularvalidierung usw., während Slim keine sofort einsatzbereiten Sicherheitsfunktionen aufweist und eine manuelle Implementierung erfordert Sicherheitsmaßnahmen. Für sicherheitskritische Anwendungen bietet Phalcon einen umfassenderen Schutz und ist die bessere Wahl.

Sicherheitskonfiguration und Härtung des Struts 2-Frameworks

May 31, 2024 pm 10:53 PM

Sicherheitskonfiguration und Härtung des Struts 2-Frameworks

May 31, 2024 pm 10:53 PM

Um Ihre Struts2-Anwendung zu schützen, können Sie die folgenden Sicherheitskonfigurationen verwenden: Nicht verwendete Funktionen deaktivieren. Inhaltstypprüfung aktivieren. Eingaben validieren. Sicherheitstokens aktivieren. CSRF-Angriffe verhindern. Verwenden Sie RBAC, um den rollenbasierten Zugriff einzuschränken