Detaillierte Erläuterung der Berechtigungen in MySQL

In diesem Artikel werden hauptsächlich die Berechtigungen in MySQL vorgestellt, einschließlich der Transaktionen, die jede Berechtigung ausführen kann, und einiger allgemeiner Befehlsanweisungen zum Betreiben von Berechtigungen. Ich hoffe, dass er allen helfen kann.

1. Vorwort

In vielen Artikeln heißt es, dass die Berechtigungen der Datenbank auf dem Prinzip der geringsten Berechtigungen basieren, aber er ist es ein leeres Gerede. Aufgrund der Mindestberechtigungen ist diese Sache zu abstrakt und oft weiß man nicht genau, welche Berechtigungen dafür erforderlich sind. Heutzutage verwenden viele MySQL-Vorgänge Root-Konten. Es ist nicht so, dass nicht jeder weiß, dass die Verwendung von Root-Berechtigungen zu unsicher ist, aber viele Leute wissen nicht, welche Berechtigungen erteilt werden sollten, die sowohl sicher sind als auch den normalen Betrieb gewährleisten. Daher geht es in diesem Artikel eher darum zu überlegen, wie wir in diesem Fall einfach ein sicheres MySQL konfigurieren können. Hinweis: Die Testumgebung dieses Artikels ist MySQL-5.6.4

2. Einführung in MySQL-Berechtigungen

Es gibt 4 Tabellen, die Berechtigungen in MySQL steuern, nämlich Benutzertabelle und Datenbank Tabelle, tables_priv Tabelle, columns_priv Tabelle.

Der Überprüfungsprozess der MySQL-Berechtigungstabelle ist:

1. Bestimmen Sie zunächst, ob die verbundene IP, der Benutzername und das Passwort in den drei Feldern Host, Benutzer und Passwort in der Benutzertabelle vorhanden sind. Wenn es existiert, wird es überprüft.

2. Weisen Sie nach bestandener Identitätsauthentifizierung Berechtigungen zu und überprüfen Sie sie in der Reihenfolge Benutzer, Datenbank, Tabellen_priv, Spalten_priv. Das heißt, überprüfen Sie zuerst die globale Berechtigungstabelle user. Wenn die entsprechende Berechtigung im Benutzer Y ist, dann ist die Berechtigung dieses Benutzers für alle Datenbanken Y, und db, tables_priv, columns_priv werden nicht mehr überprüft, wenn es N ist in der Datenbanktabelle Die spezifische Datenbank, die dem Benutzer entspricht, und erhält die Berechtigung Y in der Datenbank. Wenn die Berechtigung in der Datenbank N ist, überprüfen Sie die spezifische Tabelle, die der Datenbank in tables_priv entspricht, und erhalten Sie die Berechtigung Y in der Tabelle. und so weiter.

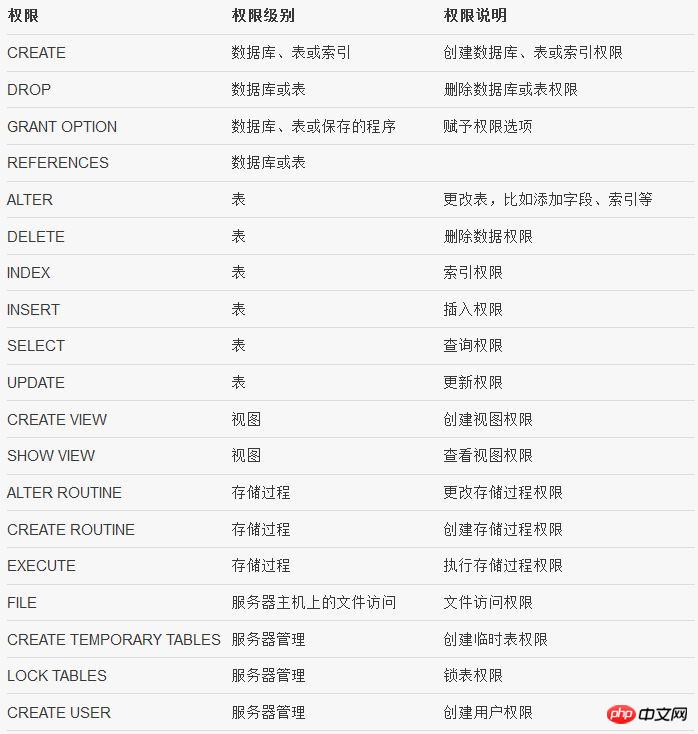

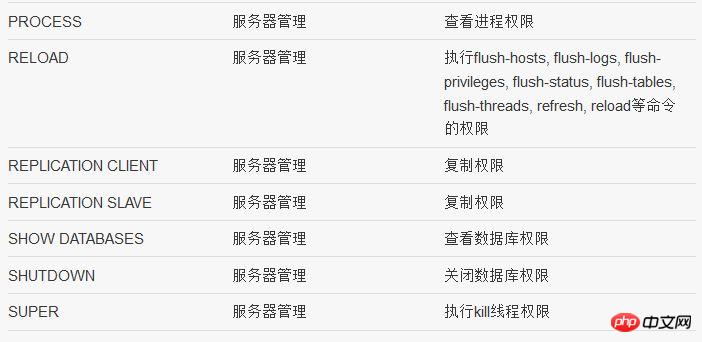

3. Welche Berechtigungen hat MySQL?

4. Berechtigungsanalyse auf Datenbankebene (DB-Tabelle)

5. MySQL-Sicherheitskonfigurationsplan

1 Einschränkung Die IP, die auf den MySQL-Port zugreift

Windows kann durch die Windows-Firewall oder IPSec eingeschränkt werden, und Linux kann durch iptables eingeschränkt werden.

2 Ändern Sie den MySQL-Port

Sie können die Konfigurationsdatei my.ini unter Windows ändern, um dies zu erreichen, und Linux kann die Konfigurationsdatei my.cnf ändern, um dies zu erreichen.

3 Legen Sie sichere Passwörter für alle Benutzer fest und geben Sie die Zugriffs-IP des entsprechenden Kontos genau an

In MySQL kann die Zugriffs-IP des Benutzers in der Benutzertabelle angegeben werden

4 Root-Rechte Kontoverarbeitung

Es wird empfohlen, ein sicheres Passwort für das Root-Konto festzulegen und anzugeben, dass nur lokale Anmeldung zulässig ist

5 Protokollverarbeitung

Bei Bedarf können Sie dies tun Aktivieren Sie das Abfrageprotokoll, in dem Anmelde- und Abfrageanweisungen aufgezeichnet werden.

6 MySQL-Prozess-Konto ausführen

Es ist verboten, das lokale System zum Ausführen eines MySQL-Kontos unter Windows zu verwenden. Sie können erwägen, den Netzwerkdienst zu nutzen oder selbst ein neues Konto zu erstellen, Sie müssen jedoch Lesezugriff gewähren in das Verzeichnis, in dem sich das MySQL-Programm befindet. Erstellen Sie unter Linux ein neues MySQL-Konto, geben Sie MySQL an, das während der Installation als MySQL-Konto ausgeführt werden soll, und erteilen Sie Leseberechtigungen für das Verzeichnis wo sich das Programm befindet und Berechtigungen für das Verzeichnis, in dem sich die Daten befinden. Lese- und Schreibberechtigungen.

7 Festplattenberechtigungen für das MySQL-Laufkonto

1) Das MySQL-Laufkonto muss Leseberechtigungen für das Verzeichnis erteilen, in dem sich das Programm befindet, sowie Lese- und Schreibberechtigungen für die Daten Verzeichnis

2) Nein Ermöglicht die Erteilung von Schreib- und Ausführungsberechtigungen für andere Verzeichnisse, insbesondere solche mit Websites.

3) Heben Sie die Ausführungsberechtigungen des MySQL-Laufkontos für cmd, sh und andere Programme auf.

8 Umgang mit dem von der Website verwendeten MySQL-Konto

Erstellen Sie ein neues Konto und erteilen Sie dem Konto alle Berechtigungen in der verwendeten Datenbank. Dadurch kann nicht nur sichergestellt werden, dass die Website alle entsprechenden Datenbanken betreiben kann, sondern auch sichergestellt werden, dass die Sicherheit des Kontos nicht durch übermäßige Berechtigungen beeinträchtigt wird. Ein Konto, dem alle Berechtigungen für eine einzelne Datenbank erteilt wurden, verfügt nicht über Super-, Prozess-, Datei- und andere Verwaltungsberechtigungen. Wenn ich genau weiß, welche Berechtigungen meine Website benötigt, ist es natürlich besser, keine weiteren Berechtigungen zu erteilen, da der Herausgeber oft nicht weiß, welche Berechtigungen die Website benötigt, daher empfehle ich nur die obige Konfiguration. Und was ich meine, ist allgemein: Wenn es nur wenige Maschinen gibt und nicht viele, empfehle ich persönlich, nur die erforderlichen Berechtigungen zu erteilen. Weitere Informationen finden Sie in der Tabelle oben.

9 Löschen Sie nutzlose Datenbanken

Die Testdatenbank verfügt über Standardberechtigungen für neu erstellte Konten

6. Analyse- und Präventionsmaßnahmen für MySQL-Eindringlinge und Rechteausweitung

Im Allgemeinen gibt es mehrere Möglichkeiten, MySQL-Berechtigungen zu eskalieren:

1 UDF-Berechtigungseskalation

Der Schlüssel zu dieser Methode besteht darin, eine DLL-Datei zu importieren. Ich persönlich denke, dass der Import der DLL-Datei verhindert werden kann, solange die Schreibberechtigungen des Prozesskontos für das Verzeichnis angemessen kontrolliert werden , solange die Berechtigungen des Prozesskontos niedrig genug sind und es nicht möglich ist, risikoreiche Vorgänge wie das Hinzufügen von Konten usw. durchzuführen.

2 Schreiben Sie die Startdatei

Diese Methode ist die gleiche wie oben, Sie müssen jedoch immer noch die Schreibberechtigung des Prozesskontos für das Verzeichnis angemessen steuern.

3 Wenn das Root-Konto durchgesickert ist

Wenn das Root-Konto nicht ordnungsgemäß verwaltet wird und das Root-Konto angegriffen wird, sind die Datenbankinformationen definitiv nicht garantiert. Wenn jedoch die Berechtigungen des Prozesskontos und seine Berechtigungen auf der Festplatte kontrolliert werden, kann der Server dennoch sicherstellen, dass es nicht gefährdet wird.

4 Gewöhnliche Kontolecks (wie oben erwähnt, Konten, die nur alle Berechtigungen für eine bestimmte Bibliothek haben)

Das hier erwähnte normale Konto bezieht sich auf das von der Website verwendete Konto, das ich Ihnen nennen werde ein Vergleich Ein praktischer Vorschlag besteht darin, einfach alle Berechtigungen einer bestimmten Bibliothek zu erteilen. Zu den Kontolecks zählen die Einschleusung und der direkte Zugriff auf die Passwörter von Datenbankkonten, nachdem der Webserver kompromittiert wurde.

Zu diesem Zeitpunkt sind die entsprechenden Datenbankdaten nicht geschützt, andere Datenbanken werden dadurch jedoch nicht gefährdet. Darüber hinaus verfügt das normale Konto hier nicht über Dateiberechtigungen und kann keine Dateien auf die Festplatte exportieren. Natürlich werden die Berechtigungen des Prozesskontos zu diesem Zeitpunkt weiterhin streng kontrolliert.

In der Tabelle oben sehen Sie, welche Berechtigungen normalen Konten erteilt werden. Es ist wirklich nicht möglich, einer Bibliothek direkt alle Berechtigungen zu erteilen.

7. Allgemeine Befehle, die für die Sicherheitskonfiguration erforderlich sind

1. Erstellen Sie einen neuen Benutzer und erteilen Sie Berechtigungen für die entsprechende Datenbank

grant select,insert,update,delete,create,drop privileges on database.* to user@localhost identified by 'passwd';

grant all privileges on database.* to user@localhost identified by 'passwd';

2. Berechtigungen aktualisieren

flush privileges;

3. Berechtigung anzeigen

show grants;

4. Berechtigung entfernen

revoke delete on *.* from 'jack'@'localhost';

5. Benutzer löschen

drop user 'jack'@'localhost';

6. Ändern Sie den Namen des Benutzers

rename user 'jack'@'%' to 'jim'@'%';

7. Ändern Sie das Passwort des Benutzers

SET PASSWORD FOR 'root'@'localhost' = PASSWORD('123456');

8 . Datenbank löschen

drop database test;

9. Dateien aus der Datenbank exportieren

select * from a into outfile "~/abc.sql"

Verwandte Empfehlungen:

Detaillierte Erläuterung der MySQL-Berechtigungen und -Sicherheit

Wie das MySQL-Berechtigungssystem funktioniert

Das obige ist der detaillierte Inhalt vonDetaillierte Erläuterung der Berechtigungen in MySQL. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1657

1657

14

14

1415

1415

52

52

1309

1309

25

25

1257

1257

29

29

1229

1229

24

24

MySQLs Rolle: Datenbanken in Webanwendungen

Apr 17, 2025 am 12:23 AM

MySQLs Rolle: Datenbanken in Webanwendungen

Apr 17, 2025 am 12:23 AM

Die Hauptaufgabe von MySQL in Webanwendungen besteht darin, Daten zu speichern und zu verwalten. 1.Mysql verarbeitet effizient Benutzerinformationen, Produktkataloge, Transaktionsunterlagen und andere Daten. 2. Durch die SQL -Abfrage können Entwickler Informationen aus der Datenbank extrahieren, um dynamische Inhalte zu generieren. 3.Mysql arbeitet basierend auf dem Client-Server-Modell, um eine akzeptable Abfragegeschwindigkeit sicherzustellen.

So starten Sie MySQL von Docker

Apr 15, 2025 pm 12:09 PM

So starten Sie MySQL von Docker

Apr 15, 2025 pm 12:09 PM

Der Prozess des Startens von MySQL in Docker besteht aus den folgenden Schritten: Ziehen Sie das MySQL -Image zum Erstellen und Starten des Containers an, setzen

Beispiel für Laravel -Einführung

Apr 18, 2025 pm 12:45 PM

Beispiel für Laravel -Einführung

Apr 18, 2025 pm 12:45 PM

Laravel ist ein PHP -Framework zum einfachen Aufbau von Webanwendungen. Es bietet eine Reihe leistungsstarker Funktionen, darunter: Installation: Installieren Sie die Laravel CLI weltweit mit Komponisten und erstellen Sie Anwendungen im Projektverzeichnis. Routing: Definieren Sie die Beziehung zwischen der URL und dem Handler in Routen/Web.php. Ansicht: Erstellen Sie eine Ansicht in Ressourcen/Ansichten, um die Benutzeroberfläche der Anwendung zu rendern. Datenbankintegration: Bietet eine Out-of-the-Box-Integration in Datenbanken wie MySQL und verwendet Migration, um Tabellen zu erstellen und zu ändern. Modell und Controller: Das Modell repräsentiert die Datenbankentität und die Controller -Prozesse HTTP -Anforderungen.

Lösen Sie das Datenbankverbindungsproblem: Ein praktischer Fall der Verwendung von Minii/DB -Bibliothek

Apr 18, 2025 am 07:09 AM

Lösen Sie das Datenbankverbindungsproblem: Ein praktischer Fall der Verwendung von Minii/DB -Bibliothek

Apr 18, 2025 am 07:09 AM

Bei der Entwicklung einer kleinen Anwendung stieß ich auf ein kniffliges Problem: die Notwendigkeit, eine leichte Datenbankbetriebsbibliothek schnell zu integrieren. Nachdem ich mehrere Bibliotheken ausprobiert hatte, stellte ich fest, dass sie entweder zu viel Funktionalität haben oder nicht sehr kompatibel sind. Schließlich fand ich Minii/DB, eine vereinfachte Version basierend auf YII2, die mein Problem perfekt löste.

Laravel Framework Installationsmethode

Apr 18, 2025 pm 12:54 PM

Laravel Framework Installationsmethode

Apr 18, 2025 pm 12:54 PM

Artikelzusammenfassung: Dieser Artikel enthält detaillierte Schritt-für-Schritt-Anweisungen, um die Leser zu leiten, wie das Laravel-Framework einfach installiert werden kann. Laravel ist ein leistungsstarkes PHP -Framework, das den Entwicklungsprozess von Webanwendungen beschleunigt. Dieses Tutorial deckt den Installationsprozess von den Systemanforderungen bis zur Konfiguration von Datenbanken und das Einrichten von Routing ab. Durch die Ausführung dieser Schritte können die Leser schnell und effizient eine solide Grundlage für ihr Laravel -Projekt legen.

MySQL und PhpMyAdmin: Kernfunktionen und Funktionen

Apr 22, 2025 am 12:12 AM

MySQL und PhpMyAdmin: Kernfunktionen und Funktionen

Apr 22, 2025 am 12:12 AM

MySQL und PhpMyAdmin sind leistungsstarke Datenbankverwaltungs -Tools. 1) MySQL wird verwendet, um Datenbanken und Tabellen zu erstellen und DML- und SQL -Abfragen auszuführen. 2) PHPMYADMIN bietet eine intuitive Schnittstelle für Datenbankverwaltung, Tabellenstrukturverwaltung, Datenoperationen und Benutzerberechtigungsverwaltung.

MySQL gegen andere Programmiersprachen: Ein Vergleich

Apr 19, 2025 am 12:22 AM

MySQL gegen andere Programmiersprachen: Ein Vergleich

Apr 19, 2025 am 12:22 AM

Im Vergleich zu anderen Programmiersprachen wird MySQL hauptsächlich zum Speichern und Verwalten von Daten verwendet, während andere Sprachen wie Python, Java und C für die logische Verarbeitung und Anwendungsentwicklung verwendet werden. MySQL ist bekannt für seine hohe Leistung, Skalierbarkeit und plattformübergreifende Unterstützung, die für Datenverwaltungsanforderungen geeignet sind, während andere Sprachen in ihren jeweiligen Bereichen wie Datenanalysen, Unternehmensanwendungen und Systemprogramme Vorteile haben.

MySQL gegen andere Datenbanken: Vergleich der Optionen

Apr 15, 2025 am 12:08 AM

MySQL gegen andere Datenbanken: Vergleich der Optionen

Apr 15, 2025 am 12:08 AM

MySQL eignet sich für Webanwendungen und Content -Management -Systeme und ist beliebt für Open Source, hohe Leistung und Benutzerfreundlichkeit. 1) Im Vergleich zu Postgresql führt MySQL in einfachen Abfragen und hohen gleichzeitigen Lesevorgängen besser ab. 2) Im Vergleich zu Oracle ist MySQL aufgrund seiner Open Source und niedrigen Kosten bei kleinen und mittleren Unternehmen beliebter. 3) Im Vergleich zu Microsoft SQL Server eignet sich MySQL besser für plattformübergreifende Anwendungen. 4) Im Gegensatz zu MongoDB eignet sich MySQL besser für strukturierte Daten und Transaktionsverarbeitung.