Zusammenfassung anfälliger Funktionen in PHP

Dieser Artikel beschreibt die Existenz einiger PHP-Funktionen mit kleinen Schwachstellen in PHP. Wer die anfälligen Funktionen in PHP nicht verstanden hat, kann einen Blick darauf werfen, worauf man bei der Verwendung dieser Funktionen in der tatsächlichen PHP-Entwicklung achten sollte Unsinn und lesen Sie diesen Artikel gemeinsam!

2.MD5-Vergleichsschwachstelle

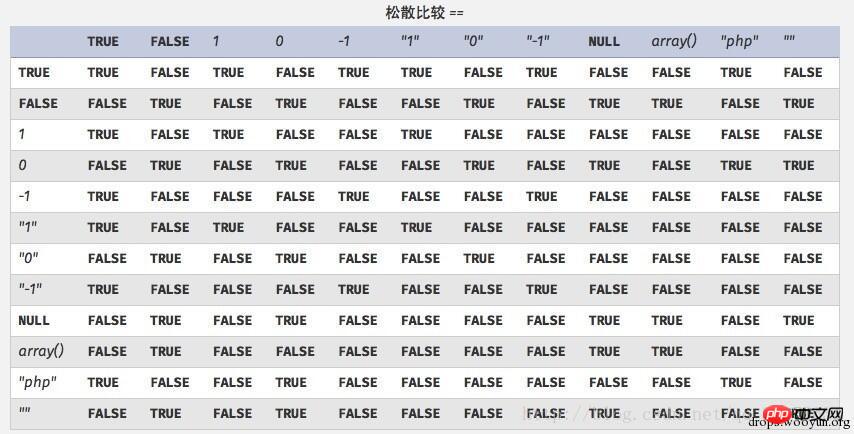

Wenn PHP Hash-Strings verarbeitet, wenn Sie „!=" oder „==" zum Vergleichen von Hash verwenden Werte, es interpretiert jeden Hash-Wert, der mit „0x“ beginnt, als Potenz von 0 in wissenschaftlicher Notation (0). Wenn also zwei verschiedene Passwörter gehasht werden, lautet ihr Hash-Wert. Die griechischen Werte beginnen dann alle mit „0e“. PHP wird denken, dass sie gleich sind.

Zu den üblichen Nutzlasten gehören

0x01 md5(str)

QNKCDZO

240610708

s878926199a

s155964671a

s214587387a

s214587387a

0x02 sha1(str)

sha1('aaroZmOk')

sha1('aaK1STfY')

sha1('aaO8zKZF')

sha1('aa3OFF9m')Gleichzeitig kann MD5 keine Arrays verarbeiten. Wenn die folgenden Urteile getroffen werden, können Arrays zur Umgehung von

if(@md5($_GET['a']) == @md5($_GET['b']))

{

echo "yes";

}

//http://127.0.0.1/1.php?a[]=1&b[]=23 .ereg-Funktionsschwachstelle: 00 Kürzung

ereg ("^[a-zA-Z0-9]+$", $_GET['password']) === FALSEString-Vergleichsanalyse

Wenn $_GET['password'] hier ein Array ist, ist der Rückgabewert NULL

Wenn es 123 ||. 123%00&&&** ist, ist der Rückgabewert wahr

4.

Vergessen Sie nicht, dass das Programm den Schlüssel der Variablen selbst als Variable extrahieren und an die Funktion zur Verarbeitung übergeben kann.<?php

print_r(@$_GET);

foreach ($_GET AS $key => $value)

{

print $key."\n";

}

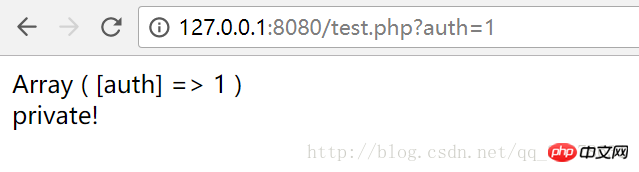

?>5. Variablenabdeckung

Die Hauptfunktion ist die Extraktionsfunktion<?php

$auth = '0';

// 这里可以覆盖$auth的变量值

print_r($_GET);

echo "</br>";

extract($_GET);

if($auth == 1){

echo "private!";

} else{

echo "public!";

}

?>

<?php

$a='hi';

foreach($_GET as $key => $value) {

echo $key."</br>".$value;

$$key = $value;

}

print "</br>".$a;

?>, um das Ziel zu erreichen. http://127.0.0.1:8080/test.php?a=12

6.strcmp

如果 str1 小于 str2 返回 < 0; 如果 str1 大于 str2 返回 > 0;如果两者相等,返回 0。 先将两个参数先转换成string类型。 当比较数组和字符串的时候,返回是0。 如果参数不是string类型,直接return

<?php

$password=$_GET['password'];

if (strcmp('xd',$password)) {

echo 'NO!';

} else{

echo 'YES!';

}

?>http://127.0.0.1:8080/test.php?password[]=

7.is_numeric

Unnötig zu erwähnen:<?php echo is_numeric(233333); # 1 echo is_numeric('233333'); # 1 echo is_numeric(0x233333); # 1 echo is_numeric('0x233333'); # 1 echo is_numeric('233333abc'); # 0 ?>

8.preg_match

Wenn bei der Übereinstimmung mit regulärem Ausdruck keine Begrenzung des Starts und erfolgt Ende der Zeichenfolge (^ und $), kann es zu Umgehungsproblemen kommen

<?php

$ip = 'asd 1.1.1.1 abcd'; // 可以绕过

if(!preg_match("/(\d+)\.(\d+)\.(\d+)\.(\d+)/",$ip)) {

die('error');

} else {

echo('key...');

}

?>9.parse_str

und parse_str( ) Ähnliche Funktionen umfassen mb_parse_str () parse_str analysiert die Zeichenfolge in mehrere Variablen. Wenn der Parameter str die von der URL übergebene Abfragezeichenfolge ist, wird sie in eine Variable analysiert und auf den aktuellen Bereich festgelegt.Eine Art zeitvariabler Abdeckung

<?php

$var='init';

print $var."</br>";

parse_str($_SERVER['QUERY_STRING']);

echo $_SERVER['QUERY_STRING']."</br>";

print $var;

?>10.String-Vergleich

<?php

echo 0 == 'a' ;// a 转换为数字为 0 重点注意

// 0x 开头会被当成16进制54975581388的16进制为 0xccccccccc

// 十六进制与整数,被转换为同一进制比较

'0xccccccccc' == '54975581388' ;

// 字符串在与数字比较前会自动转换为数字,如果不能转换为数字会变成0

1 == '1';

1 == '01';

10 == '1e1';

'100' == '1e2' ;

// 十六进制数与带空格十六进制数,被转换为十六进制整数

'0xABCdef' == ' 0xABCdef';

echo '0010e2' == '1e3';

// 0e 开头会被当成数字,又是等于 0*10^xxx=0

// 如果 md5 是以 0e 开头,在做比较的时候,可以用这种方法绕过

'0e509367213418206700842008763514' == '0e481036490867661113260034900752';

'0e481036490867661113260034900752' == '0' ;

var_dump(md5('240610708') == md5('QNKCDZO'));

var_dump(md5('aabg7XSs') == md5('aabC9RqS'));

var_dump(sha1('aaroZmOk') == sha1('aaK1STfY'));

var_dump(sha1('aaO8zKZF') == sha1('aa3OFF9m'));

?>11.unset

unset(bar); wird verwendet, um die angegebene Variable zu zerstören. Wenn die Variable bar imAnforderungsparameter enthalten ist, können einige Variablen zerstört werden, um die Programmlogik zu umgehen.

<?php

$_CONFIG['extraSecure'] = true;

foreach(array('_GET','_POST') as $method) {

foreach($$method as $key=>$value) {

// $key == _CONFIG

// $$key == $_CONFIG

// 这个函数会把 $_CONFIG 变量销毁

unset($$key);

}

}

if ($_CONFIG['extraSecure'] == false) {

echo 'flag {****}';

}

?>12.intval()

int zu string:$var = 5; 方式1:$item = (string)$var; 方式2:$item = strval($var);

var_dump(intval('2')) //2 var_dump(intval('3abcd')) //3 var_dump(intval('abcd')) //0 // 可以使用字符串-0转换,来自于wechall的方法

Intval kann übrigens um %00 gekürzt werden

if($req['number']!=strval(intval($req['number']))){

$info = "number must be equal to it's integer!! ";

}13.switch()

Wenn Switch ein numerischer Typ ist, umwandeln, Switch konvertiert die Parameter in int Typ , der Effekt entspricht der Funktion intval. Wie folgt:<?php

$i ="abc";

switch ($i) {

case 0:

case 1:

case 2:

echo "i is less than 3 but not negative";

break;

case 3:

echo "i is 3";

}

?>14.in_array()

$array=[0,1,2,'3']; var_dump(in_array('abc', $array)); //true var_dump(in_array('1bc', $array)); //true

15.serialize und unserialize Schwachstellen

这里我们先简单介绍一下php中的魔术方法(这里如果对于类、对象、方法不熟的先去学学吧),即Magic方法,php类可能会包含一些特殊的函数叫magic函数,magic函数命名是以符号开头的,比如 construct, destruct,toString,sleep,wakeup等等。这些函数都会在某些特殊时候被自动调用。 例如construct()方法会在一个对象被创建时自动调用,对应的destruct则会在一个对象被销毁时调用等等。 这里有两个比较特别的Magic方法,sleep 方法会在一个对象被序列化的时候调用。 wakeup方法会在一个对象被反序列化的时候调用。

<?php

class test

{

public $username = '';

public $password = '';

public $file = '';

public function out(){

echo "username: ".$this->username."<br>"."password: ".$this->password ;

}

public function toString() {

return file_get_contents($this->file);

}

}

$a = new test();

$a->file = 'C:\Users\YZ\Desktop\plan.txt';

echo serialize($a);

?>

//tostring方法会在输出实例的时候执行,如果实例路径是隐秘文件就可以读取了<?php

class test

{

public $username = '';

public $password = '';

public $file = '';

public function out(){

echo "username: ".$this->username."<br>"."password: ".$this->password ;

}

public function toString() {

return file_get_contents($this->file);

}

}

$a = 'O:4:"test":3:{s:8:"username";s:0:"";s:8:"password";s:0:"";s:4:"file";s:28:"C:\Users\YZ\Desktop\plan.txt";}';

echo unserialize($a);

?>16.session-Deserialisierungsschwachstelle

Der Hauptgrund istini_set('session.serialize_handler', 'php_serialize'); >ini_set('session.serialize_handler', 'php');

Die beiden Methoden zum Umgang mit Sitzungen sind unterschiedlich

Diese Sache ist nicht ganz klar, daher werde ich später eine Lösung schreiben!

Hier ist eine Frage! Dies ist ein

Thema

Verwandte Empfehlungen:

Grundstruktur der PHP-FunktionDas obige ist der detaillierte Inhalt vonZusammenfassung anfälliger Funktionen in PHP. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

PHP 8.4 Installations- und Upgrade-Anleitung für Ubuntu und Debian

Dec 24, 2024 pm 04:42 PM

PHP 8.4 Installations- und Upgrade-Anleitung für Ubuntu und Debian

Dec 24, 2024 pm 04:42 PM

PHP 8.4 bringt mehrere neue Funktionen, Sicherheitsverbesserungen und Leistungsverbesserungen mit einer beträchtlichen Menge an veralteten und entfernten Funktionen. In dieser Anleitung wird erklärt, wie Sie PHP 8.4 installieren oder auf PHP 8.4 auf Ubuntu, Debian oder deren Derivaten aktualisieren. Obwohl es möglich ist, PHP aus dem Quellcode zu kompilieren, ist die Installation aus einem APT-Repository wie unten erläutert oft schneller und sicherer, da diese Repositorys in Zukunft die neuesten Fehlerbehebungen und Sicherheitsupdates bereitstellen.

So richten Sie Visual Studio-Code (VS-Code) für die PHP-Entwicklung ein

Dec 20, 2024 am 11:31 AM

So richten Sie Visual Studio-Code (VS-Code) für die PHP-Entwicklung ein

Dec 20, 2024 am 11:31 AM

Visual Studio Code, auch bekannt als VS Code, ist ein kostenloser Quellcode-Editor – oder eine integrierte Entwicklungsumgebung (IDE) –, die für alle gängigen Betriebssysteme verfügbar ist. Mit einer großen Sammlung von Erweiterungen für viele Programmiersprachen kann VS Code c

7 PHP-Funktionen, die ich leider vorher nicht kannte

Nov 13, 2024 am 09:42 AM

7 PHP-Funktionen, die ich leider vorher nicht kannte

Nov 13, 2024 am 09:42 AM

Wenn Sie ein erfahrener PHP-Entwickler sind, haben Sie möglicherweise das Gefühl, dass Sie dort waren und dies bereits getan haben. Sie haben eine beträchtliche Anzahl von Anwendungen entwickelt, Millionen von Codezeilen debuggt und eine Reihe von Skripten optimiert, um op zu erreichen

Wie analysiert und verarbeitet man HTML/XML in PHP?

Feb 07, 2025 am 11:57 AM

Wie analysiert und verarbeitet man HTML/XML in PHP?

Feb 07, 2025 am 11:57 AM

Dieses Tutorial zeigt, wie XML -Dokumente mit PHP effizient verarbeitet werden. XML (Extensible Markup-Sprache) ist eine vielseitige textbasierte Markup-Sprache, die sowohl für die Lesbarkeit des Menschen als auch für die Analyse von Maschinen entwickelt wurde. Es wird üblicherweise für die Datenspeicherung ein verwendet und wird häufig verwendet

Erklären Sie JSON Web Tokens (JWT) und ihren Anwendungsfall in PHP -APIs.

Apr 05, 2025 am 12:04 AM

Erklären Sie JSON Web Tokens (JWT) und ihren Anwendungsfall in PHP -APIs.

Apr 05, 2025 am 12:04 AM

JWT ist ein offener Standard, der auf JSON basiert und zur sicheren Übertragung von Informationen zwischen Parteien verwendet wird, hauptsächlich für die Identitätsauthentifizierung und den Informationsaustausch. 1. JWT besteht aus drei Teilen: Header, Nutzlast und Signatur. 2. Das Arbeitsprinzip von JWT enthält drei Schritte: Generierung von JWT, Überprüfung von JWT und Parsingnayload. 3. Bei Verwendung von JWT zur Authentifizierung in PHP kann JWT generiert und überprüft werden, und die Funktionen und Berechtigungsinformationen der Benutzer können in die erweiterte Verwendung aufgenommen werden. 4. Häufige Fehler sind Signaturüberprüfungsfehler, Token -Ablauf und übergroße Nutzlast. Zu Debugging -Fähigkeiten gehört die Verwendung von Debugging -Tools und Protokollierung. 5. Leistungsoptimierung und Best Practices umfassen die Verwendung geeigneter Signaturalgorithmen, das Einstellen von Gültigkeitsperioden angemessen.

PHP -Programm zum Zählen von Vokalen in einer Zeichenfolge

Feb 07, 2025 pm 12:12 PM

PHP -Programm zum Zählen von Vokalen in einer Zeichenfolge

Feb 07, 2025 pm 12:12 PM

Eine Zeichenfolge ist eine Folge von Zeichen, einschließlich Buchstaben, Zahlen und Symbolen. In diesem Tutorial wird lernen, wie Sie die Anzahl der Vokale in einer bestimmten Zeichenfolge in PHP unter Verwendung verschiedener Methoden berechnen. Die Vokale auf Englisch sind a, e, i, o, u und sie können Großbuchstaben oder Kleinbuchstaben sein. Was ist ein Vokal? Vokale sind alphabetische Zeichen, die eine spezifische Aussprache darstellen. Es gibt fünf Vokale in Englisch, einschließlich Großbuchstaben und Kleinbuchstaben: a, e, ich, o, u Beispiel 1 Eingabe: String = "TutorialPoint" Ausgabe: 6 erklären Die Vokale in der String "TutorialPoint" sind u, o, i, a, o, ich. Insgesamt gibt es 6 Yuan

Erklären Sie die späte statische Bindung in PHP (statisch: :).

Apr 03, 2025 am 12:04 AM

Erklären Sie die späte statische Bindung in PHP (statisch: :).

Apr 03, 2025 am 12:04 AM

Statische Bindung (statisch: :) implementiert die späte statische Bindung (LSB) in PHP, sodass das Aufrufen von Klassen in statischen Kontexten anstatt Klassen zu definieren. 1) Der Analyseprozess wird zur Laufzeit durchgeführt.

Was sind PHP Magic -Methoden (__construct, __Destruct, __call, __get, __set usw.) und geben Sie Anwendungsfälle an?

Apr 03, 2025 am 12:03 AM

Was sind PHP Magic -Methoden (__construct, __Destruct, __call, __get, __set usw.) und geben Sie Anwendungsfälle an?

Apr 03, 2025 am 12:03 AM

Was sind die magischen Methoden von PHP? Zu den magischen Methoden von PHP gehören: 1. \ _ \ _ Konstrukt, verwendet, um Objekte zu initialisieren; 2. \ _ \ _ Destruct, verwendet zur Reinigung von Ressourcen; 3. \ _ \ _ Call, behandeln Sie nicht existierende Methodenaufrufe; 4. \ _ \ _ GET, Implementieren Sie den dynamischen Attributzugriff; 5. \ _ \ _ Setzen Sie dynamische Attributeinstellungen. Diese Methoden werden in bestimmten Situationen automatisch aufgerufen, wodurch die Code -Flexibilität und -Effizienz verbessert werden.