Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

Häufige Verwendungsszenarien von Nachrichtenwarteschlangen in PHP

Häufige Verwendungsszenarien von Nachrichtenwarteschlangen in PHP

Häufige Verwendungsszenarien von Nachrichtenwarteschlangen in PHP

Die Nachrichtenwarteschlange MQ ist im Wesentlichen eine Warteschlange. Die einfachste Operation besteht darin, der Warteschlange beizutreten und sie zu entfernen. Mit anderen Worten: Wenn Sie auf ein Szenario stoßen, in dem die Geschäftsanforderungen des Enqueuing-Systems und des Dequeuing-Systems inkonsistent sind, können Sie überlegen, ob Sie Nachrichtenwarteschlangen zur Implementierung verwenden. Es gibt viele anwendbare Szenarien. Hier sind einige gängige Szenarien und Erklärungen.

1: Asynchrone Verarbeitung, Anwendungsentkopplung, verteilt

Szenario: Die Verarbeitungsergebnisse des Hauptgeschäfts im Untergeschäft sind nicht dasselbe. Wenn es Ihnen wichtig ist.

Fall: Die Beziehung zwischen dem Bestellsystem, dem Logistiksystem, dem Finanzsystem und dem Betriebsprotokollaufzeichnungssystem im E-Commerce-System.

Beliebte Erklärung: Xiao Ming ist Konditoreiassistentin. Nachdem er den Kuchen gebacken hatte, stellte er ihn ins Schaufenster, vermerkte auf der entsprechenden Bestellung „abgeschlossen“ und fuhr dann mit dem Backen des nächsten Kuchens fort. Es war ihm egal, wie oder wann der Kuchen verkauft wurde.

Implementierung: Verwenden Sie eine Warteschlangen-Middleware oder ein mittleres System, um die gemeinsamen Teile mehrerer Geschäftssysteme zu speichern und unabhängig voneinander zu verarbeiten. Der Verarbeitungsfortschritt jedes Systems kann über einen eigenen, unabhängigen Tag aufgezeichnet werden. Nachdem alle Systeme ihre Vorgänge abgeschlossen haben, führen Sie Vorgänge zum Entfernen aus der Warteschlange durch oder behalten die Datenspeicherung bei.

Hinweis: Die Katastrophentoleranz von Zwischendaten muss berücksichtigt werden, um sicherzustellen, dass der Geschäftsprozess wiederhergestellt werden kann, wenn ein Fehler auftritt und wiederhergestellt wird. Stellen Sie sicher, dass alle Daten korrekt verarbeitet werden können.

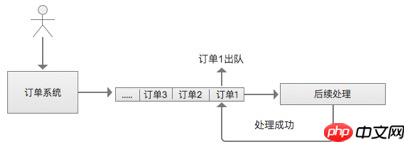

2: Spitzenverarbeitung

Szenario: Der Verkehr ist zu verschiedenen Zeitpunkten unausgeglichen

Fall: Flash Ausverkauf, Ansturm auf den Kauf

Erklärung: Xiao Ming braucht lange, um Kuchen zuzubereiten. Nachdem die Bestellung eingegangen ist, trägt er sie zunächst in eine Liste ein und erstellt sie dann einzeln in der Reihenfolge zu groß ist, wird vorübergehend ein „Ausverkauft“-Schild angezeigt.

Implementierung: Verwenden Sie Single-Threaded-Tools, um Geschäftsanforderungen in die Warteschlange zu stellen. Wenn die Geschäftsanfrage den Schwellenwert erreicht, erfolgt eine freundliche Aufforderung und die Anfrage des Benutzers wird abgelehnt.

Hinweis: Bei Spitzennachfrage können Sie in Spitzenzeiten Aufforderungen wie „Vorübergehend nicht zum Kauf verfügbar, bitte warten“ posten, um zu verhindern, dass der Verkehr das spätere Geschäft beeinträchtigt. Bei Anforderungen wie Flash-Verkäufen, die beendet werden, sobald sie verfügbar sind, muss das Problem der Übervergabe berücksichtigt werden. Sie können einen Kontingentzähler hinzufügen oder eine Flash-Verkaufsabschlussmarkierung ausgeben, wenn die Flash-Verkaufsquote erschöpft ist Das Folgeverarbeitungsprogramm erkennt die Abschlussmarkierung und führt die Folgeverarbeitung durch.

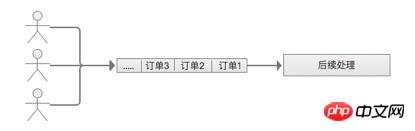

3: Liefergarantie

Szenario: Der Inhalt muss strikt einzeln ausgeführt werden und die Ausführung ist garantiert erfolgreich Wenn die Ausführung fehlschlägt oder unterbrochen wird, können Sie eine Wiederherstellung durchführen

Fall: Banken- und Finanzsysteme, Systeme, die ihre Fähigkeiten zur Notfallwiederherstellung verbessern müssen

Erklärung: Der von Xiao Ming hergestellte Kuchen muss überprüft und überprüft werden vom Kunden unterschrieben, bevor er mit dem Backen der nächsten Torte fortfahren kann.

Implementierung: Nachdem das Warteschlangensystem die Geschäftsanforderungen in die Nachrichtenwarteschlange geschrieben hat, fährt es mit der nächsten Geschäftsverarbeitung fort. Das nachfolgende Verarbeitungsprogramm verarbeitet den Inhalt der Warteschlange nacheinander und erteilt nach Abschluss der Verarbeitung eine „Vollständige Genehmigung“. Der Inhalt in der Nachrichtenwarteschlange kann erst nach Erhalt der „Vollständigen Berechtigung“ aus der Nachrichtenwarteschlange gelöscht werden.

Hinweis: Konzentrieren Sie sich auf Probleme im Zusammenhang mit der Notfallwiederherstellung, z. B. Probleme bei der Geschäftswiederherstellung und wiederholte Verarbeitungsprobleme.

Viertens: Sortiergarantie

Szenario: Der Inhalt in der Nachrichtenwarteschlange hat eine strikte Reihenfolge.

Fall: Warteschlangen- und Wartesystem

Erklärung: Xiao Ming muss sich strikt an die Reihenfolge beim Kuchenbacken halten.

Implementierung: Das Warteschlangensystem schreibt die Inhalte einzeln in die Nachrichtenwarteschlange, ordnet sie in einer einzelnen Zeile an und extrahiert die Daten in der Reihenfolge „First In, First Out“ für die anschließende Verarbeitung.

Hinweis: Sie müssen einen einzelnen Thread verwenden, um sicherzustellen, dass es nur eine Produktionslinie gibt.

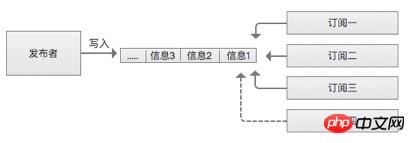

Fünf: Skalierbarkeit

Szenario: Neue Abonnenten hinzufügen, wenn der Publish-Subscribe-Modus verwendet wird

Fall: Nach der Registrierung eines Benutzers im Modell zum Senden erfolgreicher Textnachrichten. Fügen Sie eine Funktion zum Senden von E-Mails

hinzu, um Folgendes zu implementieren: Mehrere Verbraucher abonnieren die mittlere Schicht einer Nachricht, und dann veröffentlicht der Herausgeber die Informationen auf der mittleren Schicht. Verbraucher, die diese mittlere Schicht abonnieren, können diese Nachricht empfangen und eine anschließende Verarbeitung durchführen. in dieser Struktur. Wenn Sie eine Nachrichtenverarbeitungskomponente hinzufügen möchten, müssen Sie diese Komponente nur auf der mittleren Ebene abonnieren.

Hinweis: Stellen Sie sicher, dass keine tiefe Kopplung zwischen Unternehmen besteht, um Interferenzen während der Erweiterung zu vermeiden.

Die oben genannten sind mehrere häufig verwendete Szenarien für Nachrichtenwarteschlangen, die die Unterschiede zwischen Systemen ausgleichen und die Systemstabilität verbessern können.

Bei der Auswahl des Nachrichtenwarteschlangenmediums wird empfohlen, dass die Bedingungen und Ziele zu Beginn nicht maximiert werden müssen. Das Programm muss noch langfristig gewartet werden und Optimierungsprozess.

Obwohl der Leistungsabfall von Redis immer noch sehr schwerwiegend ist, wenn der Datenverkehr hoch ist und eine große Menge persistenter Daten erforderlich ist, wird dennoch empfohlen, dass Sie Warteschlangen von Redis lernen Durch die Anwendung von Warteschlangen wird jedes Online-Projekt durch eine Reihe von Videos ständig optimiert und verbessert. Es tut mir leid, dass ich das nicht kann Die Anwendungsszenarien jedes Jobs sind unterschiedlich und daher unterschiedlich. Bei Bedarf wird es entsprechend den spezifischen Anforderungen verbessert.

Bei der Beurteilung der Warteschlangennachfrage müssen Sie bei der Beurteilung der Anwendung der Warteschlangenbedingungen ein Zählerfeld hinzufügen. Bewerten Sie die Länge der aktuellen Warteschlange jedes Mal, wenn sie in die Warteschlange verschoben wird Nummer, es wird nicht in das Warteschlangenprogramm aufgenommen.

Bei der tatsächlichen Verwendung besteht keine Notwendigkeit, gezielt zu verfolgen, wo Nachrichtenwarteschlangen hinzugefügt werden müssen. Stattdessen sollte es entsprechend der tatsächlichen Situation bei der Geschäftstrennung und -entkopplung sowie einigen besonderen Anforderungen angemessen ausgewählt und verwendet werden.

Verwandte Empfehlungen:

Detaillierte Erläuterung der PHP-Nachrichtenwarteschlange

Message Queue-Implementierung und -Anwendung in PHP

Freigabe von Beispielen für PHP Message Queue-Klassen

Das obige ist der detaillierte Inhalt vonHäufige Verwendungsszenarien von Nachrichtenwarteschlangen in PHP. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1381

1381

52

52

PHP 8.4 Installations- und Upgrade-Anleitung für Ubuntu und Debian

Dec 24, 2024 pm 04:42 PM

PHP 8.4 Installations- und Upgrade-Anleitung für Ubuntu und Debian

Dec 24, 2024 pm 04:42 PM

PHP 8.4 bringt mehrere neue Funktionen, Sicherheitsverbesserungen und Leistungsverbesserungen mit einer beträchtlichen Menge an veralteten und entfernten Funktionen. In dieser Anleitung wird erklärt, wie Sie PHP 8.4 installieren oder auf PHP 8.4 auf Ubuntu, Debian oder deren Derivaten aktualisieren. Obwohl es möglich ist, PHP aus dem Quellcode zu kompilieren, ist die Installation aus einem APT-Repository wie unten erläutert oft schneller und sicherer, da diese Repositorys in Zukunft die neuesten Fehlerbehebungen und Sicherheitsupdates bereitstellen.

So richten Sie Visual Studio-Code (VS-Code) für die PHP-Entwicklung ein

Dec 20, 2024 am 11:31 AM

So richten Sie Visual Studio-Code (VS-Code) für die PHP-Entwicklung ein

Dec 20, 2024 am 11:31 AM

Visual Studio Code, auch bekannt als VS Code, ist ein kostenloser Quellcode-Editor – oder eine integrierte Entwicklungsumgebung (IDE) –, die für alle gängigen Betriebssysteme verfügbar ist. Mit einer großen Sammlung von Erweiterungen für viele Programmiersprachen kann VS Code c

7 PHP-Funktionen, die ich leider vorher nicht kannte

Nov 13, 2024 am 09:42 AM

7 PHP-Funktionen, die ich leider vorher nicht kannte

Nov 13, 2024 am 09:42 AM

Wenn Sie ein erfahrener PHP-Entwickler sind, haben Sie möglicherweise das Gefühl, dass Sie dort waren und dies bereits getan haben. Sie haben eine beträchtliche Anzahl von Anwendungen entwickelt, Millionen von Codezeilen debuggt und eine Reihe von Skripten optimiert, um op zu erreichen

Wie analysiert und verarbeitet man HTML/XML in PHP?

Feb 07, 2025 am 11:57 AM

Wie analysiert und verarbeitet man HTML/XML in PHP?

Feb 07, 2025 am 11:57 AM

Dieses Tutorial zeigt, wie XML -Dokumente mit PHP effizient verarbeitet werden. XML (Extensible Markup-Sprache) ist eine vielseitige textbasierte Markup-Sprache, die sowohl für die Lesbarkeit des Menschen als auch für die Analyse von Maschinen entwickelt wurde. Es wird üblicherweise für die Datenspeicherung ein verwendet und wird häufig verwendet

Erklären Sie JSON Web Tokens (JWT) und ihren Anwendungsfall in PHP -APIs.

Apr 05, 2025 am 12:04 AM

Erklären Sie JSON Web Tokens (JWT) und ihren Anwendungsfall in PHP -APIs.

Apr 05, 2025 am 12:04 AM

JWT ist ein offener Standard, der auf JSON basiert und zur sicheren Übertragung von Informationen zwischen Parteien verwendet wird, hauptsächlich für die Identitätsauthentifizierung und den Informationsaustausch. 1. JWT besteht aus drei Teilen: Header, Nutzlast und Signatur. 2. Das Arbeitsprinzip von JWT enthält drei Schritte: Generierung von JWT, Überprüfung von JWT und Parsingnayload. 3. Bei Verwendung von JWT zur Authentifizierung in PHP kann JWT generiert und überprüft werden, und die Funktionen und Berechtigungsinformationen der Benutzer können in die erweiterte Verwendung aufgenommen werden. 4. Häufige Fehler sind Signaturüberprüfungsfehler, Token -Ablauf und übergroße Nutzlast. Zu Debugging -Fähigkeiten gehört die Verwendung von Debugging -Tools und Protokollierung. 5. Leistungsoptimierung und Best Practices umfassen die Verwendung geeigneter Signaturalgorithmen, das Einstellen von Gültigkeitsperioden angemessen.

PHP -Programm zum Zählen von Vokalen in einer Zeichenfolge

Feb 07, 2025 pm 12:12 PM

PHP -Programm zum Zählen von Vokalen in einer Zeichenfolge

Feb 07, 2025 pm 12:12 PM

Eine Zeichenfolge ist eine Folge von Zeichen, einschließlich Buchstaben, Zahlen und Symbolen. In diesem Tutorial wird lernen, wie Sie die Anzahl der Vokale in einer bestimmten Zeichenfolge in PHP unter Verwendung verschiedener Methoden berechnen. Die Vokale auf Englisch sind a, e, i, o, u und sie können Großbuchstaben oder Kleinbuchstaben sein. Was ist ein Vokal? Vokale sind alphabetische Zeichen, die eine spezifische Aussprache darstellen. Es gibt fünf Vokale in Englisch, einschließlich Großbuchstaben und Kleinbuchstaben: a, e, ich, o, u Beispiel 1 Eingabe: String = "TutorialPoint" Ausgabe: 6 erklären Die Vokale in der String "TutorialPoint" sind u, o, i, a, o, ich. Insgesamt gibt es 6 Yuan

Erklären Sie die späte statische Bindung in PHP (statisch: :).

Apr 03, 2025 am 12:04 AM

Erklären Sie die späte statische Bindung in PHP (statisch: :).

Apr 03, 2025 am 12:04 AM

Statische Bindung (statisch: :) implementiert die späte statische Bindung (LSB) in PHP, sodass das Aufrufen von Klassen in statischen Kontexten anstatt Klassen zu definieren. 1) Der Analyseprozess wird zur Laufzeit durchgeführt.

Was sind PHP Magic -Methoden (__construct, __Destruct, __call, __get, __set usw.) und geben Sie Anwendungsfälle an?

Apr 03, 2025 am 12:03 AM

Was sind PHP Magic -Methoden (__construct, __Destruct, __call, __get, __set usw.) und geben Sie Anwendungsfälle an?

Apr 03, 2025 am 12:03 AM

Was sind die magischen Methoden von PHP? Zu den magischen Methoden von PHP gehören: 1. \ _ \ _ Konstrukt, verwendet, um Objekte zu initialisieren; 2. \ _ \ _ Destruct, verwendet zur Reinigung von Ressourcen; 3. \ _ \ _ Call, behandeln Sie nicht existierende Methodenaufrufe; 4. \ _ \ _ GET, Implementieren Sie den dynamischen Attributzugriff; 5. \ _ \ _ Setzen Sie dynamische Attributeinstellungen. Diese Methoden werden in bestimmten Situationen automatisch aufgerufen, wodurch die Code -Flexibilität und -Effizienz verbessert werden.