Der in diesem Artikel vorgestellte Inhalt ist eine Zusammenfassung von PHP-Interviews, die einen gewissen Referenzwert haben. Jetzt kann ich ihn mit allen Freunden in Not teilen.

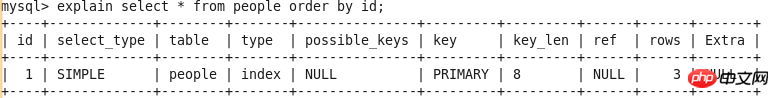

Tabelle

Typ

mögliche_Tasten

key

key_len

ref

Zeilen

Extra

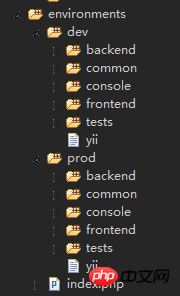

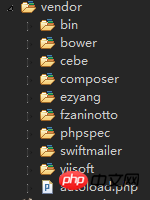

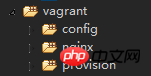

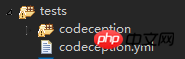

Umgebungsvorbereitung

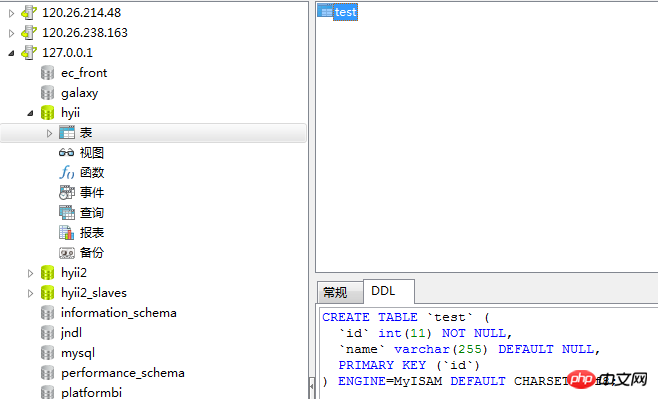

CREATE TABLE people( id bigint auto_increment primary key, zipcode char(32) not null default '', address varchar(128) not null default '', lastname char(64) not null default '', firstname char(64) not null default '', birthdate char(10) not null default '' ); CREATE TABLE people_car( people_id bigint, plate_number varchar(16) not null default '', engine_number varchar(16) not null default '', lasttime timestamp );

insert into people (zipcode,address,lastname,firstname,birthdate) values ('230031','anhui','zhan','jindong','1989-09-15'), ('100000','beijing','zhang','san','1987-03-11'), ('200000','shanghai','wang','wu','1988-08-25') insert into people_car (people_id,plate_number,engine_number,lasttime) values (1,'A121311','12121313','2013-11-23 :21:12:21'), (2,'B121311','1S121313','2011-11-23 :21:12:21'), (3,'C121311','1211SAS1','2012-11-23 :21:12:21')

EXPLAIN-Einführung<🎜 verwendet >

EXPLAIN-Einführung<🎜 verwendet >

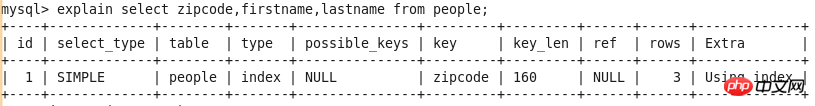

alter table people add key(zipcode,firstname,lastname);

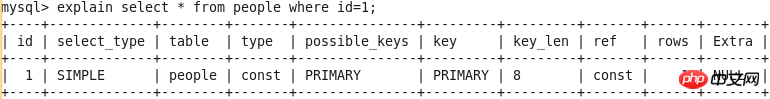

id

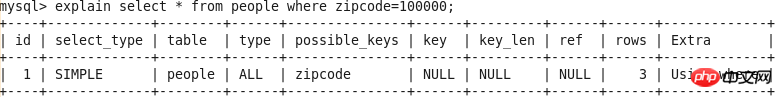

Query-1 explain select zipcode,firstname,lastname from people;

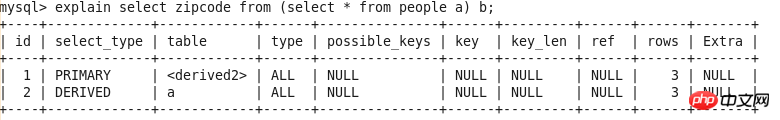

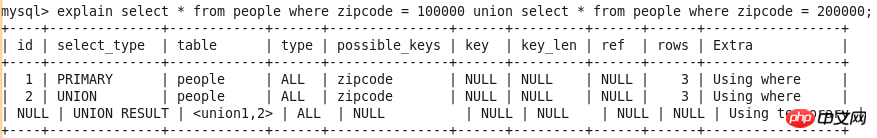

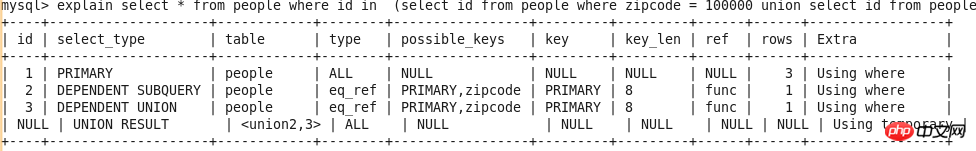

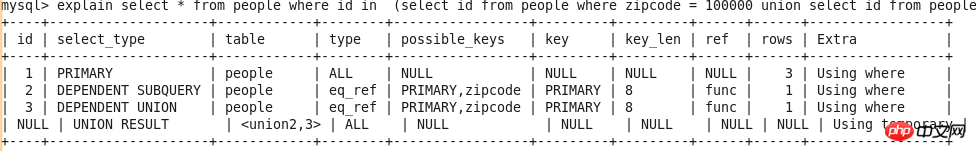

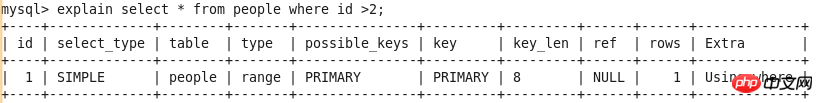

id wird zur sequentiellen Identifizierung der verwendet Ganz Für die SELELCT-Anweisung in der Abfrage können Sie anhand der einfachen verschachtelten Abfrage oben sehen, dass die Anweisung mit der größeren ID zuerst ausgeführt wird. Dieser Wert kann NULL sein, wenn diese Zeile verwendet wird, um das Vereinigungsergebnis anderer Zeilen zu beschreiben, z. B. die UNION-Anweisung:

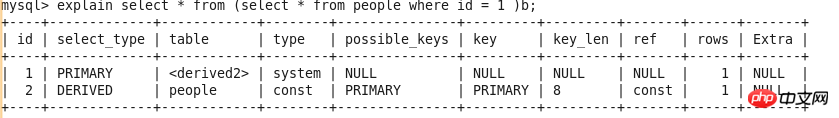

Query-2 explain select zipcode from (select * from people a) b;

select_type

Query-3 explain select * from people where zipcode = 100000 union select * from people where zipcode = 200000;

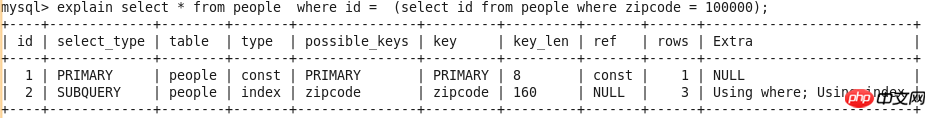

Die Typen von SELECT-Anweisungen können wie folgt sein.

EINFACH

PRIMÄR

in einer verschachtelten Abfrage ist das Äußerste Die SELECT-Anweisung ist die vorderste SELECT-Anweisung in einer UNION-Abfrage. Siehe Abfrage-2

undAbfrage-3.

UNIONDie zweite und die folgenden in UNION SELECT-Anweisung. Siehe Abfrage-3

.

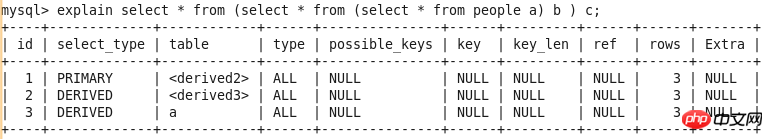

DERIVED

FROM-Unteranweisung in der abgeleiteten Tabelle SELECT-Anweisung SELECT-Anweisung im Satz. Siehe Abfrage-2

.

UNIONSERGEBNIS