So generieren Sie mit Node.Js eine Bitcoin-Adresse

Dieses Mal zeige ich Ihnen, wie Sie Node.Js verwenden, um eine Bitcoin-Adresse zu generieren, und welche Vorsichtsmaßnahmen für den Betrieb von Node.Js gelten, um eine Bitcoin-Adresse zu generieren Das Folgende ist ein praktischer Fall.

Mit Node.js verwendet die IDE Sublime 3.

var randomBytes = require('randombytes')

var BigInteger = require('bigi')

var ecurve = require('ecurve')

var crypto = require('crypto')

var cs = require('coinstring')

var secp256k1 = ecurve.getCurveByName('secp256k1')

var randombytes = randomBytes(32).toString('hex')

var privateKey = new Buffer(randombytes, 'hex')

console.log("私钥:" + privateKey.toString('hex'))

var ecparams = ecurve.getCurveByName('secp256k1')

var curvePt = ecparams.G.multiply(BigInteger.fromBuffer(privateKey))

var x = curvePt.affineX.toBuffer(32)

var y = curvePt.affineY.toBuffer(32)

var publicKey = Buffer.concat([new Buffer([0x04]), x, y])

console.log("标准地址:" + publicKey.toString('hex'))

//compressed

publicKey = curvePt.getEncoded(true) //true forces compressed public key

console.log("compressed:" + publicKey.toString('hex'))

var sha = crypto.createHash('sha256').update(publicKey).digest()

var pubkeyHash = crypto.createHash('rmd160').update(sha).digest()

// pubkeyHash of compressed public key

console.log("pubkeyHash:" + pubkeyHash.toString('hex'))

// address of compressed public key

console.log("压缩地址:" + cs.encode(pubkeyHash, 0x0)) //<-- 0x0 is for public addresses

//这里还缺失校验和Base58编码

console.log(cs.encode(privateKey, 0x80)) //<--- 0x80 is for private addresses

console.log(cs.encode(Buffer.concat([privateKey, new Buffer([0])]), 0x80)) // <-- compressed private addressBitcoin-Adresse generieren

1. Der private Schlüssel ist eine 32-Byte-Zahl CD63326 71FA445C4DD3

2. Öffentlicher Schlüssel zur Berechnung der elliptischen Kurve Nach der Generierung des privaten Schlüssels verwenden wir den Verschlüsselungsalgorithmus für elliptische Kurven (ECDSA-secp256k1), um den unkomprimierten öffentlichen Schlüssel zu berechnen, der dem privaten Schlüssel entspricht Bytes insgesamt. Erstes Das erste Byte ist 0x04, die letzten 32 Bytes sind die X-Koordinate und die letzten 32 Bytes sind die Y-Koordinate: Öffentlicher Schlüssel P. 255FB0A7A75DB985072968C72B036ED97BA2EF2DECE2ABCA5BE14792

Öffentlicher Schlüssel:0459DEE66AB619C4A9E215D070052D1AE3A2075E5F58C67516B2E4884A88C79BE9A5FA8CCD255FB0A7A75DB985072968C72B036ED97BA2. EF2DECE2ABCA5BE14 7923. Berechnen Sie den SHA-256-Hashwert des öffentlichen Schlüssels

ae9c74647a8c2f50fd832e397e36dbad05d86db3fe3d959a7c8a07c1ddda40 c64. Berechnen Sie den RIPEMD-160-Hash-Wert

05f9d05358aab2a28f19910036e67a7295b14aac5. Fügen Sie die Adressversionsnummer (Bitcoin-Mainnet 0x00) hinzu

0005f9d05358aab2a28f19910036e67a7295b14aacTatsächlich ist dies fast dasselbe, nämlich die komprimierte Adresse, die schließlich durch den obigen Code generiert wird.

6. Berechnen Sie den SHA-256-HashwertAber bei echten Bitcoins ist auch eine Verifizierung erforderlich

9f35b0c37977a302512c22f586dd8da4ae1d20399f2ad3f75df23fbc024b4 b2d

7 . Berechnen Sie den SHA-256-Hash-Wert erneut (8-stelliges Hexadezimalsystem)

4b4f9bc89. Fügen Sie diese 4 Bytes am Ende der in Schritt 5 generierten Komprimierungsadresse hinzu

0005f9d05358aab2a28f19910036e67a7295b14aac4 b4f9bc810. Mit Base58 kodieren

Base58 besteht aus 1-9 und englischen Zeichen außer i, l, 0, o. Base58 kodiert das Ergebnis des vorherigen Schritts und erhält:

1YbeKoyePe8gxyAYh4E3Qyqb15Nnepmod

Empfohlene Lektüre:Ich glaube, Sie haben die Methode beherrscht, nachdem Sie den Fall in diesem Artikel gelesen haben. Bitte achten Sie auf andere chinesische PHP-Websites. Verwandte Artikel!

So verwenden Sie vue.js und element-ui, um eine Menübaumstruktur zu implementieren

Anleitung Verwenden Sie die JS Decorator-Funktion

Das obige ist der detaillierte Inhalt vonSo generieren Sie mit Node.Js eine Bitcoin-Adresse. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

Tutorial zur PyCharm-Nutzung: Führt Sie ausführlich durch die Ausführung des Vorgangs

Feb 26, 2024 pm 05:51 PM

Tutorial zur PyCharm-Nutzung: Führt Sie ausführlich durch die Ausführung des Vorgangs

Feb 26, 2024 pm 05:51 PM

PyCharm ist eine sehr beliebte integrierte Entwicklungsumgebung (IDE) für Python. Sie bietet eine Fülle von Funktionen und Tools, um die Python-Entwicklung effizienter und komfortabler zu gestalten. Dieser Artikel führt Sie in die grundlegenden Betriebsmethoden von PyCharm ein und stellt spezifische Codebeispiele bereit, um den Lesern einen schnellen Einstieg zu erleichtern und sich mit der Bedienung des Tools vertraut zu machen. 1. Laden Sie PyCharm herunter und installieren Sie es. Zuerst müssen wir zur offiziellen Website von PyCharm gehen (https://www.jetbrains.com/pyc).

Was ist Sudo und warum ist es wichtig?

Feb 21, 2024 pm 07:01 PM

Was ist Sudo und warum ist es wichtig?

Feb 21, 2024 pm 07:01 PM

sudo (Superuser-Ausführung) ist ein Schlüsselbefehl in Linux- und Unix-Systemen, der es normalen Benutzern ermöglicht, bestimmte Befehle mit Root-Rechten auszuführen. Die Funktion von sudo spiegelt sich hauptsächlich in den folgenden Aspekten wider: Bereitstellung von Berechtigungskontrolle: sudo erreicht eine strikte Kontrolle über Systemressourcen und sensible Vorgänge, indem es Benutzern erlaubt, vorübergehend Superuser-Berechtigungen zu erhalten. Normale Benutzer können über sudo bei Bedarf nur vorübergehende Berechtigungen erhalten und müssen sich nicht ständig als Superuser anmelden. Verbesserte Sicherheit: Durch die Verwendung von sudo können Sie die Verwendung des Root-Kontos bei Routinevorgängen vermeiden. Die Verwendung des Root-Kontos für alle Vorgänge kann zu unerwarteten Systemschäden führen, da für jeden fehlerhaften oder nachlässigen Vorgang die vollen Berechtigungen gewährt werden. Und

Schritte und Vorsichtsmaßnahmen für die Linux-Bereitstellung

Mar 14, 2024 pm 03:03 PM

Schritte und Vorsichtsmaßnahmen für die Linux-Bereitstellung

Mar 14, 2024 pm 03:03 PM

Betriebsschritte und Vorsichtsmaßnahmen für LinuxDeploy LinuxDeploy ist ein leistungsstarkes Tool, mit dem Benutzer schnell verschiedene Linux-Distributionen auf Android-Geräten bereitstellen können, sodass Benutzer ein vollständiges Linux-System auf ihren Mobilgeräten erleben können. In diesem Artikel werden die Betriebsschritte und Vorsichtsmaßnahmen von LinuxDeploy ausführlich vorgestellt und spezifische Codebeispiele bereitgestellt, um den Lesern zu helfen, dieses Tool besser zu nutzen. Arbeitsschritte: LinuxDeploy installieren: Zuerst installieren

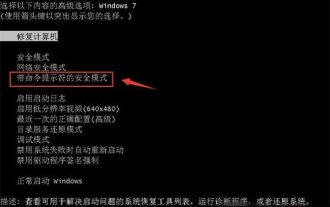

Was tun, wenn Sie vergessen, F2 für das Win10-Startkennwort zu drücken?

Feb 28, 2024 am 08:31 AM

Was tun, wenn Sie vergessen, F2 für das Win10-Startkennwort zu drücken?

Feb 28, 2024 am 08:31 AM

Vermutlich haben viele Benutzer zu Hause mehrere ungenutzte Computer und haben das Einschaltpasswort völlig vergessen, weil sie längere Zeit nicht benutzt wurden. Sie möchten also wissen, was zu tun ist, wenn sie das Passwort vergessen? Dann lasst uns gemeinsam einen Blick darauf werfen. Was tun, wenn Sie vergessen, F2 für das Win10-Startkennwort zu drücken? 1. Drücken Sie den Netzschalter des Computers und drücken Sie dann beim Booten F2 (verschiedene Computermarken haben unterschiedliche Tasten zum Aufrufen des BIOS). 2. Suchen Sie in der BIOS-Schnittstelle nach der Sicherheitsoption (der Speicherort kann je nach Computermarke unterschiedlich sein). Normalerweise im Einstellungsmenü oben. 3. Suchen Sie dann die Option „SupervisorPassword“ und klicken Sie darauf. 4. Zu diesem Zeitpunkt kann der Benutzer sein Passwort sehen und gleichzeitig die Option „Aktiviert“ daneben finden und auf „Dis“ umstellen.

Huawei Mate60 Pro Screenshot-Bedienschritte teilen

Mar 23, 2024 am 11:15 AM

Huawei Mate60 Pro Screenshot-Bedienschritte teilen

Mar 23, 2024 am 11:15 AM

Mit der Beliebtheit von Smartphones ist die Screenshot-Funktion zu einer der wesentlichen Fähigkeiten für die tägliche Nutzung von Mobiltelefonen geworden. Als eines der Flaggschiff-Handys von Huawei hat die Screenshot-Funktion des Huawei Mate60Pro natürlich große Aufmerksamkeit bei den Nutzern auf sich gezogen. Heute werden wir die Screenshot-Bedienungsschritte des Huawei Mate60Pro-Mobiltelefons teilen, damit jeder bequemer Screenshots machen kann. Erstens bietet das Huawei Mate60Pro-Mobiltelefon eine Vielzahl von Screenshot-Methoden, und Sie können die Methode auswählen, die Ihren persönlichen Gewohnheiten entspricht. Im Folgenden finden Sie eine detaillierte Einführung in mehrere häufig verwendete Abfangfunktionen:

PHP-String-Manipulation: eine praktische Möglichkeit, Leerzeichen effektiv zu entfernen

Mar 24, 2024 am 11:45 AM

PHP-String-Manipulation: eine praktische Möglichkeit, Leerzeichen effektiv zu entfernen

Mar 24, 2024 am 11:45 AM

PHP-String-Operation: Eine praktische Methode zum effektiven Entfernen von Leerzeichen Bei der PHP-Entwicklung kommt es häufig vor, dass Sie Leerzeichen aus einem String entfernen müssen. Das Entfernen von Leerzeichen kann die Zeichenfolge sauberer machen und die nachfolgende Datenverarbeitung und -anzeige erleichtern. In diesem Artikel werden mehrere effektive und praktische Methoden zum Entfernen von Leerzeichen vorgestellt und spezifische Codebeispiele angehängt. Methode 1: Verwenden Sie die in PHP integrierte Funktion trim(). Die in PHP integrierte Funktion trim() kann Leerzeichen an beiden Enden der Zeichenfolge entfernen (einschließlich Leerzeichen, Tabulatoren, Zeilenumbrüche usw.), was sehr praktisch und einfach ist benutzen.

So binden Sie WeChat an Ele.me

Apr 01, 2024 pm 03:46 PM

So binden Sie WeChat an Ele.me

Apr 01, 2024 pm 03:46 PM

Ele.me ist eine Software, die eine Vielzahl verschiedener Köstlichkeiten zusammenführt. Der Händler kann diese sofort nach Erhalt der Bestellung über die Software binden Betriebsmethode Denken Sie daran, die chinesische PHP-Website zu besuchen. Anweisungen zum Binden von WeChat an Ele.me: 1. Öffnen Sie zuerst die Ele.me-Software und klicken Sie nach dem Aufrufen der Startseite auf [Mein] in der unteren rechten Ecke. 2. Klicken Sie dann auf die Seite „Mein“. [Konto] in der oberen linken Ecke; 3. Gehen Sie dann zur Seite mit den persönlichen Informationen, auf der wir Mobiltelefone, WeChat, Alipay und Taobao verknüpfen können. 4. Nach dem letzten Klick wählen wir das WeChat-Konto aus Das muss auf der WeChat-Autorisierungsseite gebunden werden und auf „Einfach zulassen“ klicken.

PHP PDO-Tutorial: Ein Leitfaden für Fortgeschrittene von den Grundlagen bis zur Beherrschung

Feb 19, 2024 pm 06:30 PM

PHP PDO-Tutorial: Ein Leitfaden für Fortgeschrittene von den Grundlagen bis zur Beherrschung

Feb 19, 2024 pm 06:30 PM

1. Einführung in PDO PDO ist eine Erweiterungsbibliothek von PHP, die eine objektorientierte Möglichkeit zum Betrieb der Datenbank bietet. PDO unterstützt eine Vielzahl von Datenbanken, einschließlich MySQL, Postgresql, Oracle, SQLServer usw. PDO ermöglicht Entwicklern die Verwendung einer einheitlichen API zum Betrieb verschiedener Datenbanken, wodurch Entwickler problemlos zwischen verschiedenen Datenbanken wechseln können. 2. PDO stellt eine Verbindung zur Datenbank her. Um PDO zum Herstellen einer Verbindung zur Datenbank zu verwenden, müssen Sie zunächst ein PDO-Objekt erstellen. Der Konstruktor des PDO-Objekts erhält drei Parameter: Datenbanktyp, Hostname, Datenbankbenutzername und Passwort. Der folgende Code erstellt beispielsweise ein Objekt, das eine Verbindung zu einer MySQL-Datenbank herstellt: $dsn="mysq