Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

Linux-Beispiel (1) Verwendung der Authentifizierung mit Benutzername und Passwort zum Herstellen einer Verbindung zu Linux

Linux-Beispiel (1) Verwendung der Authentifizierung mit Benutzername und Passwort zum Herstellen einer Verbindung zu Linux

Linux-Beispiel (1) Verwendung der Authentifizierung mit Benutzername und Passwort zum Herstellen einer Verbindung zu Linux

Der Inhalt dieses Artikels befasst sich mit der Verwendung von Benutzername und Passwort für die Verbindung zu Linux. Ich hoffe, dass er für Freunde hilfreich ist.

Wenn Sie ein SSH-Schlüsselpaar verwenden, lesen Sie bitte Herstellen einer Verbindung zu einer Linux-Instanz mithilfe eines SSH-Schlüsselpaars.

Wenn Sie das Verwaltungsterminal der ECS-Konsole verwenden möchten, lesen Sie bitte Schritt 3: Herstellen einer Verbindung zur ECS-Instanz.

Voraussetzungen

Bevor Sie eine Remoteverbindung herstellen, müssen Sie Folgendes ausführen:

Die Instanz muss sich im Status „Wird ausgeführt“ befinden. Wenn die Instanz nicht ausgeführt wird, starten Sie die Instanz.

Für die Instanz wurde ein Login-Passwort festgelegt. Wenn es nicht eingerichtet ist oder das Passwort verloren geht, setzen Sie es bitte zurück.

Die Instanz kann auf das öffentliche Netzwerk zugreifen:

Im privaten Netzwerk (VPC) können Sie beim Erstellen der Instanz Bandbreite erwerben und diese einer öffentlichen IP-Adresse zuweisen oder nach dem Erstellen eine Elastizität binden Instanz Öffentliche IP-Adresse.

Im klassischen Netzwerk muss Ihrer Instanz eine öffentliche IP-Adresse zugewiesen werden. So erhalten Sie eine öffentliche IP-Adresse:

Ob es sich um eine Abonnementinstanz oder eine Pay-as-you-go-Instanz handelt, solange Sie beim Erstellen der Instanz Bandbreite erwerben, wird Ihnen eine zugewiesen öffentliche IP-Adresse.

Wenn Sie beim Erstellen einer Abonnementinstanz keine Bandbreite festgelegt haben, können Sie die Konfiguration upgraden oder downgraden, um eine öffentliche IP-Adresse zu erhalten.

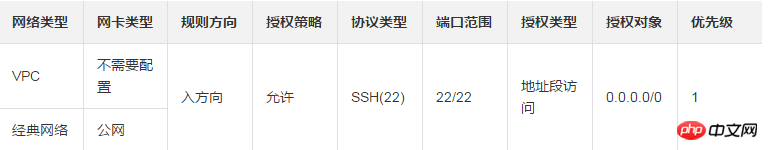

Die folgenden Sicherheitsgruppenregeln müssen der Sicherheitsgruppe hinzugefügt werden, in der sich die Instanz befindet (spezifische Vorgänge finden Sie unter Hinzufügen von Sicherheitsgruppenregeln):

Netzwerktyp, Netzwerkkartentyp, Regelrichtung Autorisierungsrichtlinie Protokolltyp Portbereich Autorisierungstyp Autorisierungsobjektpriorität

VPC Keine Konfiguration erforderlich Eingehende Richtung Erlaube SSH(22) 22/22 Adresssegmentzugriff 0.0.0.0/0 1

Klassisches Netzwerk Öffentliches Netzwerk

Bedienungsschritte

Abhängig vom Betriebssystem des lokalen Geräts können Sie das SSH-Protokoll verwenden, um eine Remoteverbindung zum herzustellen Linux-Instanz auf verschiedene Arten:

Lokal Das Gerät verwendet das Windows-Betriebssystem

Das lokale Gerät verwendet das Linux- oder Mac OS X-System

Das lokale Gerät verwendet das Android- oder iOS-System

Das lokale Gerät verwendet das Windows-Betriebssystem

Wenn das lokale Gerät das Windows-Betriebssystem verwendet, können Sie eine Remoteverbindungssoftware (z. B. PuTTY) verwenden, um eine Verbindung zur Linux-Instanz herzustellen. Dieses Dokument verwendet PuTTY als Beispiel, um zu erklären, wie man eine Remote-Verbindung zu einer Linux-Instanz herstellt. Bevor Sie die folgenden Vorgänge ausführen, laden Sie bitte zuerst PuTTY herunter.

Anleitung

Für bestimmte Vorgänge können Sie sich auch das Video ansehen: Assistentenserie: So stellen Sie eine Remote-Verbindung zu einer Linux-Instanz her.

Befolgen Sie die folgenden Schritte, um eine Verbindung zu einer Linux-Instanz herzustellen.

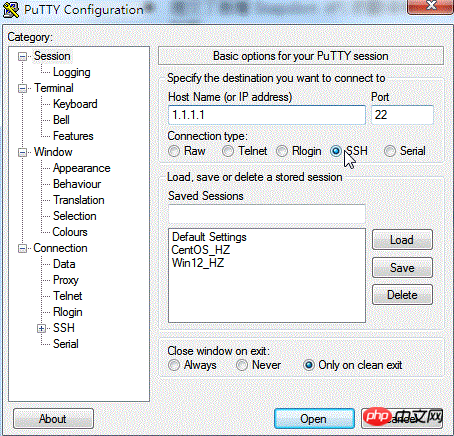

Doppelklicken Sie auf putty.exe, um das Programm zu starten und die PuTTY-Hauptoberfläche aufzurufen.

Sitzung konfigurieren:

Hostname: Geben Sie die öffentliche IP-Adresse oder elastische öffentliche IP-Adresse der Instanz ein.

Port: Geben Sie 22 ein.

Verbindungstyp: Wählen Sie SSH aus.

(Optional) Gespeicherte Sitzung: Wenn Sie die Anmeldeschnittstelle in Zukunft direkt aufrufen möchten, ohne die oben genannten Informationen einzugeben, können Sie hier einen leicht identifizierbaren Namen für diese Sitzung angeben und dann zum Speichern auf Speichern klicken.

Klicken Sie auf Öffnen, um die Anmeldeseite aufzurufen.

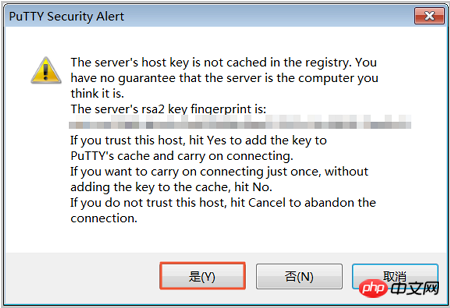

Beschreibung

Bei der ersten Verbindung wird die folgende Warnung angezeigt, die darauf hinweist, dass PuTTY die Authentizität des Remote-Servers (der Instanz) nicht bestätigen kann und nur den Fingerabdruck des öffentlichen Schlüssels des Servers bereitstellen kann Sie müssen bestätigen, ob Sie dem Server vertrauen, und seinen Fingerabdruck des öffentlichen Schlüssels zur Registrierung des lokalen Computers hinzufügen. Wählen Sie im Allgemeinen „Ja“ aus. Wenn diese Warnung beim Anmelden erneut angezeigt wird, liegt möglicherweise ein Man-in-the-Middle-Angriff auf Ihrer Instanz vor. Ausführlichere Informationen zu dieser Warnung finden Sie in der Dokumentation der offiziellen PuTTY-Website.

Geben Sie gemäß den Eingabeaufforderungen den Benutzernamen (Standard ist root) und das Passwort Ihrer ECS-Instanz ein und drücken Sie zur Bestätigung die Eingabetaste.

Hinweis

Im Allgemeinen zeigen Linux-Systeme den Passworteingabevorgang nicht an.

Wenn auf der PuTTY-Schnittstelle eine Meldung ähnlich der folgenden erscheint, bedeutet dies, dass Sie erfolgreich eine Verbindung zur Instanz hergestellt haben.

Welcome to Alibaba Cloud Elastic Compute Service !

An diesem Punkt können Sie mit dem Betrieb Ihrer Instanz beginnen.

Das lokale Gerät verwendet das Linux- oder Mac OS

Geben Sie den SSH-Befehl ein, um eine Verbindung herzustellen: ssh root@die (elastische) öffentliche IP der Instanz.

Geben Sie das Instanz-Login-Passwort ein.

Wenn eine Meldung ähnlich der folgenden auf der Benutzeroberfläche angezeigt wird, bedeutet dies, dass Sie erfolgreich eine Verbindung zur Instanz hergestellt haben.

Welcome to Alibaba Cloud Elastic Compute Service !

An diesem Punkt können Sie mit dem Betrieb Ihrer Instanz beginnen.

Lokales Gerät mit Android- oder iOS-System

Das obige ist der detaillierte Inhalt vonLinux-Beispiel (1) Verwendung der Authentifizierung mit Benutzername und Passwort zum Herstellen einer Verbindung zu Linux. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1386

1386

52

52

Unterschied zwischen CentOS und Ubuntu

Apr 14, 2025 pm 09:09 PM

Unterschied zwischen CentOS und Ubuntu

Apr 14, 2025 pm 09:09 PM

Die wichtigsten Unterschiede zwischen CentOS und Ubuntu sind: Ursprung (CentOS stammt von Red Hat, für Unternehmen; Ubuntu stammt aus Debian, für Einzelpersonen), Packungsmanagement (CentOS verwendet yum, konzentriert sich auf Stabilität; Ubuntu verwendet apt, für hohe Aktualisierungsfrequenz), Support Cycle (Centos) (CENTOS bieten 10 Jahre. Tutorials und Dokumente), Verwendungen (CentOS ist auf Server voreingenommen, Ubuntu ist für Server und Desktops geeignet). Weitere Unterschiede sind die Einfachheit der Installation (CentOS ist dünn)

So verwenden Sie Docker Desktop

Apr 15, 2025 am 11:45 AM

So verwenden Sie Docker Desktop

Apr 15, 2025 am 11:45 AM

Wie benutze ich Docker Desktop? Docker Desktop ist ein Werkzeug zum Ausführen von Docker -Containern auf lokalen Maschinen. Zu den zu verwendenden Schritten gehören: 1.. Docker Desktop installieren; 2. Start Docker Desktop; 3.. Erstellen Sie das Docker -Bild (mit Dockerfile); 4. Build Docker Image (mit Docker Build); 5. Docker -Container ausführen (mit Docker Run).

So installieren Sie CentOs

Apr 14, 2025 pm 09:03 PM

So installieren Sie CentOs

Apr 14, 2025 pm 09:03 PM

CentOS -Installationsschritte: Laden Sie das ISO -Bild herunter und verbrennen Sie bootfähige Medien. Starten und wählen Sie die Installationsquelle; Wählen Sie das Layout der Sprache und Tastatur aus. Konfigurieren Sie das Netzwerk; Partition die Festplatte; Setzen Sie die Systemuhr; Erstellen Sie den Root -Benutzer; Wählen Sie das Softwarepaket aus; Starten Sie die Installation; Starten Sie nach Abschluss der Installation von der Festplatte neu und starten Sie von der Festplatte.

CentOS 'Wahl nach der Beendigung der Wartung

Apr 14, 2025 pm 08:51 PM

CentOS 'Wahl nach der Beendigung der Wartung

Apr 14, 2025 pm 08:51 PM

CentOS wurde eingestellt, Alternativen umfassen: 1. Rocky Linux (beste Kompatibilität); 2. Almalinux (kompatibel mit CentOS); 3. Ubuntu Server (Konfiguration erforderlich); 4. Red Hat Enterprise Linux (kommerzielle Version, bezahlte Lizenz); 5. Oracle Linux (kompatibel mit CentOS und RHEL). Bei der Migration sind Überlegungen: Kompatibilität, Verfügbarkeit, Unterstützung, Kosten und Unterstützung in der Gemeinde.

So sehen Sie den Docker -Prozess

Apr 15, 2025 am 11:48 AM

So sehen Sie den Docker -Prozess

Apr 15, 2025 am 11:48 AM

Docker Process Viewing -Methode: 1. Docker Cli -Befehl: Docker PS; 2. SYSTEMD CLI -Befehl: SystemCTL Status Docker; 3.. Docker Compose CLI Command: Docker-Compose PS; 4. Process Explorer (Windows); 5. /proc -Verzeichnis (Linux).

Detaillierte Erklärung des Docker -Prinzips

Apr 14, 2025 pm 11:57 PM

Detaillierte Erklärung des Docker -Prinzips

Apr 14, 2025 pm 11:57 PM

Docker verwendet Linux -Kernel -Funktionen, um eine effiziente und isolierte Anwendungsumgebung zu bieten. Sein Arbeitsprinzip lautet wie folgt: 1. Der Spiegel wird als schreibgeschützte Vorlage verwendet, die alles enthält, was Sie für die Ausführung der Anwendung benötigen. 2. Das Union File System (UnionFS) stapelt mehrere Dateisysteme, speichert nur die Unterschiede, speichert Platz und beschleunigt. 3. Der Daemon verwaltet die Spiegel und Container, und der Kunde verwendet sie für die Interaktion. 4. Namespaces und CGroups implementieren Container -Isolation und Ressourcenbeschränkungen; 5. Mehrere Netzwerkmodi unterstützen die Containerverbindung. Nur wenn Sie diese Kernkonzepte verstehen, können Sie Docker besser nutzen.

Was tun, wenn das Docker -Bild fehlschlägt?

Apr 15, 2025 am 11:21 AM

Was tun, wenn das Docker -Bild fehlschlägt?

Apr 15, 2025 am 11:21 AM

Fehlerbehebung Schritte für fehlgeschlagene Docker -Bild Build: Überprüfen Sie die Dockerfile -Syntax und die Abhängigkeitsversion. Überprüfen Sie, ob der Build -Kontext den erforderlichen Quellcode und die erforderlichen Abhängigkeiten enthält. Sehen Sie sich das Build -Protokoll für Fehlerdetails an. Verwenden Sie die Option -Target -Option, um eine hierarchische Phase zu erstellen, um Fehlerpunkte zu identifizieren. Verwenden Sie die neueste Version von Docker Engine. Erstellen Sie das Bild mit--t [Bildname]: Debugg-Modus, um das Problem zu debuggen. Überprüfen Sie den Speicherplatz und stellen Sie sicher, dass dies ausreicht. Deaktivieren Sie Selinux, um eine Störung des Build -Prozesses zu verhindern. Fragen Sie Community -Plattformen um Hilfe, stellen Sie Dockerfiles an und erstellen Sie Protokollbeschreibungen für genauere Vorschläge.

Welche Computerkonfiguration ist für VSCODE erforderlich?

Apr 15, 2025 pm 09:48 PM

Welche Computerkonfiguration ist für VSCODE erforderlich?

Apr 15, 2025 pm 09:48 PM

VS Code system requirements: Operating system: Windows 10 and above, macOS 10.12 and above, Linux distribution processor: minimum 1.6 GHz, recommended 2.0 GHz and above memory: minimum 512 MB, recommended 4 GB and above storage space: minimum 250 MB, recommended 1 GB and above other requirements: stable network connection, Xorg/Wayland (Linux)