Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

So stellen Sie alle oder einen Teil der Regeln in einer ursprünglichen Sicherheitsgruppe auf die Regeln der Zielsicherheitsgruppe zurück

So stellen Sie alle oder einen Teil der Regeln in einer ursprünglichen Sicherheitsgruppe auf die Regeln der Zielsicherheitsgruppe zurück

So stellen Sie alle oder einen Teil der Regeln in einer ursprünglichen Sicherheitsgruppe auf die Regeln der Zielsicherheitsgruppe zurück

Der Inhalt dieses Artikels befasst sich mit der Wiederherstellung aller oder eines Teils der Regeln in der Zielsicherheitsgruppe. Ich hoffe, dass er für Freunde in Not eine Referenz darstellt wird dir helfen.

Sicherheitsgruppenregeln wiederherstellen

Sicherheitsgruppenregeln wiederherstellen bezieht sich auf den Prozess der Wiederherstellung aller oder eines Teils der Regeln in einer ursprünglichen Sicherheitsgruppe auf die Regeln der Zielsicherheitsgruppe. Darunter:

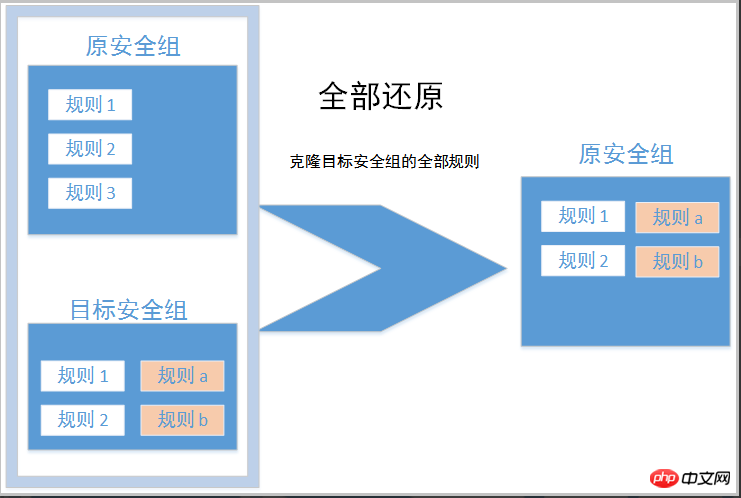

Alle wiederherstellen bedeutet, dass das System beim Wiederherstellen die Regeln in der ursprünglichen Sicherheitsgruppe löscht, die nicht in der Zielsicherheitsgruppe sind, und Regeln in der ursprünglichen Sicherheitsgruppe hinzufügt sind nur in der Zielsicherheitsgruppe. Nach dem Wiederherstellungsvorgang stimmen die Regeln in der ursprünglichen Sicherheitsgruppe genau mit denen in der Zielsicherheitsgruppe überein.

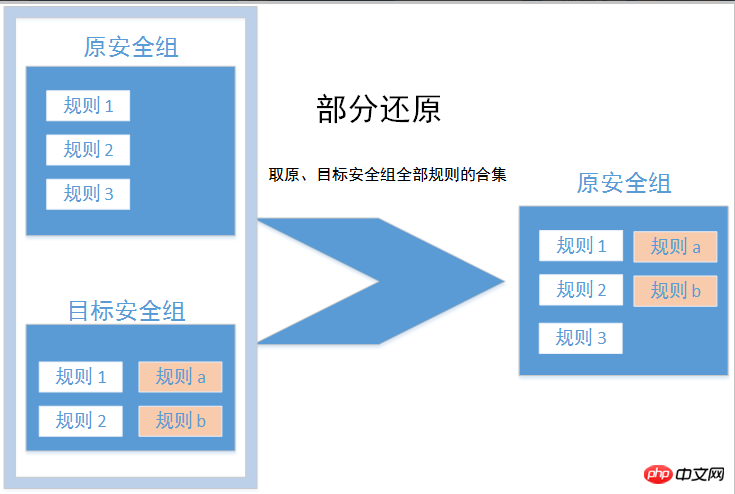

Teilweise Wiederherstellung bedeutet, nur die Regeln, die sich in der Zielsicherheitsgruppe befinden, zur ursprünglichen Sicherheitsgruppe hinzuzufügen und die Regeln zu ignorieren, die sich in der ursprünglichen Sicherheitsgruppe, aber nicht in der Zielsicherheitsgruppe befinden .

Einschränkungen

Derzeit gelten die Regeln für die Wiederherstellungssicherheitsgruppe wie folgt Einschränkungen:

Die ursprüngliche Sicherheitsgruppe und die Zielsicherheitsgruppe müssen sich in derselben Region befinden.

Die ursprüngliche Sicherheitsgruppe und die Zielsicherheitsgruppe müssen vom gleichen Netzwerktyp sein.

Wenn in der Zielsicherheitsgruppe Sicherheitsgruppenregeln auf Systemebene (Priorität 110) vorhanden sind, können diese Regeln während der Wiederherstellung nicht erstellt werden. Nach der Wiederherstellung können die Regeln in der ursprünglichen Sicherheitsgruppe von den Erwartungen abweichen. Wenn Sie diese Sicherheitsgruppenregeln benötigen, erstellen Sie ähnliche Regeln manuell (die Priorität kann auf 100 eingestellt werden).

Nutzungsszenarien

Wenn Sie neue Sicherheitsgruppenregeln für ein Online-Unternehmen implementieren müssen, können Sie zunächst die ursprüngliche Sicherheitsgruppe als klonen backup und ändern Sie dann die Regeln in der Sicherheitsgruppe. Sollten sich die neuen Sicherheitsgruppenregeln negativ auf Ihr Online-Geschäft auswirken, können Sie die Sicherheitsgruppenregeln ganz oder teilweise wiederherstellen.

Voraussetzungen

Sie sollten mindestens eine Sicherheitsgruppe in derselben Region und demselben Netzwerktyp haben.

Bedienungsschritte

Melden Sie sich bei der ECS-Verwaltungskonsole des Cloud-Servers an.

Klicken Sie in der linken Navigationsleiste auf Sicherheitsgruppe.

Wählen Sie eine Region aus.

Suchen Sie in der Sicherheitsgruppenliste die Sicherheitsgruppe, deren Regeln als ursprüngliche Sicherheitsgruppe wiederhergestellt werden müssen. Klicken Sie in der Spalte „Vorgang“ auf „Regeln wiederherstellen“.

Im Dialogfeld „Wiederherstellungsregeln“:

Wählen Sie die Zielsicherheitsgruppe aus: Die Zielsicherheitsgruppe muss andere Regeln als die ursprüngliche Sicherheitsgruppe haben.

Wiederherstellungsstrategie auswählen:

Wenn Sie möchten, dass die ursprüngliche Sicherheitsgruppe und die Zielsicherheitsgruppe vollständig konsistente Regeln haben, sollten Sie „Alle wiederherstellen“ auswählen.

Wenn Sie der ursprünglichen Sicherheitsgruppe nur Regeln hinzufügen müssen, die nur in der Zielsicherheitsgruppe verfügbar sind, sollten Sie eine teilweise Wiederherstellung wählen.

Vorschau der Wiederherstellungsergebnisse:

Die grün dargestellten Regeln gelten nur für die Zielsicherheitsgruppe. Unabhängig davon, ob es sich um eine vollständige oder teilweise Wiederherstellung handelt, werden diese Regeln der ursprünglichen Sicherheitsgruppe hinzugefügt.

In Rot werden Regeln angezeigt, die nicht zur Zielsicherheitsgruppe gehören. Wenn Sie sich für die Wiederherstellung aller Regeln entscheiden, löscht das System diese Regeln in der ursprünglichen Sicherheitsgruppe. Wenn Sie eine teilweise Wiederherstellung wählen, bleibt dieser Teil der Regeln in der ursprünglichen Sicherheitsgruppe weiterhin erhalten.

Nachdem Sie bestätigt haben, dass alles korrekt ist, klicken Sie auf OK.

Nach erfolgreicher Erstellung wird das Dialogfeld „Wiederherstellungsregeln“ automatisch geschlossen. Suchen Sie in der Sicherheitsgruppenliste nach der ursprünglichen Sicherheitsgruppe, die gerade den Wiederherstellungsvorgang abgeschlossen hat. Klicken Sie in der Spalte „Vorgang“ auf „Regeln konfigurieren“, um die Seite „Sicherheitsgruppenregeln“ aufzurufen und die aktualisierten Sicherheitsgruppenregeln anzuzeigen.

Das obige ist der detaillierte Inhalt vonSo stellen Sie alle oder einen Teil der Regeln in einer ursprünglichen Sicherheitsgruppe auf die Regeln der Zielsicherheitsgruppe zurück. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

Wie löste ich Berechtigungsprobleme bei der Verwendung von Python -Verssionsbefehl im Linux Terminal?

Apr 02, 2025 am 06:36 AM

Wie löste ich Berechtigungsprobleme bei der Verwendung von Python -Verssionsbefehl im Linux Terminal?

Apr 02, 2025 am 06:36 AM

Verwenden Sie Python im Linux -Terminal ...

Wie konfigurieren Sie die Timing -Timing -Aufgabe von ApScheduler als Dienst auf macOS?

Apr 01, 2025 pm 06:09 PM

Wie konfigurieren Sie die Timing -Timing -Aufgabe von ApScheduler als Dienst auf macOS?

Apr 01, 2025 pm 06:09 PM

Konfigurieren Sie die Timing -Timing -Timing -Timing -Timing auf der MacOS -Plattform, wenn Sie die Timing -Timing -Timing -Timing von APScheduler als Service konfigurieren möchten, ähnlich wie bei NGIN ...

Vier Möglichkeiten zur Implementierung von Multithreading in C -Sprache

Apr 03, 2025 pm 03:00 PM

Vier Möglichkeiten zur Implementierung von Multithreading in C -Sprache

Apr 03, 2025 pm 03:00 PM

Multithreading in der Sprache kann die Programmeffizienz erheblich verbessern. Es gibt vier Hauptmethoden, um Multithreading in C -Sprache zu implementieren: Erstellen Sie unabhängige Prozesse: Erstellen Sie mehrere unabhängig laufende Prozesse. Jeder Prozess hat seinen eigenen Speicherplatz. Pseudo-MultitHhreading: Erstellen Sie mehrere Ausführungsströme in einem Prozess, der denselben Speicherplatz freigibt und abwechselnd ausführt. Multi-Thread-Bibliothek: Verwenden Sie Multi-Thread-Bibliotheken wie PThreads, um Threads zu erstellen und zu verwalten, wodurch reichhaltige Funktionen der Thread-Betriebsfunktionen bereitgestellt werden. Coroutine: Eine leichte Multi-Thread-Implementierung, die Aufgaben in kleine Unteraufgaben unterteilt und sie wiederum ausführt.

So öffnen Sie Web.xml

Apr 03, 2025 am 06:51 AM

So öffnen Sie Web.xml

Apr 03, 2025 am 06:51 AM

Um eine Web.xml -Datei zu öffnen, können Sie die folgenden Methoden verwenden: Verwenden Sie einen Texteditor (z.

Kann der Python -Dolmetscher im Linux -System gelöscht werden?

Apr 02, 2025 am 07:00 AM

Kann der Python -Dolmetscher im Linux -System gelöscht werden?

Apr 02, 2025 am 07:00 AM

In Bezug auf das Problem der Entfernung des Python -Dolmetschers, das mit Linux -Systemen ausgestattet ist, werden viele Linux -Verteilungen den Python -Dolmetscher bei der Installation vorinstallieren, und verwendet den Paketmanager nicht ...

Wofür wird der Linux am besten verwendet?

Apr 03, 2025 am 12:11 AM

Wofür wird der Linux am besten verwendet?

Apr 03, 2025 am 12:11 AM

Linux wird am besten als Serververwaltung, eingebettete Systeme und Desktop -Umgebungen verwendet. 1) In der Serververwaltung wird Linux verwendet, um Websites, Datenbanken und Anwendungen zu hosten und Stabilität und Zuverlässigkeit bereitzustellen. 2) In eingebetteten Systemen wird Linux aufgrund seiner Flexibilität und Stabilität in Smart Home und Automotive Electronic Systems häufig verwendet. 3) In der Desktop -Umgebung bietet Linux reichhaltige Anwendungen und eine effiziente Leistung.

Wie ist Debian Hadoop -Kompatibilität?

Apr 02, 2025 am 08:42 AM

Wie ist Debian Hadoop -Kompatibilität?

Apr 02, 2025 am 08:42 AM

Debianlinux ist bekannt für seine Stabilität und Sicherheit und wird in Server-, Entwicklungs- und Desktop -Umgebungen häufig verwendet. Während es derzeit einen Mangel an offiziellen Anweisungen zur direkten Kompatibilität mit Debian und Hadoop gibt, wird dieser Artikel Sie dazu veranlassen, Hadoop in Ihrem Debian -System bereitzustellen. Debian -Systemanforderungen: Bevor Sie mit der Hadoop -Konfiguration beginnen, stellen Sie bitte sicher, dass Ihr Debian -System die Mindestanforderungen von Hadoop erfüllt, einschließlich der Installation der erforderlichen Java -Laufzeitumgebung (JRE) und Hadoop -Pakete. Schritte zur Bereitstellung von Hadoop -Bereitstellungen: Download und Unzip Hadoop: Laden Sie die Hadoop -Version von der offiziellen Apachehadoop -Website herunter und lösen Sie sie

Ist Debian Strings kompatibel mit mehreren Browsern

Apr 02, 2025 am 08:30 AM

Ist Debian Strings kompatibel mit mehreren Browsern

Apr 02, 2025 am 08:30 AM

"DebianStrings" ist kein Standardbegriff und seine spezifische Bedeutung ist noch unklar. Dieser Artikel kann seine Browserkompatibilität nicht direkt kommentieren. Wenn sich jedoch "DebianStrings" auf eine Webanwendung bezieht, die auf einem Debian -System ausgeführt wird, hängt seine Browserkompatibilität von der technischen Architektur der Anwendung selbst ab. Die meisten modernen Webanwendungen sind für die Kompatibilität des Cross-Browsers verpflichtet. Dies beruht auf den folgenden Webstandards und der Verwendung gut kompatibler Front-End-Technologien (wie HTML, CSS, JavaScript) und Back-End-Technologien (wie PHP, Python, Node.js usw.). Um sicherzustellen, dass die Anwendung mit mehreren Browsern kompatibel ist, müssen Entwickler häufig Kreuzbrowser-Tests durchführen und die Reaktionsfähigkeit verwenden