Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

Über vier sichere Einstellungsmethoden für die Interoperabilität von Intranetinstanzen

Über vier sichere Einstellungsmethoden für die Interoperabilität von Intranetinstanzen

Über vier sichere Einstellungsmethoden für die Interoperabilität von Intranetinstanzen

Basierend auf der Einführung von vier sicheren Intranet-Instanzverbindungs-Einstellungsmethoden konzentriert sich dieser Artikel auf die spezifischen Schritte. Der Inhalt dieses Artikels ist sehr kompakt.

So richten Sie die Interoperabilität zwischen Intranet-Instanzen im klassischen Netzwerk ein

Sicherheitsgruppen sind Firewalls auf Instanzebene. Um die Instanzsicherheit zu gewährleisten, muss beim Festlegen der Sicherheit das Prinzip der „Mindestautorisierung“ beachtet werden Gruppenregeln Die vier Arten von Sicherheit werden im Folgenden vorgestellt. Die Methode zur Einstellung der Intranet-Instanzverbindung.

Methode 1. Einzel-IP-Adressautorisierung verwenden

Anwendbare Szenarien: Geeignet für Intranet-Verbindungsszenarien zwischen kleinen Instanzen.

Vorteile: Autorisierung über IP-Adresse, Sicherheitsgruppenregeln sind klar und leicht verständlich.

Nachteile: Wenn die Anzahl der Intranet-Verbindungsinstanzen groß ist, wird sie durch die 100 Sicherheitsgruppenregeln begrenzt und der spätere Wartungsaufwand ist relativ groß.

Einstellungsmethode:

Wählen Sie die Instanz aus, die miteinander verbunden werden muss, und geben Sie die Sicherheitsgruppe dieser Instanz ein.

Wählen Sie die zu konfigurierende Sicherheitsgruppe aus und klicken Sie auf Regeln konfigurieren.

Klicken Sie auf Eingehende Richtung und dann auf Sicherheitsgruppenregel hinzufügen.

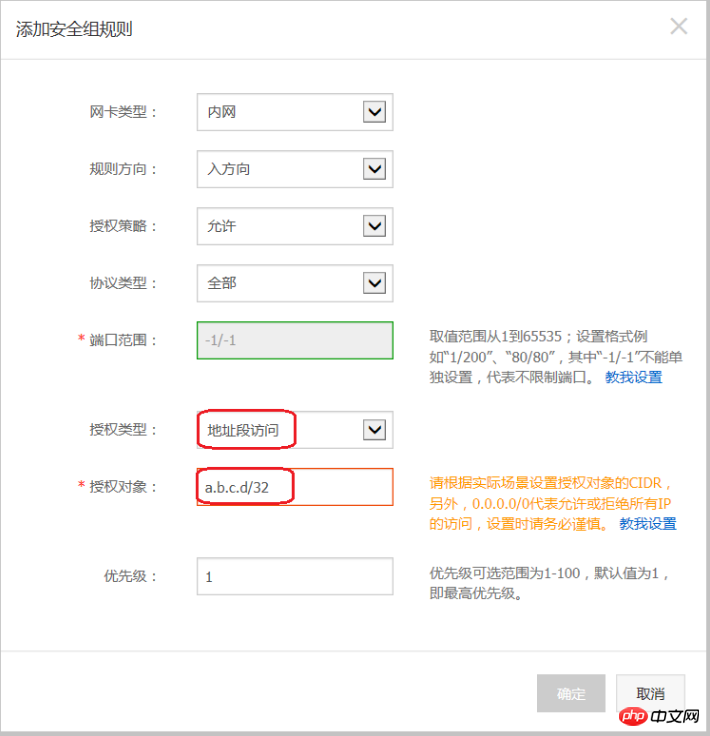

Fügen Sie Sicherheitsgruppenregeln wie unten beschrieben hinzu:

Autorisierungsrichtlinie: Zulassen;

Protokolltyp: Wählen Sie den Protokolltyp entsprechend den tatsächlichen Anforderungen aus; Bereich: Stellen Sie den Portbereich entsprechend Ihren tatsächlichen Anforderungen im Format „Startportnummer/Endportnummer“ ein.

Autorisierungstyp: Adresssegmentzugriff

Autorisierungsobjekt: Geben Sie ein gewünschte Intranet-Interoperabilität Die Intranet-IP-Adresse der Instanz muss im Format a.b.c.d/32 vorliegen. Dabei muss die Subnetzmaske /32 sein.

Methode 2. Treten Sie derselben Sicherheitsgruppe bei Anwendbares Szenario: Wenn Ihre Anwendungsarchitektur relativ ist Einfach: Sie können für alle Instanzen dieselbe Sicherheitsgruppe auswählen. Es ist nicht erforderlich, spezielle Regeln zwischen Instanzen festzulegen, die an dieselbe Sicherheitsgruppe gebunden sind, und die Standardnetzwerkverbindung ist erforderlich.

Vorteile: Die Regeln für Sicherheitsgruppen sind klar.

Nachteile: Es ist nur für einfache Anwendungsnetzwerkarchitekturen geeignet. Wenn die Netzwerkarchitektur angepasst wird, muss die Autorisierungsmethode entsprechend geändert werden.

Methode 3. Interworking-Sicherheitsgruppe binden Anwendbares Szenario: Fügen Sie eine Sicherheitsgruppe hinzu und binden Sie sie, die für die Zusammenarbeit für Instanzen bestimmt ist, die mit der Gruppe zusammenarbeiten müssen , geeignet für mehrschichtige Anwendungsnetzwerkarchitekturszenarien.

Vorteile: Einfache Bedienung, kann schnell Interoperabilität zwischen Instanzen herstellen und kann auf komplexe Netzwerkarchitekturen angewendet werden.

Nachteile: Die Instanz muss an mehrere Sicherheitsgruppen gebunden sein und die Sicherheitsgruppenregeln sind weniger lesbar.

Einstellungsmethode:

Erstellen Sie eine neue Sicherheitsgruppe und nennen Sie sie „Interworking Security Group“. Es ist nicht erforderlich, der neu erstellten Sicherheitsgruppe irgendwelche Regeln hinzuzufügen.

Fügen Sie die Instanzen hinzu, die miteinander kommunizieren müssen, und binden Sie sie an die neu erstellte „Interoperabilitätssicherheitsgruppe“. Verwenden Sie die Funktion der Standardinteroperabilität zwischen Instanzen in derselben Sicherheitsgruppe, um den Effekt der Interoperabilität von Intranetinstanzen zu erzielen .

Methode 4. Autorisierung durch gegenseitiges Vertrauen in Sicherheitsgruppen Anwendbare Szenarien: Wenn Ihre Netzwerkarchitektur relativ komplex ist, müssen die auf jeder Instanz bereitgestellten Anwendungen dies tun Für verschiedene Geschäftsrollen können Sie Sicherheitsgruppen verwenden, um sich gegenseitig zu autorisieren.

Vorteile: Sicherheitsgruppenregeln haben eine klare Struktur, sind leicht zu lesen und können kontenübergreifend interoperiert werden.

Nachteile: Der Arbeitsaufwand für die Konfiguration von Sicherheitsgruppenregeln ist relativ groß.

Einstellungsmethode:

Wählen Sie die Instanz aus, die gegenseitiges Vertrauen herstellen muss, und geben Sie die Sicherheitsgruppe dieser Instanz ein.

Wählen Sie die zu konfigurierende Sicherheitsgruppe aus und klicken Sie auf Regeln konfigurieren.

Klicken Sie auf Eingehende Richtung und dann auf Sicherheitsgruppenregel hinzufügen.

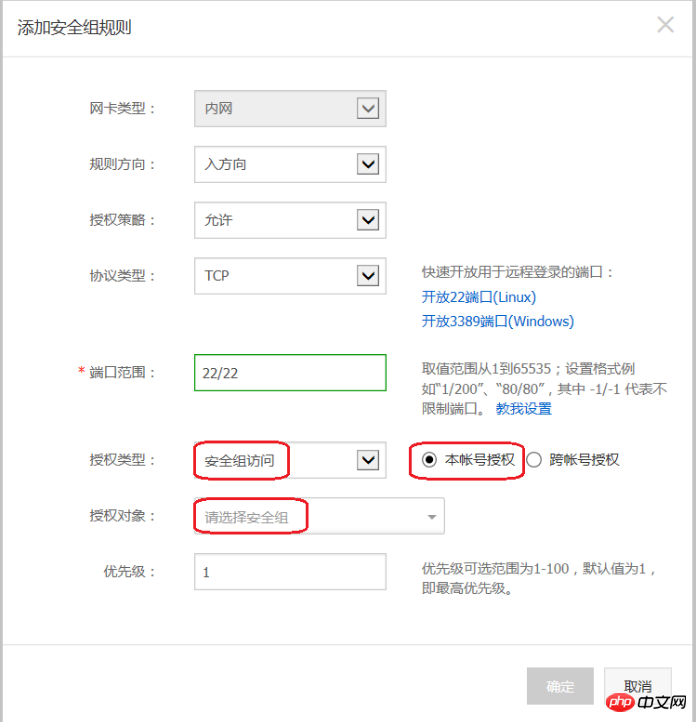

Fügen Sie Sicherheitsgruppenregeln wie unten beschrieben hinzu:

Autorisierungsrichtlinie: Zulassen;

Protokolltyp: Wählen Sie den Protokolltyp entsprechend Ihren tatsächlichen Anforderungen aus; Portumfang: Je nach tatsächlichem Bedarf eingestellt;

Autorisierungstyp: Zugriff auf Sicherheitsgruppen.

Autorisierungsobjekt:

Wenn Sie sich für die Autorisierung dieses Kontos entscheiden: Geben Sie entsprechend Ihren Netzwerkanforderungen die Sicherheitsgruppen-ID der Peer-Instanz ein, die Intranet-Interoperabilität erfordert, in das Autorisierungsobjekt.

Wenn Sie die kontoübergreifende Autorisierung wählen: Das Autorisierungsobjekt sollte mit der Sicherheitsgruppen-ID der Peer-Instanz ausgefüllt werden. Die Konto-ID ist die Peer-Konto-ID (zu finden unter Kontoverwaltung > Sicherheitseinstellungen). .

Empfehlung

Empfehlung

Wenn die anfängliche Sicherheitsgruppenautorisierung lautet zu groß. Es wird empfohlen, den folgenden Prozess zu übernehmen, um den Umfang der Autorisierung zu verschärfen.

Das Löschen von 0.0.0.0 in der Abbildung bezieht sich auf das Löschen der ursprünglichen Sicherheitsgruppenregel, die das Adresssegment 0.0.0.0/0 zulässt.

Wenn die Sicherheitsgruppenregeln unsachgemäß geändert werden, kann dies Ihre Kommunikation zwischen Instanzen beeinträchtigen. Bitte sichern Sie die Sicherheitsgruppenregeln, die Sie verwenden möchten, bevor Sie die Einstellungen ändern, damit Sie sie bei Interoperabilitätsproblemen rechtzeitig wiederherstellen können geschehen.

Sicherheitsgruppen bilden die Rolle von Instanzen in der gesamten Anwendungsarchitektur ab. Es wird empfohlen, Firewall-Regeln entsprechend der Anwendungsarchitektur zu planen. Beispiel: Für eine allgemeine dreistufige Webanwendungsarchitektur können Sie drei Sicherheitsgruppen planen und die Instanzen, in denen die entsprechenden Anwendungen oder Datenbanken bereitgestellt werden, an die entsprechenden Sicherheitsgruppen binden:

Webschicht-Sicherheitsgruppe: offen Port 80;

APP-Layer-Sicherheitsgruppe: offener Port 8080

DB-Layer-Sicherheitsgruppe: offener Port 3306.

Das obige ist der detaillierte Inhalt vonÜber vier sichere Einstellungsmethoden für die Interoperabilität von Intranetinstanzen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

Welche Computerkonfiguration ist für VSCODE erforderlich?

Apr 15, 2025 pm 09:48 PM

Welche Computerkonfiguration ist für VSCODE erforderlich?

Apr 15, 2025 pm 09:48 PM

VS Code system requirements: Operating system: Windows 10 and above, macOS 10.12 and above, Linux distribution processor: minimum 1.6 GHz, recommended 2.0 GHz and above memory: minimum 512 MB, recommended 4 GB and above storage space: minimum 250 MB, recommended 1 GB and above other requirements: stable network connection, Xorg/Wayland (Linux)

VSCODE kann die Erweiterung nicht installieren

Apr 15, 2025 pm 07:18 PM

VSCODE kann die Erweiterung nicht installieren

Apr 15, 2025 pm 07:18 PM

Die Gründe für die Installation von VS -Code -Erweiterungen können sein: Netzwerkinstabilität, unzureichende Berechtigungen, Systemkompatibilitätsprobleme, VS -Code -Version ist zu alt, Antiviren -Software oder Firewall -Interferenz. Durch Überprüfen von Netzwerkverbindungen, Berechtigungen, Protokolldateien, Aktualisierungen von VS -Code, Deaktivieren von Sicherheitssoftware und Neustart von Code oder Computern können Sie Probleme schrittweise beheben und beheben.

So führen Sie Java -Code in Notepad aus

Apr 16, 2025 pm 07:39 PM

So führen Sie Java -Code in Notepad aus

Apr 16, 2025 pm 07:39 PM

Obwohl Notepad den Java -Code nicht direkt ausführen kann, kann er durch Verwendung anderer Tools erreicht werden: Verwenden des Befehlszeilencompilers (JAVAC), um eine Bytecode -Datei (Dateiname.class) zu generieren. Verwenden Sie den Java Interpreter (Java), um Bytecode zu interpretieren, den Code auszuführen und das Ergebnis auszugeben.

Wofür ist VSCODE Wofür ist VSCODE?

Apr 15, 2025 pm 06:45 PM

Wofür ist VSCODE Wofür ist VSCODE?

Apr 15, 2025 pm 06:45 PM

VS Code ist der vollständige Name Visual Studio Code, der eine kostenlose und open-Source-plattformübergreifende Code-Editor und Entwicklungsumgebung von Microsoft ist. Es unterstützt eine breite Palette von Programmiersprachen und bietet Syntax -Hervorhebung, automatische Codebettel, Code -Snippets und intelligente Eingabeaufforderungen zur Verbesserung der Entwicklungseffizienz. Durch ein reiches Erweiterungs -Ökosystem können Benutzer bestimmte Bedürfnisse und Sprachen wie Debugger, Code -Formatierungs -Tools und Git -Integrationen erweitern. VS -Code enthält auch einen intuitiven Debugger, mit dem Fehler in Ihrem Code schnell gefunden und behoben werden können.

Kann VSCODE für MAC verwendet werden

Apr 15, 2025 pm 07:36 PM

Kann VSCODE für MAC verwendet werden

Apr 15, 2025 pm 07:36 PM

VS -Code ist auf Mac verfügbar. Es verfügt über leistungsstarke Erweiterungen, GIT -Integration, Terminal und Debugger und bietet auch eine Fülle von Setup -Optionen. Für besonders große Projekte oder hoch berufliche Entwicklung kann VS -Code jedoch Leistung oder funktionale Einschränkungen aufweisen.

So verwenden Sie VSCODE

Apr 15, 2025 pm 11:21 PM

So verwenden Sie VSCODE

Apr 15, 2025 pm 11:21 PM

Visual Studio Code (VSCODE) ist ein plattformübergreifender, Open-Source-Editor und kostenloser Code-Editor, der von Microsoft entwickelt wurde. Es ist bekannt für seine leichte, Skalierbarkeit und Unterstützung für eine Vielzahl von Programmiersprachen. Um VSCODE zu installieren, besuchen Sie bitte die offizielle Website, um das Installateur herunterzuladen und auszuführen. Bei der Verwendung von VSCODE können Sie neue Projekte erstellen, Code bearbeiten, Code bearbeiten, Projekte navigieren, VSCODE erweitern und Einstellungen verwalten. VSCODE ist für Windows, MacOS und Linux verfügbar, unterstützt mehrere Programmiersprachen und bietet verschiedene Erweiterungen über den Marktplatz. Zu den Vorteilen zählen leicht, Skalierbarkeit, umfangreiche Sprachunterstützung, umfangreiche Funktionen und Versionen

Was ist der Hauptzweck von Linux?

Apr 16, 2025 am 12:19 AM

Was ist der Hauptzweck von Linux?

Apr 16, 2025 am 12:19 AM

Zu den Hauptanwendungen von Linux gehören: 1. Server -Betriebssystem, 2. Eingebettes System, 3. Desktop -Betriebssystem, 4. Entwicklungs- und Testumgebung. Linux zeichnet sich in diesen Bereichen aus und bietet Stabilität, Sicherheits- und effiziente Entwicklungstools.

So überprüfen Sie die Lageradresse von Git

Apr 17, 2025 pm 01:54 PM

So überprüfen Sie die Lageradresse von Git

Apr 17, 2025 pm 01:54 PM

Um die Git -Repository -Adresse anzuzeigen, führen Sie die folgenden Schritte aus: 1. Öffnen Sie die Befehlszeile und navigieren Sie zum Repository -Verzeichnis; 2. Führen Sie den Befehl "git remote -v" aus; 3.. Zeigen Sie den Repository -Namen in der Ausgabe und der entsprechenden Adresse an.