Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

Geben Sie die eingehenden Zugriffsberechtigungen der Sicherheitsgruppe an, um anderen Geräten zu erlauben oder zu verweigern, eingehenden Datenverkehr an Instanzen in der Sicherheitsgruppe zu senden.

Geben Sie die eingehenden Zugriffsberechtigungen der Sicherheitsgruppe an, um anderen Geräten zu erlauben oder zu verweigern, eingehenden Datenverkehr an Instanzen in der Sicherheitsgruppe zu senden.

Geben Sie die eingehenden Zugriffsberechtigungen der Sicherheitsgruppe an, um anderen Geräten zu erlauben oder zu verweigern, eingehenden Datenverkehr an Instanzen in der Sicherheitsgruppe zu senden.

Auf der Grundlage der Einführung der Zugriffsrechte der angegebenen Sicherheitsgruppe in der eingehenden Richtung und dem Zulassen oder Verweigern des Sendens eingehenden Datenverkehrs an die Sicherheitsgruppe konzentriert sich dieser Artikel auf die spezifischen Schritte. Der Inhalt dieses Artikels ist kompakt . Ich hoffe, Sie können etwas lernen.

AuthorizeSecurityGroup

Fügen Sie eine Regel für die eingehende Richtung der Sicherheitsgruppe hinzu. Geben Sie die eingehenden Zugriffsberechtigungen der Sicherheitsgruppe an, um anderen Geräten zu erlauben oder zu verweigern, eingehenden Datenverkehr an Instanzen in der Sicherheitsgruppe zu senden.

Beschreibung

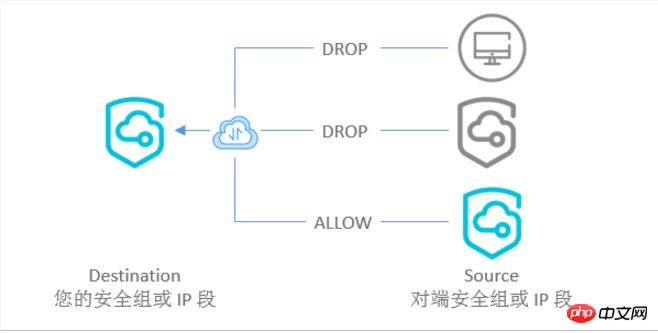

Wir definieren das Ursprungsende des eingehenden Datenverkehrs als Quelle (Quelle) und das Empfangsende der Datenübertragung als das Ziel (Destination) ), wie in der Abbildung unten gezeigt.

Beim Aufruf dieser Schnittstelle müssen Sie wissen:

Eine Sicherheitsgruppe hat maximal 100 Sicherheitsgruppenregeln.

Sicherheitsgruppenregeln sind in zwei Kategorien unterteilt: Zugriff akzeptieren (Accept) und Zugriff verweigern (Drop).

Der optionale Bereich der Sicherheitsgruppenregelpriorität (Priorität) ist [1, 100]. Je kleiner die Zahl, desto höher die Priorität.

Sicherheitsgruppenregeln mit derselben Priorität erhalten Priorität, indem Zugriffsverweigerungsregeln (Drop-Regeln) verweigert werden.

Das Quellgerät kann ein angegebener IP-Adressbereich (SourceCidrIp) oder eine Instanz in einer anderen Sicherheitsgruppe (SourceGroupId) sein.

Jeder Parametersatz unten kann eine Sicherheitsgruppenregel bestimmen. Durch die Angabe nur eines Parameters kann keine Sicherheitsgruppenregel bestimmt werden. Wenn bereits eine passende Sicherheitsgruppenregel vorhanden ist, schlägt dieser Aufruf von AuthorizeSecurityGroup fehl.

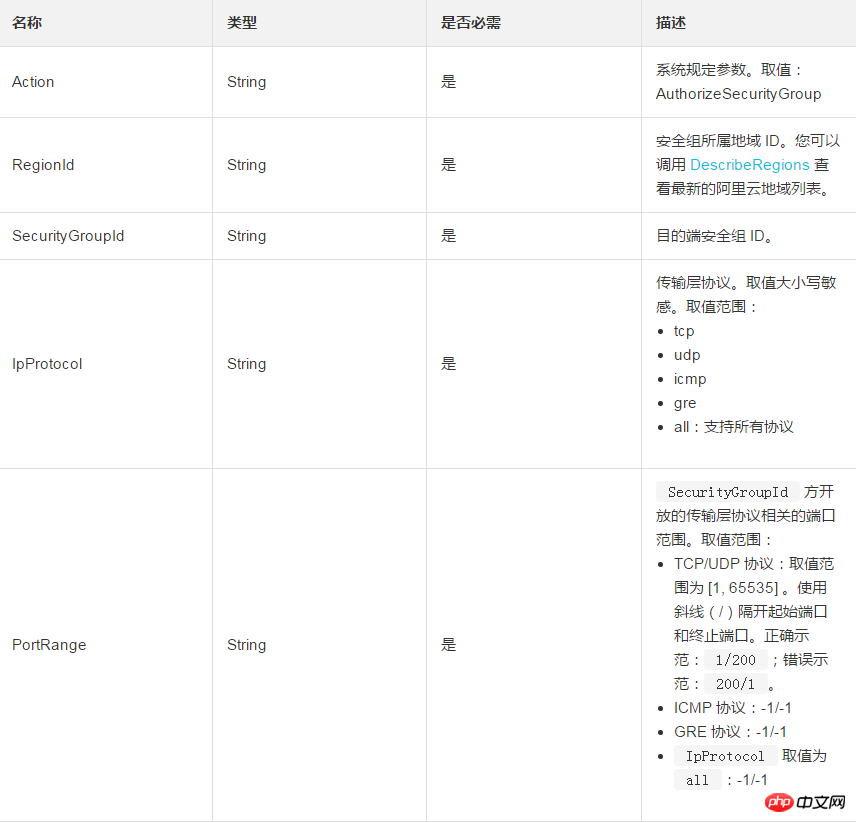

Legen Sie die Zugriffsberechtigungen für das angegebene IP-Adresssegment fest, z. B. Anforderungsbeispiel 1: IpProtocol, PortRange, (optional) SourcePortRange, NicType, Policy, (optional) DestCiderIp und SourceCidrIp

Andere festlegen Sicherheit Die Zugriffsrechte der Gruppe, z. B. Anforderungsbeispiel 2: IpProtocol, PortRange, (optional) SourcePortRange, NicType, Policy, (optional) DestCiderIp, SourceGroupOwnerAccount und SourceGroupId

Request Parameters

Rückgabeparameter

sind alle öffentliche Rückgabeparameter. Siehe Öffentliche Parameter.

Beispiel

Weitere Beispiele zum Festlegen von Sicherheitsgruppenregeln finden Sie unter Anwendungsfälle, typische Anwendungen von Sicherheitsgruppenregeln und Sicherheitsgruppe fünf Eine Einführung in Tupelregeln.

Anfragebeispiel 1

Zugriffsberechtigungen für den angegebenen IP-Adressbereich festlegen. Zu diesem Zeitpunkt kann der Netzwerkkartentyp (NicType) der klassischen Netzwerktyp-Sicherheitsgruppe auf öffentliches Netzwerk (Internet) und Intranet (Intranet) eingestellt werden. Der Netzwerkkartentyp (NicType) der VPC-Typ-Sicherheitsgruppe kann nur auf das Intranet eingestellt werden.

https://ecs.aliyuncs.com/?Action=AuthorizeSecurityGroup &SecurityGroupId=sg-F876FF7BA &SourceCidrIp=0.0.0.0/0 &IpProtocol=tcp &PortRange=1/65535 &NicType=intranet &Policy=Allow &<公共请求参数>

Anfragebeispiel 2

Zugriffsberechtigungen für andere Sicherheitsgruppen festlegen. Derzeit kann der Netzwerkkartentyp (NicType) nur Intranet sein. Wenn Sicherheitsgruppen des klassischen Netzwerktyps miteinander kommunizieren, können Sie die Zugriffsberechtigungen anderer Sicherheitsgruppen in derselben Region auf Ihre Sicherheitsgruppe festlegen. Diese Sicherheitsgruppe kann Ihr Konto oder ein anderes Alibaba Cloud-Konto (SourceGroupOwnerAccount) sein. Wenn VPC-Sicherheitsgruppen miteinander kommunizieren, können Sie die Zugriffsberechtigungen anderer Sicherheitsgruppen in derselben VPC auf diese Sicherheitsgruppe festlegen.

https://ecs.aliyuncs.com/?Action=AuthorizeSecurityGroup &SecurityGroupId=sg-F876FF7BA &SourceGroupId=sg-1651FBB64 &SourceGroupOwnerAccount=test@aliyun.com &IpProtocol=tcp &PortRange=1/65535 &NicType=intranet &Policy=Drop &<公共请求参数>

Rückgabebeispiel

XML-Format

<AuthorizeSecurityGroupResponse>

<RequestId>CEF72CEB-54B6-4AE8-B225-F876FF7BA984</RequestId>

</AuthorizeSecurityGroupResponse>JSON-Format

{

"RequestId":"CEF72CEB-54B6-4AE8-B225-F876FF7BA984"

}Fehlercode

Im Folgenden sind die für diese Schnittstelle spezifischen Fehlercodes aufgeführt. Weitere Fehlercodes finden Sie im API Error Center.

Das obige ist der detaillierte Inhalt vonGeben Sie die eingehenden Zugriffsberechtigungen der Sicherheitsgruppe an, um anderen Geräten zu erlauben oder zu verweigern, eingehenden Datenverkehr an Instanzen in der Sicherheitsgruppe zu senden.. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

Wie löste ich Berechtigungsprobleme bei der Verwendung von Python -Verssionsbefehl im Linux Terminal?

Apr 02, 2025 am 06:36 AM

Wie löste ich Berechtigungsprobleme bei der Verwendung von Python -Verssionsbefehl im Linux Terminal?

Apr 02, 2025 am 06:36 AM

Verwenden Sie Python im Linux -Terminal ...

So öffnen Sie Web.xml

Apr 03, 2025 am 06:51 AM

So öffnen Sie Web.xml

Apr 03, 2025 am 06:51 AM

Um eine Web.xml -Datei zu öffnen, können Sie die folgenden Methoden verwenden: Verwenden Sie einen Texteditor (z.

Vier Möglichkeiten zur Implementierung von Multithreading in C -Sprache

Apr 03, 2025 pm 03:00 PM

Vier Möglichkeiten zur Implementierung von Multithreading in C -Sprache

Apr 03, 2025 pm 03:00 PM

Multithreading in der Sprache kann die Programmeffizienz erheblich verbessern. Es gibt vier Hauptmethoden, um Multithreading in C -Sprache zu implementieren: Erstellen Sie unabhängige Prozesse: Erstellen Sie mehrere unabhängig laufende Prozesse. Jeder Prozess hat seinen eigenen Speicherplatz. Pseudo-MultitHhreading: Erstellen Sie mehrere Ausführungsströme in einem Prozess, der denselben Speicherplatz freigibt und abwechselnd ausführt. Multi-Thread-Bibliothek: Verwenden Sie Multi-Thread-Bibliotheken wie PThreads, um Threads zu erstellen und zu verwalten, wodurch reichhaltige Funktionen der Thread-Betriebsfunktionen bereitgestellt werden. Coroutine: Eine leichte Multi-Thread-Implementierung, die Aufgaben in kleine Unteraufgaben unterteilt und sie wiederum ausführt.

Kann der Python -Dolmetscher im Linux -System gelöscht werden?

Apr 02, 2025 am 07:00 AM

Kann der Python -Dolmetscher im Linux -System gelöscht werden?

Apr 02, 2025 am 07:00 AM

In Bezug auf das Problem der Entfernung des Python -Dolmetschers, das mit Linux -Systemen ausgestattet ist, werden viele Linux -Verteilungen den Python -Dolmetscher bei der Installation vorinstallieren, und verwendet den Paketmanager nicht ...

Wofür wird der Linux am besten verwendet?

Apr 03, 2025 am 12:11 AM

Wofür wird der Linux am besten verwendet?

Apr 03, 2025 am 12:11 AM

Linux wird am besten als Serververwaltung, eingebettete Systeme und Desktop -Umgebungen verwendet. 1) In der Serververwaltung wird Linux verwendet, um Websites, Datenbanken und Anwendungen zu hosten und Stabilität und Zuverlässigkeit bereitzustellen. 2) In eingebetteten Systemen wird Linux aufgrund seiner Flexibilität und Stabilität in Smart Home und Automotive Electronic Systems häufig verwendet. 3) In der Desktop -Umgebung bietet Linux reichhaltige Anwendungen und eine effiziente Leistung.

Wie ist Debian Hadoop -Kompatibilität?

Apr 02, 2025 am 08:42 AM

Wie ist Debian Hadoop -Kompatibilität?

Apr 02, 2025 am 08:42 AM

Debianlinux ist bekannt für seine Stabilität und Sicherheit und wird in Server-, Entwicklungs- und Desktop -Umgebungen häufig verwendet. Während es derzeit einen Mangel an offiziellen Anweisungen zur direkten Kompatibilität mit Debian und Hadoop gibt, wird dieser Artikel Sie dazu veranlassen, Hadoop in Ihrem Debian -System bereitzustellen. Debian -Systemanforderungen: Bevor Sie mit der Hadoop -Konfiguration beginnen, stellen Sie bitte sicher, dass Ihr Debian -System die Mindestanforderungen von Hadoop erfüllt, einschließlich der Installation der erforderlichen Java -Laufzeitumgebung (JRE) und Hadoop -Pakete. Schritte zur Bereitstellung von Hadoop -Bereitstellungen: Download und Unzip Hadoop: Laden Sie die Hadoop -Version von der offiziellen Apachehadoop -Website herunter und lösen Sie sie

Muss ich einen Oracle -Client installieren, wenn ich mit GO eine Verbindung zu einer Oracle -Datenbank herstellen kann?

Apr 02, 2025 pm 03:48 PM

Muss ich einen Oracle -Client installieren, wenn ich mit GO eine Verbindung zu einer Oracle -Datenbank herstellen kann?

Apr 02, 2025 pm 03:48 PM

Muss ich einen Oracle -Client installieren, wenn ich mit GO eine Verbindung zu einer Oracle -Datenbank herstellen kann? Bei der Entwicklung in Go ist die Verbindung zu Oracle -Datenbanken eine übliche Anforderung ...

Ich kann mich nicht als Stamm bei MySQL anmelden

Apr 08, 2025 pm 04:54 PM

Ich kann mich nicht als Stamm bei MySQL anmelden

Apr 08, 2025 pm 04:54 PM

Die Hauptgründe, warum Sie sich bei MySQL nicht als Root anmelden können, sind Berechtigungsprobleme, Konfigurationsdateifehler, Kennwort inkonsistent, Socket -Dateiprobleme oder Firewall -Interception. Die Lösung umfasst: Überprüfen Sie, ob der Parameter Bind-Address in der Konfigurationsdatei korrekt konfiguriert ist. Überprüfen Sie, ob die Root -Benutzerberechtigungen geändert oder gelöscht und zurückgesetzt wurden. Stellen Sie sicher, dass das Passwort korrekt ist, einschließlich Fall- und Sonderzeichen. Überprüfen Sie die Einstellungen und Pfade der Socket -Dateiberechtigte. Überprüfen Sie, ob die Firewall Verbindungen zum MySQL -Server blockiert.