本篇文章给大家带来的内容是关于源服务器访问目标服务器时出现异常如何抓包获取最原始的交互数据,有一定的参考价值,有需要的朋友可以参考一下,希望对你有所帮助。

网络异常时抓包操作说明

如果源服务器访问目标服务器时出现异常,您可以抓包获取最原始的交互数据,然后反馈至阿里云进行排查分析。本文介绍了常用的抓包工具,并简要说明了抓包步骤。

说明:建议您首先参阅文档 能 ping 通但端口不通时端口可用性探测说明 排查问题,并参阅 丢包或不通时链路测试说明 进行分析。

常用抓包工具介绍

下面分别介绍 Linux 和 Windows 环境下常用的抓包工具:

Linux 环境下的抓包工具

Windows 环境下的抓包工具

Linux 环境下的抓包工具

Linux 环境下,通常使用 tcpdump 进行抓包和分析。它是几乎所有 Linux 发行版本预装的数据包抓取和分析工具。有关 tcpdump 工具的获取和安装方法,请参阅 tcpdump 官方文档。

tcpdump 用法示例

tcpdump [ -AbdDefhHIJKlLnNOpqStuUvxX# ] [ -B buffer_size ]

[ -c count ]

[ -C file_size ] [ -G rotate_seconds ] [ -F file ]

[ -i interface ] [ -j tstamp_type ] [ -m module ] [ -M secret ]

[ --number ] [ -Q in|out|inout ]

[ -r file ] [ -V file ] [ -s snaplen ] [ -T type ] [ -w file ]

[ -W filecount ]

[ -E spi@ipaddr algo:secret,... ]

[ -y datalinktype ] [ -z postrotate-command ] [ -Z user ]

[ --time-stamp-precision=tstamp_precision ]

[ --immediate-mode ] [ --version ]

[ expression ]常见参数说明(区分大小写)

-s 用于设置数据包抓取长度。如果 -s 为 0,则表示自动选择合适的长度来抓取数据包。

-w 用于将抓包结果导出到文件,而不是在控制台进行分析和打印输出。

-i 用于指定需要监听的接口(网卡)。

-vvv 用于输出详细的交互数据。

expression 是一个正则表达式,用于过滤报文。主要包含如下几类:

指定类型的关键字:包括 host(主机)、net(网络)和 port(端口)。

指定传输方向的关键字:包括 src(源)、dst(目标)、dst or src(源或目标)和 dst and src(源和目标)。

指定协议的关键字:包括 icmp、ip、arp、rarp、tcp、udp 等协议类型。

更多参数说明及用法,请参阅 tcpdump 的 Manpage。

常见用法和示例输出

抓取指定网卡指定端口的交互数据。

操作指令:

tcpdump -s 0 -i eth0 port 22

示例输出:

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes 20:24:59.414951 IP 172.16.2.226.ssh > 42.120.74.107.43414: Flags [P.], seq 442372:442536, ack 53, win 141, length 164 20:24:59.415002 IP 172.16.2.226.ssh > 42.120.74.107.43414: Flags [P.], seq 442536:442700, ack 53, win 141, length 164 20:24:59.415052 IP 172.16.2.226.ssh > 42.120.74.107.43414: Flags [P.], seq 442700:442864, ack 53, win 141, length 164 20:24:59.415103 IP 172.16.2.226.ssh > 42.120.74.107.43414: Flags [P.], seq 442864:443028, ack 53, win 141, length 164 </code>

抓取指定网卡发送给指定 IP 上指定端口的交互数据,并在控制台输出详细交互信息。

操作指令:

tcpdump -s 0 -i eth1 -vvv port 22</code>

示例输出:

tcpdump: listening on eth1, link-type EN10MB (Ethernet), capture size 65535 bytes 20:24:20.991006 IP (tos 0x10, ttl 64, id 22747, offset 0, flags [DF], proto TCP (6), length 316) 172.16.2.226.ssh > 42.120.74.107.43414: Flags [P.], cksum 0x2504 (incorrect -> 0x270d), seq 133624:133900, ack 1, win 141, length 276 20:24:20.991033 IP (tos 0x0, ttl 53, id 2348, offset 0, flags [DF], proto TCP (6), length 92) 42.120.74.107.43414 > 172.16.2.226.ssh: Flags [P.], cksum 0x4759 (correct), seq 1:53, ack 129036, win 15472, length 52 20:24:20.991130 IP (tos 0x10, ttl 64, id 22748, offset 0, flags [DF], proto TCP (6), length 540) 172.16.2.226.ssh > 42.120.74.107.43414: Flags [P.], cksum 0x25e4 (incorrect -> 0x5e78), seq 133900:134400, ack 53, win 141, length 500 20:24:20.991162 IP (tos 0x0, ttl 53, id 2349, offset 0, flags [DF], proto TCP (6), length 40) 42.120.74.107.43414 > 172.16.2.226.ssh: Flags [.], cksum 0xf39e (correct), seq 53, ack 129812, win 15278, length 0

抓取发送至指定 IP 的 ping 交互数据,并在控制台输出详细交互数据。

操作指令:

tcpdump -s 0 -i eth1 -vvv dst 223.5.5.5 and icmp

示例输出:

tcpdump: listening on eth1, link-type EN10MB (Ethernet), capture size 65535 bytes 20:26:00.368958 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto ICMP (1), length 84) 172.16.2.226 > public1.alidns.com: ICMP echo request, id 55097, seq 341, length 64 20:26:01.369996 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto ICMP (1), length 84) 172.16.2.226 > public1.alidns.com: ICMP echo request, id 55097, seq 342, length 64 20:26:02.371058 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto ICMP (1), length 84) 172.16.2.226 > public1.alidns.com: ICMP echo request, id 55097, seq 343, length 64 20:26:03.372181 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto ICMP (1), length 84) 172.16.2.226 > public1.alidns.com: ICMP echo request, id 55097, seq 344, length 64

抓取系统内所有接口数据并保存到指定文件。

操作指令:

tcpdump -i any -s 0 -w test.cap</code>

示例输出:

tcpdump: listening on any, link-type LINUX_SLL (Linux cooked), capture size 65535 bytes

Windows 环境下的抓包工具

Windows 环境下,通常使用免费的开源工具 Wireshark 进行抓包和分析。它是 Windows 环境下最流行的数据包抓取和分析工具,请访问 Wireshark 官方网站 获取并安装 Wireshark 工具。

Wireshark 抓包步骤

安装并打开 Wireshark。

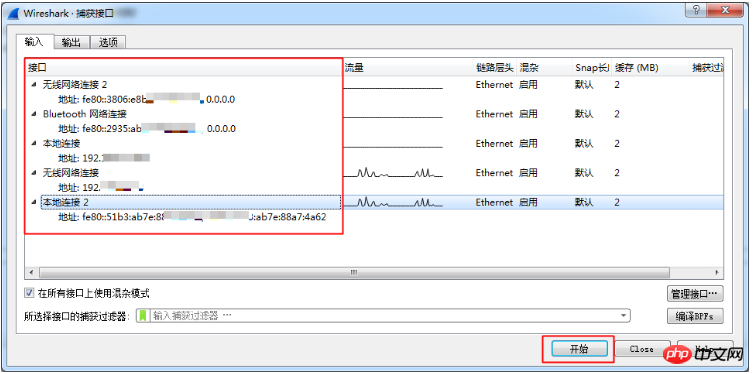

选择 捕获 > 选项。

在 WireShark 捕获接口 界面中,根据接口名称或对应的 IP 地址选择需要进行抓包的网卡,然后单击 开始。

抓取足量数据包后,选择 捕获 > 停止。

选择 文件 > 保存,将抓包结果保存到指定文件。

有关 Wireshark 工具的使用和数据分析方法,请参阅 Wireshark 官方文档。

抓包并提交工单流程

出现异常时,您可以抓取数据包并发送给阿里云售后技术支持。抓包时,请确保从源服务器和目标服务器同时并发操作,以便售后技术支持进行对比分析。操作步骤如下:

明确源服务器和目标服务器个通过哪个网卡进行数据交互。

如果源服务器通过 NAT 共享方式访问公网,则访问 http://ip.taobao.com 等网站,获取本地网络对应的公网 IP。

Verwenden Sie die oben genannten Tools, um Pakete vom Quellserver am Zielport der Zielserveradresse zu erfassen oder vollständige Pakete zu erfassen und dann die erfassten Paketdaten zu speichern.

Verwenden Sie die oben genannten Tools, um die Quellserveradresse vom Zielserver zu erfassen, oder erfassen Sie das vollständige Paket und speichern Sie dann die erfassten Paketdaten.

Erstellen Sie einen Arbeitsauftrag und hängen Sie die Paketerfassungsdatendatei an. Nach dem Absenden des Arbeitsauftrags wird der technische Kundendienst von Alibaba Cloud das Problem beheben und Ihnen die Ergebnisse über den Arbeitsauftrag mitteilen.

Das obige ist der detaillierte Inhalt vonEine Ausnahme tritt auf, wenn der Quellserver auf den Zielserver zugreift. Wie werden Pakete erfasst, um die ursprünglichen Interaktionsdaten zu erhalten?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!