Web-Frontend

Web-Frontend

js-Tutorial

js-Tutorial

Detaillierte Einführung in Netzwerkprotokolle und Routing-Protokolle (Beispielerklärung)

Detaillierte Einführung in Netzwerkprotokolle und Routing-Protokolle (Beispielerklärung)

Detaillierte Einführung in Netzwerkprotokolle und Routing-Protokolle (Beispielerklärung)

Der Inhalt dieses Artikels ist eine detaillierte Einführung (Beispielerklärung) über Netzwerkprotokolle. Ich hoffe, dass er für Freunde in Not hilfreich ist.

In den vorherigen Beispielen haben wir alle in einem lokalen Netzwerk gearbeitet. Lassen Sie uns heute den Anwendungsbereich erweitern und durch mehrere lokale Netzwerke oder sogar die riesige Internetwelt reisen, um zu sehen, was in der Mitte passiert.

In diesem Prozess ist der Cross-Gateway-Zugriff das erste, was wir verstehen müssen.

Gatewayübergreifender Zugriff

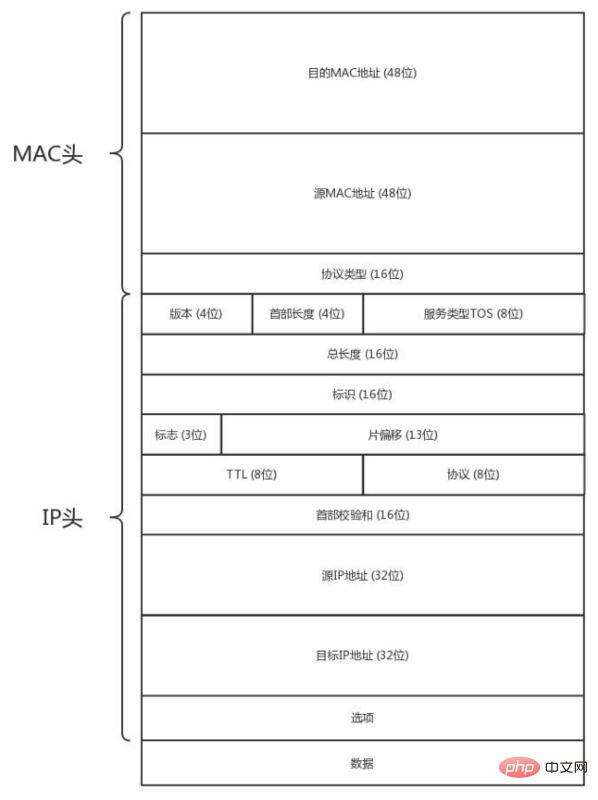

Wenn wir den Gateway-übergreifenden Zugriff verstehen wollen, geht es um Änderungen der MAC-Adresse und der IP-Adresse. Schauen wir uns also zunächst die Details des MAC-Headers und des IP-Headers an .

Details zum MAC-Header und IP-Header

Wie in der Abbildung gezeigt, befindet sich im MAC-Header die Ziel-MAC-Adresse Zuerst, dann die Quell-MAC-Adresse und schließlich der Protokolltyp.

Im IP-Header sind die wichtigsten Dinge die Quell-IP-Adresse und die Ziel-IP-Adresse. Darüber hinaus gibt es Versionsnummern, die wir oft als IPv4 und IPv6 bezeichnen, den Diensttyp TOS (Anzeige der Paketpriorität), TTL (Paketlebenszyklus) und Identifikationsprotokolle (TCP und UDP)

Wenn wir darauf zugreifen Im Blog Park sollte das erste Gateway, das wir passieren, das von uns konfigurierte Standard-Gateway sein. Wenn die Maschine auf das Standard-Gateway zugreift, befolgen Sie weiterhin die Schritte für den internen LAN-Zugriff:

-

Geben Sie die Quelladresse und die Ziel-IP-Adresse in den IP-Header ein; >

Erhalten Sie die MAC-Adresse des Gateways über das ARP-Protokoll. - Fügen Sie die Quell-MAC-Adresse und die MAC-Adresse des Gateways in den MAC-Header ein und senden Sie sie an das Gateway.

- Und unser Gateway bezieht sich im Allgemeinen auf den Router zu Hause, bei dem es sich um ein dreischichtiges Weiterleitungsgerät

In vielen Fällen werden Gateways als Router bezeichnet. Eigentlich bin ich nicht darauf vorbereitet:

Ein Router ist ein Gerät, das fünf Händen entspricht, die jeweils mit fünf LANs verbunden sind. Die IP-Adresse jeder Hand befindet sich im selben Netzwerksegment wie die IP-Adresse des LANs, und jede Hand ist das Gateway des LANs, über das sie verfügt. Jedes Paket, das an andere LANs gesendet werden möchte, kommt an einem der Hände an, wird aufgenommen, entfernt den MAC-Header und den IP-Header und wählt dann entsprechend seinem eigenenRouting ein anderes aus Algorithmus

Fügen Sie mit einer Hand den IP-Header und den MAC-Header hinzu und werfen Sie ihn weg.Beachten Sie, dass es im obigen Prozess einen Routing-Algorithmus

gibt. Als nächstes lernen wir es kennen.Routing-Algorithmus

Routing-Algorithmus, auch bekannt als Routing-Algorithmus, ist ein Algorithmus, der die Funktionalität von Routing-Protokollen verbessert und den durch Routing verursachten Overhead minimiert. Routing-Algorithmen können anhand mehrerer Merkmale unterschieden werden, um die beste Route zum Ziel zu finden. Es gibt viele Unterschiede zwischen Routing-Algorithmen, einschließlich statisch und dynamisch- Einzelpfad und Mehrpfad

- Flach vs. geschichtet

- Host-Intelligenz vs. Router-Intelligenz

- Intradomänen vs. inter -Domäne

- Linkstatus und Distanzvektor

- Hier stellen wir hauptsächlich die statischen und dynamischen

Statisches Routing

Der statische Routing-Algorithmus ist im Wesentlichen eine vom Gateway konfigurierte Zuordnungstabelle. Der Router bei uns zu Hause verfügt möglicherweise über eine solche Routing-Konfiguration Um auf Blog Park zuzugreifen, gehen Sie über Ausgang 2 hinaus, der nächste Hop ist IP2;Um auf Baidu zuzugreifen, gehen Sie über Ausgang 3 Out, der nächste Hop ist IP3.

Regeln wie die oben genannten sind statische Routen, die nach einer bestimmten Syntax im Router gespeichert werden.

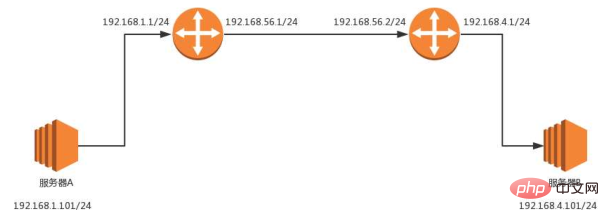

Weiterleitungs-Gateway

, andernfalls ist es dasNAT-Gateway. Weiterleitungsgateway

Wie oben gezeigt, muss Server A den folgenden Prozess durchlaufen, um auf Server B zuzugreifen:

Wie oben gezeigt, muss Server A den folgenden Prozess durchlaufen, um auf Server B zuzugreifen:

1) Server A geht zu Gateway A

, um das Netzwerksegment von B zu überprüfen und stellt fest, dass es sich nicht im selben Netzwerksegment befindet sendet es an das Gateway

-

Da die IP-Adresse des Gateways konfiguriert wurde, senden Sie ARP, um die MAC-Adresse des Gateways zu erhalten - Paket senden

Der Inhalt des zuletzt gesendeten Pakets umfasst hauptsächlich:

Quell-MAC: MAC von Server A

Vorlage MAC: 192.168.1.1 Gateway MAC

Quell-IP: 192.168.1.101

Ziel-IP: 192.168.4.101

Nachdem das Datenpaket den Netzwerkport 192.168.1.1 erreicht hat, stellt der Netzwerkport fest, dass die MAC-Adresse zu ihm gehört, empfängt das Paket und beginnt zu „überlegen“, wohin es weitergeleitet werden soll.

Zu diesem Zeitpunkt ist Regel A1 in Router A konfiguriert:

Um auf 192.168.4.0/24 zuzugreifen, gehen Sie über den Netzwerkport 192.168.56.1 nach draußen, und der nächste Hop ist 192.168.56.2

2) Gateway A zu Gateway B

Router A stimmt also mit A1 überein und muss das Paket vom Port 192.168.56.1 an 192.168.56.2 senden. Also begann der Prozess erneut:

Überprüfen Sie das Netzwerksegment von B und stellen Sie fest, dass ARP im selben Netzwerksegment die MAC-Adresse erhält

Paket senden

Der Inhalt des Pakets ist:

Quell-MAC: 192.168.56.1 MAC

-

Vorlagen-MAC: MAC von 192.168.56.2

Quell-IP: 192.168.1.101

-

Ziel-IP: 192.168.4.101

Das Datenpaket kommt am Netzwerkport 192.168.56.2 an. Wenn der Netzwerkport feststellt, dass die MAC-Adresse dazu gehört, empfängt er das Paket und überprüft dann die Routing-Regeln.

Router B konfiguriert die folgende Regel B1:

Wenn Sie auf 192.168.4.0/24 zugreifen möchten, gehen Sie von 192.168.4.1 aus

Router B findet den richtigen Netzwerkport ist das Ziel Das Adressnetzwerksegment, daher gibt es keinen nächsten Hop.

3) Gateway B zu Server B

Router B stimmt mit B1 überein. Export von 192.168.4.1 nach 192.168.4.101. Paketinhalt:

Quell-MAC: MAC von 192.168.4.1

Vorlagen-MAC: MAC von 192.168.4.101

Quell-IP: 192.168.1.101

Ziel-IP: 192.168.4.101

Server B empfängt das Paket und erkennt den MAC Die Adresse gehört dazu, sodass das Paket empfangen wird.

Wie aus dem obigen Prozess ersichtlich ist, ändert sich die MAC-Adresse jedes Mal, wenn ein neues LAN erreicht wird, während die IP-Adresse unverändert bleibt. Im IP-Header wird keine Gateway-IP-Adresse gespeichert.

Und der nächste Hop, über den wir sprechen, ist eine bestimmte IP, die diese IP-Adresse in eine MAC umwandeln und in den MAC-Header einfügen möchte .

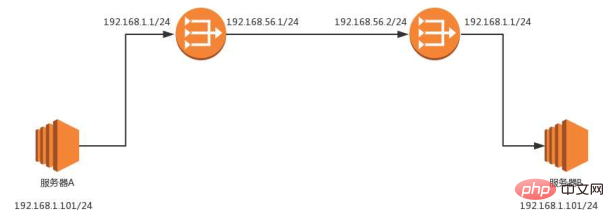

NAT-Gateway

NAT-Gateway, bei dem es sich um Network Address Translation handelt.

Da jedes LAN sein eigenes Netzwerksegment hat, kann es leicht zu IP-Konflikten kommen. Wie in der Abbildung oben gezeigt, lauten die IP-Adressen von Server A in den USA und die IP-Adresse von Server B in Frankreich beide 192.168.1.101/24. Aus IP-Sicht scheinen sie jedoch auf sich selbst zuzugreifen Tatsächlich greift 192.168.1.101 in den Vereinigten Staaten auf 192.168.1.101 in Frankreich zu.

Wie kann dieses Problem gelöst werden? Da die IP-Zuteilung nicht zwischen LANs ausgehandelt wurde und jeder sein eigenes Geschäft hat, müssen Sie bei internationalen Aktivitäten, also im LAN in der Mitte, eine andere Adresse verwenden, genau wie bei Reisen ins Ausland ein Reisepass.

Zuerst muss der Zielserver B eine internationale Identität von international haben, und wir geben ihm eine 190.168.56.2. Auf Gateway B stellen wir fest, dass die internationale Identität 192.168.56.2 entspricht Die inländische Identität ist 192.168.1.101. Wer auf 192.168.56.2 zugreifen möchte, muss das Gateway auf 192.168.1.101 ändern.

Wenn also Quellserver A auf Zielserver B zugreifen möchte, wird die Zieladresse zur internationalen IP-Adresse 192.168.56.2. Der Prozess ist wie folgt:

1) Quellserver A sendet Datenpakete an Gateway A

-

Überprüfen Sie die IP von Server B, sie ist nicht vorhanden das gleiche Netzwerksegment

ARP erhält die Gateway-MAC-Adresse

Paket senden

Der Inhalt des Pakets lautet wie folgt:

Quell-MAC: MAC von Server A

Ziel-MAC: 192.168.1.1 MAC dieses Netzwerkports

Quell-IP: 192.168.1.101

Ziel-IP: 192.168.56.2

Der Netzwerkport 192.168.1.1 in Router A empfängt Daten. Überprüfen Sie nach dem Empfang des Pakets, ob die MAC-Adressen konsistent sind, und empfangen Sie das Paket.

Regeln werden in Router A konfiguriert:

Wenn Sie auf 192.168.56.2/24 zugreifen möchten, senden Sie sie vom Netzwerkport 192.168.56.1 an 192.168.56.2. Es gibt keinen nächsten Hop.

Da sich die IP-Adresse des rechten Netzwerkports des Routers (192.168.56.1) und die Ziel-IP-Adresse im selben Netzwerksegment befinden, gibt es keinen nächsten Hop.

2) Gateway A zu Gateway B

Wenn das Netzwerkpaket an das Zwischen-LAN gesendet wird, muss Server A auch eine internationale Identität haben. Daher muss die Quell-IP-Adresse 192.168.1.101 in 192.168.56.1 geändert werden, sodass der Inhalt des Datenpakets lautet:

-

Quell-MAC: MAC von 192.168.56.1

Ziel-MAC: MAC von 192.168.56.2

Quell-IP: 192.168.56.1

Ziel-IP: 192.168.56.2

Nachdem das Paket am Netzwerkport 192.168.56.2 angekommen ist, wird festgestellt, dass der MAC konsistent ist und das Paket wird empfangen.

Router B ist ein NAT-Gateway. Er ist mit der internationalen Identität 192.168.56.2 konfiguriert, die der inländischen Identität 192.168.1.101 entspricht, daher wird die Zieladresse in 192.168.1.101 geändert.

In ähnlicher Weise werden die Regeln in Router B konfiguriert:

Wenn Sie auf 192.168.1.101 zugreifen möchten, verlassen Sie den Netzwerkport 192.168.1.1, es gibt keinen nächsten Hop.

Das Datenpaket wird also vom Netzwerkport 192.168.1.1 an 192.168.1.101 gesendet.

3) Gateway B zu Server B

Nachdem das Datenpaket vom Netzwerkport 192.168.1.1 gesendet wurde, durchläuft es außerdem diese Schritte:

Überprüfen Sie die IP von Server B und senden Sie das Paket

Das Datenpaket wird zu diesem Zeitpunkt:

Quell-MAC: MAC von 192.168.1.1

Ziel-MAC: MAC von 192.168.1.101

Quell-IP: 192.168.56.1

Ziel-IP: 192.168.1.101

-

Nach dem Empfang des Pakets prüft der Server, ob die MAC-Adresse konsistent ist und empfängt das Datenpaket.

Aus dem von Server B empfangenen Datenpaket ist ersichtlich, dass die Quell-IP die internationale Identität von Server A ist. Daher wird beim Senden des Rückpakets auch an diese internationale Identität gesendet NAT und konvertiert es in die inländische Identität. Dynamisches Routing

Dynamischer Routing-Algorithmus

Distanzvektor-Routing-Algorithmus

1) GrundideeBasierend zum Bellman-Ford-Algorithmus. Jeder Router speichert eine Routing-Tabelle, die mehrere Zeilen enthält, die einem Router im Netzwerk entsprechen. Jede Zeile enthält zwei Informationen, die zum Zielrouter führen

2) Es gibt ein Problema.

Gute Nachrichten verbreiten sich schnell, aber schlechte Nachrichten verbreiten sich langsam.

Neu hinzugefügte Router können schnell neue Routerinformationen übertragen. Wenn jedoch ein Router auflegt, wird die Auflegemeldung nicht gesendet. Jeder Router, der diesen ausgefallenen Knoten passiert, kann nicht erkennen, dass der Knoten ausgefallen ist, sondern versucht, über andere Pfade auf ihn zuzugreifen. Erst wenn alle Pfade ausprobiert werden, wird festgestellt, dass der Router ausgefallen ist. Beispiel:

b. Jedes Mal, wenn eine Nachricht gesendet wird, wird die gesamte globale Routing-Tabelle gesendet

Die oben genannten beiden Probleme begrenzenDistanzvektor-Routing Netzwerkgröße, nur für kleine Netzwerke geeignet (weniger als 15 Hops).

Link-State-Routing-Algorithmus

1) Grundidee Basierend auf dem Dijkstra-Algorithmus. Wenn ein Router dem Netzwerk beitritt, erkennt er zunächst Nachbarn, sagt „Hallo“ zu den Nachbarn und die Nachbarn antworten. Berechnen Sie dann die Entfernung zum Nachbarn, senden Sie ein Echo und fordern Sie eine sofortige Rückkehr an. Teilen Sie durch 2, um die Entfernung zu erhalten. Anschließend sendet es die Verbindungsstatuspakete zwischen ihm und seinen Nachbarn und sendet sie an jeden Router im gesamten Netzwerk.

Bei diesem Algorithmus kann jeder Router lokal ein vollständiges Diagramm erstellen und dann den Dijkstra-Algorithmus für dieses Diagramm verwenden, um den kürzesten Weg zwischen zwei Punkten zu finden. Im Gegensatz zu Distanzvektor-Routing-Protokollen wird bei der Aktualisierung die gesamte Routing-Tabelle gesendet. Link-State-Routing-Protokolle übertragen nur aktualisierte oder geänderte Netzwerktopologien, wodurch Aktualisierungsnachrichten kleiner werden und Bandbreite und CPU-Auslastung gespart werden. Und sobald ein Router auflegt, verbreiten seine Nachbarn die Nachricht, wodurch die schlechten Nachrichten schnell zusammengeführt werden können.Dynamisches Routing-Protokoll

OSPF basierend auf dem Link-State-Routing-Algorithmus

OSPF (Open Shortest Path First, Open Shortest Path First) ) Protokoll, ein in Rechenzentren weit verbreitetes Protokoll. Da es hauptsächlich innerhalb des Rechenzentrums für Routing-Entscheidungen verwendet wird, wird es Interior Gateway Protocol (IGP) genannt

Der Schwerpunkt des Interior Gateway-Protokolls liegt auf der Suche nach dem kürzesten Pfad. Wenn mehrere kürzeste Pfade vorhanden sind, kann ein Lastausgleich zwischen diesen mehreren Pfaden durchgeführt werden, was häufig als

Routing mit gleichen Kostenbezeichnet wird.

BGP basierend auf einem Distanzvektor-Routing-AlgorithmusEin Routing-Protokoll zwischen Netzwerken, genannt Border Gateway Protocol (kurz BGP)

Jedes Rechenzentrum hat seine eigene Routing-Konfiguration. Zum Beispiel, welche externen IPs intern bekannt sind, welche internen IPs extern bekannt sind, welche durchgeleitet werden können und welche nicht.

Daher ist bei der Interaktion mit verschiedenen Rechenzentren ein Protokoll erforderlich, über das die Routing-Konfiguration benachbarter Rechenzentren bekannt sein kann, um die beste Route zwischen Rechenzentren zu finden.

Das BGP-Protokoll ist ein solches Protokoll. Der Schwerpunkt liegt nicht auf der Entdeckung und Berechnung von Routen, sondern auf der Steuerung der Routenausbreitung und der Auswahl der besten Route.

Zusammenfassung

-

Um dieses LAN zu verlassen, muss das Datenpaket das Gateway passieren, das ein Netzwerkport des Routers ist; >

Der Router ist ein dreischichtiges Gerät, und der Grund dafür ist, dass es Regeln dafür gibt, wie der nächste Hop gefunden wird. - Der MAC-Header wird nach dem Durchlaufen des Routers ermittelt definitiv ändern. Bleibt die IP unverändert, handelt es sich um Weiterleitungs-Gateway

- , andernfalls handelt es sich um

NAT-Gateway;

Routing wird in statisches Routing und dynamisches Routing unterteilt und dynamisches Routing können konfiguriert werden. Komplexes Richtlinienrouting, Steuerungsweiterleitungsstrategie. - Es gibt zwei gängige Algorithmen für dynamisches Routing, den Distanzvektoralgorithmus und den Verbindungsstatusalgorithmus. Basierend auf zwei Algorithmen werden zwei Protokolle generiert: das BGP-Protokoll und das OSPF-Protokoll.

Das obige ist der detaillierte Inhalt vonDetaillierte Einführung in Netzwerkprotokolle und Routing-Protokolle (Beispielerklärung). Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1386

1386

52

52

PHP 8.4 Installations- und Upgrade-Anleitung für Ubuntu und Debian

Dec 24, 2024 pm 04:42 PM

PHP 8.4 Installations- und Upgrade-Anleitung für Ubuntu und Debian

Dec 24, 2024 pm 04:42 PM

PHP 8.4 bringt mehrere neue Funktionen, Sicherheitsverbesserungen und Leistungsverbesserungen mit einer beträchtlichen Menge an veralteten und entfernten Funktionen. In dieser Anleitung wird erklärt, wie Sie PHP 8.4 installieren oder auf PHP 8.4 auf Ubuntu, Debian oder deren Derivaten aktualisieren. Obwohl es möglich ist, PHP aus dem Quellcode zu kompilieren, ist die Installation aus einem APT-Repository wie unten erläutert oft schneller und sicherer, da diese Repositorys in Zukunft die neuesten Fehlerbehebungen und Sicherheitsupdates bereitstellen.

So richten Sie Visual Studio-Code (VS-Code) für die PHP-Entwicklung ein

Dec 20, 2024 am 11:31 AM

So richten Sie Visual Studio-Code (VS-Code) für die PHP-Entwicklung ein

Dec 20, 2024 am 11:31 AM

Visual Studio Code, auch bekannt als VS Code, ist ein kostenloser Quellcode-Editor – oder eine integrierte Entwicklungsumgebung (IDE) –, die für alle gängigen Betriebssysteme verfügbar ist. Mit einer großen Sammlung von Erweiterungen für viele Programmiersprachen kann VS Code c

7 PHP-Funktionen, die ich leider vorher nicht kannte

Nov 13, 2024 am 09:42 AM

7 PHP-Funktionen, die ich leider vorher nicht kannte

Nov 13, 2024 am 09:42 AM

Wenn Sie ein erfahrener PHP-Entwickler sind, haben Sie möglicherweise das Gefühl, dass Sie dort waren und dies bereits getan haben. Sie haben eine beträchtliche Anzahl von Anwendungen entwickelt, Millionen von Codezeilen debuggt und eine Reihe von Skripten optimiert, um op zu erreichen

Wie analysiert und verarbeitet man HTML/XML in PHP?

Feb 07, 2025 am 11:57 AM

Wie analysiert und verarbeitet man HTML/XML in PHP?

Feb 07, 2025 am 11:57 AM

Dieses Tutorial zeigt, wie XML -Dokumente mit PHP effizient verarbeitet werden. XML (Extensible Markup-Sprache) ist eine vielseitige textbasierte Markup-Sprache, die sowohl für die Lesbarkeit des Menschen als auch für die Analyse von Maschinen entwickelt wurde. Es wird üblicherweise für die Datenspeicherung ein verwendet und wird häufig verwendet

Erklären Sie JSON Web Tokens (JWT) und ihren Anwendungsfall in PHP -APIs.

Apr 05, 2025 am 12:04 AM

Erklären Sie JSON Web Tokens (JWT) und ihren Anwendungsfall in PHP -APIs.

Apr 05, 2025 am 12:04 AM

JWT ist ein offener Standard, der auf JSON basiert und zur sicheren Übertragung von Informationen zwischen Parteien verwendet wird, hauptsächlich für die Identitätsauthentifizierung und den Informationsaustausch. 1. JWT besteht aus drei Teilen: Header, Nutzlast und Signatur. 2. Das Arbeitsprinzip von JWT enthält drei Schritte: Generierung von JWT, Überprüfung von JWT und Parsingnayload. 3. Bei Verwendung von JWT zur Authentifizierung in PHP kann JWT generiert und überprüft werden, und die Funktionen und Berechtigungsinformationen der Benutzer können in die erweiterte Verwendung aufgenommen werden. 4. Häufige Fehler sind Signaturüberprüfungsfehler, Token -Ablauf und übergroße Nutzlast. Zu Debugging -Fähigkeiten gehört die Verwendung von Debugging -Tools und Protokollierung. 5. Leistungsoptimierung und Best Practices umfassen die Verwendung geeigneter Signaturalgorithmen, das Einstellen von Gültigkeitsperioden angemessen.

PHP -Programm zum Zählen von Vokalen in einer Zeichenfolge

Feb 07, 2025 pm 12:12 PM

PHP -Programm zum Zählen von Vokalen in einer Zeichenfolge

Feb 07, 2025 pm 12:12 PM

Eine Zeichenfolge ist eine Folge von Zeichen, einschließlich Buchstaben, Zahlen und Symbolen. In diesem Tutorial wird lernen, wie Sie die Anzahl der Vokale in einer bestimmten Zeichenfolge in PHP unter Verwendung verschiedener Methoden berechnen. Die Vokale auf Englisch sind a, e, i, o, u und sie können Großbuchstaben oder Kleinbuchstaben sein. Was ist ein Vokal? Vokale sind alphabetische Zeichen, die eine spezifische Aussprache darstellen. Es gibt fünf Vokale in Englisch, einschließlich Großbuchstaben und Kleinbuchstaben: a, e, ich, o, u Beispiel 1 Eingabe: String = "TutorialPoint" Ausgabe: 6 erklären Die Vokale in der String "TutorialPoint" sind u, o, i, a, o, ich. Insgesamt gibt es 6 Yuan

Erklären Sie die späte statische Bindung in PHP (statisch: :).

Apr 03, 2025 am 12:04 AM

Erklären Sie die späte statische Bindung in PHP (statisch: :).

Apr 03, 2025 am 12:04 AM

Statische Bindung (statisch: :) implementiert die späte statische Bindung (LSB) in PHP, sodass das Aufrufen von Klassen in statischen Kontexten anstatt Klassen zu definieren. 1) Der Analyseprozess wird zur Laufzeit durchgeführt.

Was sind PHP Magic -Methoden (__construct, __Destruct, __call, __get, __set usw.) und geben Sie Anwendungsfälle an?

Apr 03, 2025 am 12:03 AM

Was sind PHP Magic -Methoden (__construct, __Destruct, __call, __get, __set usw.) und geben Sie Anwendungsfälle an?

Apr 03, 2025 am 12:03 AM

Was sind die magischen Methoden von PHP? Zu den magischen Methoden von PHP gehören: 1. \ _ \ _ Konstrukt, verwendet, um Objekte zu initialisieren; 2. \ _ \ _ Destruct, verwendet zur Reinigung von Ressourcen; 3. \ _ \ _ Call, behandeln Sie nicht existierende Methodenaufrufe; 4. \ _ \ _ GET, Implementieren Sie den dynamischen Attributzugriff; 5. \ _ \ _ Setzen Sie dynamische Attributeinstellungen. Diese Methoden werden in bestimmten Situationen automatisch aufgerufen, wodurch die Code -Flexibilität und -Effizienz verbessert werden.