Da Informationen über die Ports Ihres Computers gesendet und empfangen werden, ähnelt ein Port-Scan dem Klopfen an die Tür, um zu sehen, ob jemand zu Hause ist. Lassen Sie uns nun durch das Port-Scannen führen und hoffen, dass es Ihnen hilfreich ist.

Port-Scanning

Port-Scanning wird verwendet, um offene Ports und Dienste zu identifizieren, die auf einem Netzwerkhost verfügbar sind Der Name einer Technologie, die alle Ports einer IP-Adresse daraufhin überprüft, ob sie geöffnet oder geschlossen sind.

Sicherheitstechniker nutzen es manchmal, um Computer auf Schwachstellen zu überprüfen, aber Hacker nutzen es auch, um ihre Opfer anzugreifen. Es handelt sich um eine offene Hacking-Technik, bei der Hacker Port-Scan-Techniken anwenden, um Schwachstellen in bestimmten Computer-Ports zu finden. Für einen Eindringling stellen diese Schwachstellen Angriffsmöglichkeiten dar.

Jede IP-Adresse enthält 65.535 Ports, und Hacker scannen möglicherweise jeden Port, um ungesicherte Ports zu finden.

Wie funktioniert Port-Scanning?

Port-Scanning ist sehr einfach: Senden Sie eine Anfrage, um eine Verbindung zum Zielcomputer herzustellen, und verfolgen Sie dann, welche Ports offen zu sein scheinen oder welche auf die Anfrage reagieren.

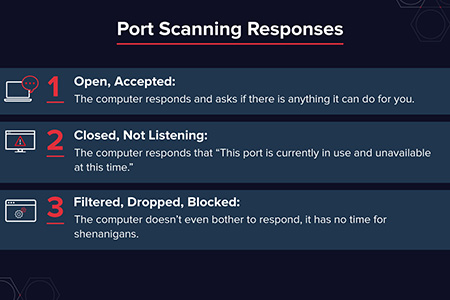

Es gibt drei mögliche Antworten:

1. Öffnen, Akzeptieren: Der Computer antwortet und fragt, ob er etwas kann Dinge für dich tun.

2. Geschlossen, nicht zuhörend: Der Computer antwortet „Dieser Port wird derzeit verwendet und ist derzeit nicht verfügbar.“

3. Filtern, verwerfen, blockieren: Der Computer macht sich nicht einmal die Mühe zu antworten, er hat keine Zeit für Streiche.

Arten von Port-Scans

Ping-Scan:

Der einfachste Port-Scan Technologie, mit der ganze Netzwerkblöcke oder einzelne Ziele gescannt werden, um zu ermitteln, welche Computer im Netzwerk aktiv sind. Es sendet eine ICMP-Echo-Anfrage an das Ziel. Wenn die Antwort eine ICMP-Antwort ist, bedeutet dies, dass das Ziel aktiv ist.

Vanilla-Scan:

Bei der einfachsten Art des Scans versucht der Scanner, eine Verbindung zu allen 65.535 Ports herzustellen. Es handelt sich um einen vollständigen Verbindungsscan, der das SYN-Flag (Verbindungsanforderung) sendet und nach Erhalt der SYN-ACK-Antwort (Verbindungsbestätigung) das ACK-Flag zurücksendet. Vollständige Verbindungsscans sind genau, aber sehr leicht zu erkennen, da die Firewall immer vollständige Verbindungen protokolliert.

SYN-Scan: Auch bekannt als Half-Open Scan (TCP Half-Open)

Dies ist ein schneller und hinterhältiger Scan, der versucht, potenziell offene Scans auf dem zu finden Port des Zielcomputers. Dieser Scan ist schnell, da er nie den vollständigen TCP-3-Wege-Handshake abschließt. Der Scanner sendet eine SYN-Nachricht und zeichnet nur die SYN-ACK-Antwort auf. Der Scanner schließt die Verbindung nicht durch Senden einer abschließenden Bestätigung ab, sondern lässt das Ziel hängen.

Strobe-Scan: Ein gezielterer Scan, der nur nach bekannten entwickelten Diensten sucht

UDP: Der Scanner sucht nach offenen UDP-Ports

FTP-Bounce-Scanning: Der Scanner maskiert die Scan-Quelle über einen FTP-Server, sodass Pakete über den FTP-Server weitergeleitet werden können, um den Standort des Absenders zu maskieren.

Stealth-Scan: Der Scanner wird zum Sammeln von Informationen verwendet, ohne vom Zielsystem protokolliert zu werden. Er verhindert, dass gescannte Computer Port-Scan-Aktivitäten protokollieren.

Zusammenfassung: Port-Scanning ist der erste Schritt bei jeder Schwachstellenanalyse oder jedem Penetrationstest. Zu wissen, welche Ports geöffnet sind, ist der Beginn einer aktiven Kommunikation mit dem Ziel. Das Scannen von Ports an sich stellt kein Verbrechen dar. Wir können das Scannen von Ports durch den Einsatz von Firewalls schützen.

Dieser Artikel endet hier. Ich hoffe, er wird für das Lernen aller hilfreich sein. Weitere spannende Inhalte finden Sie in den entsprechenden Tutorial-Kolumnen auf der chinesischen PHP-Website! ! !

Das obige ist der detaillierte Inhalt vonWas bedeutet Port-Scanning?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Der Unterschied zwischen TCP und UDP

Der Unterschied zwischen TCP und UDP

Was ist ECharts?

Was ist ECharts?

So lösen Sie das Problem der fehlenden Steam_api.dll

So lösen Sie das Problem der fehlenden Steam_api.dll

js aktuelle Seite aktualisieren

js aktuelle Seite aktualisieren

Was bedeutet Handy-Zweitkarte?

Was bedeutet Handy-Zweitkarte?

Einführung in die Bedeutung eines ungültigen Passworts

Einführung in die Bedeutung eines ungültigen Passworts

Was ist der Befehl zum Löschen einer Spalte in SQL?

Was ist der Befehl zum Löschen einer Spalte in SQL?

Wo kann man Bitcoin kaufen?

Wo kann man Bitcoin kaufen?