Eine kurze Diskussion über die Data-Warehouse-Technologie

In diesem Artikel geht es hauptsächlich um den Entwurf der logischen Data-Warehouse-Architektur, der einen gewissen Lernwert hat. Interessierte Freunde können mehr darüber erfahren.

Offline-Data-Warehouses werden normalerweise auf der Grundlage der dimensionalen Modellierungstheorie erstellt, hauptsächlich aus folgenden Gründen:

1. Benutzer sollten isoliert werden Verwenden Sie Daten, die vom Datenteam sorgfältig verarbeitet wurden, anstelle von Rohdaten aus dem Geschäftssystem. Der erste Vorteil besteht darin, dass Benutzer Daten verwenden, die aus geschäftlicher Sicht sorgfältig aufbereitet, standardisiert und sauber sind. Sehr einfach zu verstehen und zu verwenden. Zweitens: Wenn das vorgelagerte Geschäftssystem geändert oder sogar neu aufgebaut wird (z. B. Tabellenstruktur, Felder, Geschäftsbedeutung usw.), ist das Datenteam dafür verantwortlich, alle diese Änderungen zu bewältigen und die Auswirkungen auf nachgelagerte Benutzer zu minimieren.

2. Leistung und Wartbarkeit: Durch die Datenschichtung erfolgt die Datenverarbeitung grundsätzlich im Datenteam, sodass nicht wiederholt dieselbe Geschäftslogik ausgeführt werden muss. , wodurch entsprechender Speicher- und Rechenaufwand eingespart wird. Darüber hinaus macht die Datenschichtung die Wartung des Data Warehouse übersichtlich und komfortabel. Jede Schicht ist nur für ihre eigenen Aufgaben verantwortlich. Wenn bei der Datenverarbeitung auf einer bestimmten Schicht ein Problem auftritt, müssen Sie nur diese Schicht ändern.

3. Normativität: Für ein Unternehmen und eine Organisation ist die Qualität der Daten sehr wichtig Tabellen, Felder und Metriken müssen standardisiert sein.

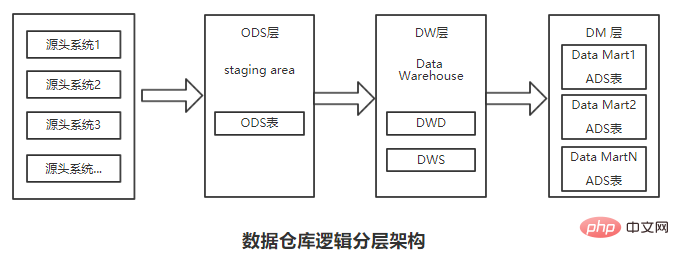

4. ODS-Schicht: Die Datentabelle des Data Warehouse-Quellsystems wird normalerweise intakt gespeichert. Dies wird oft als ODS-Schicht (Operation Data Store) bezeichnet Als Staging-Bereich sind sie die Quelle der Verarbeitungsdaten für die nachfolgende Data-Warehouse-Schicht (d. h. die Faktentabellen- und Dimensionstabellenschicht, die auf der Grundlage der Kimball-Dimensionsmodellierung generiert wurden, und die Zusammenfassungsschichtdaten, die auf der Grundlage dieser Faktentabellen und Detailtabellen verarbeitet wurden). Gleichzeitig speichert die ODS-Schicht auch historische inkrementelle Daten oder vollständige Daten.

5. DWD- und DWS-Schichten: Data Warehouse Detail (DWD) und Data Warehouse Summary (DWS) sind Gegenstand des Data Warehouse. Die Daten der DWD- und DWS-Schichten werden von der ODS-Schicht nach ETL-Bereinigung, Konvertierung und Laden generiert und basieren normalerweise auf Kimballs dimensionaler Modellierungstheorie, und die Dimensionen jedes Unterthemas werden durch konsistente Dimensionen und Datenbusse garantiert. Konsistenz.

6. Anwendungsschicht (ADS): Die Anwendungsschicht ist hauptsächlich der Data Mart (Data Mart, DM), der von jedem Unternehmen oder jeder Abteilung basierend auf DWD und DWS eingerichtet wird ist relativ zum Data Warehouse (Data Warehouse, DW) von DWD und DWS. Im Allgemeinen stammen die Daten der Anwendungsschicht von der DW-Schicht, ein direkter Zugriff auf die ODS-Schicht ist jedoch grundsätzlich nicht zulässig. Darüber hinaus enthält die Anwendungsschicht im Vergleich zur DW-Schicht nur detaillierte und zusammenfassende Schichtdaten, die für die Abteilungen oder Parteien selbst wichtig sind.

PHP-Chinese-Website!

Das obige ist der detaillierte Inhalt vonEine kurze Diskussion über die Data-Warehouse-Technologie. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1359

1359

52

52

Wie verändern Sie eine Tabelle in MySQL mit der Änderungstabelleanweisung?

Mar 19, 2025 pm 03:51 PM

Wie verändern Sie eine Tabelle in MySQL mit der Änderungstabelleanweisung?

Mar 19, 2025 pm 03:51 PM

In dem Artikel werden mithilfe der Änderungstabelle von MySQL Tabellen, einschließlich Hinzufügen/Löschen von Spalten, Umbenennung von Tabellen/Spalten und Ändern der Spaltendatentypen, erläutert.

Wie konfiguriere ich die SSL/TLS -Verschlüsselung für MySQL -Verbindungen?

Mar 18, 2025 pm 12:01 PM

Wie konfiguriere ich die SSL/TLS -Verschlüsselung für MySQL -Verbindungen?

Mar 18, 2025 pm 12:01 PM

In Artikel werden die Konfiguration der SSL/TLS -Verschlüsselung für MySQL, einschließlich der Erzeugung und Überprüfung von Zertifikaten, erläutert. Das Hauptproblem ist die Verwendung der Sicherheitsauswirkungen von selbstsignierten Zertifikaten. [Charakterzahl: 159]

Wie behandeln Sie große Datensätze in MySQL?

Mar 21, 2025 pm 12:15 PM

Wie behandeln Sie große Datensätze in MySQL?

Mar 21, 2025 pm 12:15 PM

In Artikel werden Strategien zum Umgang mit großen Datensätzen in MySQL erörtert, einschließlich Partitionierung, Sharding, Indexierung und Abfrageoptimierung.

Was sind einige beliebte MySQL -GUI -Tools (z. B. MySQL Workbench, PhpMyAdmin)?

Mar 21, 2025 pm 06:28 PM

Was sind einige beliebte MySQL -GUI -Tools (z. B. MySQL Workbench, PhpMyAdmin)?

Mar 21, 2025 pm 06:28 PM

In Artikel werden beliebte MySQL -GUI -Tools wie MySQL Workbench und PhpMyAdmin beschrieben, die ihre Funktionen und ihre Eignung für Anfänger und fortgeschrittene Benutzer vergleichen. [159 Charaktere]

Wie lassen Sie eine Tabelle in MySQL mit der Drop -Tabelle -Anweisung fallen?

Mar 19, 2025 pm 03:52 PM

Wie lassen Sie eine Tabelle in MySQL mit der Drop -Tabelle -Anweisung fallen?

Mar 19, 2025 pm 03:52 PM

In dem Artikel werden in MySQL die Ablagerung von Tabellen mithilfe der Drop -Tabellenerklärung erörtert, wobei Vorsichtsmaßnahmen und Risiken betont werden. Es wird hervorgehoben, dass die Aktion ohne Backups, die Detaillierung von Wiederherstellungsmethoden und potenzielle Produktionsumfeldgefahren irreversibel ist.

Wie repräsentieren Sie Beziehungen mit fremden Schlüsseln?

Mar 19, 2025 pm 03:48 PM

Wie repräsentieren Sie Beziehungen mit fremden Schlüsseln?

Mar 19, 2025 pm 03:48 PM

In Artikeln werden ausländische Schlüssel zur Darstellung von Beziehungen in Datenbanken erörtert, die sich auf Best Practices, Datenintegrität und gemeinsame Fallstricke konzentrieren.

Wie erstellen Sie Indizes für JSON -Spalten?

Mar 21, 2025 pm 12:13 PM

Wie erstellen Sie Indizes für JSON -Spalten?

Mar 21, 2025 pm 12:13 PM

In dem Artikel werden in verschiedenen Datenbanken wie PostgreSQL, MySQL und MongoDB Indizes für JSON -Spalten in verschiedenen Datenbanken erstellt, um die Abfrageleistung zu verbessern. Es erläutert die Syntax und die Vorteile der Indizierung spezifischer JSON -Pfade und listet unterstützte Datenbanksysteme auf.

Wie sichere ich mich MySQL gegen gemeinsame Schwachstellen (SQL-Injektion, Brute-Force-Angriffe)?

Mar 18, 2025 pm 12:00 PM

Wie sichere ich mich MySQL gegen gemeinsame Schwachstellen (SQL-Injektion, Brute-Force-Angriffe)?

Mar 18, 2025 pm 12:00 PM

Artikel erläutert die Sicherung von MySQL gegen SQL-Injektions- und Brute-Force-Angriffe unter Verwendung vorbereiteter Aussagen, Eingabevalidierung und starken Kennwortrichtlinien (159 Zeichen).