Binärbaum-Traversalalgorithmus

A. Binärer Baumdurchlauf

1. Durchqueren des Binärbaums vorbestellen:

(1) Wenn der Binärbaum leer ist, ist er ein No-Op und gibt nichts zurück.

(2) Besuchen Sie den Wurzelknoten.

(3) Durchqueren des linken Teilbaums vorbestellen.

(4) Vorbestellung durchläuft den rechten Teilbaum.

a. Rekursiver Algorithmus für die Vorbestellungsdurchquerung von Binärbäumen:

void PreOrderTraverse(BiTree BT)

{ if(BT)

{

printf("%c",BT->data); //访问根结点

PreOrderTraverse(BT->lchild); //前序遍历左子树

PreOrderTraverse(BT->rchild); //前序遍历右子树 }

}b. Nichtrekursiver Algorithmus für die Binärbaum-Vorordnungsdurchquerung unter Verwendung eines Stapels zum Speichern des rechten Teilbaums jedes Knotens:

( 1) Wenn der Baum leer ist, zeigen Sie mit dem Zeiger p auf den Wurzelknoten, und p ist der aktuelle Knotenzeiger.

(2) Besuchen Sie zuerst den aktuellen Knoten p und schieben Sie p in den Stapel S.

(3) Lassen Sie p auf sein linkes Kind zeigen.

(4) Wiederholen Sie die Schritte (2) und (3), bis p leer ist.

(5) Platzieren Sie das oberste Element aus Stapel S und zeigen Sie p auf das rechte untergeordnete Element dieses Elements.

(6) Wiederholen Sie die Schritte (2)~(5), bis p leer ist und Stapel S ebenfalls leer ist.

(7) Ende der Durchquerung.

Nicht rekursiver Algorithmus mit Vorbestellungsdurchlauf des Stapels:

void PreOrderNoRec(BiTree BT)

{

stack S;

BiTree p=BT->root; while((NULL!=p)||!StackEmpty(S))

{ if(NULL!=p)

{

printf("%c",p->data);

Push(S,p);

p=p->lchild;

} else

{

p=Top(S);

Pop(S);

p=p->rchild;

}

}

}c. Verwenden Sie eine binär verknüpfte Liste Speicher Nichtrekursiver Algorithmus für die Durchquerung eines Binärbaums vor der Reihenfolge:

void PreOrder(pBinTreeNode pbnode)

{

pBinTreeNode stack[100];

pBinTreeNode p; int top;

top=0;

p=pbnode; do

{ while(p!=NULL)

{

printf("%d\n",p->data); //访问结点p

top=top+1;

stack[top]=p;

p=p->llink; //继续搜索结点p的左子树 } if(top!=0)

{

p=stack[top];

top=top-1;

p=p->rlink; //继续搜索结点p的右子树 }

}while((top!=0)||(p!=NULL));

}2. Durchquerung eines Binärbaums in der Reihenfolge :

( 1) Wenn der Binärbaum leer ist, handelt es sich um eine No-Op-Operation und gibt nichts zurück.(2) Durchlauf des linken Teilbaums in der richtigen Reihenfolge.

(3) Besuchen Sie den Wurzelknoten.

(4) Durchquerung des rechten Teilbaums in der richtigen Reihenfolge.

void InOrderTraverse(BiTree BT)

{ if(BT)

{

InOrderTraverse(BT->lchild); //中序遍历左子树

printf("%c",BT->data); //访问根结点

InOrderTraverse(BT->rchild); //中序遍历右子树 }

}b. Nichtrekursiver Algorithmus zum Durchlaufen von Binärbäumen in der richtigen Reihenfolge unter Verwendung von Stapelspeicher:

(2) Schieben Sie p in den Stapel S und lassen Sie p auf sein linkes untergeordnetes Element zeigen.

(3) Wiederholen Sie Schritt (2), bis p leer ist.

(4) Ziehen Sie das oberste Element vom Stapel S ab und zeigen Sie p auf dieses Element.

(5) Besuchen Sie den aktuellen Knoten p und zeigen Sie p auf sein rechtes Kind.

(6) Wiederholen Sie die Schritte (2)~(5), bis p leer ist und Stapel S ebenfalls leer ist.

(7) Die Durchquerung endet.

Nicht-rekursiver Algorithmus mit In-Order-Traversierung des Stapels:

void IneOrderNoRec(BiTree BT)

{

stack S;

BiTree p=BT->root; while((NULL!=p)||!StackEmpty(S))

{ if(NULL!=p)

{

Push(S,p);

p=p->lchild;

} else

{

p=Top(S);

Pop(S);

printf("%c",p->data);

p=p->rchild;

}

}

}Verwendung binärer Fork Nicht rekursiver Algorithmus zum Durchlaufen eines in einer verknüpften Liste gespeicherten Binärbaums in der Reihenfolge:

void InOrder(pBinTreeNode pbnode)

{

pBinTreeNode stack[100];

pBinTreeNode p; int top;

top=0;

p=pbnode; do

{ while(p!=NULL)

{

top=top+1;

stack[top]=p; //结点p进栈

p=p->llink; //继续搜索结点p的左子树 } if(top!=0)

{

p=stack[top]; //结点p出栈

top=top-1;

printf("%d\n",p->data); //访问结点p

p=p->rlink; //继续搜索结点p的右子树 }

}while((top!=0)||(p!=NULL));

}3 ein Binärbaum:

(2) Durchquerung des linken Teilbaums nach der Bestellung.

(3) Durchqueren des rechten Teilbaums nach der Bestellung.

(4) Besuchen Sie den Wurzelknoten.

void PostOrderTraverse(BiTree BT)

{ if(BT)

{

PostOrderTraverse(BT->lchild); //后序遍历左子树

PostOrderTraverse(BT->rchild); //后序遍历右子树

printf("%c",BT->data); //访问根结点 }

}b.使用栈存储的二叉树后序遍历的非递归算法:

算法思想:首先扫描根结点的所有左结点并入栈,然后出栈一个结点,扫描该结点的右结点并入栈,再扫描该右结点的所有左结点并入栈,当一个结点的左、右子树均被访问后再访问该结点。因为在递归算法中,左子树和右子树都进行了返回,因此为了区分这两种情况,还需要设置一个标识栈tag,当tag的栈顶元素为0时表示从左子树返回,为1表示从右子树返回。

(1)当树为空时,将指针p指向根结点,p为当前结点指针。

(2)将p压入栈S中,0压入栈tag中,并令p指向其左孩子。

(3)重复执行步骤(2),直到p为空。

(4)如果tag栈中的栈顶元素为1,跳至步骤(6)。

(5)如果tag栈中的栈顶元素为0,跳至步骤(7)。

(6)将栈S的栈顶元素弹出,并访问此结点,跳至步骤(8)。

(7)将p指向栈S的栈顶元素的右孩子。

(8)重复执行步骤(2)~(7),直到p为空并且栈S也为空。

(9)遍历结束。

使用栈的后序遍历非递归算法:

void PostOrderNoRec(BiTree BT)

{

stack S;

stack tag;

BiTree p=BT->root; while((NULL!=p)||!StackEmpty(S))

{ while(NULL!=p)

{

Push(S,p);

Push(tag,0);

p=p->lchild;

} if(!StackEmpty(S))

{ if(Pop(tag)==1)

{

p=Top(S);

Pop(S);

printf("%c",p->data);

Pop(tag); //栈tag要与栈S同步 } else

{

p=Top(S); if(!StackEmpty(S))

{

p=p->rchild;

Pop(tag);

Push(tag,1);

}

}

}

}

}c.使用二叉链表存储的二叉树后序遍历非递归算法:

void PosOrder(pBinTreeNode pbnode)

{

pBinTreeNode stack[100]; //结点的指针栈 int count[100]; //记录结点进栈次数的数组 pBinTreeNode p; int top;

top=0;

p=pbnode; do

{ while(p!=NULL)

{

top=top+1;

stack[top]=p; //结点p首次进栈

count[top]=0;

p=p->llink; //继续搜索结点p的左子树 }

p=stack[top]; //结点p出栈

top=top-1; if(count[top+1]==0)

{

top=top+1;

stack[top]=p; //结点p首次进栈

count[top]=1;

p=p->rlink; //继续搜索结点p的右子树 } else

{

printf("%d\n",p->data); //访问结点p

p=NULL;

}

}while((top>0));

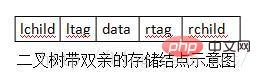

}B 线索化二叉树:

typedef struct node

{

DataType data; struct node *lchild, *rchild; //左、右孩子指针 int ltag, rtag; //左、右线索

}TBinTNode; //结点类型

typedef TBinTNode *TBinTree;

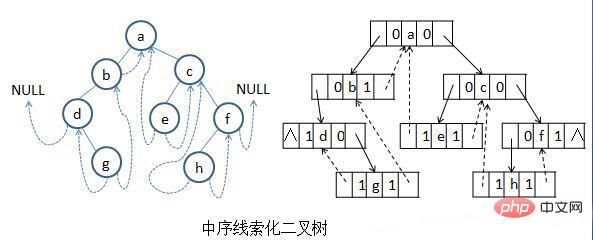

(1)中序线索化二叉树的算法:

void InOrderThreading(TBinTree p)

{ if(p)

{

InOrderThreading(p->lchild); //左子树线索化 if(p->lchild)

p->ltag=0; else

p->ltag=1; if(p->rchild)

p->rtag=0; else

p->rtag=1; if(*(pre)) //若*p的前驱*pre存在 { if(pre->rtag==1)

pre->rchild=p; if(p->ltag==1)

p->lchild=pre;

}

pre=p; //另pre是下一访问结点的中序前驱

InOrderThreading(p->rchild); //右子树线索化 }

}(2)在中序线索化二叉树下,结点p的后继结点有以下两种情况:

①结点p的右子树为空,那么p的右孩子指针域为右线索,直接指向结点p的后继结点。②结点p的右子树不为空,那么根据中序遍历算法,p的后继必是其右子树中第1个遍历到的结点。

TBinTNode *InOrderSuc(BiThrTree p)

{

TBinTNode *q; if(p->rtag==1) //第①情况 return p->rchild; else //第②情况 {

q=p->rchild; while(q->ltag==0)

q=q->lchild; return q;

}

}中序线索化二叉树求前驱结点的算法:

TBinTNode *InOrderPre(BiThrTree p)

{

TBinTNode *q; if(p->ltag==1) return p->lchild; else

{

q=p->lchild; //从*p的左孩子开始查找 while(q->rtag==0)

q=q->rchild; return q;

}

}(3)遍历中序线索化二叉树的算法

void TraversInOrderThrTree(BiThrTree p)

{ if(p)

{ while(p->ltag==0)

p=p->lchild; while(p)

{

printf("%c",p->data);

p=InOrderSuc(p);

}

}

}Weitere technische Artikel zu häufig gestellten Fragen finden Sie in der Spalte FAQ.

Das obige ist der detaillierte Inhalt vonBinärbaum-Traversalalgorithmus. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1391

1391

52

52

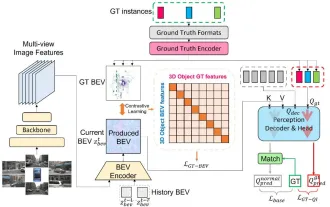

CLIP-BEVFormer: Überwacht explizit die BEVFormer-Struktur, um die Leistung der Long-Tail-Erkennung zu verbessern

Mar 26, 2024 pm 12:41 PM

CLIP-BEVFormer: Überwacht explizit die BEVFormer-Struktur, um die Leistung der Long-Tail-Erkennung zu verbessern

Mar 26, 2024 pm 12:41 PM

Oben geschrieben und das persönliche Verständnis des Autors: Derzeit spielt das Wahrnehmungsmodul im gesamten autonomen Fahrsystem eine entscheidende Rolle Das Steuermodul im autonomen Fahrsystem trifft zeitnahe und korrekte Urteile und Verhaltensentscheidungen. Derzeit sind Autos mit autonomen Fahrfunktionen in der Regel mit einer Vielzahl von Dateninformationssensoren ausgestattet, darunter Rundumsichtkamerasensoren, Lidar-Sensoren und Millimeterwellenradarsensoren, um Informationen in verschiedenen Modalitäten zu sammeln und so genaue Wahrnehmungsaufgaben zu erfüllen. Der auf reinem Sehen basierende BEV-Wahrnehmungsalgorithmus wird von der Industrie aufgrund seiner geringen Hardwarekosten und einfachen Bereitstellung bevorzugt, und seine Ausgabeergebnisse können problemlos auf verschiedene nachgelagerte Aufgaben angewendet werden.

Implementierung von Algorithmen für maschinelles Lernen in C++: Häufige Herausforderungen und Lösungen

Jun 03, 2024 pm 01:25 PM

Implementierung von Algorithmen für maschinelles Lernen in C++: Häufige Herausforderungen und Lösungen

Jun 03, 2024 pm 01:25 PM

Zu den häufigsten Herausforderungen, mit denen Algorithmen für maschinelles Lernen in C++ konfrontiert sind, gehören Speicherverwaltung, Multithreading, Leistungsoptimierung und Wartbarkeit. Zu den Lösungen gehören die Verwendung intelligenter Zeiger, moderner Threading-Bibliotheken, SIMD-Anweisungen und Bibliotheken von Drittanbietern sowie die Einhaltung von Codierungsstilrichtlinien und die Verwendung von Automatisierungstools. Praktische Fälle zeigen, wie man die Eigen-Bibliothek nutzt, um lineare Regressionsalgorithmen zu implementieren, den Speicher effektiv zu verwalten und leistungsstarke Matrixoperationen zu nutzen.

Entdecken Sie die zugrunde liegenden Prinzipien und die Algorithmusauswahl der C++-Sortierfunktion

Apr 02, 2024 pm 05:36 PM

Entdecken Sie die zugrunde liegenden Prinzipien und die Algorithmusauswahl der C++-Sortierfunktion

Apr 02, 2024 pm 05:36 PM

Die unterste Ebene der C++-Sortierfunktion verwendet die Zusammenführungssortierung, ihre Komplexität beträgt O(nlogn) und bietet verschiedene Auswahlmöglichkeiten für Sortieralgorithmen, einschließlich schneller Sortierung, Heap-Sortierung und stabiler Sortierung.

Kann künstliche Intelligenz Kriminalität vorhersagen? Entdecken Sie die Möglichkeiten von CrimeGPT

Mar 22, 2024 pm 10:10 PM

Kann künstliche Intelligenz Kriminalität vorhersagen? Entdecken Sie die Möglichkeiten von CrimeGPT

Mar 22, 2024 pm 10:10 PM

Die Konvergenz von künstlicher Intelligenz (KI) und Strafverfolgung eröffnet neue Möglichkeiten zur Kriminalprävention und -aufdeckung. Die Vorhersagefähigkeiten künstlicher Intelligenz werden häufig in Systemen wie CrimeGPT (Crime Prediction Technology) genutzt, um kriminelle Aktivitäten vorherzusagen. Dieser Artikel untersucht das Potenzial künstlicher Intelligenz bei der Kriminalitätsvorhersage, ihre aktuellen Anwendungen, die Herausforderungen, denen sie gegenübersteht, und die möglichen ethischen Auswirkungen der Technologie. Künstliche Intelligenz und Kriminalitätsvorhersage: Die Grundlagen CrimeGPT verwendet Algorithmen des maschinellen Lernens, um große Datensätze zu analysieren und Muster zu identifizieren, die vorhersagen können, wo und wann Straftaten wahrscheinlich passieren. Zu diesen Datensätzen gehören historische Kriminalstatistiken, demografische Informationen, Wirtschaftsindikatoren, Wettermuster und mehr. Durch die Identifizierung von Trends, die menschliche Analysten möglicherweise übersehen, kann künstliche Intelligenz Strafverfolgungsbehörden stärken

Verbesserter Erkennungsalgorithmus: zur Zielerkennung in hochauflösenden optischen Fernerkundungsbildern

Jun 06, 2024 pm 12:33 PM

Verbesserter Erkennungsalgorithmus: zur Zielerkennung in hochauflösenden optischen Fernerkundungsbildern

Jun 06, 2024 pm 12:33 PM

01Ausblicksübersicht Derzeit ist es schwierig, ein angemessenes Gleichgewicht zwischen Detektionseffizienz und Detektionsergebnissen zu erreichen. Wir haben einen verbesserten YOLOv5-Algorithmus zur Zielerkennung in hochauflösenden optischen Fernerkundungsbildern entwickelt, der mehrschichtige Merkmalspyramiden, Multierkennungskopfstrategien und hybride Aufmerksamkeitsmodule verwendet, um die Wirkung des Zielerkennungsnetzwerks in optischen Fernerkundungsbildern zu verbessern. Laut SIMD-Datensatz ist der mAP des neuen Algorithmus 2,2 % besser als YOLOv5 und 8,48 % besser als YOLOX, wodurch ein besseres Gleichgewicht zwischen Erkennungsergebnissen und Geschwindigkeit erreicht wird. 02 Hintergrund und Motivation Mit der rasanten Entwicklung der Fernerkundungstechnologie wurden hochauflösende optische Fernerkundungsbilder verwendet, um viele Objekte auf der Erdoberfläche zu beschreiben, darunter Flugzeuge, Autos, Gebäude usw. Objekterkennung bei der Interpretation von Fernerkundungsbildern

Java, wie man einen Ordner durchläuft und alle Dateinamen abruft

Mar 29, 2024 pm 01:24 PM

Java, wie man einen Ordner durchläuft und alle Dateinamen abruft

Mar 29, 2024 pm 01:24 PM

Java ist eine beliebte Programmiersprache mit leistungsstarken Funktionen zur Dateiverarbeitung. In Java ist das Durchsuchen eines Ordners und das Abrufen aller Dateinamen ein üblicher Vorgang, der uns dabei helfen kann, Dateien in einem bestimmten Verzeichnis schnell zu finden und zu verarbeiten. In diesem Artikel wird erläutert, wie eine Methode zum Durchlaufen eines Ordners und zum Abrufen aller Dateinamen in Java implementiert wird, und es werden spezifische Codebeispiele bereitgestellt. 1. Verwenden Sie die rekursive Methode, um den Ordner zu durchlaufen. Die rekursive Methode ist eine Möglichkeit, sich selbst aufzurufen und den Ordner effektiv zu durchlaufen.

Anwendung von Algorithmen beim Aufbau einer 58-Porträt-Plattform

May 09, 2024 am 09:01 AM

Anwendung von Algorithmen beim Aufbau einer 58-Porträt-Plattform

May 09, 2024 am 09:01 AM

1. Hintergrund des Baus der 58-Portrait-Plattform Zunächst möchte ich Ihnen den Hintergrund des Baus der 58-Portrait-Plattform mitteilen. 1. Das traditionelle Denken der traditionellen Profiling-Plattform reicht nicht mehr aus. Der Aufbau einer Benutzer-Profiling-Plattform basiert auf Data-Warehouse-Modellierungsfunktionen, um Daten aus mehreren Geschäftsbereichen zu integrieren, um genaue Benutzerporträts zu erstellen Und schließlich muss es über Datenplattformfunktionen verfügen, um Benutzerprofildaten effizient zu speichern, abzufragen und zu teilen sowie Profildienste bereitzustellen. Der Hauptunterschied zwischen einer selbst erstellten Business-Profiling-Plattform und einer Middle-Office-Profiling-Plattform besteht darin, dass die selbst erstellte Profiling-Plattform einen einzelnen Geschäftsbereich bedient und bei Bedarf angepasst werden kann. Die Mid-Office-Plattform bedient mehrere Geschäftsbereiche und ist komplex Modellierung und bietet allgemeinere Funktionen. 2.58 Benutzerporträts vom Hintergrund der Porträtkonstruktion im Mittelbahnsteig 58

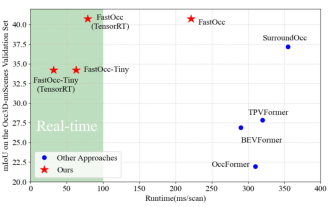

Fügen Sie SOTA in Echtzeit hinzu und explodieren Sie! FastOcc: Schnellere Inferenz und ein einsatzfreundlicher Occ-Algorithmus sind da!

Mar 14, 2024 pm 11:50 PM

Fügen Sie SOTA in Echtzeit hinzu und explodieren Sie! FastOcc: Schnellere Inferenz und ein einsatzfreundlicher Occ-Algorithmus sind da!

Mar 14, 2024 pm 11:50 PM

Oben geschrieben & Das persönliche Verständnis des Autors ist, dass im autonomen Fahrsystem die Wahrnehmungsaufgabe eine entscheidende Komponente des gesamten autonomen Fahrsystems ist. Das Hauptziel der Wahrnehmungsaufgabe besteht darin, autonome Fahrzeuge in die Lage zu versetzen, Umgebungselemente wie auf der Straße fahrende Fahrzeuge, Fußgänger am Straßenrand, während der Fahrt angetroffene Hindernisse, Verkehrszeichen auf der Straße usw. zu verstehen und wahrzunehmen und so flussabwärts zu helfen Module Treffen Sie richtige und vernünftige Entscheidungen und Handlungen. Ein Fahrzeug mit autonomen Fahrfähigkeiten ist in der Regel mit verschiedenen Arten von Informationserfassungssensoren ausgestattet, wie z. B. Rundumsichtkamerasensoren, Lidar-Sensoren, Millimeterwellenradarsensoren usw., um sicherzustellen, dass das autonome Fahrzeug die Umgebung genau wahrnehmen und verstehen kann Elemente, die es autonomen Fahrzeugen ermöglichen, beim autonomen Fahren die richtigen Entscheidungen zu treffen. Kopf