VLAN-Abteilung wechseln

Bei den allgemeinen Videoüberwachungsprojekten, denen ich ausgesetzt war, ist das Überwachungsnetzwerk grundsätzlich unabhängig, mit separater Verkabelung und separater Schaltausrüstung, sodass VLAN selten beteiligt ist. Kürzlich bin ich auf ein Hotelüberwachungsprojekt gestoßen. Büro, WLAN und Überwachung befanden sich alle im selben physischen Netzwerk. Die Switches nutzten VLAN, um verschiedene Netzwerksegmente zu unterteilen, also habe ich VLAN untersucht und einige Schlussfolgerungen gezogen.

Ich verstehe normalerweise falsch, dass der Hauptzweck von VLAN nicht die Netzwerkisolation ist, sondern die Verbesserung der Netzwerkleistung und die Netzwerksicherheit.

Was ist VLAN? (Empfohlenes Lernen: PHP-Video-Tutorial)

vlan (Virtual Local Area Network) ist ein virtuelles lokales Netzwerk, was bedeutet, dass die Standorte im Netzwerk nicht auf ihre beschränkt sind physische Standorte Eine Netzwerktechnologie, die je nach Bedarf flexibel zu verschiedenen logischen Subnetzen hinzugefügt werden kann.

Virtuelles LAN basierend auf Switched Ethernet Bei Switched Ethernet kann die VLAN-Technologie verwendet werden, um das durch Switches verbundene physische Netzwerk in mehrere logische Subnetze aufzuteilen. Mit anderen Worten: Broadcast-Pakete, die von einer Station in einem VLAN gesendet werden, werden nur an Stationen weitergeleitet, die demselben VLAN angehören. (Netzwerkleistung verbessern)

Beim Switched Ethernet kann jeder Standort zu verschiedenen virtuellen LANs gehören. Die Standorte, aus denen ein virtuelles LAN besteht, sind nicht auf ihre physischen Standorte beschränkt. Sie können mit demselben Switch oder mit verschiedenen Switches verbunden sein. Die Virtual-LAN-Technologie macht die Netzwerktopologie sehr flexibel. Beispielsweise können Benutzer auf verschiedenen Etagen oder in verschiedenen Abteilungen je nach Bedarf verschiedenen virtuellen LANs beitreten. (Erhöhte Netzwerksicherheit)

Zweck von VLAN

Verbesserte Netzwerkleistung: Wenn die Netzwerkgröße groß ist, werden viele Broadcast-Informationen im Internet gesendet Dies führt zu einer Verschlechterung der Netzwerkleistung und es können sich sogar Broadcast-Stürme bilden, die zu einer Überlastung des Netzwerks führen. Die Übertragung von Broadcast-Paketen innerhalb des gesamten Netzwerks kann durch die Aufteilung vieler virtueller LANs reduziert werden, da Broadcast-Informationen nicht über VLANs laufen. Broadcasts können auf den Umfang jedes virtuellen Netzwerks beschränkt werden, wodurch die Broadcast-Domäne reduziert und die Netzwerkübertragung verbessert wird Verbesserung der Netzwerkleistung.

Erhöhte Sicherheit: Virtuelle Netzwerke können nicht direkt kommunizieren, sondern müssen über Router weitergeleitet werden, was die Möglichkeit einer erweiterten Sicherheitskontrolle bietet und die Netzwerksicherheit erhöht.

Wie VLAN aufgeteilt wird

basierend auf Ports.

Basierend auf der Mac-Adresse.

Basierend auf der IP-Adresse.

Basierend auf Multicast (für WAN, nicht für LAN).

Basierend auf bestimmten Regeln.

Die am häufigsten verwendete Aufteilungsmethode besteht darin, Ports und IP-Adressen zu kombinieren, um VLANs zu unterteilen, und eine IP-Adresse wird für das VLAN konfiguriert. Dann verwenden die Computer im VLAN diese Adresse Gateway, andere VLANs dürfen sich nicht im selben Subnetz wie dieses VLAN befinden.

Weitere technische Artikel zum Thema PHP finden Sie in der Spalte PHP-Grafik-Tutorial, um mehr darüber zu erfahren!

Das obige ist der detaillierte Inhalt vonVLAN-Abteilung wechseln. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1358

1358

52

52

Wie funktioniert ein Schalter?

Dec 26, 2023 am 11:56 AM

Wie funktioniert ein Schalter?

Dec 26, 2023 am 11:56 AM

Das Funktionsprinzip des Switches umfasst: 1. Empfang und Analyse von Datenrahmen; 3. Weiterleitung von Datenrahmen; 5. Verbindungswartung; Detaillierte Einführung: 1. Empfang und Analyse von Datenrahmen. Wenn der Switch einen Datenrahmen empfängt, analysiert er zunächst die Quell-MAC-Adresse und die Ziel-MAC-Adresse sowie andere Informationen. 2. Aktualisierung der Weiterleitungstabelle unterhält intern eine Weiterleitungstabelle, die die Korrespondenz zwischen MAC-Adressen und Schnittstellen aufzeichnet. 3. Weiterleitung von Datenrahmen usw.

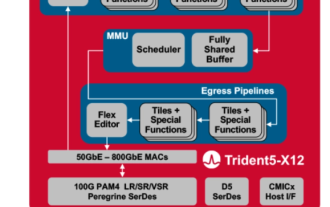

Broadcom stellt Innovation vor und bringt den branchenweit ersten On-Chip-Switch für neuronale Netzwerke auf den Markt

Dec 03, 2023 pm 08:51 PM

Broadcom stellt Innovation vor und bringt den branchenweit ersten On-Chip-Switch für neuronale Netzwerke auf den Markt

Dec 03, 2023 pm 08:51 PM

Broadcom hat kürzlich die Einführung des Trident5-X12-Chips angekündigt, der mit einer neuen On-Chip-Inferenz-Engine für neuronale Netze NetGNT (Network General Neural Network Traffic Analyzer) ausgestattet ist, die sich von der herkömmlichen Paketverarbeitung unterscheidet Standard-Paketverarbeitung. Herkömmliche Pipelines können jeweils nur ein Paket/einen Pfad verarbeiten, während NetGNT als Inferenz-Engine für maschinelles Lernen darauf trainiert werden kann, verschiedene Verkehrsmuster im gesamten Chip zu identifizieren. Es versteht sich, dass der Trident5-X12-Chip über leistungsstarke Softwareprogrammierungsfunktionen und Vor-Ort-Upgrade-Funktionen verfügt und eine Bandbreite von bis zu 16,0 Terabit/Sekunde bietet, was doppelt so viel ist wie die von Trident4-X9. Darüber hinaus unterstützt der neue Chip auch

Wie funktioniert ein Schalter?

Dec 26, 2023 pm 02:07 PM

Wie funktioniert ein Schalter?

Dec 26, 2023 pm 02:07 PM

Das Funktionsprinzip des Switches basiert auf der zweiten Schicht des OSI-Referenzmodells, der Datenverbindungsschicht. Ein Switch ist ein Netzwerkgerät, das auf einem Lernprozess basiert und die Kommunikation zwischen verschiedenen Geräten im Netzwerk durch Parsen und Weiterleiten von Datenrahmen ermöglicht. Der Switch kann den Inhalt seiner internen Weiterleitungstabelle kontinuierlich verbessern, die Effizienz und Zuverlässigkeit des Datenaustauschs verbessern und die Stabilität und Sicherheit der Verbindung gewährleisten. Switches werden häufig in Unternehmensnetzwerken, Rechenzentren, Campusnetzwerken und anderen Szenarien eingesetzt, um stabile und effiziente Verbindungsdienste für verschiedene Anwendungen bereitzustellen.

Was sind die drei Authentifizierungsmoduskonfigurationen des H3C-Switch-Telnet-Dienstes?

May 21, 2023 pm 07:40 PM

Was sind die drei Authentifizierungsmoduskonfigurationen des H3C-Switch-Telnet-Dienstes?

May 21, 2023 pm 07:40 PM

Im Folgenden wird ein H3C-Switch als Beispiel verwendet, um die drei Authentifizierungsmethoden des Telnet-Dienstes vorzustellen. Konfigurationsschritte für den Keine-Authentifizierungsmodus: [H3C] telnetserverenable//Telnet-Dienst aktivieren [H3C] user-interfacevty04//Remotebenutzer 0-4 zulassen, insgesamt 5 Konten gleichzeitig Anmelden [H3C-line-vty0-4] Authentication-Modenone//Authentifizierungsmodus ist keiner, keine Authentifizierung erforderlich [H3C-line-vty0-4] User-Rolelevel-3// Legen Sie Anmeldebenutzerberechtigungen fest. Konfigurationsschritte für den Kennwortauthentifizierungsmodus: [H3C]telne

Was sind die Hauptfunktionen eines Schalters?

Aug 18, 2022 pm 02:56 PM

Was sind die Hauptfunktionen eines Schalters?

Aug 18, 2022 pm 02:56 PM

Die Hauptfunktionen des Switches sind physikalische Adressierung, Netzwerktopologie, Fehlerprüfung, Frame-Sequenz und Flusskontrolle; der Switch ist ein Netzwerkgerät zur elektrooptischen Signalweiterleitung und verfügt außerdem über einige neue Funktionen wie Unterstützung für virtuelles LAN zur Link-Aggregation und einige verfügen sogar über Firewall-Funktionen.

Was ist der Unterschied zwischen einem Switch und einem Router?

Jan 16, 2024 pm 03:39 PM

Was ist der Unterschied zwischen einem Switch und einem Router?

Jan 16, 2024 pm 03:39 PM

Unterschiede: 1. Unterschiedliche Funktionsprinzipien: Der Switch arbeitet auf der Relay-Ebene und wird hauptsächlich anhand der MAC-Adresse angesprochen. Der Router arbeitet auf der Netzwerkebene, adressiert entsprechend der IP-Adresse und kann das TCP/IP-Protokoll 2 verarbeiten. Verschiedene Funktionen: Der Switch kann mehrere mit ihm verbundene Computer zu einem lokalen Netzwerk zusammenfügen, kann diese jedoch nicht automatisch identifizieren Adresse, an die das Datenpaket gesendet und angekommen ist. Der Router ist für die automatische Identifizierung der Adressen verantwortlich, an die Datenpakete gesendet und empfangen werden, und kann das Routing von Datenpaketen übernehmen. 3. Verschiedene Verwendungsszenarien: Router werden normalerweise zum Senden und Empfangen an einem Ort verwendet. Über einen Switch werden mehrere Computer miteinander verbunden.

Erfahren Sie mehr über den Befehl dis bei der Schalterinspektion

Feb 18, 2024 am 10:05 AM

Erfahren Sie mehr über den Befehl dis bei der Schalterinspektion

Feb 18, 2024 am 10:05 AM

Was ist der dis-Befehl, der bei der Switch-Inspektion verwendet wird? Im Wartungs- und Managementprozess von Netzwerkgeräten sind Switches ein unverzichtbarer Bestandteil. Die Inspektion von Switches ist einer der wichtigen Schritte, um den normalen Betrieb des Netzwerks sicherzustellen. Während des Inspektionsprozesses ist der Befehl dis ein häufig verwendeter Befehl an Schaltern. Der Zweck und die Funktion des Befehls dis werden im Folgenden ausführlich vorgestellt. dis ist die Abkürzung für display. Es handelt sich um einen häufig verwendeten Befehl auf Huawei-Switch-Geräten, mit dem verschiedene Informationen über das Gerät angezeigt werden. Der Befehl dis kann die Konfigurationsinformationen und den Betriebsstatus des Switches anzeigen.

Was ist ein Schalter?

Jan 31, 2023 pm 03:30 PM

Was ist ein Schalter?

Jan 31, 2023 pm 03:30 PM

Ein Switch ist ein Netzwerkgerät zur Weiterleitung elektrischer (optischer) Signale. Er kann einen exklusiven elektrischen Signalpfad für zwei beliebige an den Switch angeschlossene Netzwerkknoten bereitstellen. Der Switch wird nur zum Verteilen von Netzwerkdaten verwendet. Er kann viele Hosts mit der Außenwelt verbinden, von denen jeder seine eigene IP hat. Der Switch arbeitet auf der Relay-Ebene, adressiert basierend auf der MAC-Adresse und kann diese Funktion nicht bereitstellen.