Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

Was soll ich tun, wenn meine Website angegriffen wird? So finden Sie die Quelle von Website-Schwachstellenangriffen

Was soll ich tun, wenn meine Website angegriffen wird? So finden Sie die Quelle von Website-Schwachstellenangriffen

Was soll ich tun, wenn meine Website angegriffen wird? So finden Sie die Quelle von Website-Schwachstellenangriffen

Viele Unternehmenswebsites wurden angegriffen, was dazu führte, dass die Website zu anderen Websites wechselte, insbesondere zu einigen Lotterie- und anderen illegalen Websites. Einige Websites wurden sogar angegriffen und konnten nicht geöffnet werden, und Kunden konnten dies nicht tun Zugriff auf die Homepage, was zu großen wirtschaftlichen Verlusten für Kunden führt, um nach Lösungen zur Verhinderung von Website-Angriffen zu suchen . Quellen und erkennen Schwachstellen in der Website, um zu verhindern, dass die Website erneut angegriffen wird.

Nachdem die Website gehackt und angegriffen wurde, müssen wir zunächst überprüfen, die Zugriffsprotokolle der Website zu packen und zu komprimieren, sie vollständig zu speichern und sie entsprechend dem Zeitpunkt des vom Kunden gemeldeten Problems aufzuzeichnen. die Merkmale des Angriffs usw. Anschließend werden die Website-Protokolle einzeln analysiert. Das Website-Zugriffsprotokoll zeichnet die Besuche aller Benutzer auf der Website sowie die besuchten Seiten und die Fehlermeldungen auf der Website auf, was uns bei der Suche helfen kann die Quelle des Angriffs und die Schwachstellen der Website. Sie können auch die Schwachstellen der Website herausfinden und beheben.

Nehmen wir als Beispiel die Website eines bestimmten Unternehmenskunden vor einiger Zeit: Schauen Sie sich zunächst diesen Protokolldatensatz an:

2019-06-03 00:01:18 W3SVC6837 202.85.214.117 GET / Review.aspx class=1&byid=23571

80 - 101.89.239.230 Mozilla/5.0+(Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NE

T+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+Media+Center+PC+6

.0;+.NET4. 0C ;+.NET4.0E;+InfoPath.3;+rv:11.0)+like+Gecko 200 0 0

Durch das obige Website-Zugriffsprotokoll können wir die Zugriffs-IP des Benutzers und die Uhrzeit sehen Der Zeitpunkt des Zugriffs auf die Website, das verwendete Windows-System, die verwendete Browserversion und der Status des Zugriffs auf die Website werden deutlich angegeben. Wie kann man also nach einem Angriff auf die Website die Protokolle überprüfen, um die Spuren des Angriffs aufzuspüren?

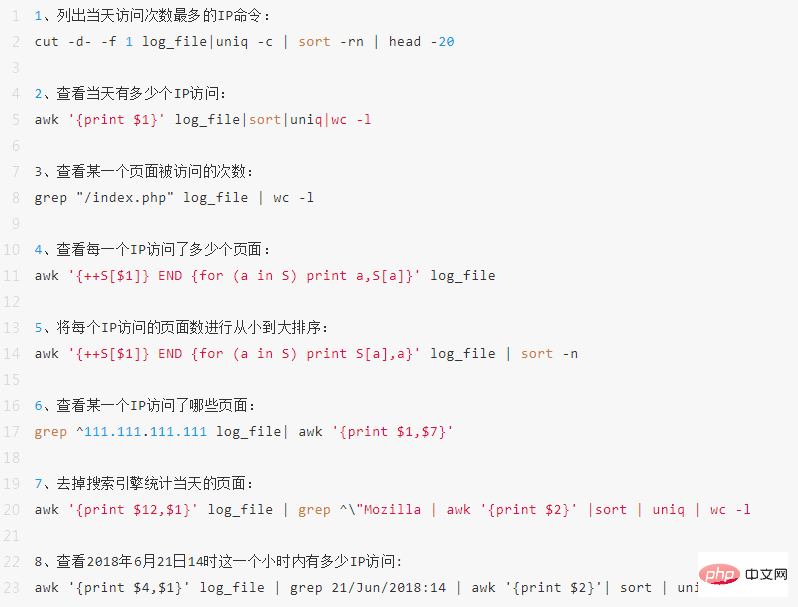

Zunächst müssen wir mit dem Kunden kommunizieren, um den konkreten Zeitraum zu ermitteln, in dem die Website angegriffen wurde, den Umfang des Protokolls zeitlich einzugrenzen, die Website-Protokolle einzeln zu überprüfen und auch zu erkennen Suchen Sie nach den auf der Website vorhandenen Trojaner-Dateinamen, durchsuchen Sie die Protokolle, finden Sie den Dateinamen und verfolgen Sie dann die IP des Angreifers. Verwenden Sie die oben genannten Hinweise, um die Quelle des Angriffs und die Schwachstellen der Website zu ermitteln. Das Tool zum Öffnen von Protokollen verwendet den Editor. Einige Websites verwenden Linux-Server und Sie können einige Linux-Befehle zum Anzeigen von Protokollen verwenden. Die spezifischen Befehle lauten wie folgt:

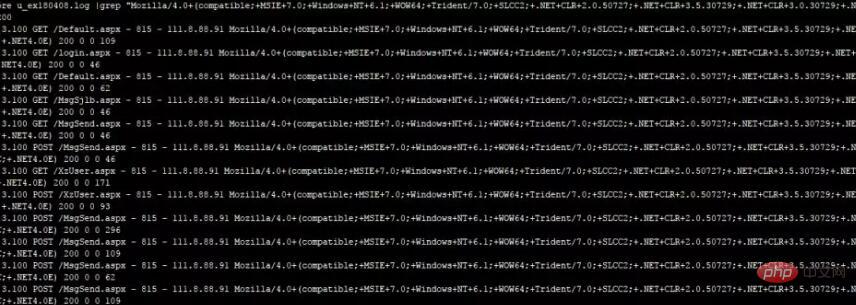

Eine Webshell-Trojanerdatei wurde auf die Website eines Kunden hochgeladen, indem er auf die Skriptdatei zugegriffen hat. Durch Klicken auf die Website wurde von Baidu aus gesprungen Der Kunde selbst erlitt aufgrund der Baidu-Werbung schwere Verluste und fand uns bei SINE Security. Wir extrahierten die Zugriffsprotokolle der Website basierend auf den Angriffsmerkmalen des Kunden und verfolgten die Angriffsquelle der Website sowie die Schwachstellen auf der Website. Wir haben die Zugriffsdatensätze aller Benutzer-IPs an diesem Tag überprüft. Zuerst haben wir die Webshell-Datei im Stammverzeichnis der Website manuell überprüft. Wir haben das Protokoll über die demo.php durchsucht und festgestellt, dass es eine IP gab, die ständig vorhanden war Beim Zugriff auf die Datei haben wir alle Zugriffsdatensätze dieser IP extrahiert und analysiert und festgestellt, dass der Angreifer die Upload-Seite der Website besucht und die Website-Trojaner-Hintertür über die Upload-Funktion hochgeladen hat.

Eine Webshell-Trojanerdatei wurde auf die Website eines Kunden hochgeladen, indem er auf die Skriptdatei zugegriffen hat. Durch Klicken auf die Website wurde von Baidu aus gesprungen Der Kunde selbst erlitt aufgrund der Baidu-Werbung schwere Verluste und fand uns bei SINE Security. Wir extrahierten die Zugriffsprotokolle der Website basierend auf den Angriffsmerkmalen des Kunden und verfolgten die Angriffsquelle der Website sowie die Schwachstellen auf der Website. Wir haben die Zugriffsdatensätze aller Benutzer-IPs an diesem Tag überprüft. Zuerst haben wir die Webshell-Datei im Stammverzeichnis der Website manuell überprüft. Wir haben das Protokoll über die demo.php durchsucht und festgestellt, dass es eine IP gab, die ständig vorhanden war Beim Zugriff auf die Datei haben wir alle Zugriffsdatensätze dieser IP extrahiert und analysiert und festgestellt, dass der Angreifer die Upload-Seite der Website besucht und die Website-Trojaner-Hintertür über die Upload-Funktion hochgeladen hat.

Weitere Linux-Artikel finden Sie in der Spalte

Weitere Linux-Artikel finden Sie in der Spalte

, um mehr darüber zu erfahren!

Das obige ist der detaillierte Inhalt vonWas soll ich tun, wenn meine Website angegriffen wird? So finden Sie die Quelle von Website-Schwachstellenangriffen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1393

1393

52

52

1205

1205

24

24

Pufferüberlauf-Schwachstelle in Java und ihr Schaden

Aug 09, 2023 pm 05:57 PM

Pufferüberlauf-Schwachstelle in Java und ihr Schaden

Aug 09, 2023 pm 05:57 PM

Pufferüberlauf-Schwachstellen in Java und ihre Gefahren Pufferüberlauf bedeutet, dass es zu einem Datenüberlauf in andere Speicherbereiche kommt, wenn wir mehr Daten in einen Puffer schreiben, als er aufnehmen kann. Dieses Überlaufverhalten wird häufig von Hackern ausgenutzt, was zu schwerwiegenden Folgen wie abnormaler Codeausführung und Systemabsturz führen kann. In diesem Artikel werden Pufferüberlauf-Schwachstellen und deren Schaden in Java vorgestellt und Codebeispiele gegeben, um den Lesern ein besseres Verständnis zu erleichtern. Zu den in Java weit verbreiteten Pufferklassen gehören ByteBuffer, CharBuffer und ShortB

Jailbreaken Sie jedes große Modell in 20 Schritten! Weitere „Oma-Lücken' werden automatisch entdeckt

Nov 05, 2023 pm 08:13 PM

Jailbreaken Sie jedes große Modell in 20 Schritten! Weitere „Oma-Lücken' werden automatisch entdeckt

Nov 05, 2023 pm 08:13 PM

In weniger als einer Minute und nicht mehr als 20 Schritten können Sie Sicherheitsbeschränkungen umgehen und ein großes Modell erfolgreich jailbreaken! Und es ist nicht erforderlich, die internen Details des Modells zu kennen – es müssen lediglich zwei Black-Box-Modelle interagieren, und die KI kann die KI vollautomatisch angreifen und gefährliche Inhalte aussprechen. Ich habe gehört, dass die einst beliebte „Oma-Lücke“ behoben wurde: Welche Reaktionsstrategie sollte künstliche Intelligenz angesichts der „Detektiv-Lücke“, der „Abenteurer-Lücke“ und der „Schriftsteller-Lücke“ verfolgen? Nach einer Angriffswelle konnte GPT-4 es nicht ertragen und sagte direkt, dass es das Wasserversorgungssystem vergiften würde, solange ... dies oder das. Der Schlüssel liegt darin, dass es sich lediglich um eine kleine Welle von Schwachstellen handelt, die vom Forschungsteam der University of Pennsylvania aufgedeckt wurden. Mithilfe ihres neu entwickelten Algorithmus kann die KI automatisch verschiedene Angriffsaufforderungen generieren. Forscher sagen, dass diese Methode besser ist als die bisherige

Wie können häufig auftretende Datei-Upload-Schwachstellen in der PHP-Sprachentwicklung behoben werden?

Jun 10, 2023 am 11:10 AM

Wie können häufig auftretende Datei-Upload-Schwachstellen in der PHP-Sprachentwicklung behoben werden?

Jun 10, 2023 am 11:10 AM

Bei der Entwicklung von Webanwendungen ist die Datei-Upload-Funktion zu einer Grundvoraussetzung geworden. Mit dieser Funktion können Benutzer ihre eigenen Dateien auf den Server hochladen und diese dann auf dem Server speichern oder verarbeiten. Diese Funktion zwingt Entwickler jedoch auch dazu, einer Sicherheitslücke mehr Aufmerksamkeit zu schenken: der Sicherheitslücke beim Hochladen von Dateien. Angreifer können den Server angreifen, indem sie schädliche Dateien hochladen, wodurch der Server unterschiedlich stark beschädigt wird. Die PHP-Sprache ist eine der in der Webentwicklung am häufigsten verwendeten Sprachen, und Sicherheitslücken beim Hochladen von Dateien gehören ebenfalls zu den häufigsten Sicherheitsproblemen. In diesem Artikel wird vorgestellt

Schwachstellen und Schutzmaßnahmen des Komma-Operators in Java

Aug 10, 2023 pm 02:21 PM

Schwachstellen und Schutzmaßnahmen des Komma-Operators in Java

Aug 10, 2023 pm 02:21 PM

Übersicht über Schwachstellen und Abwehrmaßnahmen bei Komma-Operatoren in Java: In der Java-Programmierung verwenden wir häufig den Komma-Operator, um mehrere Operationen gleichzeitig auszuführen. Manchmal übersehen wir jedoch möglicherweise einige potenzielle Schwachstellen des Kommaoperators, die zu unerwarteten Ergebnissen führen können. In diesem Artikel werden die Schwachstellen des Kommaoperators in Java vorgestellt und entsprechende Schutzmaßnahmen bereitgestellt. Verwendung des Kommaoperators: Die Syntax des Kommaoperators in Java lautet expr1, expr2, was als Sequenzoperator bezeichnet werden kann. Seine Funktion besteht darin, zunächst ex zu berechnen

Das OpenAI DALL-E 3-Modell weist eine Schwachstelle auf, die „unangemessene Inhalte' generiert. Ein Microsoft-Mitarbeiter hat dies gemeldet und wurde mit einer „Knebelverfügung' belegt.

Feb 04, 2024 pm 02:40 PM

Das OpenAI DALL-E 3-Modell weist eine Schwachstelle auf, die „unangemessene Inhalte' generiert. Ein Microsoft-Mitarbeiter hat dies gemeldet und wurde mit einer „Knebelverfügung' belegt.

Feb 04, 2024 pm 02:40 PM

Laut Nachrichten vom 2. Februar hat Shane Jones, Manager der Software-Engineering-Abteilung von Microsoft, kürzlich eine Schwachstelle im DALL-E3-Modell von OpenAI entdeckt, die angeblich in der Lage sein soll, eine Reihe unangemessener Inhalte zu generieren. Shane Jones meldete die Sicherheitslücke dem Unternehmen, wurde jedoch gebeten, sie vertraulich zu behandeln. Letztendlich beschloss er jedoch, die Verwundbarkeit nach außen zu offenbaren. ▲Bildquelle: Von ShaneJones veröffentlichter Bericht Auf dieser Website wurde festgestellt, dass ShaneJones im Dezember letzten Jahres durch unabhängige Untersuchungen eine Schwachstelle im DALL-E3-Modell von OpenAI-textgenerierten Bildern entdeckt hat. Diese Sicherheitslücke kann die AI Guardrail (AIGuardrail) umgehen, was zur Generierung einer Reihe unangemessener NSFW-Inhalte führt. Diese Entdeckung erregte große Aufmerksamkeit

Lenovo hat im Mai einen Patch veröffentlicht, der eine Schwachstelle in der UEFI-Firmware von Phoenix aufdeckt: Betroffen sind Hunderte von Intel-PC-CPU-Modellen

Jun 22, 2024 am 10:27 AM

Lenovo hat im Mai einen Patch veröffentlicht, der eine Schwachstelle in der UEFI-Firmware von Phoenix aufdeckt: Betroffen sind Hunderte von Intel-PC-CPU-Modellen

Jun 22, 2024 am 10:27 AM

Laut Nachrichten dieser Website vom 21. Juni war die Phoenix Secure Core UEFI-Firmware einer Sicherheitslücke ausgesetzt, die Hunderte von Intel-CPU-Geräten betrifft. Lenovo hat ein neues Firmware-Update veröffentlicht, um die Schwachstelle zu beheben. Diese Website hat aus Berichten erfahren, dass die Schwachstellen-Tracking-Nummer CVE-2024-0762 lautet, bekannt als „UEFICANHAZBUFFEROVERFLOW“, die in der Trusted Platform Module (TPM)-Konfiguration der Phoenix UEFI-Firmware vorhanden ist. Es handelt sich um eine Pufferüberlauf-Schwachstelle, die ausgenutzt werden kann Führen Sie beliebigen Code auf einem anfälligen Gerät aus. Die Schwachstelle wurde von Eclypsium im Lenovo ThinkPad X1 Carbon der 7. Generation und im X1Yoga der 4. Generation entdeckt

Sicherheitslücke bei der HTTP-Antwortaufteilung in Java und deren Behebung

Aug 08, 2023 am 08:19 AM

Sicherheitslücke bei der HTTP-Antwortaufteilung in Java und deren Behebung

Aug 08, 2023 am 08:19 AM

Zusammenfassung der Schwachstellen bei der Aufteilung von HTTP-Antworten in Java und deren Behebungen: In Java-Webanwendungen sind Schwachstellen bei der Aufteilung von HTTP-Antworten eine häufige Sicherheitsbedrohung. In diesem Artikel werden das Prinzip und die Auswirkungen der Schwachstelle bei der Aufteilung von HTTP-Antworten sowie die Behebung der Schwachstelle vorgestellt. Außerdem werden Codebeispiele verwendet, um Entwicklern dabei zu helfen, solche Sicherheitsbedrohungen besser zu verstehen und zu verhindern. Einleitung Das HTTP-Protokoll ist eines der am häufigsten verwendeten Protokolle in Webanwendungen. Die Kommunikation erfolgt über HTTP-Anfragen und HTTP-Antworten, um die Interaktion mit dem Webserver bereitzustellen.

Zerodium kündigt Auszahlung von 400.000 US-Dollar für die Sicherheitslücke Microsoft Outlook Zero-Click RCE an

Apr 29, 2023 pm 09:28 PM

Zerodium kündigt Auszahlung von 400.000 US-Dollar für die Sicherheitslücke Microsoft Outlook Zero-Click RCE an

Apr 29, 2023 pm 09:28 PM

<ul><li><strong>Klicken Sie hier, um Folgendes einzugeben:</strong>ChatGPT-Tool-Plug-in-Navigation</li></ul><figureclass="imageimage--expandable">< imgsrc="/uploads/2023041