häufiges Problem

häufiges Problem

Was verwenden bösartige Webseitencodes normalerweise, um Einpflanzungen und Angriffe durchzuführen?

Was verwenden bösartige Webseitencodes normalerweise, um Einpflanzungen und Angriffe durchzuführen?

Was verwenden bösartige Webseitencodes normalerweise, um Einpflanzungen und Angriffe durchzuführen?

Bösartiger Code bezieht sich auf Code, der keine Wirkung hat, aber eine Gefahr mit sich bringt Die sicherste Definition ist, dass jeder unnötige Code als bösartig angesehen wird. Unnötiger Code hat eine umfassendere Bedeutung und umfasst jede Software, die kann im Widerspruch zu den Sicherheitsrichtlinien einer Organisation stehen.

weist die folgenden gemeinsamen Merkmale auf:

(1) Böswilliger Zweck (empfohlenes Lernen: Webfront -Ende Video-Tutorial)

(2) Selbst ein Computerprogramm

(3) Es funktioniert durch Ausführung

Einige Streichprogramme oder Spielprogramme können nicht als solche angesehen werden bösartiger Code. Es gibt viele Dokumente, die die Eigenschaften filterbarer Viren diskutieren. Obwohl es viele davon gibt, sind die Mechanismen relativ ähnlich und liegen im Schutzbereich von Antivirenprogrammen. Bemerkenswerter sind nicht filterbare Viren.

Das Vorhandensein von Browser-Schwachstellen ist auf die begrenzten Fähigkeiten, Erfahrungen und Sicherheitstechnologien der Programmierer zu diesem Zeitpunkt zurückzuführen, und es wird zwangsläufig zu Mängeln im Programm kommen. Unvorhergesehene Fehler werden verursacht, wenn das Programm auf ein Problem stößt, das vernünftig erscheint, aber nicht wirklich behoben werden kann.

Wenn Hacker Netzwerkangriffe durchführen, ist das Hauptziel der Angreifer nicht der im Betriebssystem verwendete Browser 10. Es ist nicht übertrieben zu sagen, dass der IE ein Hinterhalt ist. Computerhacker nutzen häufig die Schwachstellen des IE-Browsers, um Virenangriffe durchzuführen, wodurch viele Benutzer Verluste erleiden.

Der Webbrowser ist eine der am häufigsten verwendeten Software in der gesamten Netzwerkumgebung. Obwohl verschiedene Hersteller weiterhin hart daran arbeiten, neue, leistungsfähigere und sicherere Webbrowser auf den Markt zu bringen – beispielsweise hat Google einen Browser namens „Google Chrome“ auf den Markt gebracht, und Microsoft testet derzeit einen neuen Browser namens „Google Chrome“. „Browser, Webbrowser-Angriffe und Schwachstellen bleiben jedoch ungelöst. Allein im Jahr 2009 meldete die Organisation „Common Vulnerabilities and Risks“ (CVE) mehr als 300 Browser-Schwachstellen, bei Dutzenden von Produkten jedes Browserherstellers. Laut Statistiken relevanter Sicherheitsexperten gehen 80 % der Computervergiftungen auf das Durchsuchen von Webseitenfallen zurück. Dies zeigt, dass Webseitenangriffe zu einem der Hauptmittel für das Eindringen von Hackern geworden sind. Sobald diese Art von Angriff erfolgreich ist, kommt es auf dem Computer des Benutzers zu Anomalien, z. B. zu einer Verlangsamung des Systems, zum erzwungenen Zugriff auf eine Website, zu einer Änderung der Standard-Browser-Startseite und zu einer Änderung des Browsertitels.Das obige ist der detaillierte Inhalt vonWas verwenden bösartige Webseitencodes normalerweise, um Einpflanzungen und Angriffe durchzuführen?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1374

1374

52

52

Wie sende ich Webseiten als Verknüpfung im Edge-Browser an den Desktop?

Mar 14, 2024 pm 05:22 PM

Wie sende ich Webseiten als Verknüpfung im Edge-Browser an den Desktop?

Mar 14, 2024 pm 05:22 PM

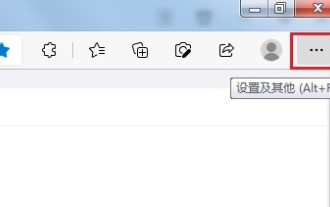

Wie sende ich Webseiten als Verknüpfung im Edge-Browser an den Desktop? Viele unserer Benutzer möchten häufig verwendete Webseiten als Verknüpfungen auf dem Desktop anzeigen, um Zugriffsseiten bequemer öffnen zu können, wissen jedoch nicht, wie das geht. Als Reaktion auf dieses Problem wird der Herausgeber dieser Ausgabe dies mitteilen Werfen wir einen Blick auf den Inhalt des heutigen Software-Tutorials. Die Verknüpfungsmethode zum Senden von Webseiten an den Desktop im Edge-Browser: 1. Öffnen Sie die Software und klicken Sie auf der Seite auf die Schaltfläche „…“. 2. Wählen Sie in der Dropdown-Menüoption „Diese Site als Anwendung installieren“ unter „Anwendung“ aus. 3. Klicken Sie abschließend im Popup-Fenster darauf

Warum kann die Webseite nicht geöffnet werden?

Jun 26, 2023 am 11:49 AM

Warum kann die Webseite nicht geöffnet werden?

Jun 26, 2023 am 11:49 AM

Die Gründe, warum die Webseite nicht geöffnet werden kann, sind: 1. Die lokale Verbindung des Computers ist deaktiviert. 2. Das DFÜ-Internetkonto und das Passwort sind falsch eingegeben. 3. Es liegt ein Routerfehler oder ein Problem mit den Routereinstellungen vor 4. IE kann die Webseite aufgrund von DNS-Fehlern nicht öffnen. 6. IE kann die Webseite nicht öffnen, weil die IP-Adresse falsch eingestellt ist .

Entwickeln Sie ein Web-Abstimmungssystem mit JavaScript

Aug 09, 2023 pm 01:30 PM

Entwickeln Sie ein Web-Abstimmungssystem mit JavaScript

Aug 09, 2023 pm 01:30 PM

Verwendung von JavaScript zur Entwicklung eines Web-Abstimmungssystems Zusammenfassung: Mit der rasanten Entwicklung des Internets ist Online-Abstimmung zu einer bequemen und schnellen Möglichkeit geworden, öffentliche Meinungen einzuholen und Entscheidungen zu treffen. In diesem Artikel wird die Verwendung von JavaScript zur Entwicklung eines einfachen Web-Abstimmungssystems vorgestellt, das es Benutzern ermöglicht, Optionen auszuwählen und Stimmen abzugeben. Einführung: Ein Web-Voting-System ist ein Programm, das mehrere Optionen auf einer Webseite anzeigt und den Benutzern die Auswahl ermöglicht. Es kann in vielen Szenarien eingesetzt werden, z. B. bei Wahlabstimmungen, Produktumfragen, Meinungseinholung usw. Dieser Artikel

Was tun, wenn die Webseite nicht aufgerufen werden kann?

Sep 06, 2023 am 09:36 AM

Was tun, wenn die Webseite nicht aufgerufen werden kann?

Sep 06, 2023 am 09:36 AM

Zu den Lösungen für nicht zugängliche Webseiten gehören die Überprüfung der Netzwerkverbindung, das Löschen des Browser-Cache, die Überprüfung der Webseitenadresse, der Versuch, andere Browser zu verwenden, die Überprüfung des Serverstatus, die Überprüfung der Auflösung des Domänennamens, die Überprüfung der Firewall- und Sicherheitseinstellungen sowie die Kontaktaufnahme mit der Website Administrator. Detaillierte Einführung: 1. Überprüfen Sie die Netzwerkverbindung, um sicherzustellen, dass die Netzwerkverbindung normal ist. Sie können versuchen, andere Webseiten zu öffnen oder andere Geräte für den Zugriff zu verwenden, um festzustellen, ob ein Netzwerkverbindungsproblem vorliegt , es könnte ein Problem mit der Webseite sein; 2. Leeren Sie den Browser-Cache. Der Browser-Cache kann dazu führen, dass die Webseite nicht geladen wird usw.

Mögliche Gründe, warum die Netzwerkverbindung normal ist, der Browser jedoch nicht auf die Webseite zugreifen kann

Feb 19, 2024 pm 03:45 PM

Mögliche Gründe, warum die Netzwerkverbindung normal ist, der Browser jedoch nicht auf die Webseite zugreifen kann

Feb 19, 2024 pm 03:45 PM

Der Browser kann die Webseite nicht öffnen, aber das Netzwerk ist normal. Dafür gibt es viele mögliche Gründe. Wenn dieses Problem auftritt, müssen wir es Schritt für Schritt untersuchen, um die spezifische Ursache zu ermitteln und das Problem zu lösen. Stellen Sie zunächst fest, ob die Webseite nicht geöffnet werden kann, auf einen bestimmten Browser beschränkt ist oder ob alle Browser die Webseite nicht öffnen können. Wenn nur ein Browser die Webseite nicht öffnen kann, können Sie es zum Testen mit anderen Browsern wie Google Chrome, Firefox usw. versuchen. Wenn andere Browser die Seite korrekt öffnen können, liegt das Problem möglicherweise höchstwahrscheinlich bei diesem bestimmten Browser

So richten Sie die automatische Aktualisierung einer Webseite ein

Oct 26, 2023 am 10:52 AM

So richten Sie die automatische Aktualisierung einer Webseite ein

Oct 26, 2023 am 10:52 AM

Um die automatische Aktualisierung einer Webseite festzulegen, können Sie das HTML-Tag „meta“, die JavaScript-Funktion „setTimeout“, die Funktion „setInterval“ oder den HTTP-Header „Refresh“ verwenden. Detaillierte Einführung: 1. Verwenden Sie das „meta“-Tag des HTML-Dokuments, um die automatische Aktualisierung der Webseite festzulegen "Funktion von JavaScript usw.

Was soll ich tun, wenn die Bilder auf der Webseite nicht geladen werden können? 6 Lösungen

Mar 15, 2024 am 10:30 AM

Was soll ich tun, wenn die Bilder auf der Webseite nicht geladen werden können? 6 Lösungen

Mar 15, 2024 am 10:30 AM

Einige Internetnutzer stellten fest, dass die Bilder auf der Webseite beim Öffnen der Browser-Webseite längere Zeit nicht geladen werden konnten. Was ist passiert? Ich habe überprüft, ob das Netzwerk normal ist. Was ist also das Problem? Der folgende Editor stellt Ihnen sechs Lösungen für das Problem vor, dass Webseitenbilder nicht geladen werden können. Webseitenbilder können nicht geladen werden: 1. Internetgeschwindigkeitsproblem Die Webseite kann keine Bilder anzeigen. Dies kann daran liegen, dass die Internetgeschwindigkeit des Computers relativ langsam ist und mehr Software auf dem Computer geöffnet ist. Und die Bilder, auf die wir zugreifen, sind relativ groß Möglicherweise liegt eine Zeitüberschreitung beim Laden vor. Daher kann die Software, die mehr Netzwerkgeschwindigkeit verbraucht, nicht angezeigt werden. 2. Wenn auf der Webseite keine Bilder angezeigt werden können, liegt das möglicherweise daran, dass die von uns besuchten Webseiten gleichzeitig besucht wurden.

Was tun, wenn die Webseite nicht geöffnet werden kann?

Feb 21, 2024 am 10:24 AM

Was tun, wenn die Webseite nicht geöffnet werden kann?

Feb 21, 2024 am 10:24 AM

So lösen Sie das Problem, dass Webseiten nicht geöffnet werden. Mit der rasanten Entwicklung des Internets verlassen sich die Menschen zunehmend auf das Internet, um Informationen zu erhalten, zu kommunizieren und sich zu unterhalten. Manchmal stoßen wir jedoch auf das Problem, dass die Webseite nicht geöffnet werden kann, was uns große Probleme bereitet. In diesem Artikel werden einige gängige Methoden vorgestellt, mit denen Sie das Problem lösen können, dass Webseiten nicht geöffnet werden. Zuerst müssen wir feststellen, warum die Webseite nicht geöffnet werden kann. Mögliche Gründe sind Netzwerkprobleme, Serverprobleme, Probleme mit den Browsereinstellungen usw. Hier sind einige Lösungen: Überprüfen Sie die Netzwerkverbindung: Zuerst benötigen wir